Атаки вымогателей набирают обороты. Хак-группа Clop похищает данные через уязвимости файлообменной системы Accellion FTA у Университета Колорадо, Университета Майами, Qualys, Royal Dutch Shell. От программы-вымогателя Phoenix CryptoLocker пострадала ведущая страховая компания США CNA Financial. Крупного производителя отказоустойчивых серверов Stratus Technologies и ведущего поставщика решений IoT Sierra Wireless вымогатели также не обошли стороной, вынудив последнего приостановить производство.

Хакеры не упускают возможности заработать, требуя выкуп не только за расшифровку зараженных данных, но и за похищенные файлы, а непропатченные бреши в ПО позволяют злоумышленникам без труда добраться до уязвимых систем жертвы.

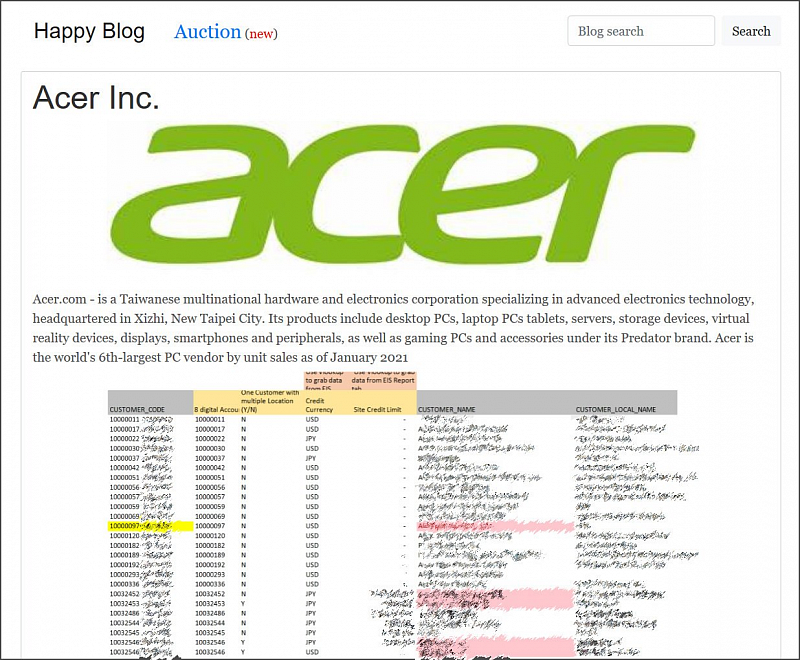

Стремясь выручить как можно больше прибыли от атаки, вымогатели нацеливаются на предприятия со значительными финансовыми показателями. На этот раз отличился IT-гигант Acer: сообщается, что операторы шифровальщика REvil взломали компанию. В качестве доказательства содеянного злоумышленники разместили на своем сайте в Даркнете скриншоты похищенных у компании файлов (документов, содержащих финансовые данные). Издание The Record, что атака затронула только офисную сеть компании, не навредив производству.

Сама корпорация избегает прямого подтверждения атаки вымогателя, однако упоминает о расследовании некой нештатной ситуации, предпочитая не комментировать детали из соображений безопасности.

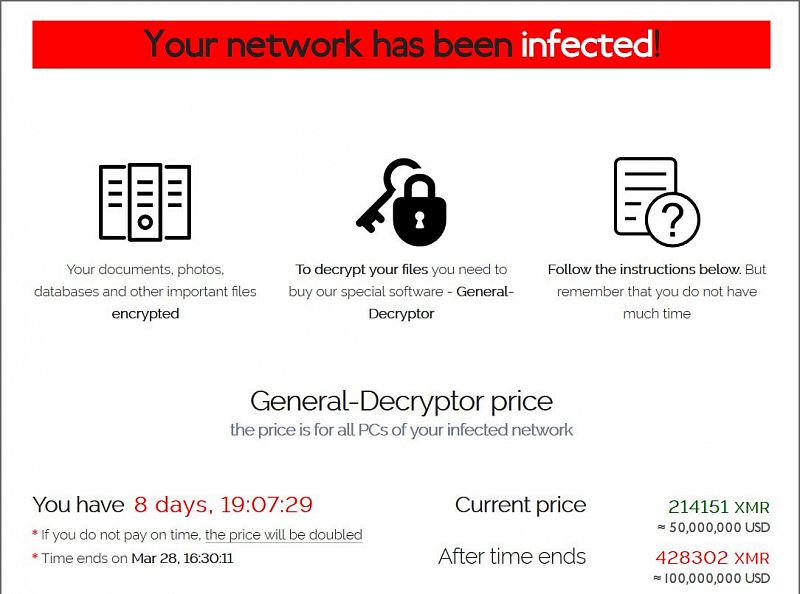

Согласно BleepingComputer, в обмен на дешифровку, информацию об использованной уязвимости и удаление похищенных файлов злоумышленники запросили самый крупный на сегодняшний день выкуп в размере 50 миллионов долларов, дав срок к оплате до минувшего воскресенья. Как видно из сообщения о запросе выкупа, теперь эта сумма должна увеличиться вдвое. Какой-либо новой информации о результатах переговоров с хакерами или оплате выкупа не появлялось.

ИБ-исследователь Виталий Кремез сообщил BleepingComputer, что некоторое время назад хак-группа REvil нацеливалась на сервер Microsoft Exchange в домене Acer, поэтому, возможно, операторы REvil воспользовались уязвимостью ProxyLogon для развертывания шифровальщика. Хотя не исключено, что для шифрования устройств злоумышленники могли воспользоваться новой добавленной возможностью ПО вымогателя: использованием безопасного режима Windows.

«Стоит отметить, что в киберпреступном сообществе активно развиваются не только технологии, но и рынок услуг: в частности, группировка REvil действует по бизнес-модели «вымогательское-ПО-как-услуга», предлагая партнерам использование собственного вредоноса в проводимых атаках. Этот факт способствует не только увеличению количества атак, но также может негативно сказаться на их характере: вредоносные кампании могут стать стихийными – более непредсказуемыми и неуправляемыми», – отмечает Татьяна Лынова, аналитик группы оперативного мониторинга Angara Professional Assistance.

Не секрет, что атаки вымогателей чаще всего сопровождаются финансовыми рисками. История о заражении Acer наглядно демонстрирует, насколько серьезный финансовый ущерб может понести компания в результате проведения подготовленной атаки: учитывая, что по 2020 финансового года чистая прибыль компании насчитывает почти 212 млн долларов США, около четверти этой суммы составляет запрашиваемый выкуп.

«Чтобы предотвратить/минимизировать потери от подобных вредоносных кампаний, предприятиям рекомендуется, в числе прочего, следить за актуальностью версий используемого ПО и обеспечивать эффективную защиту внутри сети организации. Справиться с последней задачей помогут услуги по защите от APT и реагированию на сложные угрозы, которые предлагает наша компания: сервис построен на базе продуктов «Лаборатории Касперского» – KATA и KEDR – и работе аналитиков Центра киберустойчивости, что позволяет не только защищать рабочие места, серверы и почтовые ящики пользователей, но и своевременно реагировать на потенциальные угрозы», – комментирует Оксана Васильева, руководитель Angara Professional Assistance.

Подробную информацию об услуге можно найти на нашем сайте в разделе «», блок «ACR SERVICES EDR и ANTIAPT », а также получить у менеджеров компании Angara Professional Assistance по e-mail info@angarapro.ru или телефону 8 (495) 269-26-06.