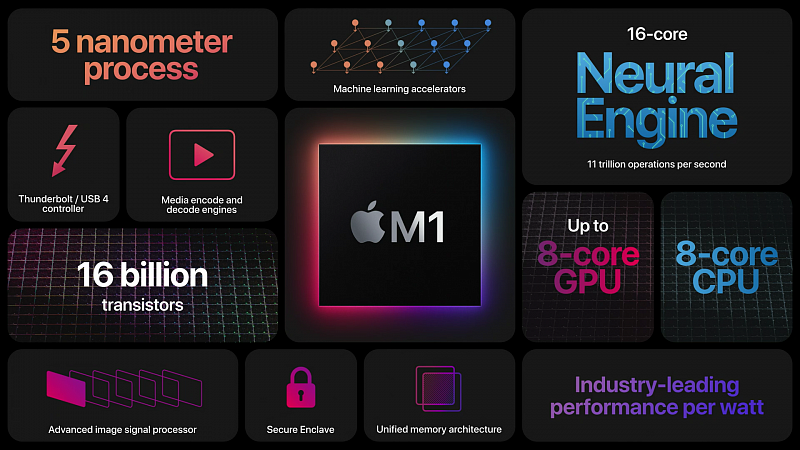

В ноябре 2020 года компания Apple представила принципиально новый процессор для ПК Macbook PRO собственной разработки. Чип M1 обладает следующими архитектурными особенностями:

- повышенная производительность за счет отдельных процессоров для более энергозатратных задач. Использование при создании процессора 5-нанометр технологии, интегрированной памяти, видеообработки и других технологий;

- пониженное тепловыделение за счет разделения ядер и уже обозначенных выше особенностей архитектуры;

- полная совместимость ПО внутри экосистемы за счет использования на MAC архитектуры ARM.

Но, как мы знаем, если у чипа есть кэш – значит у хакера есть возможность его считать.

Напомним, прошлый год был богат на исследования и сообщения экспертов об уязвимостях кэша в микропроцессорах (Intel, AMD), позволяющих осуществлять кражу любых данных на аппаратном уровне за счет нелегитимного считывания L2-кэша микрочипа. До последнего момента считалось, что для атаки необходимо использование JavaScript, и ограничение данной функции в качестве контрмеры сводит этот риск к минимуму.

Группа экспертов из Израиля (Бен-Гурион Университет), США (Университет Мичигана), Австралии (Университет Аделаиды) показала, что данный тип атак не только может быть независим от JavaScript, но и выполняться на любых микропроцессорах, в том числе на новом чипе Apple M1. Согласно исследованию, атака выполнима через CSS структуры и HTML, и работает даже когда возможность выполнения скрипта полностью заблокирована.

Исследователи в своей работе продемонстрировали:

- первую атаку по побочному каналу в браузере, которая не полагается на JavaScrip или какой-либо другой мобильный код и не так зависима от функций тайминга;

- архитектурную независимость атаки по побочным каналам, показывая первые методы, которые могут обрабатывать различные архитектуры с небольшой адаптацией, включая процессоры Intel Core, AMD Ryzen, Samsung Exynos и также Apple M1;

- выполнимость атаки, в том числе в защищенных средах Tor, DeterFox и Chrome Zero.

И хотя пока атаки такого рода не слишком распространены, в будущем они могут стать серьезной головной болью для сообщества. Так как данная атака дает злоумышленнику доступ к любому секретному процессу, использующему совместный ресурс процессорного кеша с браузером, подключающимся к ненадежным web-сайтам.

Учитывая специфику атаки, ее целевая направленность ближе к попыткам кражи данных относительно ограниченного размера и повышенного уровня секретности. Для ПК, занимающихся подобными задачами, целесообразно рассматривать ограничение для свободного интернет-серфинга наложенными средствами защиты, такими как внутренняя и внешняя сетевая сегментация, жесткий контроль сетевого периметра, использование средств EDR. Средства защиты класса EDR, в том числе, позволяют анализировать сетевой трафик защищаемого узла, выявляя и блокируя в нем подозрительные интернет-соединения. Эксперты группы компаний Angara имеют широкий опыт работы и рекомендуют следующие решения класса EDR:

- Kaspersky Endpoint Detection and Response,

- Palo Alto Traps,

- Trend Endpoint Sensor.

По всем вопросам о решениях и услугах защиты можно обратиться к менеджерам группы компаний Angara по e-mail info@angaratech.ru или телефону 8-495-269-26-06.