Отметим, что фишинг за прошедшие годы набрал обороты не только как атака с целью кражи данных пользователя, но и как полноценный и частый инструмент первого входа в информационные системы организаций с целью вымогательств, кражи и уничтожения крупных объемов данных, а также других опасных атак.

Интересное исследование провела компания Tessian на тему интеграции социальных сетей в жизнь людей. В опросе участвовали 4000 сотрудников крупных компаний и 10 реальных хакеров. Опрос показал, что 90% сотрудников делятся как личной, так и профессиональной информацией в социальных сетях, и не менее 68% сразу публикуют статус о смене работы. 42% сотрудников публикую какую-либо личную информацию каждый день, то есть она всегда актуальна. 77% – используют одни и те же пароли в корпоративных и личных ресурсах. И на этом фоне 88% сотрудников уже получали подозрительные письма.

Надо понимать, что, например, из простого поста с фотографией посадочного талона хакер сможет легко вычислить ваш номер паспорта. Или каждое фото в свойствах файла имеет поле EXIF, содержащее геолокацию, и далеко не всегда эта информация удаляется приложением при публикации фото.

93% сотрудников оставляют в случае отъездов информацию о сроках поездки, месте поездки, ответственного за дела лица на время поездки, контактные данные – эта информация в совокупности с данными из социальных сетей может быть использована злоумышленником для очень опасных атак – Business Email Compromise (BEC). Они сложны в обнаружении, вызывают огромные финансовые потери, и их основной инструмент – социальная инженерия, почвой для которой являются опубликованные личные данные.

И этот тренд не случаен, найти «ключ» к непросвещенному в вопросах ИБ сотруднику гораздо легче, чем искать подходящий для сети эксплоит. Так, особенно часто жертвами становятся новые сотрудники, которые еще не знают всех в компании и не ориентируются в системах, но при этом имеют уже достаточный доступ к системам, плюс в поведении чуть более доверчивы и открыты. Кроме того, новых сотрудников не знают в компании, поэтому они очень удобны для BEC-атаки. Примеры подобного фишинга – на рис. 1 и рис. 2.

На рис. 1 сотрудника Лили обманной открыткой заманивают на фишинговую страницу Outlook, и она передает свои учетные записи, далее с помощью них хакер может обмануть любого сотрудника компании и реализовать BEC-атаку.

На рис. 2 пример уже самой BEC-атаки через CEO компании. Хакеры через переписку узнали, что Andrew Neal является CEO в компании-партнере SoBank и будет на конференции в ближайшие даты. И также узнали, что на работе его зовут коротко Andy. Далее хватило одного письма, притворяющегося частью переписки между Andy и менеджером партнера, для получения быстрого перевода на фейковый счет крупной суммы денег.

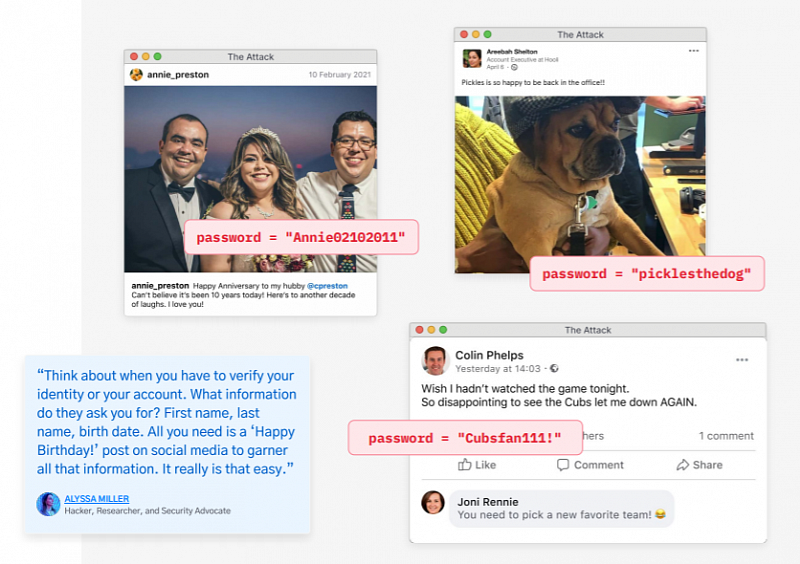

Еще из личной информации легко угадать пароль сотрудника. Отличные примеры видны на рис.3:

Поэтому крайне важно регулярно обучать сотрудников, особенно новых, вопросам ИБ, как вести себя в подозрительной ситуации и к кому обращаться. И выстраивать внутренние процессы, достаточные для превентивной защиты от ошибочных денежных переводов, внедрять более сложные механизмы согласования.

В некоторых случаях для службы ИБ необходимо прибегать к более жесткой позиции и использовать инструменты дополнительной защиты, в частности, ограничить доступность социальных сетей для сотрудников из офиса или ограничить доступность определенных функций в социальных сетях, например, функции сообщений.

«Для этого используются средства контроля web-приложений в средствах межсетевого экранирования с анализом до 7 уровня модели ISO OSI. Мы рекомендуем следующие NGFW-шлюзы для подобного контроля: Palo Alto NGFW, Check Point NGFW, Huawei USG, Forcepoint Stonegate, UserGate UTM. Также необходимо использовать решения для очистки интернет-трафика пользователя или Web Security Gateway. Мы предлагаем применять следующие продукты класса WSG: McAfee Web Gateway, Cisco WSA, UserGate, Traffic Inspector, Fortigate Proxy, Kerio Control. Наше подразделение сетевой защиты обладает широким опытом работы с указанными решениями в инфраструктурах разного масштаба и с разными требованиями к контролю», – рассказывает Анна Михайлова, менеджер по развитию бизнеса группы компаний Angara.

По всем вопросам можно обратиться к экспертам компании по e-mail info@angaratech.ru или телефону 8-495-269-26-06.