В конце 2020 года и начале 2021 года массовым кибератакам через бэкдор в скомпрометированном ПО Orion, которое производится SolarWinds, подверглось около 17000 клиентов компании. Среди заразившихся бэкдором Solorigate (или SUNBURST) оказались и ИТ-гиганты: Microsoft и FireEye. Совместно с SolarWinds крупнейшие ИБ-компании провели всестороннее расследование инцидента и реверс-инжиниринг использованного ПО и опубликовали все найденные технические подробности. Наши эксперты проанализировали отчеты и делятся выводами.

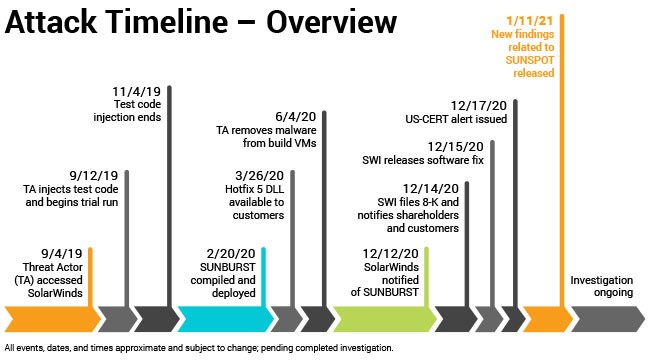

Итак, предполагаемый жизненный цикл атаки следующий: в сентябре 2019 года злоумышленники получают доступ к инфраструктуре SolarWinds и производят тестовое внедрение вредоносного кода в ПО Orion, после чего затаиваются. В феврале происходит сборка рабочей версии бэкдора SUNBURST и c 20 числа начинаются его рабочие внедрения. В июне 2020 года ПО SUNBURST удаляется из инфраструктуры SolarWinds для скрытия следов атаки. В декабре становится известно об атаке и начинается всестороннее общее расследование.

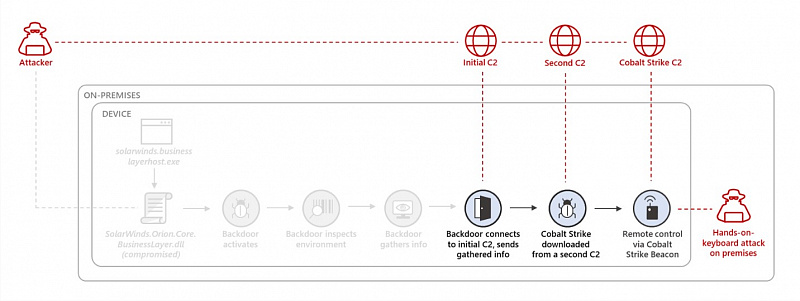

Бэкдор Solorigate спроектирован таким образом, чтобы оставаться бездействующим в течение как минимум двух недель, поэтому есть предположение, что злоумышленники потратили месяц или около того на выбор жертв и подготовку C&C инфраструктуры и уникальных имплантатов Cobalt Strike – это еще один важный действующий герой данной цепочки.

Удаление функции генерации бэкдора и скомпрометированного кода из бинарных файлов SolarWinds в июне могло указывать на то, что к этому времени злоумышленники достигли достаточного количества интересующих их целей, и их внимание сместилось с развертывания и активации бэкдора (этап 1) для работы в выбранных сетях-жертвах на атаку с использованием имплантатов Cobalt Strike (этап 2).

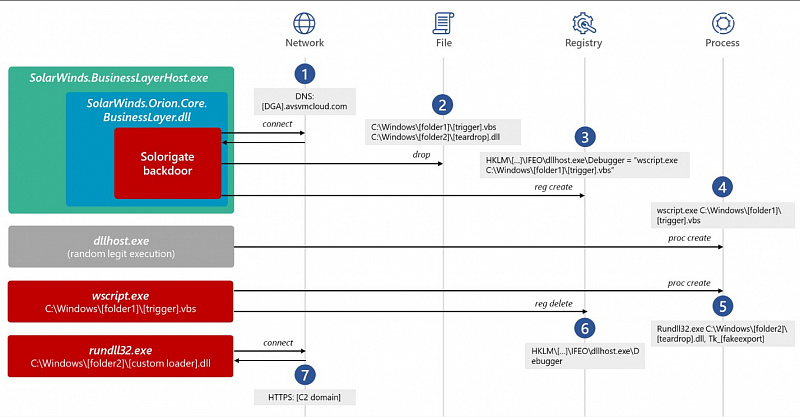

Переход от одного этапа атак ко второму происходила по следующему сценарию.

Управление осуществлялось через цепочку C&C серверов: сначала зараженная машина соединялась со случайно сгенерированным DNS-доменом avsvmcloud.com без значительной активности (шаг №1), но в ограниченных случаях за первоначальным сетевым подключением по DNS следовала сетевая активность на 443 порту (HTTPS) с другими уже законными доменами (шаг №7).

Бэкдор Solorigate активируется только для определенных профилей жертвы, и когда это происходит, выполняющийся процесс (обычно SolarWinds.BusinessLayerHost.exe) создает два файла на диске (шаг №2):

- VBScript, как правило, названный в честь существующих служб или папок для включения в допустимые действия на компьютере – способ сокрытия в среде для таргетированных атак.

- Имплант DLL второго уровня, пользовательский загрузчик Cobalt Strike, обычно компилируется уникально для каждой машины и записывается в подпапку, которая выглядит вполне корректно, в% WinDir% (например, C: Windows).

VBScript, в свою очередь, запускает rundll32.exe, активируя библиотеку Cobalt Strike DLL (шаг № 5), используя чистое дерево родительских/дочерних процессов, полностью отключенное от процесса SolarWinds. Наконец, VBScript удаляет ранее созданное значение IFEO для очистки любых следов выполнения (шаг № 6), а также удаляет следующие ключи реестра, связанные с HTTP-прокси:

HKEY_CURRENT_USER .DEFAULT Software Microsoft Windows CurrentVersion Internet Settings AutoDetect

HKEY_CURRENT_USER .DEFAULT Software Microsoft Windows CurrentVersion Internet Settings AutoConfigURL

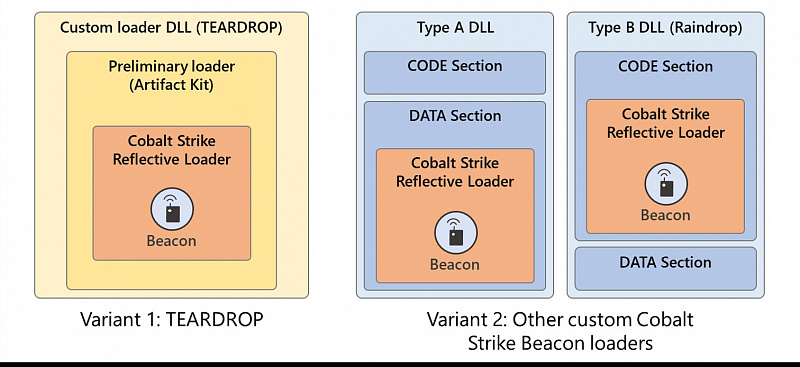

В ходе расследования было также выявлено несколько вредоносных программ второго уровня, включая TEARDROP, Raindrop и другие пользовательские загрузчики для Cobalt Strike. Во время фазы горизонтального распространения пользовательские библиотеки DLL загрузчика в основном загружались в существующие подкаталоги Windows с адаптацией имени файла под конкретную операционную среду – что в очередной раз показывает таргетированность атаки.

Отследить весь путь атаки внутри инфраструктуры помогут, в том числе, следующие средства:

- анализ аномалий во внутреннем и внешнем сетевом трафике,

- мониторинг и контроль аномальных действий ПО на узлах сети через EDR,

- совокупный анализ подозрительной активности в сетевой инфраструктуре и на конечных узлах пользователей через систему класса XDR,

- выявление инцидентов ИБ с помощью систем мониторинга либо SOC, что более важно, адекватное расследования инцидентов ИБ – своевременное обнаружение присутствия злоумышленника в инфраструктуре могло фатально изменить ход атаки и сделать ее неуспешной.

«Все указанные технологии подразумевают под собой не только внедрение комплекса технических средств, но и постоянную работу с событиями, адекватное и своевременное расследование инцидентов. Это трудоемкая работа требует высокий уровень экспертизы и выделенных специалистов, на что у служб ИБ в компании не всегда хватает ресурсов. В данном случае на выручку приходят сервис-провайдеры в области информационной безопасности со своими услугами, в частности компания Angara Professional Assistance обладает портфелем услуг, покрывающим указанные потребности в наблюдаемости и прозрачности цифровой инфраструктуры и может предложить сбалансированное решение по соотношению цена/качество под потребности заказчика», – комментирует Оксана Васильева, руководитель Angara Professional Assistance.