Адресная трансляция, или NAT (Network Address Translation), – это один из базовых механизмов для защиты внутренних сетевых ресурсов от доступности из открытых сетей, как правило реализуемый на периметровых средствах защиты: NGFW, UTM, FW, Router. За счет самой архитектуры работы считается достаточно надежным способом сокрытия данных о внутренних ресурсах компании. Но исследователь безопасности Сами Камкар (Samy Kamkar) отчасти опроверг этот факт и доказал возможность получения доступа к ресурсам, несмотря на скрываемых их NAT.

Атака эксплуатирует механизм отслеживания соединений в самой реализации функции NAT в шлюзах уровня приложений (Application Level Gateway), используемой многопортовыми протоколами, например FTP, IRC DCC, SIP, H323 (VoIP). Атака получила название NAT Slipstreaming, как вариант атаки NAT Pinning. Через атаку по времени WebRTC и автоматизированное обнаружение MTU и тэги IP-пакетов (фрагментация, сжатие, неправильное использование аутентификации) создается массив ошибок, который позволяет обходить механизм сокрытия целевых портов внутренних узлов. Так как для жертвы открытие соединений происходит от лица NAT-устройства (межсетевого экрана или роутера), то это позволяет обходить любые ограничения в браузере жертвы на открытия портов, что приводит к открытию соединения по любому порту на компьютере жертвы, несмотря на то, что ее IP-адрес не является маршрутизируемым.

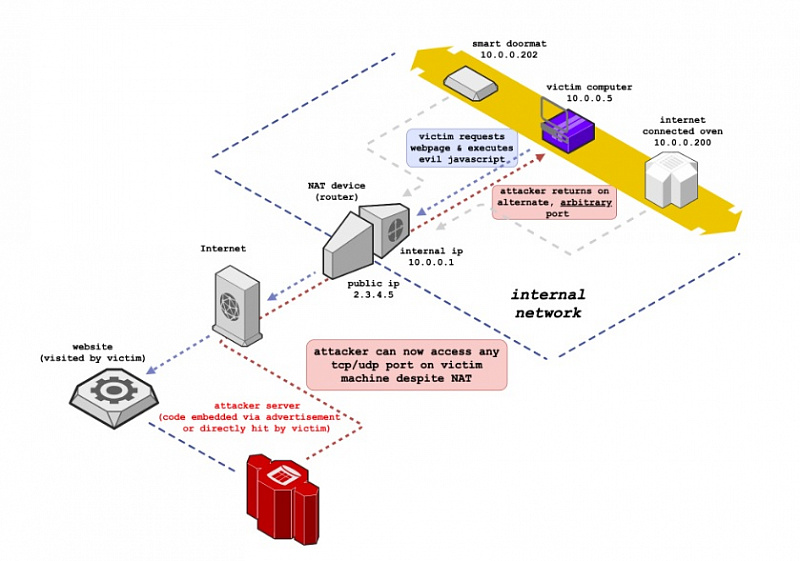

Рис. 1 – Механизм атаки NAT Spilstreaming

Для реализации атаки достаточно перехода жертвы на специализированный сайт злоумышленника. Шаги атаки следующие:

- После посещения вредоносного сайта, например рекламного, через эксплуатацию временной атаки на протоколы TCP/IP извлекается внутренний адрес жертвы (самый сложный вариант: самый быстрый ответ – это, скорее всего, внутренний IP-адрес, хотя все ответы считаются внутренними IP-кандидатами жертвы и подвергаются дальнейшей атаке).

- Далее определяется максимальный размер MTU IP-стека жертвы, он используется для провокации перехода на фрагментацию пакетов в дальнейшем.

- Далее с помощью SIP-пакета со скрытым в нем HTTP POST запросом включается механизм открытия портов от имени приложения (Application Level Gateway) и обходится строгая политика браузера по открытиям портов (restricted browser ports). За счет фрагментации пакета его обработка происходит нелинейно, и компьютер жертвы отрабатывает правильный пакет SIP REGISTER на порту SIP (без данных HTTP), инициируя NAT уровня приложения для открытия любого порта TCP/UDP, определенного в пакете.

Таким образом, злоумышленник получает доступ к любому порту жертвы через NAT.

Рекомендации по кибербезопасности от экспертов Angara Professional Assistance

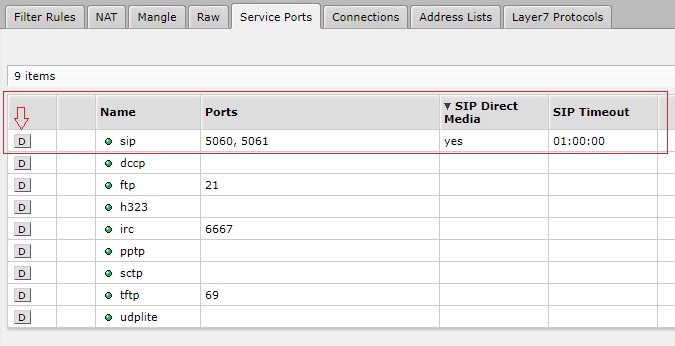

Большинство периметровых шлюзов отрабатывают протоколы IP-телефонии, и некоторые протоколы (например, FTP) через описанный механизм открытия портов. Если вы не используете данные протоколы в своей инфраструктуре и для внешних коммуникаций, их лучше в явном виде отключить. А также проконтролировать, не включена ли функция SIP-редиректа в настройках NAT и выключить ее при отсутствии необходимости применения.

Рис. 2 – Пример настройки параметров NAT и включенной функции SIP перенаправления

Также необходимо включать журнал событий МЭ в источники событий для SIEM-решений и центра мониторинга ИБ, чтобы своевременно оценивать риски использования злоумышленниками подобных техник.

Получить консультацию о необходимых для этого настроек можно у экспертов компании Angara Professional Assistance по e-mail info@angarapro.ru или телефону 8 (495) 269-26-06.