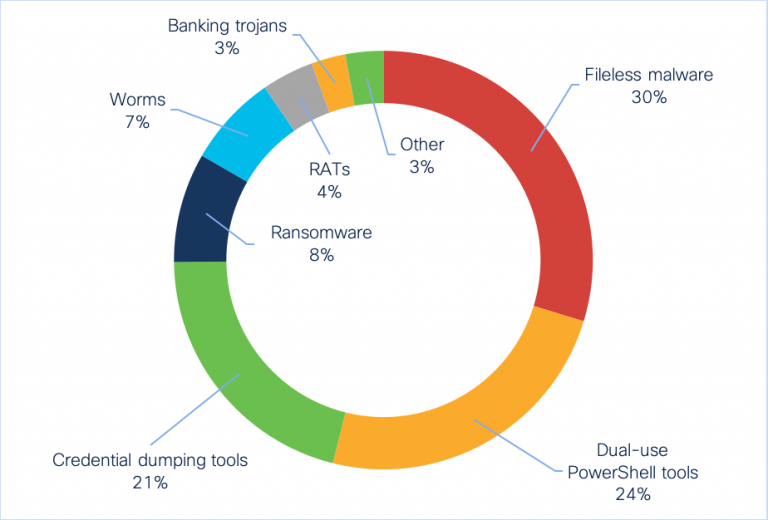

Свой анализ атак за I полугодие 2020 года представила компания Cisco. Первая часть из серии аналитических материалов посвящена конечным АРМ. Эксперты Cisco выделяют в лидеры по частоте выявления и создания IoC среди вредоносных программ критического уровня следующие опасности:

- бесфайловые вирусы, включая Kovter, Poweliks, Divergent и LemonDuck;

- PowerShell утилиты, включая PowerShell Empire, CobaltStrike, Powersploit и Metasploit;

- Инфостилеры (Mimikatz и др.), вымогательское ПО (Ryuk, Maze, BitPaymer и др.), черви (Ramnit, Qakbot и др.), RAT трояны (Corebot, Glupteba и др.), банковские трояны (Cridex, Dyre, Astaroth, Azorult), загрузчики, вайперы и другое вредоносное ПО.

Рис. 1 – типы вредоносного ПО критического уровня опасности и процент встречаемости

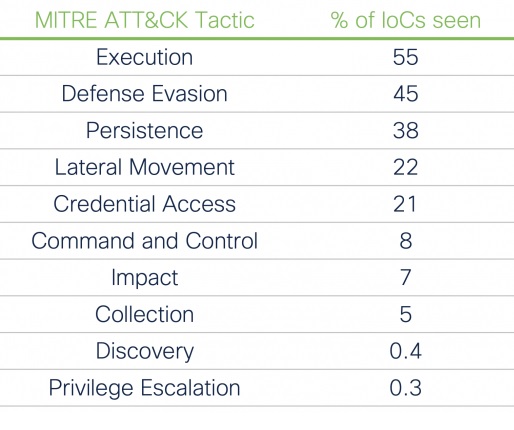

Если сгруппировать эти данные по карте тактик MITRE ATT&CK, то можно получить следующую картину: Рис. 2. Она учитывает, что некоторое вредоносное ПО может использоваться в нескольких тактиках, например PowerShell попадает в три раздела:

- Defense Evasion: так как может скрывать активность от детектирования.

- Execution: так как может запускать дополнительные модули с вредоносными действиями.

- Credential Access: так как может загружать модули кражи учетных записей.

Рис. 2 – Критические IoC с группировкой по карте тактик MITRE ATT&CK

Таким образом, можно обратить внимание, что техники по закреплению, распространению и сокрытию присутствия злоумышленника в инфраструктуре имеют наиболее высокую популярность. А из вредоносных действий выделяются по частоте запуск на исполнение и кража учетных данных.

Рекомендации по защите

В таких условиях большое значение приобретают механизмы аналитического и поведенческого анализа активности внутри инфраструктуры. Следующие классы средств защиты могут обеспечить ее на разных уровнях:

- Network Behavior Analysis & Anomaly Detection для отслеживания аномальной сетевой активности и горизонтального распространения вредоносного ПО. Группа компаний Angara рекомендует следующие средства этого класса:

o Cisco Lancope StealthWatch.

- Endpoint Detection and Response на конечных ПК для отслеживания аномальной активности приложений, например нелегитимных попыток изменения реестра, использования или изменения системных файлов. Группа компаний Angara рекомендует следующие решения данного класса:

o Palo Alto XDR,

o Cisco AMP,

o Trend Micro XDR.

- Системы Business Intelligence как средство для анализа работы пользователей с ресурсами компании, в том числе нелегитимных объемных выгрузок информации. Группа компаний Angara рекомендует следующие решения:

Эксперты группы компаний Angara имеют обширный опыт работы со всеми указанными системами и готовы помочь в решении любых ваших задач. По всем вопросам можно обратиться к менеджерам по e-mail info@angaratech.ru или телефону 8-495-269-26-06.