Уязвимости промышленных систем – это одна из животрепещущих тематик ИБ в мире. Группа исследователей из Claroty подготовила отчет Biannual ICS Risk & Vulnerability Report за I полугодие 2020 года, в котором проанализировала известные уязвимости ПО и их применимость для промышленных систем.

Аналитики пришли к следующим выводам:

• Национальная база данных по уязвимостям (National Vulnerability Database, NVD) уже включает 365 уязвимостей для ПО 53 производителей (что на 10% больше, чем в I полугодии 2019 года). 75% из них получили статус «высокой» или «критичной» по системе CVSS. Большинство из них относятся к производственным отраслям, энергетическому сектору, водным промышленным объектам, химической промышленности, транспорту, здравоохранению, агропромышленности, ИТ и коммерции.

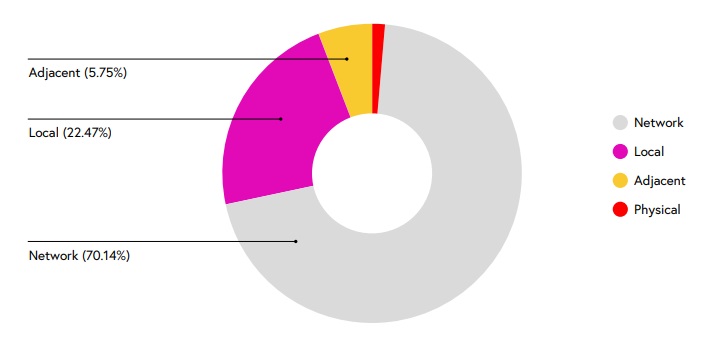

• Более 70% из них могут быть применены удаленно по сети без прямого доступа к системам. Более 60% могут быть использованы для удаленного внедрения кода (Remote Code Execution, RCE). Это один из наиболее опасных вариантов уязвимостей.

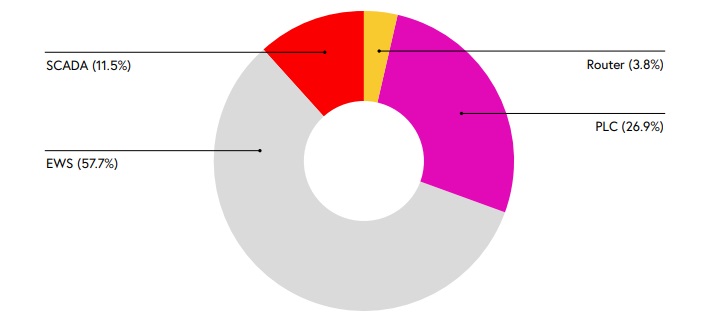

• Наиболее подвержены уязвимостям инженерные станции (Engineering workstations, EWS) и программируемые контроллеры (programmable logic controllers, PLCs).

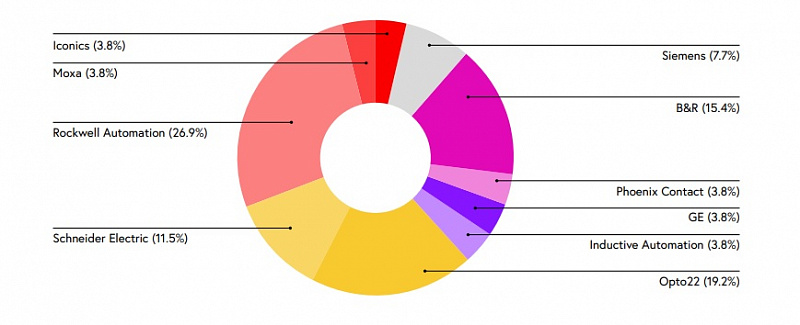

Производители другого промышленного ПО, где отмечено больше всего уязвимостей:

«И это один из наиболее важных выводов исследования. Так как полностью изолированные от сети АСУ ТП стали чрезвычайно редкими, то интерес злоумышленников и исследователей сконцентрировался на сетевых угрозах. Что подчеркивает важность организации защиты подключения к Интернету устройств ICS и смежных подсистем и качественную защиту удаленного доступа к ним. Из-за пандемии COVID-19 эта проблема стала еще более актуальна, связанные с этим риски усугубились», – комментирует Анна Михайлова, менеджер по развитию бизнеса группы компаний Angara.

Контроль целостности на уровне сети является одним из наиболее важных и действенных механизмов защиты промышленных систем. Возникновение несанкционированных сетевых соединений в таких системах недопустимо и может говорить об опасности заражения. Для осуществления такого уровня защиты есть разные подходы:

• Фильтрация SCADA-протоколов на уровне межсетевого шлюза. Многие наши партнеры, производители МЭ или IPS-систем, имеют специализированные исполнения с поддержкой промышленных протоколов (Palo Alto, Trend Micro, Fortinet, Check Point).

• «Лаборатория Касперского» предлагает решение KICS for Networks, нацеленное на мониторинг и контроль промышленной сети. В его функции входит:

o пассивная идентификация и инвентаризация устройств в сети, обнаружение устройств,

o подробная проверка пакетов,

o телеметрический анализ технологических процессов практически в режиме реального времени,

o контроль целостности сети, обнаружение несанкционированных хостов и потоков в сети,

o система обнаружения вторжений,

o предупреждения о манипуляциях в сети,

o контроль команд, проверка команд, передаваемых по промышленным протоколам,

o интеграция через API-интерфейс со сторонними системами обнаружения,

o машинное обучение для обнаружения аномалий (MLAD),

o телеметрия в режиме реального времени и обработка исторических данных (рекуррентная нейронная сеть) для обнаружения киберугроз и физических нарушений безопасности.

• Использование средств контроля сетевых аномалий: Gigamon, FlowMon и других.

Помимо распространенности векторов сетевых атак, следует также отметить, что доля уязвимостей АСУ ТП, пригодных для использования через локальные векторы атак, увеличилась с 13,9% в I полугодии 2019 года до 22,5% в I полугодии 2020 года. Использование локальных векторов атак предполагается через взаимодействие со стороны пользователя для выполнения действий вредоносного ПО, необходимых для использования этих уязвимостей. Эти ситуации обычно эксплуатируют методы социальной инженерии (фишинговые атаки и др.). Поэтому осведомленность сотрудников и защита от них также имеют решающее значение.