Недавно исследователи компании Agari опубликовали отчет о деятельности киберпреступной группировки Cosmic Lynx, основным полем деятельности которой являются Business E-mail Compromise (BEC) атаки. Этот тип атак отличается относительной простотой технической реализации (упор идет на социальную инженерию) и, главное, огромными финансовыми потерями жертв и прозрачной монетизацией для исполнителей – они крадут деньги. По данным ФБР, с 2016 года бизнес потерял более $26 млрд на BEC-атаках. И это только известные случаи.

Почему эти атаки так просты и эффективны? Их суть заключается в мошенничестве, аналогичном мелким обманным схемам против физических лиц, но нацеленным уже на куда более существенные доходы юридических лиц, и потому – еще более качественно реализованные.

Жертвами Cosmic Lynx становятся, как правило, компании, ведущие или планирующие переговоры о поглощении фирмы в азиатском регионе в рамках корпоративной экспансии. В типовой схеме работы Cosmic Lynx задействованы две кражи личностей: генерального директора целевой покупаемой компании, который якобы ссылается на использование внешнего юрисконсульта, и законного адвоката в британской юридической фирме, чья работа заключается в содействии законности сделки.

Когда жертва попадается на мошенничество, происходит запрос на перевод части средств по сделке на «мул-аккаунт» – так называются счета злоумышленников, с которых якобы незаинтересованные физические лица быстро переводят средства на другие аналогичные счета, и таким образом после нескольких переводов уже сложно отследить жизненный трек всей суммы. Cosmic Lynx использует «мул-аккаунт» в Гонконге, Венгрии, Португалии, Румынии и других странах.

В последних письмах применяются техники «подмены» отправителей (DMARC), и жертва считает, что задача приходит непосредственно от CEO компании. Используются фразы типа: «пока вы единственный вовлеченный», «конфиденциальная сделка», «чувствительно ко времени» и т. п. Кроме того, используются домены, которые ассоциируются с проверенной почтой: secure-mail-gateway[.]cc, encrypted-smtp-transport[.]cc, mx-secure-net[.]com. И, кстати, при запросе «Whois» на домен там, вполне вероятно, будет указана похожая на истинную информация.

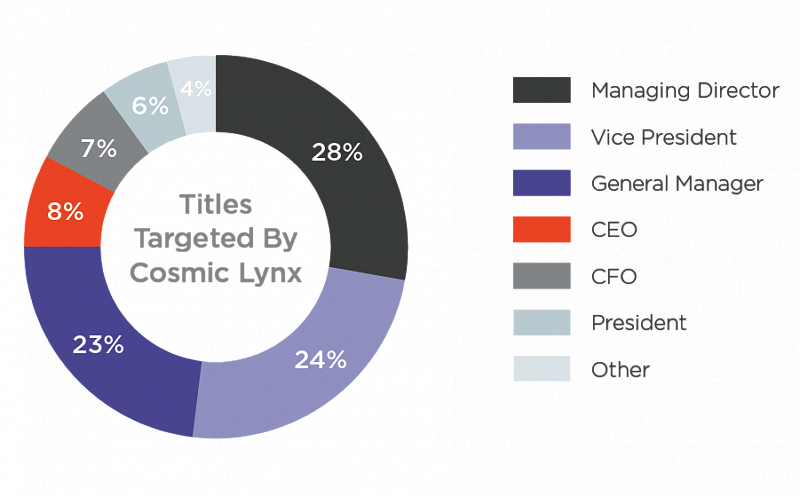

Жертвами атак, как правило, становятся менеджмент компаний и лица, управляющие финансовыми активами:

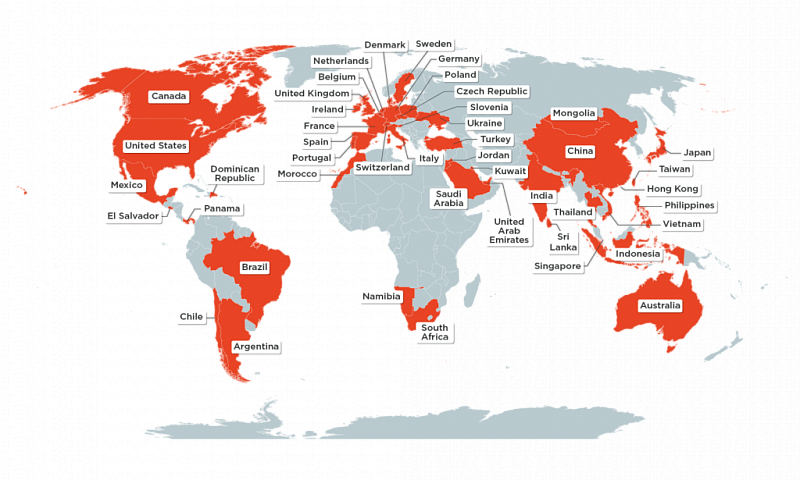

География компаний жертв этой группировки обширная:

Специфика атак, как и любой социальной инженерии, заключается в том, что здесь не используются сложные техники, комментируют эксперты группы компаний Angara. Основной целью является доверчивость и слабость отдельного физического лица, а также непродуманность внутренних процедур.

Некоторыми методами все же можно снизить риски возникновения подобных инцидентов:

В первую очередь это обучение сотрудников, включая антифишинговое обучение, общие сведения о безопасной работе с почтой (неиспользование корпоративных аккаунтов на развлекательных и других личных ресурсах и т. д.).

Организация фильтрации почтового потока и защиты почтового шлюза. В частности, использование политик Domain-based Message Authentication, Reporting and Conformance (DMARC) – антиспуфинг для e-mail доменов, включая Sender Policy Framework (SPF) and DomainKeys Identified Mail (DKIM).

Своевременное обнаружение любых компрометаций внутри компании, часто атаки исходят с внутренних e-mail учетных записей. Использование качественно настроенного центра мониторинга или сервиса MSSP SOC, поведенческий анализ пользовательской активности также может способствовать снижению рисков в данном случае.

Усложнение внутренних процедур при финансовых операциях, введение необходимости в согласовании их с кругом лицом.