Независимый ИБ-эксперт Ата Хакчил (Ata Hakçıl) провел исследование 1 млрд записей утекших пользовательских паролей интернет-ресурсов разных стран, включая Россию, Германию, Украину, Италию, Японию.

Основные выводы, к которым пришел эксперт:

• Наиболее частый пароль «123456» встречается 0,7% раз – а это около 7 млн паролей.

• 6,6% паролей ( 66 млн) составляет всего 1000 популярных вариантов.

• 28,79% паролей включают только буквы и 26,16% только маленькие буквы. 13,37% паролей состоят из одних цифр.

• Только 12,04% паролей включают спецсимволы.

• 8,83% паролей являются уникальными. Но не все из них лишены семантического смысла.

Интересно то, что некоторые пароли с высоким уровнем энтропии повторялись. Они укладывались в определенный символьный шаблон, что, скорее всего, указывает на происхождение таких паролей из генераторов внутри менеджеров паролей. Это усугубляет ситуацию с учетом роста числа брут-форс атак на предприятия по итогам карантина, зафиксированного нашими коллегами из ESET.

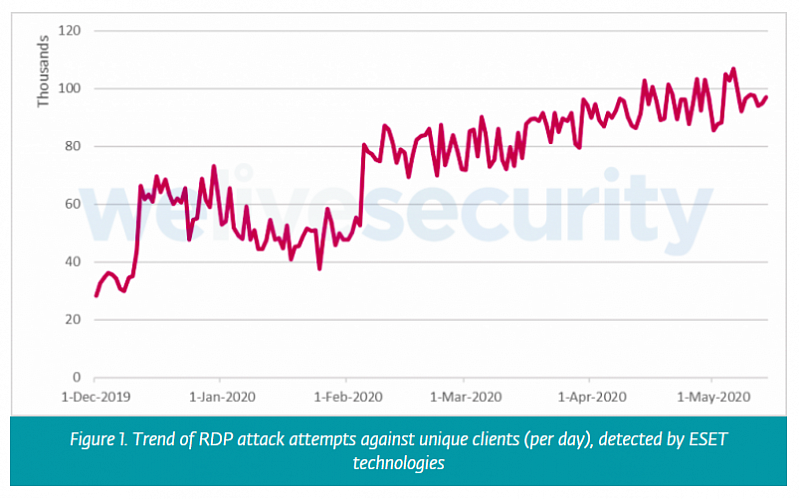

Компания ESET сообщает о значительно растущем векторе атак на RDP-службы за последние полгода. И большая часть из них начинается с брут-форс атаки на учетные записи.

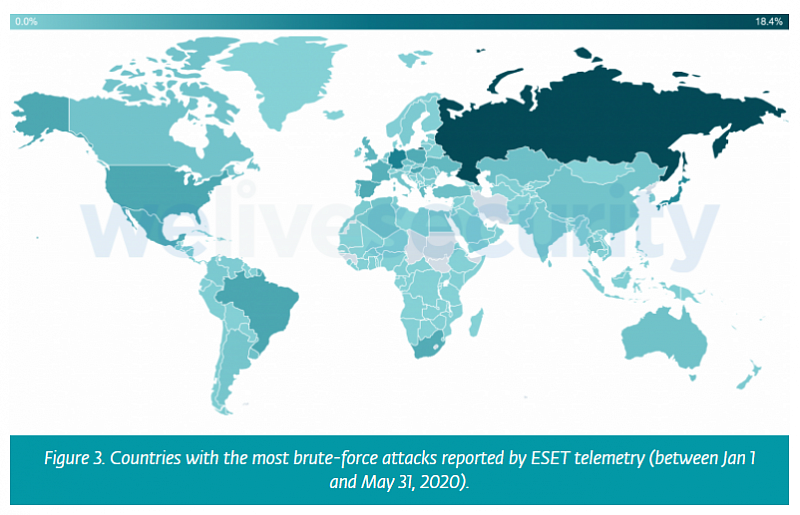

Среди стран, наиболее высоких по индексу брут-форс-атак, эксперты ESET отмечают Россию:

Брут-форс атака – это подбор пароля путем простого перебора. И так как любое брут-форс ПО имеет встроенные пополняемые библиотеки популярных сочетаний, то подбор простого (словарного, популярного или с малым количеством символьных вариаций) пароля производится за короткий промежуток времени и не требует больших производительных ресурсов. Поэтому подбор слабых паролей учетных записей сотрудников является одним из популярных методов первого входа хакера в инфраструктуру и не менее действенным и опасным, чем качественный фишинг, особенно, когда речь идет не только о паролях к учетным записям для почтовых служб, но и доступных RDP-ресурсов. Таким образом реализуются как атаки с внедрением вымогательского ПО, так и другие более сложные, вплоть до крупных утечек и BEC-атак, финансовый урон которых может быть колоссальным.

Эксперты группы компаний Angara обращают внимание на то, что сейчас особенно важно убедиться в существовании и выполнении парольной политики в компании, а также использовать системы многофакторной аутентификации.