Понимание структуры атаки и методик злоумышленников (TTP) является одним из важнейших знаний для организации качественной защиты своих активов. Поэтому мы считаем полезным знакомить наших читателей с появляющейся информацией о подробностях работы той или иной киберпреступной группировки и их инструментах.

Не так давно эксперты компании Microsoft поделились информацией о наблюдаемых с 2015 года хакерах группировки Holmium. В основном их деятельность направлена (но не ограничивается) на атаки промышленных (химических, аэрокосмических, добывающих и др.) и оборонных предприятий. Особенностью этой группировки является успешное использование атак на облачные и гибридные среды. Пересекающиеся методы упоминаются у других ИБ-аналитиков под названиями APT33, StoneDrill, Elfin. Что, возможно, указывает на одну группу хакеров под различными кодовыми именами.

Holmium использует разнообразные векторы атак, в том числе наиболее часто для первичного проникновения:

- Фишинговые письма с зараженными архивами (WinRAR), часто использующими уязвимость winRAR CVE-2018-20250.

- Password-spraying – методика брут-форса, основанная на переборе не очень большого пула простых паролей, но на большом пуле учетных записей, с расчетом на то, что кто-то из пользователей выставил слабый пароль. Чаще всего атака нацелена на облачные сервисы (например, Office365) или инфраструктуру AD, где не используется многофакторная аутентификация (MFA).

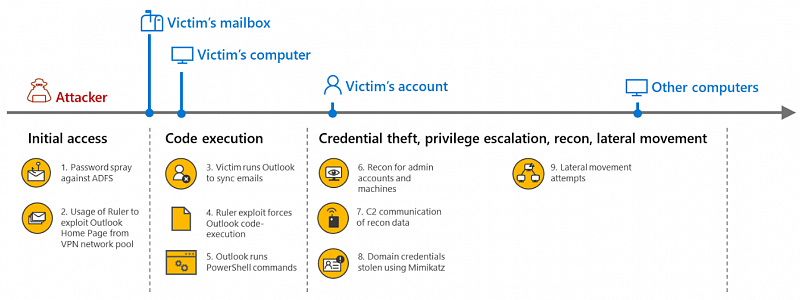

- Утилита тестирования на проникновение Ruler для создания фейкового интерфейса Outlook Home Page (включая Office365) и эксплуатация уязвимости CVE-2017-11774 для компрометации учетных записей к Exchange-серверу.

В результате успешной эксплуатации этих действий хакеры могут уже иметь PowerShell бэкдор в инфраструктуре (их вариант называется Powerton) с правами процесса Outlook. После чего они могут скачать и установить любую полезную нагрузку. Далее злоумышленники методично изучают учетные записи, внутреннюю сеть заказчика и распространяются в ней. Этот процесс может занимать у Holmium многие часы, но, как правило, уже менее чем через неделю эти хакеры имеют полные права в домене и полностью закрепляются в инфраструктуре.

Полный типовой таймлайн атак HOLMIUM:

Рекомендации экспертов группы компаний Angara

Каждая атака – это совокупность множества механизмов. Соответственно и защита выстраивается множественными эшелонами, включая:

- Обязательную своевременную установку обновлений безопасности, особенно критических и перечисленных в тексте.

- Использование многофакторной аутентификации (MFA).

- Использование центра мониторинга событий (SOC) с сервисами Threat Intelligence для ловли индикаторов компрометации и уже закрепившихся в сети хакеров. Необходимо также анализировать события из облачных сред.

- Использование стандартных механизмов защиты периметра (NGFW, WAF, защиты почты и т. д.).

- Использование систем анализа трафика внутри сетевого периметра на основе поведенческого анализа для фиксации горизонтального распространения.