Коллеги из Positive Technologies поделились продолжением аналитики работы своего подразделения и систем тестирования на проникновение. На этот раз затронуты вопросы моделирования атак от лица внутреннего нарушителя и его возможности по повышению своих привилегий, доступу к закрытой информации и другим незаконным действиям.

Важные выводы:

- Во всех компаниях тестировщикам удалось получить полный контроль над инфраструктурой. Причем в 61% компаний это не потребовало сложных знаний и навыков у злоумышленника.

- Среднее время успешной атаки – 3 дня. Минимальное зафиксированное время – 10 минут, максимальное – 5 дней.

- Среди уязвимостей чаще всего выявлялись недостатки конфигурации: отсутствие защиты служебных протоколов, недостаточная защита от восстановления учетных данных из памяти ОС, хранение важной информации в открытом виде и др.

- Проблема использования слабых паролей, в том числе вида [месяцгод] или соседние клавиши, например «Qwerty», остается актуальной и выявляется как на уровне пользователей, так и на уровне доменных администраторов, web-приложений и СУБД, сетевого оборудования и в других местах инфраструктуры.

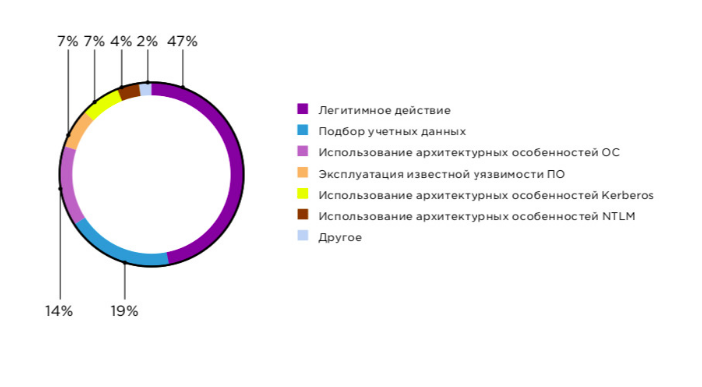

Также одним из важных критериев эффективности внутреннего периметра предприятия является оценка оперативности в обнаружении попытки атаки и успешности реагирования на нее службой ИБ. В проведенном исследовании половина всех действий тестировщиков состояла из комбинации разрешенных пользователям действий. То есть формальных нарушений в инфраструктуре при взломе не было видно.

Рис. 1 – Категории тактик успешных атак

При таком режиме атаки ее обнаружение возможно через системы анализа аномалий поведения пользователя, где даже правильно сформированные действия, но «не в привычном» режиме (время, объемы запросов и т. д.) и контексте, будут обнаружены системой и сравнены как с типовым поведением пользователя, так и с шаблонами действий злоумышленников.

Система User Behavior Analytics (UBA) в данном случае позволяет детектировать подозрительные действия от имени пользователя, используя алгоритмы Data Mining и/или Machine Learning. И дополнительно осуществлять проверку на соответствие известным алгоритмам и тактикам, используемым злоумышленниками при осуществлении атаки.

Группа компаний Angara имеет обширный опыт работы с системами UBA, применяя их для решения разных типов задач на разных уровнях инфраструктуры.

Большое количество успешных атак связано с эксплуатацией архитектурных особенностей и недостатков конфигурации системного, прикладного и сетевого ПО и использованием известных вирусов, слабой парольной защитой. Эти проблемы в инфраструктуре можно выявлять превентивно средствами платформ управления кибербезопасностью (Cybersecurity Management Platform или Security Management Solution). Одним из функционалов данных решений является анализ конфигурации средств защиты информации в компании, в той или иной мере прогнозирование векторов атак и слабых мест защиты инфраструктуры предприятия. Группа компаний Angara предлагает следующие решения данного класса:

- SkyBox Security Suite,

- Tufin Orchestration Suite,

- Algosec Security Management,

- Huawei eSight,

- SolarWinds Orion,

- Cisco Prime.