На днях исследователи компании Cisco Talos обнаружили в ПО для работы с PDF-файлами Able2Extract Professional уязвимости, позволяющие выполнять код в системе через графические файлы в формате JPEG или BPM. Если пользователь откроет полученные картинки в ПО Able2Extract Professional, то скрытые в них команды будут записаны за пределами выделенной приложению области памяти (ОЗУ) и смогут выполнить любую команду внутри атакуемой системы. На настоящий момент выпущен патч для описанной уязвимости. Но эта новость демонстрирует не угасающий интерес злоумышленников к стеганографии, как методу доставки вредоносного ПО в систему.

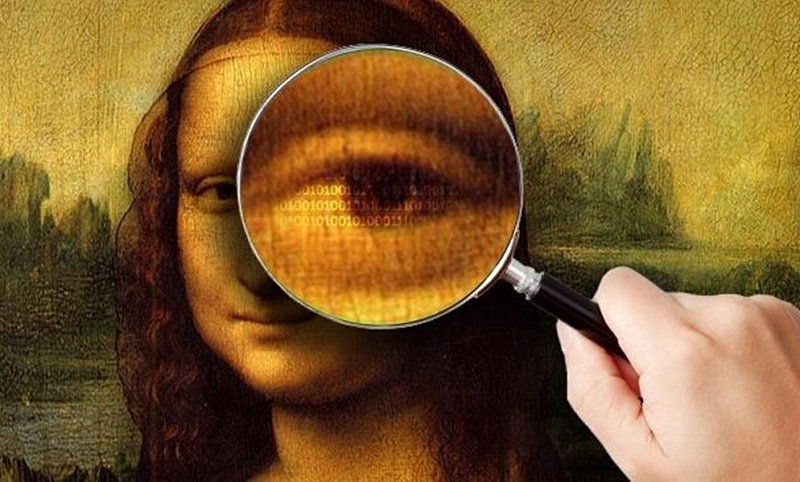

Стеганография – это сокрытие полезной нагрузки внутри произвольного контейнера. С точки зрения информационной безопасности, наиболее опасным ее вариантом является сокрытие внутри графических файлов.

Почему это так опасно?

- Сложное детектирование. Не все антивирусные средства и anti-APT «песочницы» поддерживают анализ графических файлов, а сами алгоритмы детектирования имеют выборочную эффективность.

- Высокая привлекательность для жертвы. Пользователи чаще реагируют на яркие визуальные образы и не задумываясь скачивают картинки с внутренней уверенностью, что это безопасно.

Как это работает?

Графический файл обладает большой глубиной доставки информации. Каждый пиксель – это набор параметров, и следовательно, набор битов. Человеческое восприятие не такое глубокое, поэтому некритичное изменение бита не будет замечено при воспроизведении. Следовательно, часть бита может быть использована для доставки кода или текста. Полезная нагрузка может быть раскрыта загрузчиком, обрабатывающем полученный медиа-контент (как в примере с Able2Extract Professional), или использовать уязвимость в ПО.

Стеганография также позволяет скрыть вредонос в аудио- или видеофайле. Например, вирусы Turla, майнер Monero (XMR). DNS-туннелирование тоже своего рода стеганография, так как происходит сокрытие кода в DNS запросе.