За последние несколько лет Elastic Stack стал очень популярен как решение для мониторинга систем информационной безопасности и защиты от киберугроз. Например, Cisco Talos, OmniSOC, Big Ten Academic Alliance, Oak Ridge National Laboratory используют Elastic Stack как ядро для своих SIEM и threat hunting решений. Не случайно Elastic потратил последние 18 месяцев разрабатывая вместе с комьюнити и партнёрами Elastic Common Schema (ECS) — схему данных, которая позволяет легко нормализовать данные из разных источников, чтобы обеспечить корреляцию, поиск и анализ. Следующим, вполне логичным, шагом компании стала разработка пользовательского интерфейса, который позволил специалистам работать со всем многообразием этих данных. Таким решением стал Elastic SIEM. Разработчики постарались учесть всё что, нравилось специалистами информационной безопасности в Kibana: интерактивность, широкие возможности поиска и гибкие дашборды, и сделать интуитивно-понятный продукт. Приложение доступно начиная с версии Elasticsearch 7.2 и пока является бесплатным.

Elastic SIEM позволяет анализировать события безопасности, связанные с хостом и сетью. В рамках расследования инцидентов информационной безопасности и поиска угроз, доступны следующие представления:

- Хосты (Hosts) — предоставляет ключевые метрики событий безопасности, связанных с хостами и предоставляет возможность взаимодействовать со средством просмотра событий временной шкалы

- Сетевое представление (Network) — информирует о ключевых метриках сетевой активности, снижает трудозатраты на обогащение данных во время расследования и предоставляет возможность взаимодействовать со средством просмотра событий временной шкалы (Timeline Event Viewer).

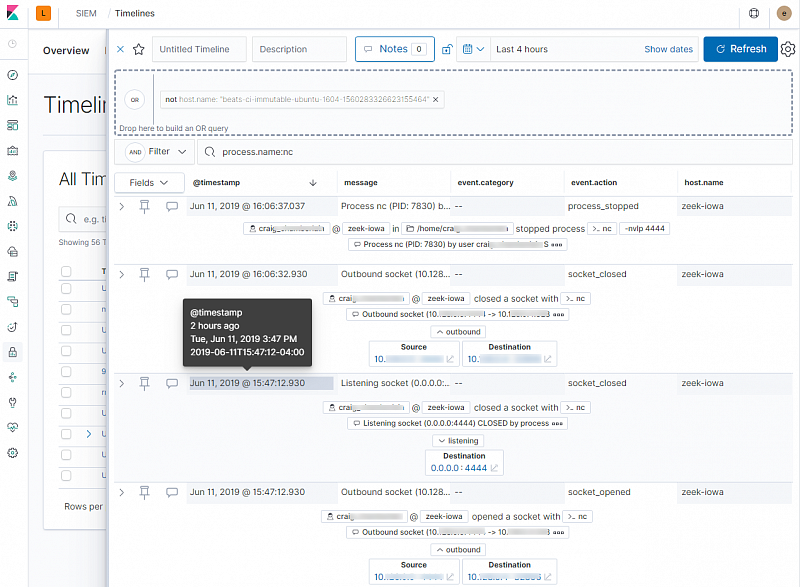

- Средство просмотра событий временной шкалы (Timeline Event Viewer) —позволяет агрегировать и хранить информацию об атаке, а также может использоваться как выделенная совместная рабочая область для расследования инцидентов. В ходе расследования аналитики могут закреплять и комментировать отдельные события, а также добавлять примечания для описания хода расследования. Автоматическое сохранение гарантирует доступность результатов расследования.

По всей вероятности, в основе решения лежит желание компании исключить logstash из цепочки и отправлять логи источников напрямую в elastic. Идея выглядит довольно неплохой для англоязычного рынка, где все логи приходят на английском языке, но, к сожалению, применение её на российском рынке практически невозможно.

Не является секретом, что в основе нашего решения ACRC Platform используется ELK стек, и L-logstash тут не случайно. Согласно нашей практике, у каждого Заказчика есть некое специфическое ПО, которое не вписывается в общую схему данных, является критичным для Заказчика и отдает свои логи не только на нескольких языках, но и в нескольких кодировках.

Для того, чтобы наши аналитики могли правильно работать с таким источником данных — мы пользуемся возможностью преобразования кодировки "на лету" в logstash. В случае Elastic SIEM, к сожалению, использовать такие логи в расследовании будет невозможно. На наш взгляд пока это является существенным ограничением для использования приложения в России, но мы будем с интересом следить за дальнейшим развитием Elastic SIEM.

К слову, компания уже анонсировала дальнейшие планы по развитию SIEM. Они будут стремиться к оптимизации дашбордов, работать над правилами обнаружения SIEM, анализировать поведение пользователей (UBA), а также планируют добавить возможность интеграции с threat intelligence источниками данных в продукт.