Поздравляем, вы купили VPN. Теперь рекламные сети знают, что у вас есть 5 долларов и паранойя.

Как на самом деле работают современные трекеры (спойлер: IP-адрес им почти не нужен).

Дисклеймер. Текст носит информационный и образовательный характер. Все методы повышения приватности и примеры, описанные в статье, рассчитаны только на легальное использование. Применение любых технологий для обхода блокировок, сокрытия противоправной деятельности, несанкционированного доступа к сервисам, мошенничества или иных действий, нарушающих законодательство Российской Федерации, является незаконным. Автор не поддерживает и не рекомендует такие сценарии. Материал создан для того, чтобы помочь пользователям понимать риски цифрового следа и защищать свои данные в рамках закона.

Если убрать иллюзии и посмотреть на ситуацию как есть, становится понятно: VPN полезен, но сам по себе не превращает вас в анонима. Чтобы понимать, где проходит граница между реальной защитой и самоуспокоением, нужно разобраться в том, как именно сайты и рекламные системы "узнают" пользователя. И отдельно помнить: все, что вы прочитаете ниже, в первую очередь относится к десктопным браузерам. На мобильных устройствах картинка другая, там действуют свои особенности трекинга.

Как в интернете определяют, что вы это вы

Классическая картинка выглядит просто: у вас есть IP, у сайта есть журналы доступа, на основе этого можно сопоставлять действия. Но IP давно перестал быть единственным и даже главным идентификатором. Современный трекинг строится вокруг комбинаций признаков. На вас смотрят не как на абстрактный IP, а как на набор устойчивых характеристик браузера, устройства и сети.

В результате формируется несколько уровней идентификации. На сетевом уровне можно узнать, каким софтом вы подключаетесь. На уровне браузера собирается детальный отпечаток его среды. На поведенческом уровне анализируется, как вы взаимодействуете с интерфейсом. Вместе это дает профиль, который живет гораздо дольше, чем один смененный IP.

Главная дыра VPN: утечки через WebRTC

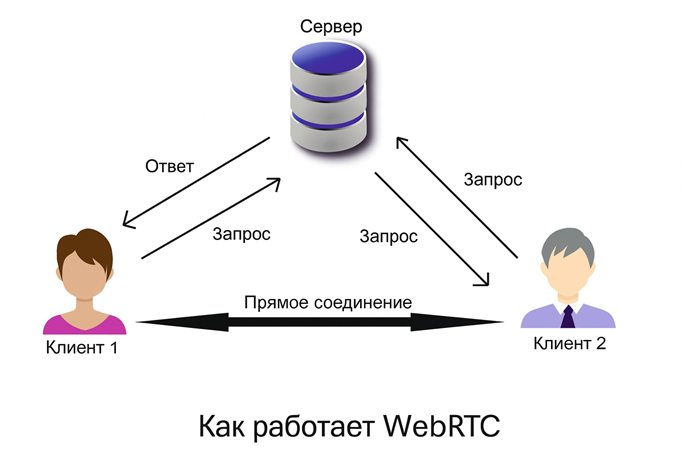

Самый болезненный и при этом часто игнорируемый элемент - технологии реального времени в браузере, в первую очередь WebRTC. Эту технологию придумали для голосовой связи, видеозвонков и прямой передачи данных между пользователями. Чтобы это работало, браузеру нужно знать реальные адреса сетевых интерфейсов и обмениваться вспомогательной информацией.

Проблема в том, что при этом реальный IP пользователя может "утечь" напрямую сайту в обход VPN туннеля. Сайт при желании может увидеть одновременно IP VPN сервера и ваш настоящий IP или хотя бы адрес из локальной сети. Формально VPN подключен, а по факту ваш адрес уже оказался в журналах на стороне сайта.

Как выглядит утечка WebRTC и что с ней делать

Практически это выглядит просто. Вы заходите на страницу, где работает скрипт проверки WebRTC. В фоне браузер обращается к вспомогательным серверам, собирает список интерфейсов и предоставляет их в скрипт. Тот отправляет данные назад на сервер, и вопрос "кто вы и откуда" уже частично решен, даже если весь остальной трафик идет через VPN.

Минимальные меры защиты такие:

- Отключить или ограничить WebRTC в настройках браузера там, где это возможно.

- Использовать расширения, блокирующие утечки WebRTC, и проверить себя на специализированных сервисах.

- Для чувствительных задач пользоваться браузерами, где защита от утечек включена по умолчанию, например Tor Browser.

Пока WebRTC не под контролем, говорить о какой то "анонимности через VPN" бессмысленно. Это одна из первых дыр, которую стоит закрыть.

Отпечаток браузера: от Canvas до батареи

Отпечаток браузера - это не одна волшебная характеристика, а набор десятков параметров, которые собираются скриптами на странице. Каждый параметр сам по себе может выглядеть безобидно, но в совокупности они дают высокий уровень уникальности. Чем больше энтропии в профиле, тем проще отличить его от остальных.

Часть параметров используется давно, часть появилась сравнительно недавно, по мере развития веб платформы. Сейчас можно выделить несколько групп данных, которые особенно часто применяют в трекинге.

Ключевые составляющие отпечатка

- Графика. Результаты работы Canvas и WebGL. Разные устройства и драйверы отрисовывают одну и ту же картинку чуть по разному, и эти микроскопические отличия можно превратить в устойчивый идентификатор.

- Шрифты и интерфейс. Набор установленных шрифтов, параметры масштабирования, плотность пикселей и особенности сглаживания выдают операционную систему и окружение.

- Аудиосистема. Отпечаток работы аудиокодека и особенностей звуковой подсистемы тоже может использоваться для идентификации.

- Список расширений и плагинов. Даже если сам список напрямую не виден, косвенные признаки позволяют понять наличие популярных расширений.

- Статус батареи и медиа устройства. Данные об уровне заряда, наличии аккумулятора, подключенных камерах и микрофонах добавляют уникальности к профилю.

- Часовой пояс, язык, настройки времени. Комбинация этих параметров часто выдает реальную географию, даже при использовании VPN.

Все эти данные собираются вместе и приводятся к компактному набору чисел. Чем более редкой и нестандартной получается комбинация, тем удобнее использовать ее как устойчивый идентификатор именно для вас.

TLS отпечатки: вас узнают еще до заголовков

Даже если отвлечься от браузера и смотреть только на сеть, там тоже хватает способов распознать клиента. Один из самых важных инструментов последних лет - отпечатки TLS соединений. На этапе установления защищенного соединения клиент отправляет приветствие с набором поддерживаемых шифров, расширений и некоторых дополнительных параметров. Из этой структуры формируется компактный отпечаток.

На практике используются методики вроде JA3 и более свежие аналоги. Идея проста: у разных браузеров, библиотек и автоматизированных клиентов разные наборы параметров в приветствии TLS. Сервер может определить, что к нему пришел не обычный пользовательский браузер, а, например, скрипт на базе нестандартной библиотеки, даже если трафик идет через VPN.

Что это значит для обычного пользователя

VPN на этом уровне почти не участвует. Он шифрует ваш трафик уже после того, как браузер сформировал структуру TLS приветствия. В итоге сервер видит отпечаток клиента и сопоставляет его с известными профилями. Если вы используете экзотическую связку "антидетект браузер + необычная библиотека + нестандартные настройки системы", ваш профиль может выглядеть подозрительно.

Кроме TLS существует и классический анализ TCP и IP пакетов, где по параметрам вроде начального значения TTL и размера окна пытаются определить операционную систему и особенности стека. Это используется реже на массовых сайтах, но активно применяется в специализированных системах мониторинга и безопасности.

Парадокс уникальности и вопрос энтропии

Интуитивное желание пользователя звучит так: поставить побольше защитных расширений, заблокировать все, что можно, включить десяток анти фингерпринт скриптов и радоваться. К сожалению, это прямой путь в ту самую "яркую" группу, которую трекеры видят лучше всех.

С точки зрения теории информации система смотрит не на то, "правильный" у вас отпечаток или "неправильный", а на то, насколько он редкий. Если 99 процентов пользователей послушно отдают честный Canvas отпечаток, используют стандартный набор браузера и не ставят экзотических расширений, то именно они и образуют "толпу". А вы со своим необычным набором защитных плагинов, отключенными API и странным профилем становитесь удобной целью для корреляции сессий.

Рандомизация вместо грубой блокировки Canvas

Ранний подход середины десятых годов выглядел просто и жестко: полностью блокировать доступ к Canvas и WebGL, возвращать пустой ответ и считать, что проблема решена. Это часто ломало сайты, портило интерфейсы и делало профиль браузера крайне необычным. Современный подход другой: не блокировать сам Canvas, а добавлять к результату небольшой шум.

Firefox, Brave, Tor Browser и некоторые расширения идут именно по этому пути. Сайт по прежнему получает картинку и продолжает работать, но хеш от этой картинки слегка "дрожит" от запроса к запросу. Для трекера это уже не стабильный идентификатор, а более размазанный сигнал. Полностью это проблему не убирает, но чувство "или все включить, или все запретить" уходит. Главное - помнить, что грубая блокировка Canvas в лоб сейчас скорее экзотика, нормой стала аккуратная рандомизация.

Почему агрессивная защита может навредить

- Слепая блокировка Canvas и WebGL действительно ломает часть сайтов и делает профиль заведомо странным.

- Набор узкоспециализированных расширений формирует редкую комбинацию, которая сама по себе служит отличным идентификатором.

- Чрезмерное вмешательство в работу API (батареи, медиа устройств, сенсоров) легко выдает факт того, что вы активно боретесь с трекингом.

Оптимальная стратегия выглядит иначе. Цель не "запретить все", а максимально слиться с массовым профилем, при этом ограничивая избыточный сбор данных. Именно на этом принципе строятся такие решения, как Tor Browser, а также техники вроде letterboxing - искусственное добавление полей вокруг окна, чтобы привести размеры к небольшому числу стандартных вариантов.

Расширения как источник уникальности

Расширения по защите приватности действительно полезны, но только если использовать их с пониманием последствий. Любое расширение меняет поведение браузера: добавляет заголовки, блокирует запросы, внедряет свои скрипты, подпирает работу API. Все это может использоваться как отличительная черта профиля.

Чем более редкий и экзотический набор расширений вы собрали, тем выше вероятность, что эта комбинация в чистом виде больше почти нигде не встречается. Для трекера это подарок. Он просто отмечает сочетание "такой браузер, такая система, такой набор расширений" и узнает вас при следующем визите, даже если вы сменили IP и VPN.

Как подходить к выбору расширений

- Ограничиться минимально необходимым набором, без пяти похожих блокировщиков подряд.

- Использовать максимально массовые решения, например uBlock Origin, а не узкие эксперименты.

- По возможности выносить радикальные эксперименты в отдельный профиль или отдельное окружение.

Сама по себе идея "поставлю максимальную защиту" звучит приятно, но без учета вопроса уникальности легко превращается в обратный эффект. Вас становится проще отличить от остальных, а значит и связать разные сессии.

Поведенческая идентификация: где реальная угроза

Отдельное направление развития трекинга - поведенческая биометрия. Системы анализируют скорость набора текста, паузы между клавишами, траектории движения мыши, характер прокрутки. По этим данным можно построить устойчивый профиль человека, даже если он сменил устройство и сеть.

Но важно не превращать это в источник паники. Массовые рекламные сети редко используют полноценную поведенческую биометрию на уровне каждого сайта. Это дорого, требует серьезной инфраструктуры и обычно применяется там, где ставка очень высока. В первую очередь это банковский антифрод, защищенные кабинеты и системы проверки "человек это или бот".

Где поведение действительно важнее IP

- Интернет банки и финансовые сервисы, где по поведению отличают живого пользователя от трояна или бота.

- Крупные платформы с высокой ценой аккаунта, где нужно выявлять попытки автоматизации и угонов.

- Системы невидимых капч нового поколения, которые оценивают поведение до показа задач.

В контексте массового рекламного трекинга основная нагрузка по прежнему лежит на отпечатке браузера и сетевых признаках. Поведение дополняет картину, но не является "вездесущим глазом", который следует за вами по каждому сайту.

Мобильные устройства: другой мир отпечатков

Отдельно стоит сказать про смартфоны и планшеты. Сейчас больше половины всего веб трафика приходится на мобильные устройства, и там правила игры заметно отличаются. Мыши и "окна" в привычном виде нет, вместо этого в ход идут гироскоп, акселерометр, жесты и системные идентификаторы.

На мобильных платформах, особенно в стандартном Chrome на Android, пользователь лишен многих "настольных" инструментов вроде расширений и сложной настройки приватности. Зато появляются другие источники уникальности: рекламные идентификаторы, связка с аккаунтом Google или Apple, привязка к устройству и приложению, а не только к браузеру.

Что особенно важно на мобайле

- Advertising ID - специальный идентификатор для рекламы, который системы аналитики и рекламные сети используют как ключ.

- Привязка к приложениям - трекинг идет не только через браузер, но и через встроенные браузерные компоненты внутри приложений.

- Сенсоры и жесты - анализируются тапы, свайпы, наклоны устройства, в некоторых сценариях используемые как дополнительные признаки.

Советы про расширения, сложную ручную настройку и отдельные браузерные профили на смартфонах применимы ограниченно. Там важнее управлять разрешениями приложений, отключать персонализированную рекламу на уровне системы, аккуратно относиться к тому, где вы авторизуетесь и какие программы ставите. VPN на мобильном по прежнему полезен, но так же не делает вас анонимным, особенно если половина активности идет через приложения, которые общаются с серверами напрямую.

Антидетект браузеры: маскировка, а не приватность

Отдельного разговора заслуживают так называемые антидетект браузеры. На уровне маркетинга их часто подают как средство защиты приватности, но создавались они под другие задачи. Основные пользователи таких решений - арбитраж трафика, массовый мультиаккаунтинг, серые схемы обхода антифрод систем.

Антидетект браузер не делает вас "невидимым". Он имитирует один из заранее подготовленных профилей. По сути вы надеваете маску другого пользователя: с чужим набором шрифтов, разрешением экрана и параметрами системы. Это может быть полезно в специфических сценариях, но для обычного человека чаще всего несет только лишние риски.

Чем антидетект опасен для обычного пользователя

- Если вы зайдете через такой профиль в банк или крупную соцсеть, защита увидит нестандартное устройство и может заблокировать аккаунт по подозрению в мошенничестве.

- Ошибки в настройках профиля делают отпечаток неестественным, что автоматически повышает уровень подозрительности.

- Использование антидетект решений часто противоречит пользовательским соглашениям и может считаться обходом мер безопасности.

Важно разделять две задачи. Приватность - это защита личных данных и уменьшение объема собираемой информации. Маскировка под других пользователей - это попытка обмануть антифрод и антибот системы. Для повседневной жизни нужен именно первый подход, а не игра в шпионов с нестандартными профилями.

Стратегия "смешаться с толпой"

Если собрать все воедино, вырисовывается простая идея. Цель не стать уникальным "невидимым ниндзя", который ломает сайты, отключает половину API и ставит редкие расширения. Цель - сделать так, чтобы ваш профиль был максимально похож на множество других, при этом не отдавать лишние данные и закрыть очевидные дыры вроде WebRTC утечек.

Поэтому у браузеров, ориентированных на приватность, часто используется стратегия унификации. Они уменьшают число отличительных признаков и сводят пользователей к относительно небольшому набору типовых профилей. Туда же относится техника letterboxing, когда размеры окна "подгоняются" под несколько стандартных значений, чтобы скрыть уникальные комбинации высоты и ширины.

Примеры подходов к унификации

- Tor Browser делает из миллионов пользователей один большой "типовой" профиль с максимально одинаковым отпечатком.

- Специализированные приватные браузеры усиливают защиту от трекинга и приводят параметры к более стандартизированным значениям.

- Использование отдельных профилей для разных задач помогает не смешивать рабочие сессии и личную жизнь, снижая связность между ними.

Такой подход требует немного больше дисциплины, чем установка одного приложения VPN, но и результат лучше. Вы не становитесь невидимыми, зато снижаете вероятность устойчивой и точной идентификации.

Практический чеклист: три уровня защиты

Вместо абстрактного "нужна комплексная стратегия" удобнее иметь понятный план. Ниже три уровня защиты, которые можно рассматривать как ступени. Не обязательно сразу прыгать в максимальный режим. Достаточно выбрать тот уровень, который соответствует вашим задачам и готовности терпеть неудобства.

Базовый уровень: минимум усилий, заметный эффект

Этот уровень подходит большинству пользователей, которым не хочется, чтобы каждый онлайн магазин знал о них слишком много, но важно, чтобы сайты работали без постоянных сбоев. Это разумный баланс между комфортом и приватностью.

- Использовать браузер с хорошей защитой от трекинга, например Firefox в строгом режиме защиты приватности.

- Поставить один качественный блокировщик рекламы и трекеров, например uBlock Origin, без коллекции из похожих расширений.

- Настроить автоудаление кук и данных сайтов при закрытии вкладок или браузера, а не рассчитывать на ручную очистку. Это можно сделать в настройках Firefox или через расширения вроде Cookie AutoDelete.

- Разделить хотя бы рабочие и личные аккаунты по разным профилям или даже разным браузерам.

Продвинутый уровень: контроль над IP и отпечатком

Этот уровень для тех, кто готов чуть глубже разобраться в настройках. Здесь уже появляется VPN, отключение или ограничение WebRTC и изоляция сайтов друг от друга. Это не делает вас полностью анонимными, но существенно усложняет трекинг.

- Использовать надежный VPN, но помнить, что это не средство абсолютной анонимности, а один из элементов защиты.

- Отключить или ограничить WebRTC и проверить себя на специализированных сервисах на наличие утечек IP.

- Включить режимы изоляции сайтов и контейнеры, чтобы разные домены не делились друг с другом лишними данными.

- Минимизировать число расширений и внимательно следить за тем, какие права они запрашивают.

- Использовать отдельные профили или отдельные браузеры для входа в чувствительные сервисы, не смешивая их с повседневным серфингом.

Параноидальный уровень: когда ставка действительно высока

Этот режим разумен там, где цена ошибки велика: журналистика, расследования, политически чувствительные темы, работа с конфиденциальными источниками. Здесь комфорт уходит на второй план, а на первое место выходит снижение рисков.

- Использовать Tor Browser, который изначально спроектирован как инструмент для анонимного доступа и унификации отпечатка.

- Рассмотреть специальные операционные системы с упором на приватность, которые запускаются с внешнего носителя и не оставляют следов на диске.

- Жестко разделять роли и задачи по отдельным окружениям и никогда не смешивать их в одном браузере.

- Не входить в личные аккаунты и привычные сервисы из "параноидального" окружения, чтобы не разрушать модель угроз.

Переходить на этот уровень имеет смысл только тогда, когда вы четко понимаете, зачем он вам нужен. Жить постоянно в таком режиме ради обычного чтения новостей едва ли разумно.

Итоги: VPN полезен, но не волшебная палочка

VPN решает важную, но узкую задачу. Он скрывает ваш реальный IP от сайтов и провайдера, шифрует трафик, убирает часть проблем с геоблокировкой и ценовой дискриминацией. На этом его полномочия заканчиваются. Браузер продолжает отдавать отпечаток, WebRTC способен слить ваш адрес, TLS и сетевые параметры выдают тип клиента, а набор расширений делает профиль уникальнее.

Если воспринимать VPN как часть набора инструментов, все становится на свои места. Закрываем утечки WebRTC, аккуратно подбираем расширения, не превращаем свой профиль в экзотику, разделяем разные роли по отдельным окружениям и учитываем, что на мобильных устройствах правила игры другие. Полной невидимости не даст ни одно решение, зато здравый подход к приватности вполне способен заметно сократить количество лишних глаз, которые следят за вами в сети.

| Уровень | Для кого | Инструменты и действия | Минусы |

|---|---|---|---|

| Базовый | Для 90% людей. Чтобы магазины меньше следили, а сайты не ломались. |

|

Не защищает от спецслужб и целевого трекинга. |

| Продвинутый | Для тех, кто хочет контролировать свой цифровой след. |

|

Некоторые сайты могут работать некорректно. Требует ручной настройки. |

| Параноидальный | Цена ошибки - свобода или безопасность. |

|

Медленный интернет, частые капчи, неудобно для повседневного использования. |