HScan — решение для компаний, которым важно управлять уязвимостями системно

ИТ-инфраструктуры российских компаний сегодня находятся под постоянным давлением. Новые уязвимости появляются каждый день, а время между публикацией и началом эксплуатации с каждым годом всё сокращается. К тому же с каждым годом возрастает доля zero-day уязвимостей среди активно эксплуатируемых. В таких условиях периодических сканов уже недостаточно, важно максимально уменьшать поверхность для возможной атаки. Нужен непрерывный процесс управления уязвимостями (vulnerability management, VM), где риски вовремя обнаруживаются, получают приоритет и быстро переходят в работу, а результат прозрачно отслеживается. Именно на такой уровень зрелого VM и нацелен HScan, разработанный компанией Крайон.

Что такое HScan

HScan позиционируется не как отдельный сканер, а как платформа для всего процесса управления уязвимостями. HScan способен проводить сканирование внешнего и внутреннего сетевого периметра, полную инвентаризацию активов, выстраивать топологическую карту сети, быстро распределять задачи VM внутри команды, отслеживать ход их выполнения, оперативность и эффективность устранения уязвимостей, а также автоматизировать часть задач ИБ по управлению уязвимостями. В основе — собственное ядро без сторонних решений. Это позволяет не только повысить общую безопасность сканера за счёт закрытого кода, но и гибко развивать систему под реальные потребности заказчиков, сохраняя полный контроль над кодом и его качеством.

Обновления баз уязвимостей выходят каждые 6 часов, регулярно происходят крупные обновления ядра и функционала сканера. В результате команда ИБ получает не «инструмент на один раз», а живой, постоянно развивающийся продукт, созданный специалистами по кибербезопасности для специалистов по кибербезопасности. То же крупное обновление с функционалом VM стало доступным сразу после выхода для всех пользователей, вне зависимости от того, когда они внедрили HScan.

Порог входа умеренный, агенты на целевых хостах не требуются. Это снижает нагрузку на ИТ и позволяет начать работу без сложной подготовки. У HScan есть разные сценарии развертывания: как on-premise, так и в качестве SaaS.

Он-прем вариант наиболее предпочтителен, так как в этой конфигурации данные остаются внутри периметра, что помогает их дополнительно обезопасить, а также соответствовать внутренним политикам. Для такого развёртывания достаточно современно Ubuntu (версии 22.04, 24.04 или 25.04), относительно скромных ресурсов сервера и сетевого доступа к служебному домену. Ниже ориентиры для планирования ресурсов под разные масштабы. Они удобны для планирования, особенно при расчёте запаса на рост:

- До 500 активных IP — 8 ядер от 2 ГГц, 10 ГБ ОЗУ, 120 ГБ диска.

- До 1000 активных IP — те же CPU и ОЗУ, 120 ГБ диска. При росте до 2500 IP — 12 ГБ ОЗУ и 240 ГБ диска.

- Около 5000 IP — 16 ГБ ОЗУ и 512 ГБ диска. Для 10000 IP — 16 ядер и 1 ТБ диска. Крупные инсталляции от 25000 IP — 24 ядра и 32 ГБ ОЗУ, от 100000 IP — 32 ядра, 64 ГБ ОЗУ и 2 ТБ диска.

Перед стартом полезно проверить соответствие среды требованиям. В распределённых инфраструктурах заранее планируется размещение компонентов и график сканов по площадкам. Такой подход позволяет избежать пиков нагрузки и получить стабильные результаты с первых недель. Оставить заявку на тестовый доступ можно на официальном сайте HScan.

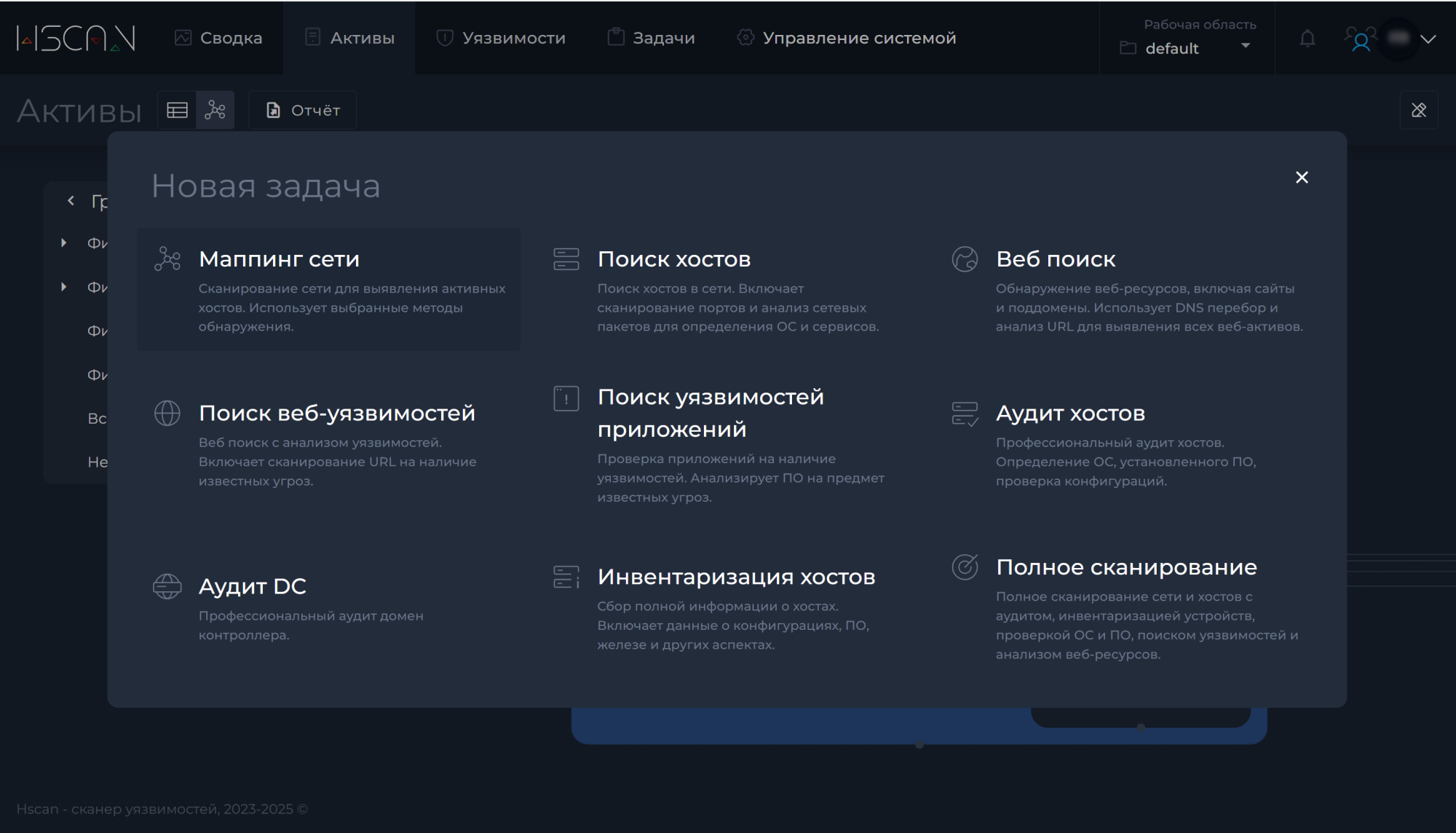

Ключевые возможности

Рабочие зоны, роли и иерархия департаментов

В HScan реализовано разделение на рабочие области. Это удобно для крупных компаний, когда инфраструктура может состоять из нескольких филиалов, а ответственность распределена. Ролевые модели и иерархия департаментов позволяют тонко задавать права доступа, в том числе по отдельным зонам, учитывать подчинённость при выдаче прав, а также точнее автоматизировать распределение задач при управлении уязвимостями (на конкретного сотрудника, подотдел, департамент или несколько департаментов).

Иерархия отражается и в коммуникации. Руководители получают сводные отчёты по своим сегментам, критичные события не теряются в шуме. История действий фиксируется, что упрощает внутренние проверки и аудит. Глава департамента видит задачи по своей зоне ответственности и активам, контролирует сроки и верификацию.

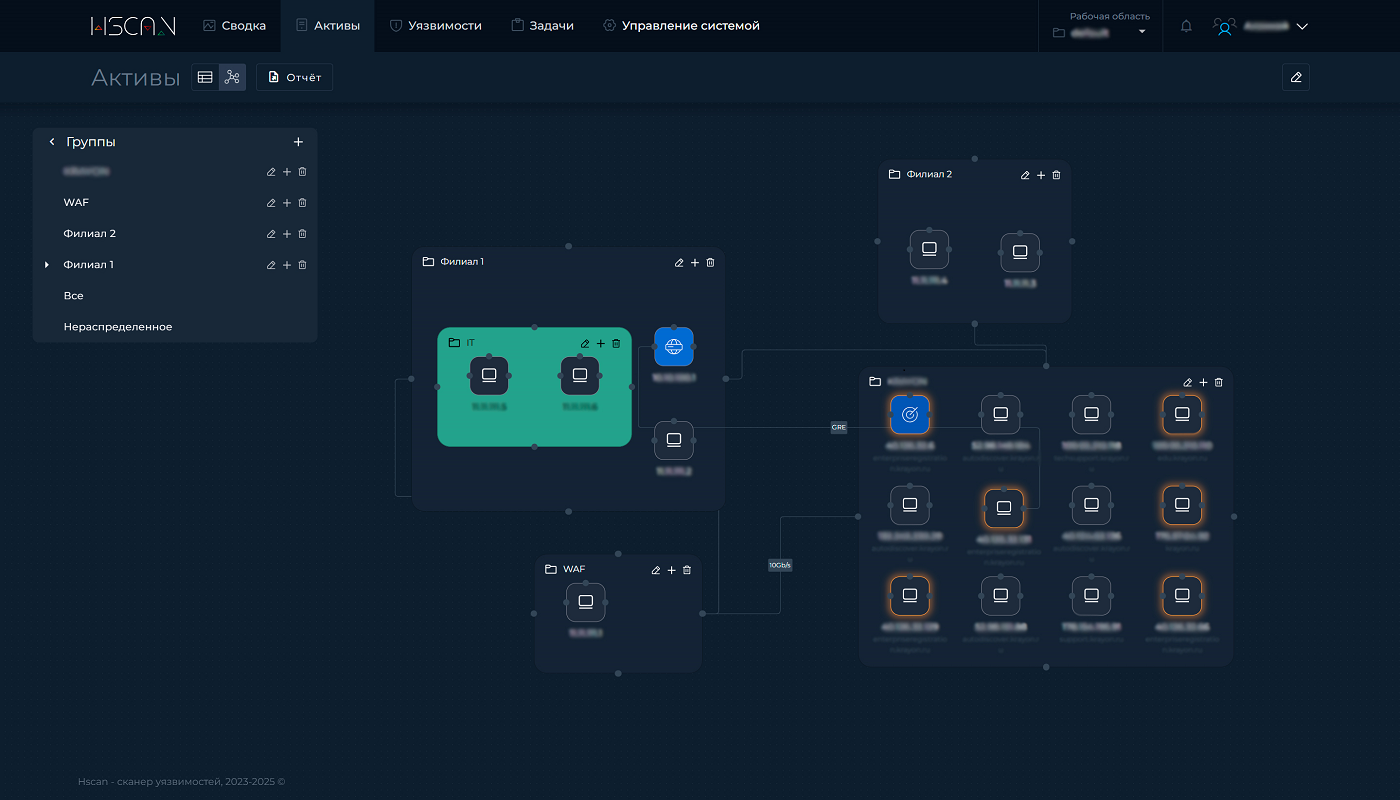

Инвентаризация активов и карта сети

Платформа автоматически обнаруживает активы в заданных диапазонах и формирует по каждому карточку, где указаны адреса, порты, сервисы и установленное ПО. На основании этих данных система сопоставляет компоненты с базой уязвимостей и строит список CVE с оценкой критичности и с оценкой вероятности эксплуатации.

Система довольно точно определяет все активы в организации, и способная найти то, о чём отдел ИТ или ИБ в компании могли забыть, например, тестовый сервер со старого проекта. Такие забытые активы часто становятся точками входа для атаки. Топология визуализируется в виде графа. Узлы — активы, рёбра — связи. Можно отмечать зависимые сервисы, их критичность для бизнес‑процессов, группировать активы по специфическим для инфраструктуры компании признакам и т.д. Из карты удобно запускать задачи на сканирование по группам или отдельным активам, а карточка актива ведёт к истории проверок и связанным задачам. Это экономит время аналитика и ускоряет планирование работ.

Отдельная настройка — критичность актива. Это ключевой фактор при приоритизации результатов сканирования, фильтрации в отчётах, панелях мониторинга, расчёте совокупного риска, а также применении правил в системе политик, о который мы поговорим далее. Благодаря этому усилия концентрируются на хостах и сервисах, от которых действительно зависит работа компании.

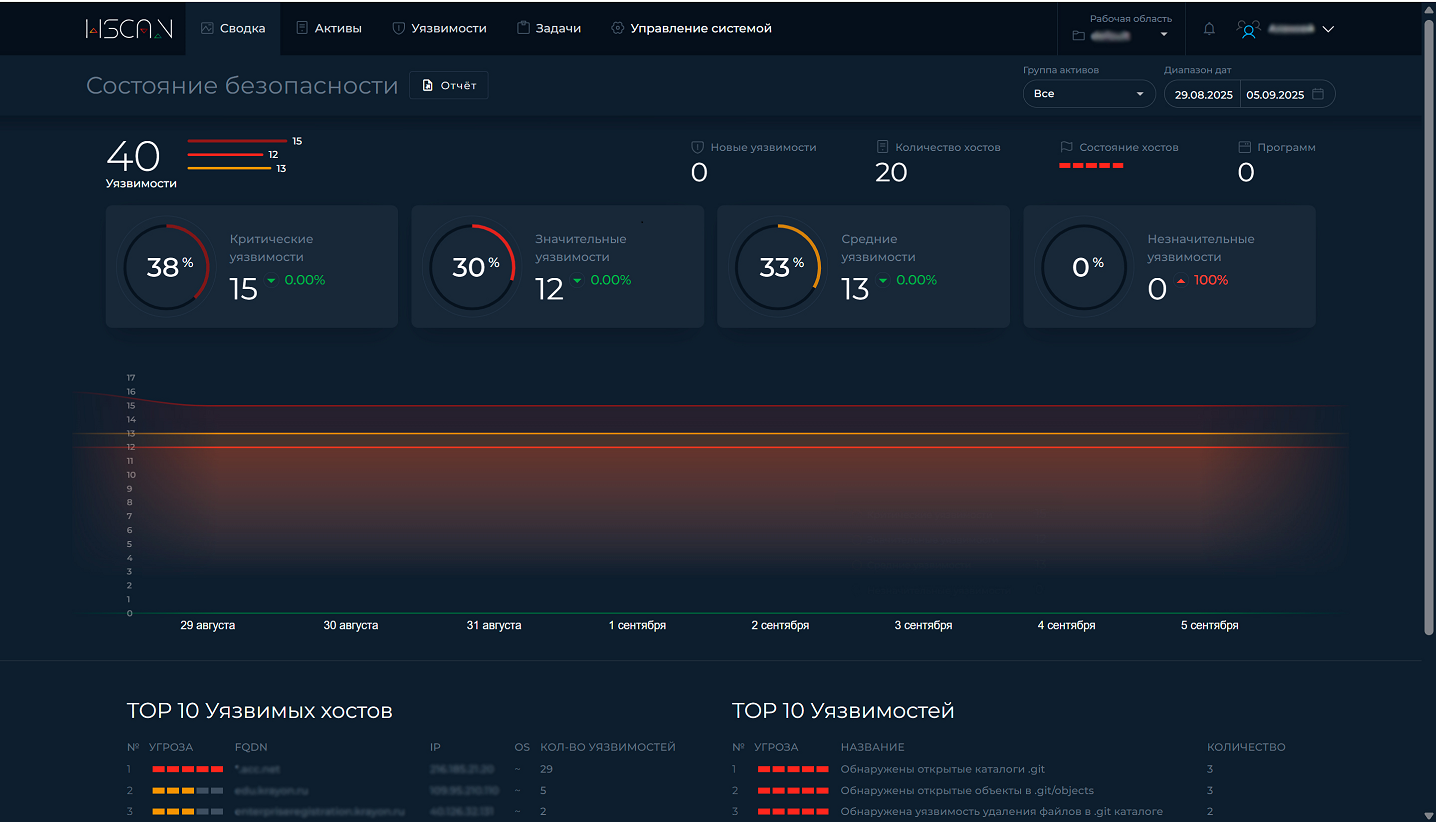

Обнаружение уязвимостей и аналитические панели

Раздел сводка – это общий дашборд по уязвимостям сетевого периметра, где собраны ключевые показатели текущего состояния защищенности инфраструктуры. Видна динамика, распределение по уровням риска и топ уязвимых активов.

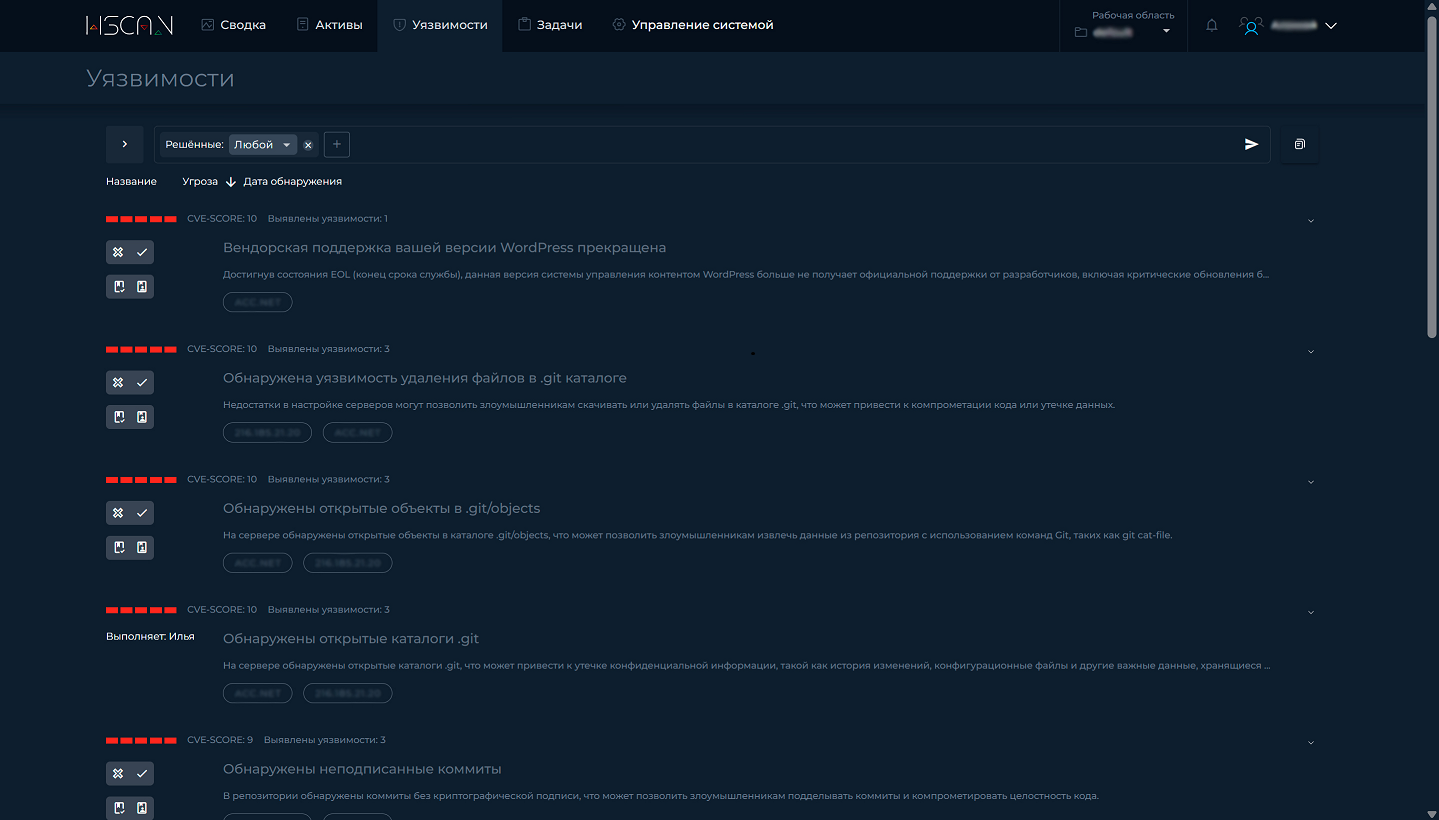

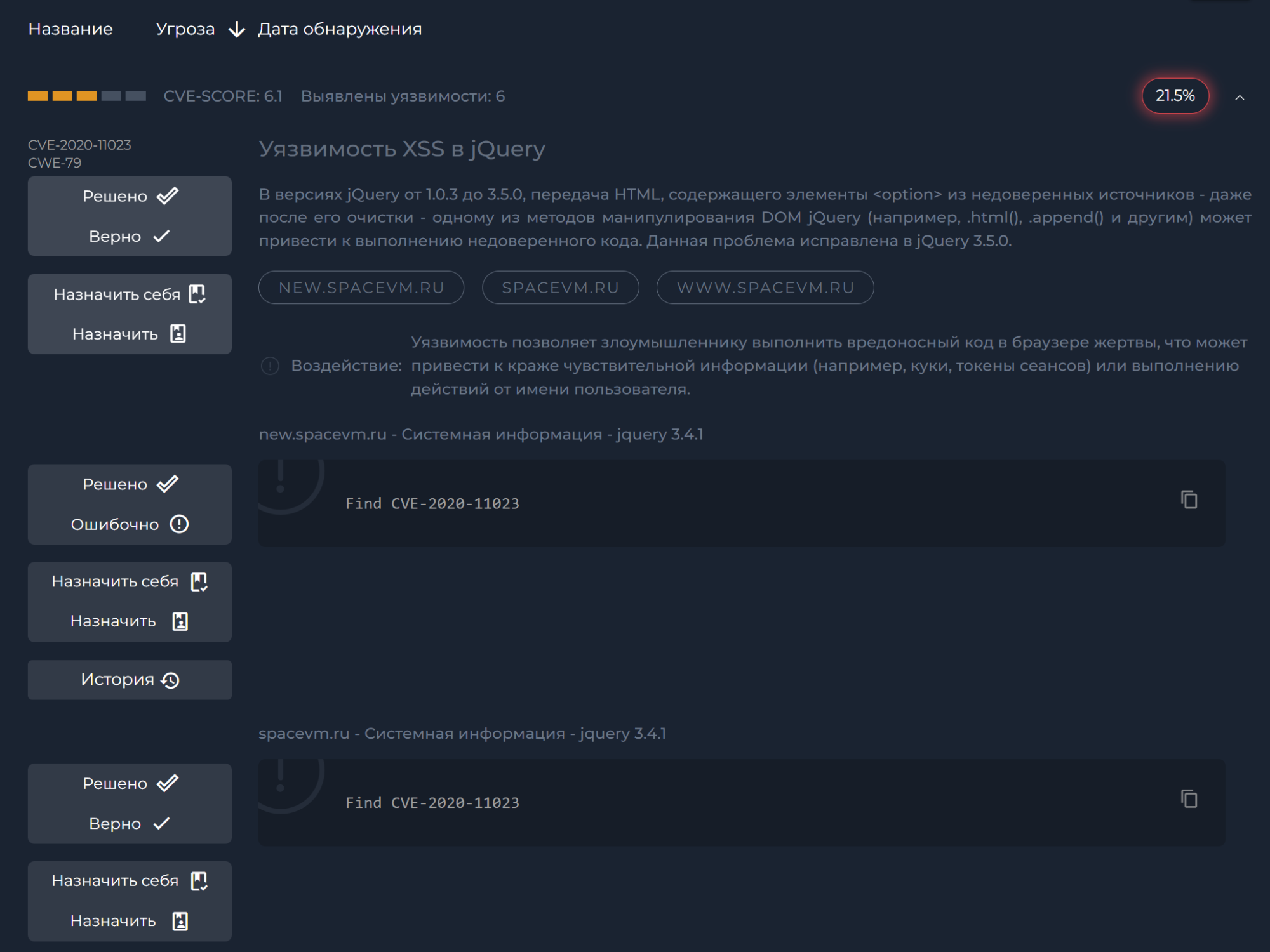

В разделе «Уязвимости» собраны все обнаруженные на активах CVE и CWE. Фильтры по CVSS, вероятности эксплуатации и дате первого обнаружения помогают быстро выделять критичное и формировать целевые выборки под текущие приоритеты.

Для каждой уязвимости доступны подробное описание, технические детали, возможные сценарии эксплуатации, информация об ответственном за устранение сотруднике (либо возможность его назначить), а также подробный лог действий. При необходимости отчёт можно выгрузить в HTML и CSV.

Политики и управление уязвимостями

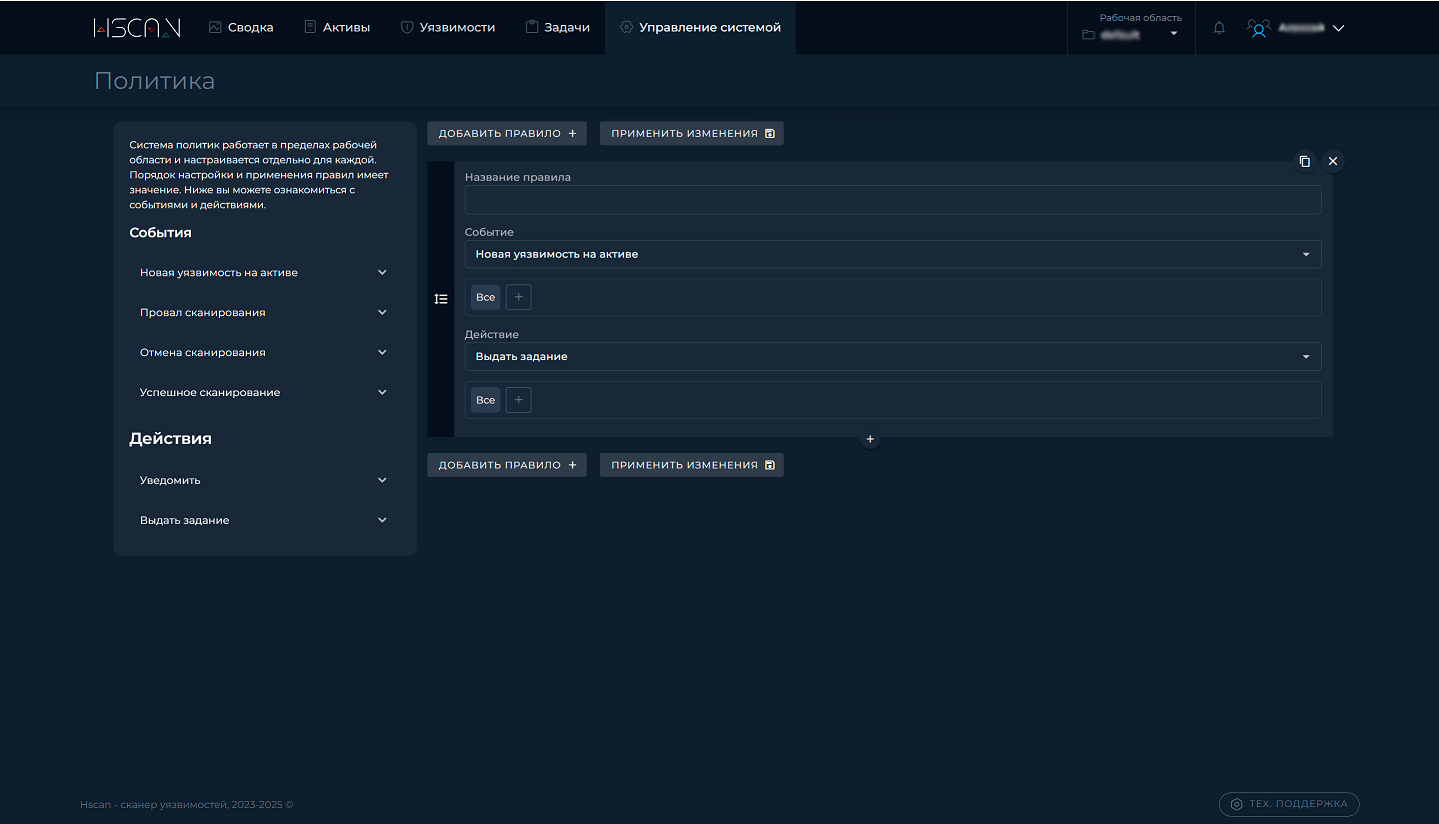

Зрелый процесс невозможен без автоматизации. В HScan возможно настроить политики, то есть автоматизировать реакции на определенные триггеры событий в системе.

Это может быть завершение любого типа сканирования или первичное обнаружение новой уязвимости на том или ином активе. HScan позволяет автоматизировать либо отправку уведомлений через выбранные пользователем каналы (внутри системы, e-mail, мессенджер), либо создание и назначение задачи на устранение.

Правила фильтруют уязвимости по идентификаторам, уровню риска, классу и ключевым словам. Шаблоны задач задают сроки, инструкции и категории. В связке с RBAC уведомления и задачи направляются определённым пользователям и группам. Порядок правил важен, они исполняются сверху вниз. На практике это сокращает задержку между обнаружением проблемы и началом работ.

Показательный сценарий. Критичная уязвимость на критичном активе автоматически превращается в задачу по заранее заданному шаблону, назначается инженеру сетевой безопасности и под контролем владельца департамента проходит весь цикл — от выполнения до верификации. Все действия попадают в аудит‑лог.

Через REST API платформа связывается с CMDB, SIEM, системами реагирования и трекерами задач. Поток данных становится единым: сканер сообщает о проблеме, политика создаёт задачу и уведомляет ответственных, трекер фиксирует ход исполнения. Так закрывается разрыв между обнаружением и изменениями в инфраструктуре.

Отчёты и контроль задач

Работы по устранению оформляются как задачи с назначением на конкретных исполнителей или группы. Для них задаются сроки и шаблоны. По завершении прикладываются подтверждения, после чего следует верификация. Полная история сохраняется: когда создали, кому назначили, какие комментарии добавляли, когда закрыли и кто подтвердил результат.

Также внутри HScan реализовано обязательное заполнение отчёта исполнителем по завершении задачи, включая: принятые меры (патч, конфигурация, компенсирующий контроль), доказательства исправления (скриншоты, ссылки на тикеты), статус верификации.

Поделиться статусом с заинтересованными сторонами просто — доступны выгрузки в HTML и CSV. Материалы удобно прикладывать к отчётам комитетов по рискам и использовать на ретроспективах.

Тарификация

Модель лицензирования прозрачна. Годовая стоимость — 2400 рублей за один IP‑адрес (НДС включён). Оценить бюджет просто: число активных адресов умножается на ставку. Например, тысяча адресов — это около 2,4 млн рублей в год. Для крупных организаций масштабирование линейное, что облегчает многолетнее планирование.

Автоматизация политик и прозрачность задач сокращают задержки между обнаружением и исправлением. Это напрямую снижает риск и потенциальные потери. Команда меньше времени тратит на согласования и ручные таблицы. На практике это отражается в снижении MTTR и уменьшении доли инцидентов, связанных с известными уязвимостями.

Совокупная стоимость владения остаётся умеренной. Развёртывание не требует агентов, занимает немного времени, поддержка реагирует быстро. В сумме это помогает быстрее выйти к устойчивому процессу без избыточных расходов.

Метрики эффективности

Показатели, которые действительно отражают зрелость процесса, достаточно понятны. Во‑первых, среднее время между обнаружением и назначением задачи. Метрика чутко реагирует на настройку политик и дисциплину коммуникаций. Во‑вторых, доля уязвимостей уровней «критично» и «высоко», открытых дольше допустимого лимита.

Качество инвентаризации — ещё один из маркеров. Регулярная проверка на появление новых активов без карточек, сервисов без владельца и незаполненных атрибутов повышает точность приоритизации и уменьшает сюрпризы при инцидентах. Для квартальных материалов удобны тренды закрытия задач, доля задач с подтверждениями и верификацией и динамика по активам высокой критичности.

Итоги

HScan закрывает ключевые задачи управления уязвимостями. Платформа обеспечивает инвентаризацию и карту сети, аналитические панели, автоматизацию через политики, многоканальные уведомления и прозрачный контроль задач. Важный плюс — собственное ядро, импортонезависимость и понятная тарификация.

В практическом выражении это значит следующее. Инженеры получают меньше рутины, руководители — прозрачные метрики, а инфраструктура — предсказуемый цикл обработки уязвимостей. При этом решение легко развернуть внутри контура организации, а для оценки подойдёт бесплатный пилот на репрезентативном сегменте. Подробности доступны на официальном сайте.

Реклама. Рекламодатель КРАЙОН ООО, ИНН 9717087315, 18+, erid:2SDnjd8fwt3