Безопасный код с первого коммита: инструменты для автоматического сканирования

В современных условиях создание программного обеспечения — сложная задача, выходящая далеко за рамки написания кода. Ожидается, что разработчик также должен управлять версиями, проводить тестирование, соблюдать стандарты кодирования и, что критически важно, изначально учитывать требования безопасности, следуя лучшим практикам в сфере ИБ.

На помощь специалисту в этих условиях приходит обширный арсенал инструментов, призванных оптимизировать его труд. Такие средства, начиная от линтеров и анализаторов до комплексных систем автоматизированного тестирования, интегрируются непосредственно в рабочую среду. Их задача — решать повседневные, но критически важные задачи, позволяя инженеру не отвлекаться от творческих аспектов работы. Этот обзор посвящен ключевым инструментам, которые автоматизируют рутину, повышают качества кода, позволяя программисту сосредоточить усилия на проектировании новых фичей или поиске оптимальных решений.

Хотя традиционно ответственность за безопасность ПО лежит на специалистах в сферах AppSec и DevSecOps, критически важно активно вовлекать в этот процесс самих разработчиков. Передача кода на статический анализ сопряжена со значительными временными затратами, а проведение таких проверок чревато пропуском большого числа уязвимостей. Это, в свою очередь, приводит к накоплению технического долга и необходимости масштабных правок на поздних стадиях проекта. Для решения данной проблемы разработчикам и нужны современные инструменты, которые автоматизируют аудит кода, обеспечивают соблюдение стандартов безопасности и повышают общий уровень защищенности продукта. Такой подход предоставляет мгновенную обратную связь: программист получает оповещение о потенциально небезопасных паттернах прямо в процессе работы и может устранить их на самом раннем этапе.

Кроме того, мы отдельно разберем решения для проведения проверок во время выполнения (test-time), которые позволяют точечно тестировать готовые приложения за пределами пайплайна, не оказывая влияния на сам цикл разработки.

SonarLint

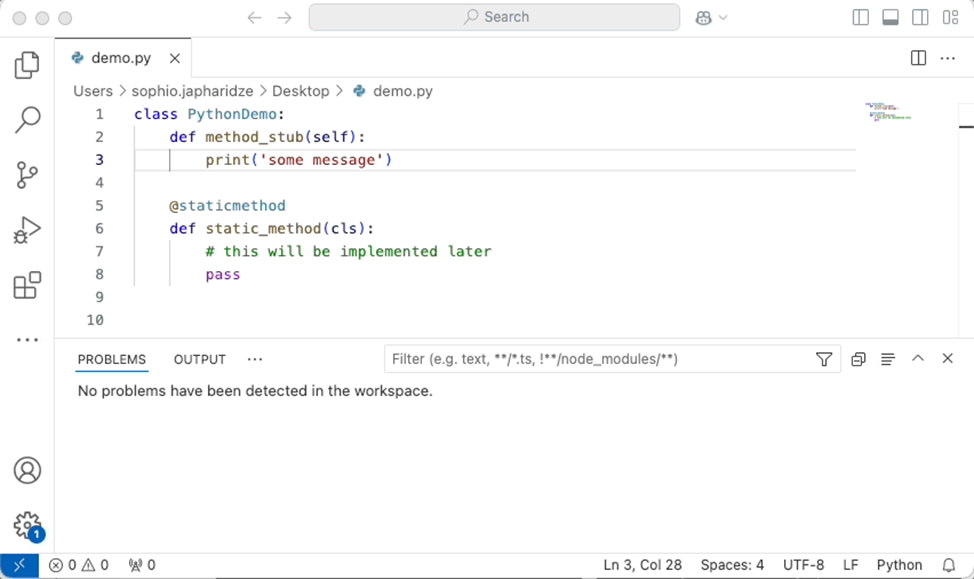

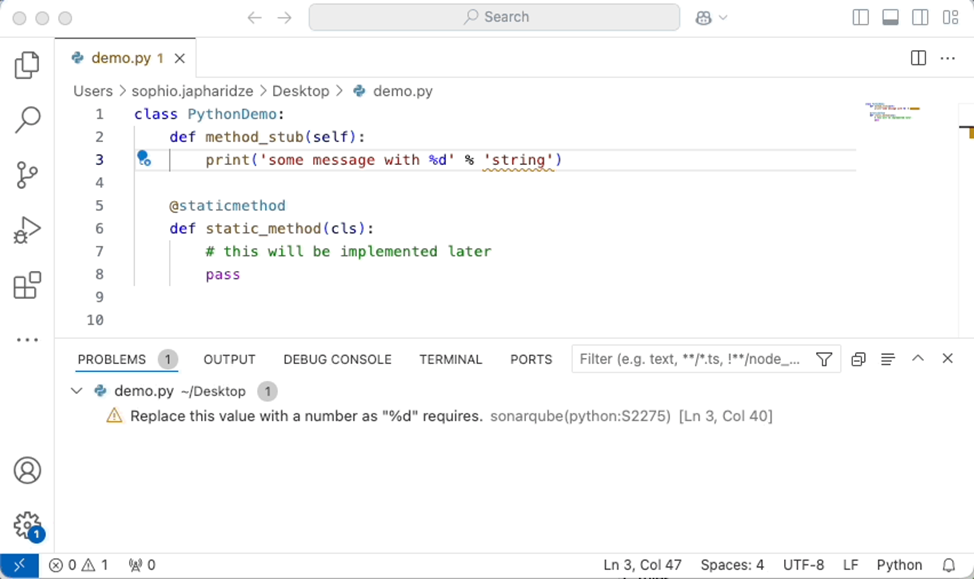

SonarLint представляет собой бесплатное расширение с открытым исходным кодом, предназначенное для интеграции в популярные среды разработки, такие как Visual Studio Code, IntelliJ IDEA и Eclipse. Его ключевая задача — помощь разработчику в обнаружении и исправлении дефектов непосредственно в процессе написания программного кода. Инструмент в реальном времени анализирует код, идентифицируя широкий спектр проблем: от стилистических погрешностей и дублирующихся фрагментов до отклонений от установленных правил кодирования. Эти недостатки снижают читаемость, ясность и сопровождаемость кода. Для оперативного реагирования SonarLint информирует разработчика о найденных проблемах, часто предоставляя конкретные рекомендации по их устранению. Найденные инциденты визуально выделяются непосредственно в редакторе и отображаются в специальной панели PROBLEMS.

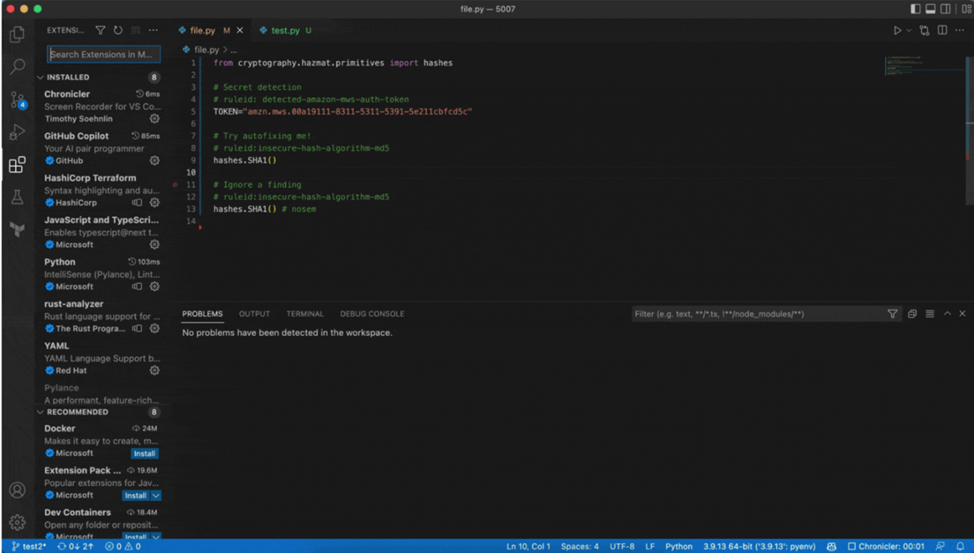

Демонстрация панели со списком проблем

SonarLint также предоставляет в контекстном меню детальную информацию о каждой проблеме: описание, примеры и ссылки на соответствующие лучшие практики.

Демонстрация информации о выявленных проблемах

Инструмент способен помочь и в поиске ряда стандартных уязвимостей путем распознавания опасных шаблонов кодирования, потенциально ведущих к нарушениям безопасности. Однако стоит учитывать, что SonarLint — это именно линтер, а не инструмент статического анализа, нацеленный на обнаружение сложных и критических уязвимостей. Он не заменит полноценный статический анализ, но представляет собой ценный элемент в процессе разработки, помогая инженерам создавать более чистый и структурированный код. Это, в свою очередь, снижает вероятность появления дефектов и уязвимостей, вызванных сложностью восприятия или неочевидной структурой кода.

Инструмент также формирует отчеты по результатам анализа кода, которые позволяют отслеживать качество кода и выявлять проблемные зоны, требующие повышенного внимания.

SonarLint поддерживает многие языки программирования, в том числе Java, C#, JavaScript, Python, PHP, C, C++ и Go.

Данный инструмент может работать как в автономном режиме, так и в интеграции с платформой статического анализа SonarQube. Последний сценарий предпочтителен, поскольку SonarQube предоставляет возможности для создания пользовательских правил анализа и их привязки к конкретным языкам программирования, тогда как SonarLint ограничен предустановленным набором правил.

Плагин Semgrep

Semgrep — это плагин для интегрированных сред разработки (IDE), поддерживающий Visual Studio Code и IntelliJ IDEA. Он предназначен для выявления потенциальных ошибок, уязвимостей и контроля соблюдения стандартов кодирования непосредственно в процессе написания программного кода. Semgrep способен интегрироваться в процесс контроля версий в качестве pre-commit hook. Это означает, что сканирование кода выполняется автоматически перед каждой фиксацией изменений в репозитории. Такой подход позволяет разработчикам оперативно устранять дефекты, эффективно предотвращая попадание проблемного кода в рабочую среду.

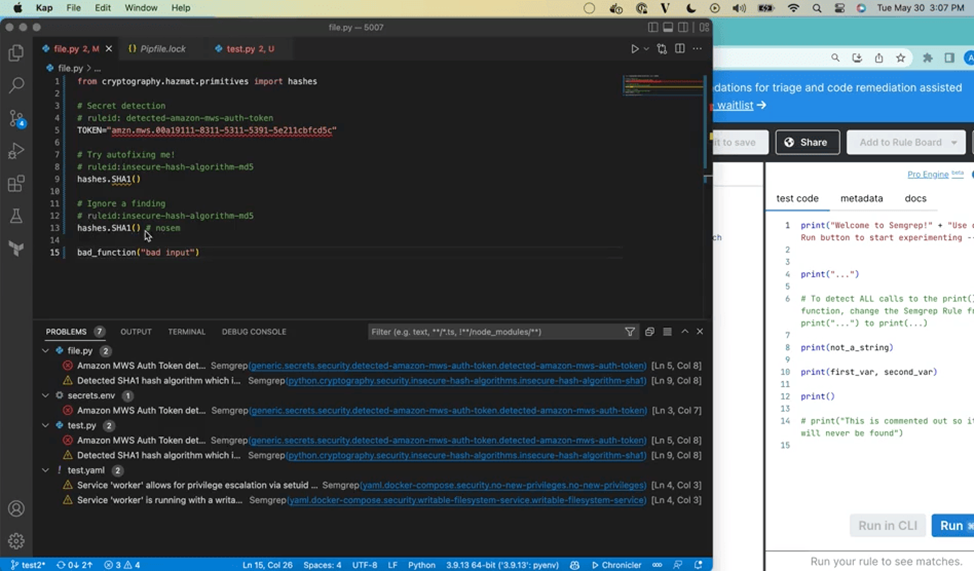

Установка и запуск Semgrep

Плагин выделяется гибкостью и удобством в эксплуатации, а также низким порогом входа благодаря интуитивно понятному языку описания шаблонов и наличию готовых правил сканирования. Функция Autofix позволяет автоматически исправлять определенные категории ошибок на основе предопределенных решений. Это сочетание делает Semgrep доступным для широкого круга разработчиков, включая тех, кто не обладает специализированными знаниями в области безопасности. При этом плагин поддерживает возможность настройки пользовательских правил сканирования в соответствии с требованиями проекта. Администраторы могут определять исключения и назначать уровни опасности для различных типов уязвимостей.

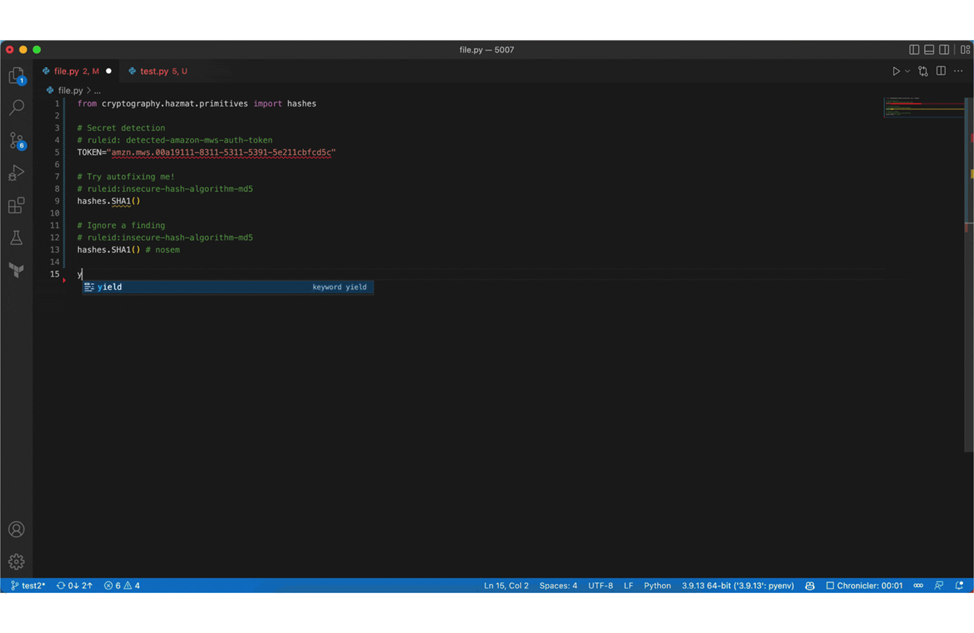

Демонстрация редактирования правил плагином Semgrep

Помимо этого, инструмент способен идентифицировать скомпрометированные зависимости, подсвечивая конкретные места их использования, затрагиваемые версии и проводить reachability-анализ в связке с Semgrep Supply Chain (SCA). Эта функция доступна в облачной платформе Semgrep: бесплатно для небольших команд и на коммерческой основе для корпоративных пользователей.

Демонстрация проверки зависимостей плагином Semgrep

Инструмент поддерживает сканирование кода на разных языках, в том числе на JavaScript, Python, Go, C++, Java, PHP, Ruby и C#.

Semgrep представляет собой полнофункциональный статический анализатор с открытым исходным кодом, в основе которого лежит собственный язык паттернов для определения правил сканирования кода. Контекстно-ориентированный анализ, учитывающий семантику кода, обеспечивает более глубокое и гибкое сканирование, позволяя выявлять сложные ошибки и уязвимости. Например, инструмент способен обнаружить потенциальную SQL-инъекцию даже в случаях, когда в коде отсутствуют явные ключевые слова SQL, — для этого анализируется структурный паттерн, характерный для данного типа атак. В целях достижения максимальной результативности Semgrep рекомендуется интегрировать в процесс CI/CD.

Плагин PT AI

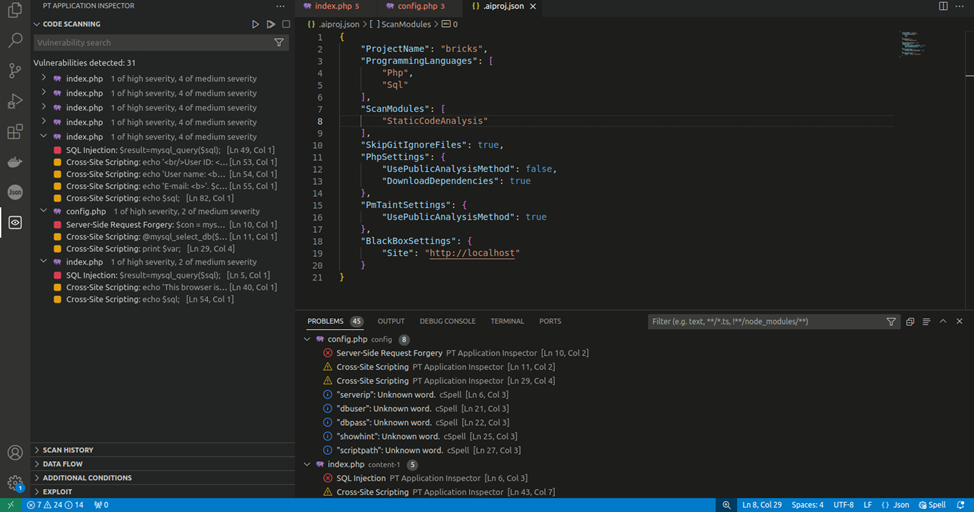

PT Application Inspector — это еще один плагин для IDE, поддерживающий интеграцию с Visual Studio Code и IntelliJ IDEA.

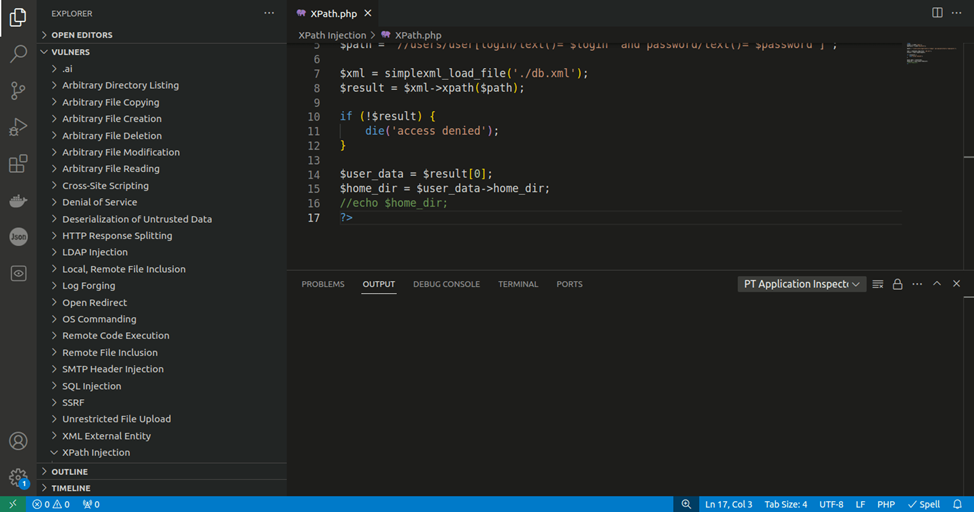

Демонстрация запуска сканирования

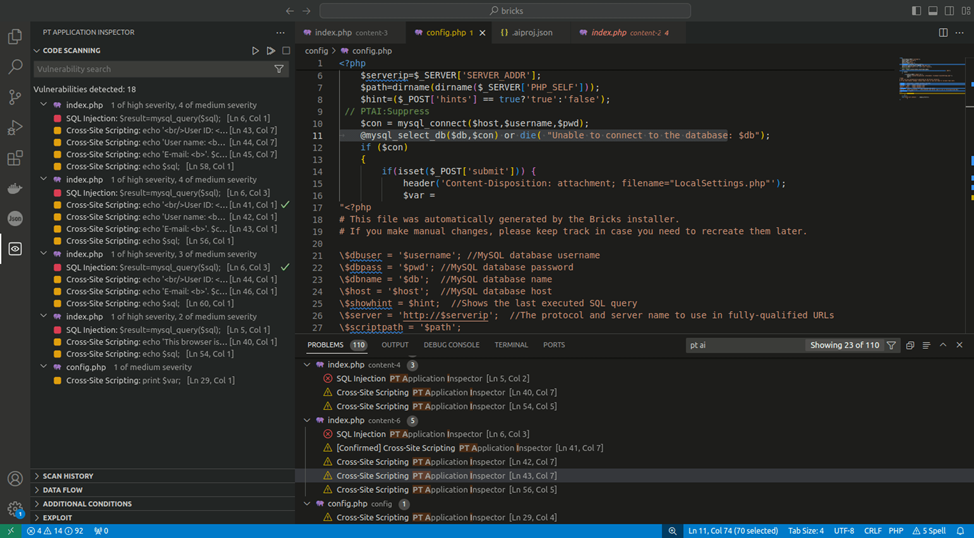

Инструмент выполняет локальный анализ исходного кода на рабочей станции разработчика до момента фиксации изменений в Git. В процессе написания кода он выявляет уязвимости, недокументированные функции, а также конфиденциальную информацию (например, учетные данные). Параллельно проводится аудит конфигурационных файлов на предмет соответствия требованиям безопасности. Благодаря интегрированным компонентам SCA плагин расширяет сферу проверки: помимо дефектов в исходном коде и конфигурациях, он выявляет уязвимости в сторонних библиотеках и компонентах, используемых при разработке приложений.

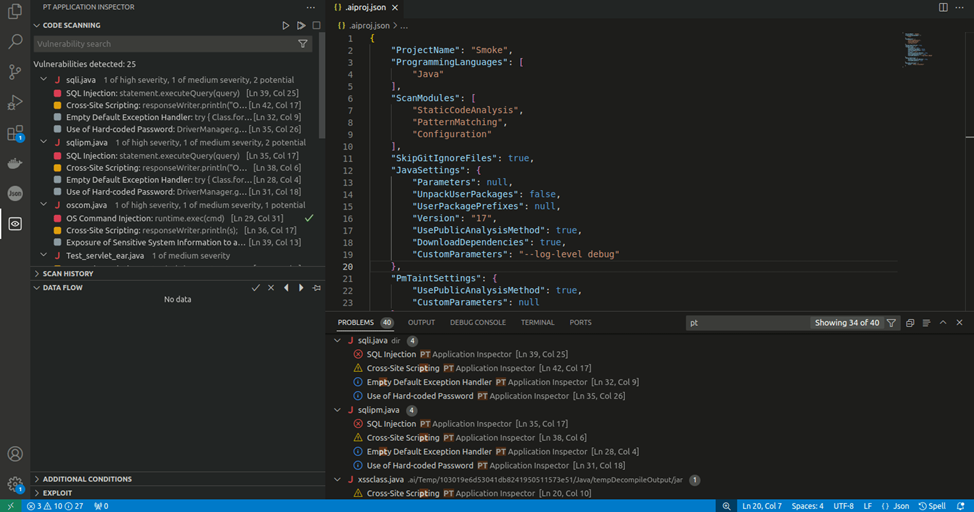

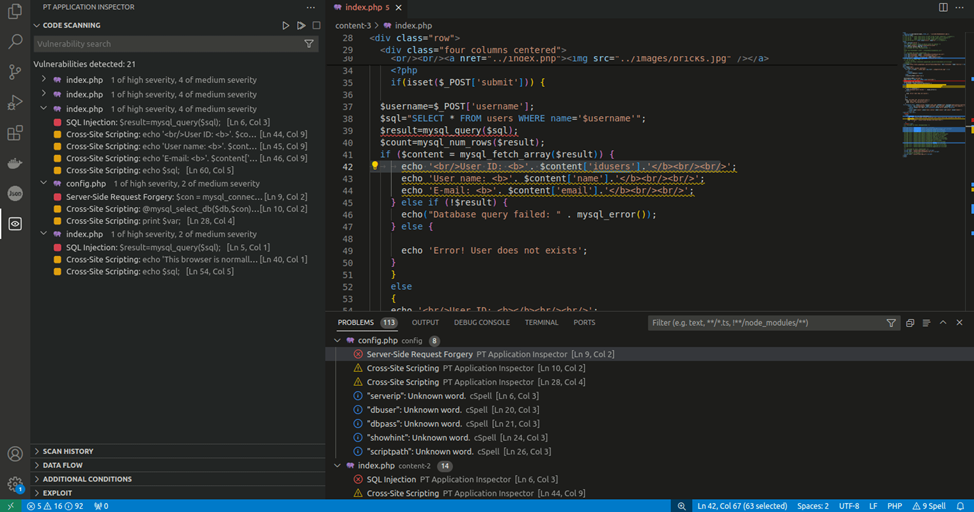

Демонстрация результатов сканирования плагином PT AI

По итогам сканирования PT AI предоставляет статистику по уязвимостям с указанием уровня их опасности, описание проблем с возможными сценариями их эксплуатации, а также рекомендации по исправлению недостатков, включая ссылки на документацию и примеры кода.

Демонстрация информации об уязвимости в плагине PT AI

Инструмент позволяет управлять найденными уязвимостями непосредственно в среде разработки и классифицировать проблемы, изменяя их статусы: помечать ложные срабатывания, подтверждать реальные угрозы, фильтровать результаты сканирования для фокусировки на наиболее опасных инцидентах.

Демонстрация управления уязвимостями в плагине PT AI

PT AI может сравнить результаты двух сканирований в рамках проекта и наглядно показать разницу.

Демонстрация сравнения результатов сканирования плагином PT AI

Плагин функционирует в автономном режиме, используя те же механизмы анализа, что и корпоративное решение PT Application Inspector, поддерживая интеграцию с ним. Совместное использование позволяет команде вести согласованную работу над устранением уязвимостей и повышать безопасность кода. Управление статусами проблем доступно как в среде разработки (IDE), так и через веб-интерфейс PT AI Enterprise Edition. Автоматическая синхронизация статусов обнаруженных инцидентов безопасности обеспечивает всех участников проекта актуальной информацией, что способствует оперативной оценке уровня угроз.

Инструмент поддерживает языки программирования C#, Go, Java, JavaScript, Kotlin, PHP, Python, Ruby, SQL и TypeScript.

Gitleaks

Gitleaks представляет собой open-source-инструмент, предназначенный для обнаружения потенциальных секретов в исходном коде и Git-репозиториях. При сканировании файлов и кодовой базы инструмент идентифицирует конфиденциальные данные, включая API-ключи, токены доступа, пароли, SSH-ключи, реквизиты банковских карт, а также иную чувствительную информацию, такую как персональные данные пользователей, номера телефонов и адреса электронной почты. Выявляя секреты, которые не должны находиться в открытом доступе, Gitleaks эффективно предотвращает их публикацию, своевременно предупреждая разработчика о рисках серьезных утечек и других опасных последствиях.

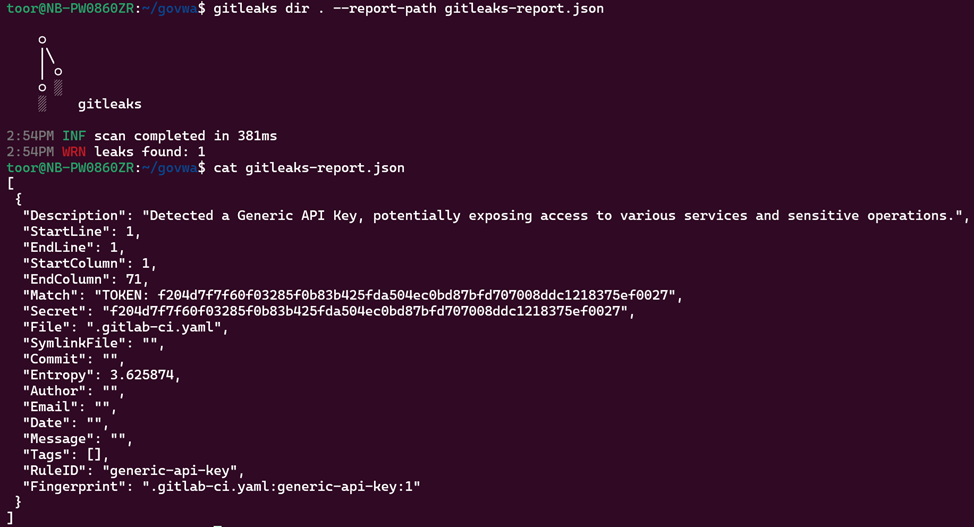

Запуск и результаты сканирования с помощью Gitleaks

Для выявления секретов инструмент анализирует код с помощью регулярных выражений, что позволяет обнаруживать известные форматы конфиденциальных данных — например, строки, начинающиеся с secret или password.

Инструмент используется как pre-commit hook, автоматически активируясь перед каждой фиксацией изменений. Он сканирует файлы на предмет наличия конфиденциальных данных и блокирует коммит при обнаружении потенциально опасной информации. Этот механизм предотвращает попадание секретов в репозиторий.

Git-secrets

Git-secrets — еще один инструмент с открытым исходным кодом, который помогает разработчикам предотвращать случайное попадание секретов в репозитории Git.

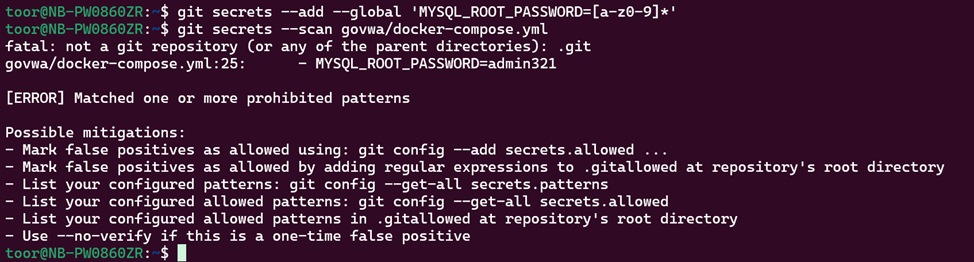

Git-secrets также работает как pre-commit hook: запускается, проверяет файлы на наличие секретов и, если таковые обнаружены, блокирует коммит.

Запуск и результаты сканирования с помощью Git-secrets

Git-secrets, как и Gitleaks, основан на поиске с использованием регулярных выражений, однако Gitleaks обладает более богатой базой правил, поддержкой эвристик и активным сообществом, что делает его более удобным и универсальным. Несмотря на это, в определенных сценариях Git-secrets может быть предпочтительнее благодаря более простой установке, низким системным требованиям и высокой скорости сканирования. В случаях, когда необходим простой и быстродействующий инструмент, чтобы предотвратить попадание секретов в Git-репозиторий, Git-secrets может стать оптимальным решением.

Trivy Secret Scanning

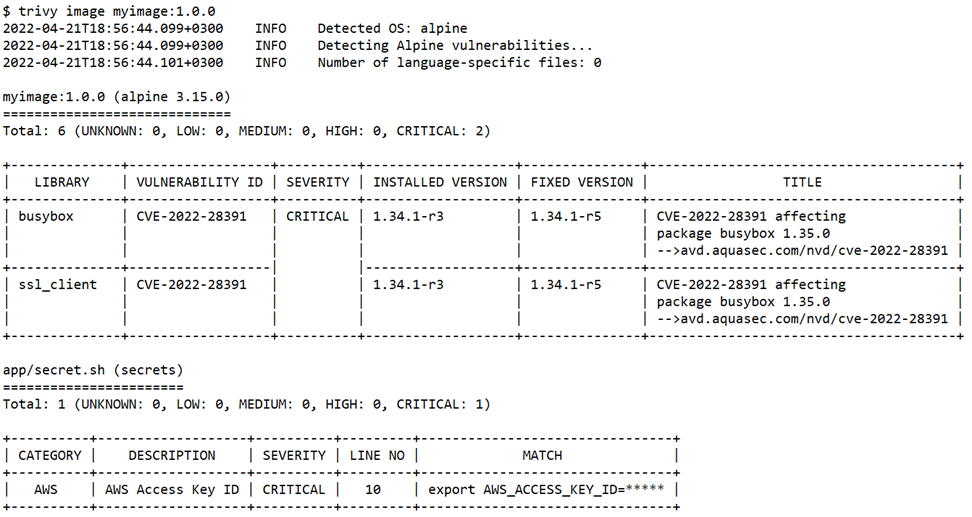

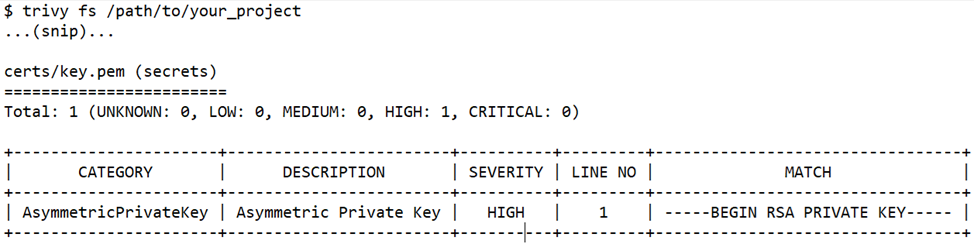

Trivy Secret Scanning — специализированный модуль в составе инструмента Trivy. Его задачей является выявление конфиденциальной информации, вроде API-токенов, ключей доступа и паролей, утечка которых способна создать серьезные риски для безопасности проекта. Trivy Secret Scanning поддерживает сканирование разных объектов, включая конфигурационные файлы и Docker-образы. Модуль располагает предустановленным набором правил для детектирования секретов, предоставляя при этом гибкость в их настройке: правила можно расширять для повышения тщательности проверки или отключать, чтобы ускорить проверку.

Trivy представляет собой комплексное решение с открытым исходным кодом, предназначенное для идентификации уязвимостей в широком спектре программных артефактов: образах контейнеров, файловых системах и зависимостях. Помимо сканирования секретов, разработчики могут задействовать инструмент для выполнения иных pre-commit-проверок, включая анализ уязвимостей в зависимостях и образах контейнеров. Важной особенностью Trivy является то, что он не блокирует коммиты или уязвимые компоненты в принудительном порядке. Вместо этого инструмент предоставляет детализированную информацию о выявленных недостатках и практические рекомендации по их устранению. Такой подход позволяет разработчику оперативно оценить уровень опасности проблем и принять взвешенное решение о необходимых действиях.

Результаты сканирования образа

Результаты сканирования файловой системы

Trivy Secret Scanner может быть внедрен различными способами. Доступны плагины IDE и настройка Git-хуков, запускающих проверку при каждом коммите, что гарантирует сканирование кода до его отправки в репозиторий. Кроме того, Trivy Secret Scanning вместе с другими модулями Trivy может быть интегрирован в CI/CD-пайплайн. Это позволяет автоматизировать проверки безопасности на всех этапах разработки.

PT BlackBox Scanner

PT BlackBox Scanner — открытое решение компании Positive Technologies для динамического анализа веб-приложений. Сервис функционирует в формате облачного решения со свободным доступом. Это позволяет выполнять точечные проверки готовых приложений независимо от процессов разработки. Для использования PT BlackBox Scanner не требуется устанавливать дополнительное ПО или настраивать сложные конфигурации, достаточно указать доменное имя веб-ресурса на официальном сайте сервиса, после чего система автоматически выполнит анализ, имитируя реальные сценарии атак на приложение.

Окно с запуском сканирования

Этот сервис выявляет широкий спектр уязвимостей, которые злоумышленники могут использовать для получения несанкционированного доступа к данным, нарушения целостности приложения или даже для полного контроля над ним. PT BlackBox Scanner не ограничивается сканированием непосредственно веб-приложения, а проводит также анализ его периметра. При этом он выявляет поддомены и открытые порты, которые потенциально могут быть использованы для атак.

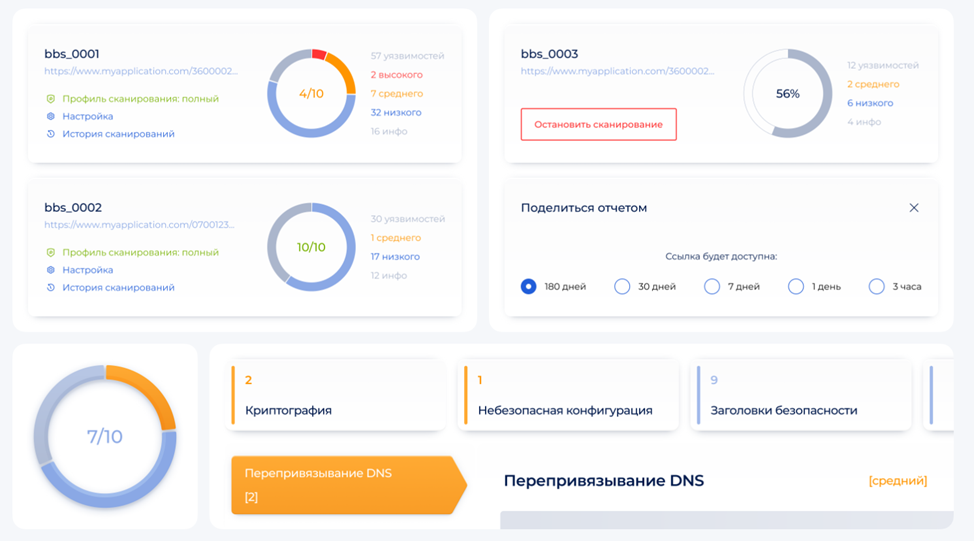

Результаты сканирования представляются в формате детализированных отчетов и статистических данных, которые визуализируются на дашбордах. Доступна также фильтрация уязвимостей по уровню опасности. Каждая брешь сопровождается подробным описанием с указанием возможных сценариев эксплуатации, а также рекомендациями по устранению недостатка.

Результаты сканирования с помощью PT BlackBox Scanner

PT BlackBox Scanner — это упрощенная версия полного решения, которая не поддерживает расширенных настроек сканирования. При этом он остается ценным инструментом для разработчиков и владельцев веб-приложений. С помощью быстрого сканирования можно выявить ошибки в работе, уязвимости, связанные с используемыми версиями компонентов, а также недостатки, допущенные при развертывании приложения. Это позволяет получить объективную оценку уровня безопасности и рекомендации по устранению проблем.

OWASP ZAP

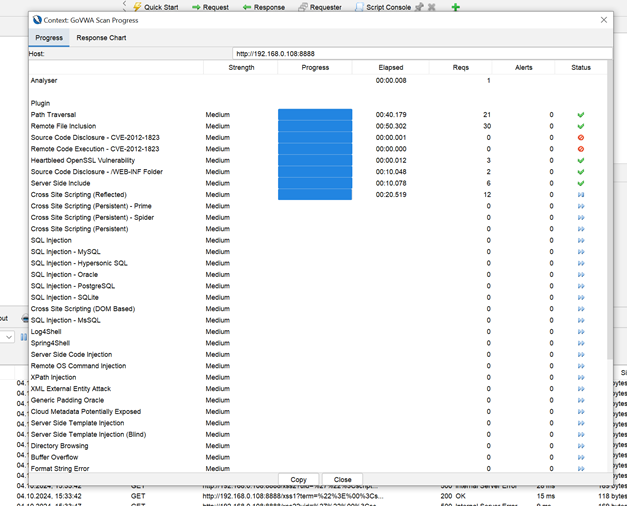

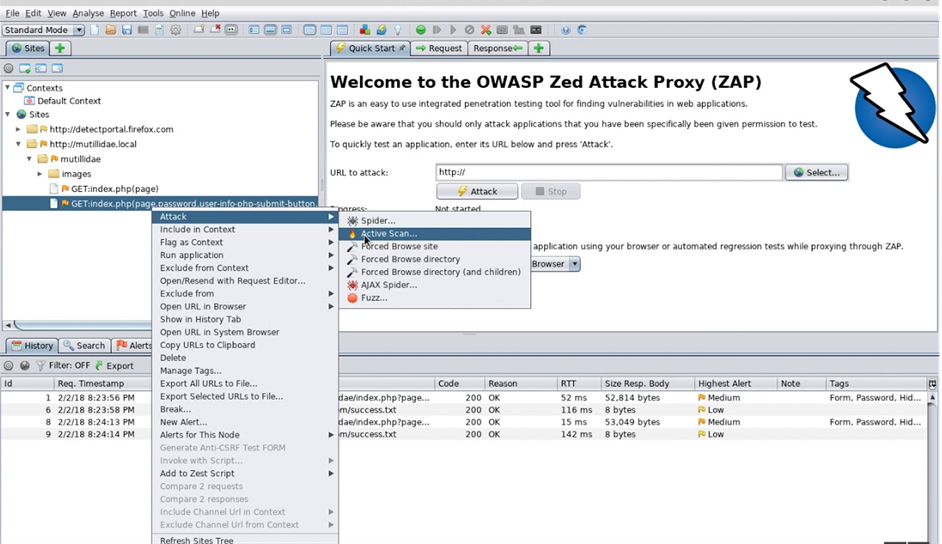

OWASP ZAP (Zed Attack Proxy) — еще один бесплатный open-source-инструмент для сканирования веб-приложений. Он работает в режиме прокси-сервера: перехватывает и анализирует весь сетевой трафик между браузером и приложением, выявляя уязвимости.

Запуск сканирования с помощью OWASP ZAP

Инструмент гибкий в использовании. Он позволяет проводить сканирование по требованию без обязательной интеграции в CI/CD-процессы, что особенно удобно для оперативной проверки безопасности приложения или его отдельных модулей. Кроме того, OWASP ZAP поддерживает работу через аддоны, CLI и REST API, что позволяет автоматизировать проверки и интегрировать их в различные среды разработки и пайплайны. Это дает возможность разработчикам выявлять и устранять уязвимости на ранних стадиях создания продукта.

OWASP ZAP предлагает широкий спектр методов сканирования: пассивный и активный анализ, а также возможность ручной проверки для детального исследования с применением специализированных инструментов и методик. Он способен выявлять разные классы уязвимостей, которые могут быть использованы злоумышленниками в том числе для SQL-инъекций, межсайтового скриптинга (XSS) и обхода механизмов аутентификации.

Окно с пайплайном сканирования

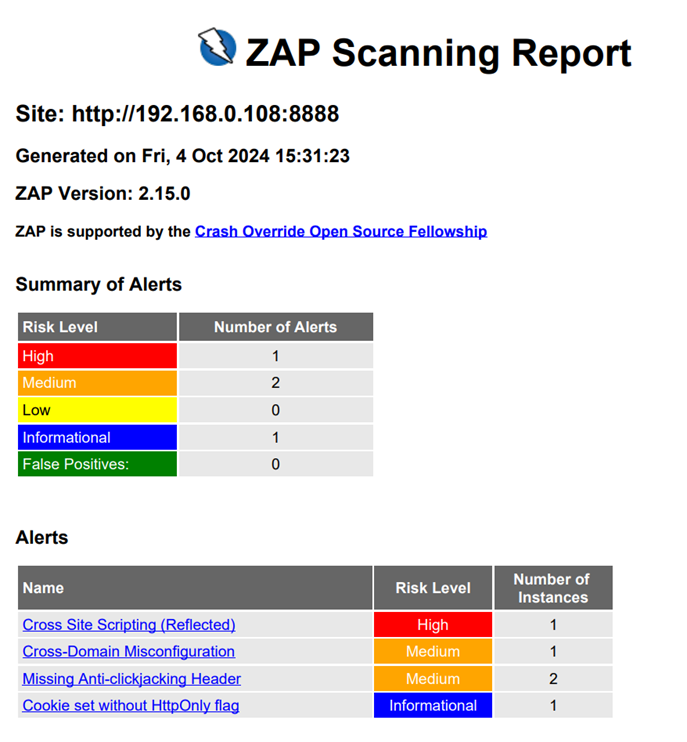

Результаты сканирования систематизируются в детализированных отчетах с возможностью фильтрации по типу уязвимости, уровню опасности и другим параметрам. Все обнаруженные уязвимости сопровождаются развернутым описанием с потенциальными сценариями эксплуатации недостатков и конкретными рекомендациями по их устранению.

Результаты сканирования с помощью OWASP ZAP

В этом обзоре мы сконцентрировались на инструментах, применимых для локальной проверки кода или выборочного тестирования, практически исключив классический арсенал решений, которые используют специалисты по безопасности приложений. Представленные инструменты позволяют разработчикам, не обладающим глубокими знаниями в сфере безопасной разработки, самостоятельно выявлять и устранять уязвимости. Такой подход помогает создавать более защищенные приложения и значительно сокращать время на устранение дефектов.

Это лишь небольшая выборка из тысяч доступных на рынке инструментов. Однако при всем разнообразии решений всегда важно помнить: сами по себе инструменты не гарантируют безопасность. Ключевую роль играют грамотно выстроенные процессы и квалификация специалистов. Только при гармоничном сочетании всех трех компонентов — технологических решений, процессов и компетенций — можно говорить о полноценной реализации концепций DevSecOps и AppSec.