NGFW простыми словами. Как устроены современные межсетевые экраны и чем они отличаются от классических

Почему фильтрации по 80/443 больше недостаточно и где здесь бизнес-смысл.

Термин NGFW расшифровывается как межсетевой экран нового поколения. Если по-бытовому, это устройство или программный комплекс, который не просто пропускает или блокирует пакеты по адресам и портам, а понимает что именно передается, кем именно и к чему это приведет. Такой подход помогает закрыть не только базовые риски, но и более тонкие векторы, которые давно обошли классическую фильтрацию.

Идея проста. Дать администратору не один рычаг управления, а набор инструментов для контроля приложений, пользователей, шифрованного трафика, вложений и даже поведения устройств. В итоге безопасность становится контекстной, а правила читаемыми. Ниже разберем как это работает на практике и чем NGFW отличается от привычного межсетевого экрана.

Зачем вообще нужен NGFW сегодня

Сети выросли, сервисов стало больше, почти все уходит в шифрование. На границе периметра больше не видно простых портов и протоколов, а атаки пробуют идти через веб, почту, мессенджеры и API. Классический межсетевой экран частично справляется, но ему банально не хватает контекста. Ему все равно что за порт 443, а для бизнеса это может быть CRM, видео, бэк-офис и сто других систем.

NGFW закрывает этот разрыв. Он позволяет писать правила на языке бизнеса. Не порт 443, а конкретный сервис. Не безымянный адрес, а сотрудник отдела продаж. Не просто запрет вложений, а проверка файлов в песочнице с задержкой долей секунды. Такой уровень детализации повышает управляемость и снижает вероятность случайных дыр.

Ngfw отличия от межсетевого экрана

Главное отличие в том, что NGFW работает не только на уровнях сети, но и на уровне приложений и пользователей. Классический экран сравнивает адреса, порты, флаги и время. NGFW добавляет анализ полезной нагрузки, сигнатуры и эвристику атак, распознавание протоколов поверх TCP, учетные записи из каталога и даже типы устройств.

Второй важный момент связан с интеграцией. NGFW обычно поставляется с IPS, антибот-механизмами, фильтрацией веб-контента, контролем приложений, функциями прокси и инспекцией TLS. Все это завязано на единую политику. Так проще поддерживать правила в актуальном состоянии и получать осмысленные отчеты.

Основные возможности NGFW

Почти у всех решений набор функций перекрывается. Отличия в деталях реализации и производительности. Ниже перечислены возможности, которые формируют каркас современного NGFW.

- Контроль приложений и DPI NGFW умеет распознавать протоколы и приложения даже если они меняют порты. Это касается HTTP, DNS, SSH, популярных облачных сервисов, мессенджеров и бизнес-приложений. Администратор пишет правило на уровень приложения, а не на порт.

- Идентификация пользователей и устройств Правила можно привязать к группам из каталога, ролям, меткам устройств и типам клиентов. Это удобно для политики минимум необходимых прав. У сотрудника появляется доступ только к тому, что нужно для задач.

- IPS и предотвращение вторжений Встроенная система предотвращения атак проверяет трафик по сигнатурам и поведенческим признакам. Это помогает останавливать эксплуатацию уязвимостей, сканирование и типовые приемы злоумышленников.

- Инспекция TLS Большая часть трафика шифруется. NGFW может расшифровывать поток по корпоративным правилам, чтобы проверить вложения, скрипты и запросы. Важно грамотно настроить исключения для персональных сервисов и соблюсти требования законодательства.

- Фильтрация контента Категоризация сайтов и облачных приложений помогает быстро задавать разрешенные и запрещенные зоны. Полезно для снижения рисков и для оптимизации пропускной способности.

- Песочница для файлов Подозрительные вложения отправляются в контролируемую среду. Там они запускаются и анализируются, после чего NGFW принимает решение пропустить или заблокировать файл.

- Обмен индикаторами Поддержка черных списков, фида угроз и интеграция с внешними источниками ускоряет реакцию на новые кампании. Индикаторы синхронизируются автоматически и попадают в правила.

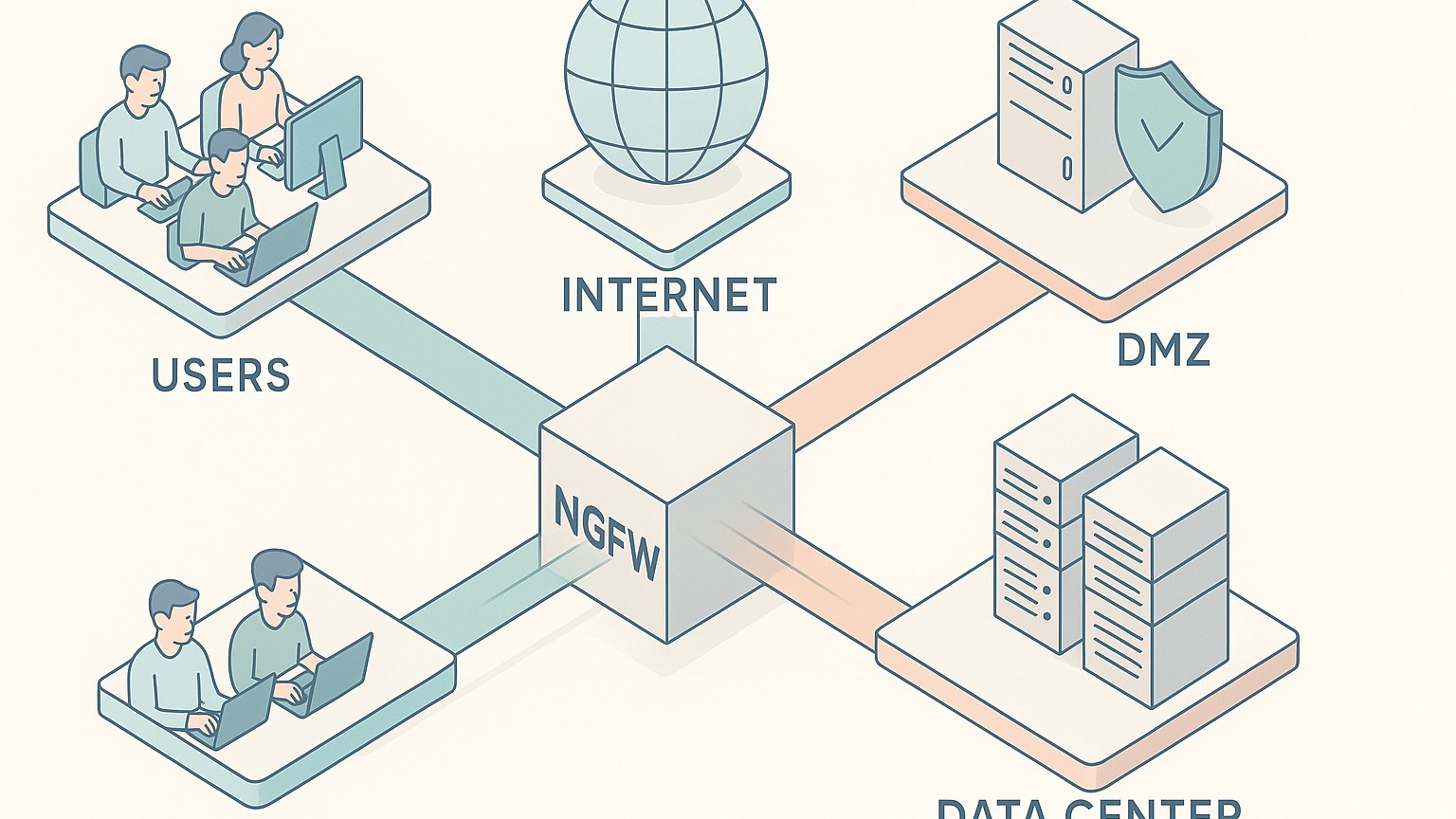

- Сегментация и Zero Trust NGFW помогает разделить сеть на зоны, выделить чувствительные сегменты и построить сквозной контроль доступа. Это снижает масштаб последствий при любом инциденте.

- Качество сервиса и видимость Встроенная телеметрия, графики и отчеты отражают кто, что и куда отправлял. Аналитика помогает противостоять теневым сервисам и оптимизировать каналы.

Где NGFW уместен и как он сочетается с другими классами

Многие путают NGFW, UTM, WAF и SASE. Пересечения есть, но роли отличаются. NGFW отвечает за границу сети и центр сегментации. WAF защищает веб-приложения глубже, разбирает логику HTTP и специфику фреймворков. UTM объединяет несколько функций в одном коробочном решении для простоты, что удобно в малом офисе. SASE переносит контроль ближе к облакам и удаленным сотрудникам.

В реальных внедрениях NGFW стоит на периметре, на стыке сегментов и в облачных зонах. Он дружит с SIEM, прокси, EDR и NAC. Картина выглядит целостно. Политика доступа сквозная, журналы попадают в аналитическую систему, а реакция автоматизирована.

Российские NGFW и экосистема

Рынок российских решений активно развивается. У компаний есть выбор среди аппаратных и программных вариантов с поддержкой локальных стандартов, интеграцией с отечественными каталогами, журналированием и отчетностью для регуляторов. Для многих организаций важна предсказуемость поставок и локальная поддержка, поэтому сегмент получает заметное внимание.

Разработчики ориентируются на полноту функции, производительность на шифрованном трафике и удобство управления. В приоритете сценарии межсетевого экрана нового поколения, модуль IPS, инспекция TLS, сегментация и единая политика. Заметную роль играют вопросы сертификации и совместимости с уже установленными системами.

PT NGFW в общих чертах

Решение PT NGFW от компании Positive Technologies рассматривается как один из представителей класса российских NGFW. Фокус делается на анализ приложений, предотвращение атак и удобное управление политикой. Разработчик заявляет интеграцию с другими продуктами собственной экосистемы для корреляции инцидентов и ускорения расследований.

При оценке любого продукта имеет смысл смотреть на измеримую производительность с включенными модулями, особенно с инспекцией TLS, на гибкость сегментации и на возможности автоматизации. Полезно изучить наличие сценариев высокой доступности, работу с кластером и простоту экспорта журналов в SIEM. Вопрос обновлений и базы знаний по атакам стоит рассматривать отдельно, поскольку от него зависит время реакции на новые угрозы.

Как выбрать NGFW для своей организации

Выбор начинается с бизнес-задач. Сформулируйте что именно нужно контролировать. Сети филиалов и удаленных сотрудников, доступ к внутренним системам, выход в интернет, стык с облаками. После этого проще сравнивать линейки и лицензии, не переплачивая за модули, которые не принесут ценности.

Далее идет проверка производительности. Желательно просить демонстрацию профиля трафика, похожего на боевой. Включайте критичные функции. Иногда на порт 10 Гбит заявлено прекрасное число, но при полном функционале реальная цифра ниже. Смотрите на задержки, потерю пакетов и поведение при пике соединений.

- Производительность на шифровании Проверяйте пропускную способность и задержки при инспекции TLS. Выясняйте какие версии и наборы шифров поддерживаются и как настраиваются исключения.

- Управление Важно наличие удобного редактора правил, шаблонов, групп, логических объектов и понятных журналов. Хорошо, когда есть API и интеграция с IaC-инструментами для автоматизации.

- Лицензирование Уточняйте что входит в базовую поставку, а что требует подписки. Вносите это в расчет совокупной стоимости владения.

- Высокая доступность Кластеризация и плавное обновление без простоя помогут пройти регламентные работы без влияния на бизнес.

- Интеграции Поддержка каталогов, SIEM, систем управления уязвимостями, сервис-десков. Чем меньше ручной рутины, тем стабильнее политика.

Внедрение NGFW по шагам

Аккуратное внедрение всегда выгоднее резкого переключения. Начните с инвентаризации трафика и карты потоков. Определите критичные сервисы и зависимости. Сформируйте группы пользователей и устройств. На этом этапе экономится больше всего времени в будущем.

Затем включайте NGFW в разрыв или в режиме прослушивания, чтобы собрать статистику и сформировать стартовые правила. Полезно применять готовые политики из шаблонов. После стабилизации переводите узлы на рабочие профили и постепенно расширяйте покрытие.

Подготовка

Настройте интеграцию с каталогом, создайте объектные группы, привяжите зоны безопасности и разработайте простую модель сегментации. Сразу определите исключения для персональных сервисов, банковских сайтов и критичных приложений, где инспекция TLS нежелательна.

Подготовьте план отката. Это не про недоверие, а про дисциплину. Любая смена политики должна иметь понятный путь назад на случай сюрприза.

Миграция политик

Перенос старых правил в лоб редко дает хороший результат. Лучше собрать новую политику по принципу минимум необходимых прав, опираясь на наблюдения и профили трафика. Для удобства можно временно вести параллельный журнал с пометками разрешено условно, затем закреплять результат.

Держите под рукой список сервисов, которые проходят по туннелям и прокси. Там могут скрываться неожиданные зависимости. Проверяйте что NAT, VPN и публикация сервисов работают без лишних сюрпризов.

Тестирование

Проверьте не только пропускную способность, но и поведение при массовом открытии соединений, при регенерации сертификатов и при падении одного из компонентов кластера. Имитируйте типовые атаки в демо-среде и убедитесь, что сигнатуры и политики срабатывают корректно.

Не забудьте о журналировании. Логи должны идти в центральное хранилище, а дашборды показывать состояние зон, топ нарушений и динамику событий.

Эксплуатация и мониторинг

Планируйте регулярные ревизии правил. Удаляйте устаревшие исключения, консолидируйте разрешения, поддерживайте карту потоков. Это снижает сложность и риски.

Автоматизируйте рутину. Используйте API для типовых изменений, связывайте тикеты и коммиты политик, чтобы всегда понимать кто, что и зачем менял.

Типичные ошибки и как их избежать

Самая частая ошибка выглядит невинно. Включили инспекцию TLS, забыли про исключения, получили жалобы от критичных систем. Решение простое. Внести сервисы в белые списки и четко описать критерии обхода. Не все потоки одинаково полезно расшифровывать.

Еще одна ошибка связана с миграцией правил. Переносят много старых разрешений ради скорости и годами не пересматривают политику. Это накапливает технический долг. Лучше потратить время на стартовую уборку и экономить на инцидентах и аудите.

- Игнорирование журналов и алертов приводит к тому, что инцидент замечают слишком поздно

- Отсутствие инструментов резервирования превращает регламентные работы в ночные приключения

- Разрешения по умолчанию ради удобства быстро превращают сегментацию в фикцию

Короткий чеклист для выбора и внедрения

- Опишите бизнес-сценарии и места включения NGFW

- Проверьте производительность на реальном профиле трафика

- Уточните условия лицензирования и обновлений баз

- Проверьте инспекцию TLS и настройку исключений

- Оцените удобство управления, наличие API и интеграций

- Продумайте кластер и план безостановочного обновления

- Настройте журналы и дашборды, свяжите с SIEM

- Запланируйте ревизии политик и карту потоков

Где читать и чем пользоваться для практики

Полезно изучать руководства и обзоры на ресурсах профессионального сообщества. Смотрите материалы разработчиков и независимых экспертов, проверяйте демо-стенды и просите пилот. Для понимания криптографии пригодится справочник по современным версиям TLS. Для тестов соединений выручает утилита OpenSSL, а для базовой проверки конфигурации сертификатов пригодятся публичные сканеры.

- Positive Technologies официальный сайт с описанием продуктов и материалов по безопасности

- OpenSSL документация и сборки для проверки шифрования

- SSL Labs Server Test базовая диагностика публичных сервисов

Итог для тех, кто выбирает сегодня

NGFW помогает говорить о безопасности на языке сервисов и пользователей. Он закрывает пробел между сетевыми правилами и реальной жизнью приложений. При грамотном внедрении такая платформа повышает устойчивость, упрощает аудит и делает политику прозрачной.

Если коротко. Сначала определите задачи и точки включения. Затем измерьте производительность с нужными функциями. Дальше настройте политику по принципу минимум необходимых прав и сделайте автоматизацию рутинных изменений. Рассмотрите российские NGFW, в том числе PT NGFW, когда важны локальная поддержка и экосистема. Такой подход дает предсказуемый результат и экономит время на инцидентах.