Standoff Defend: Виртуальный тренировочный центр для специалистов кибербезопасности

Профессионализм в области информационной безопасности строится не только на теоретических знаниях. Ключевые факторы успеха — это практический опыт, способность быстро анализировать ситуацию и принимать решения в стрессовых условиях. Именно на развитии этих навыков сфокусирован

Standoff Defend — онлайн-полигон, где ИБ-специалисты могут отрабатывать реальные сценарии кибератак в удобном формате, без временных ограничений и в безопасной среде.

Архитектура и функциональность платформы

Основные компоненты системы

Полигон спроектирован с учетом логичной последовательности развития практических навыков:

1. Диагностика начального уровня

Каждый пользователь проходит комплексную оценку знаний в различных областях кибербезопасности. Система анализирует ответы и формирует персональные рекомендации для дальнейшего развития, выявляя сильные стороны и пробелы в знаниях.

2. Модульные практические упражнения

Основа тренировок — компактные задачи, созданные на базе реальных кибератак с кибербитв Standoff. Эти упражнения развивают ключевые навыки:

- Выявление признаков компрометации

- Анализ цифровых следов

- Работа с системными журналами

3. Справочные материалы

Теоретическая база доступна в качестве поддержки, но не является центральным элементом. Приоритет отдается практическому применению знаний и решению конкретных задач.

4. Эмуляция продвинутых кибератак

Ежемесячно платформа пополняется новыми сценариями, основанными на тактиках известных хакерских группировок (APT). Пользователи получают доступ к полному набору данных после симулированной атаки: журналы SIEM, сетевая активность, срабатывания правил, что позволяет провести полноценное расследование.

5. Интеллектуальная система оценки

Платформа автоматически анализирует найденные индикаторы, оценивает логику построения гипотез и сравнивает результаты с эталонной цепочкой атаки. Обратная связь предоставляется мгновенно, но количество попыток ограничено

6. Система подсказок

При возникновении сложностей доступна помощь в виде направляющих советов — не готовых ответов, а указаний на перспективные направления исследования.

7. Экспертные сессии

Регулярные онлайн-встречи с менторами, где разбираются эталонные расследования атак, демонстрируются методы анализа, обсуждаются стратегии защиты и реагирования.

Преимущества использования

Ключевые возможности для пользователей

- Аутентичные сценарии: Работа с реальными атаками, а не искусственными примерами

- Гибкий график: Возможность изучать отдельные техники или полные цепочки атак в удобном темпе

- Персональная карта компетенций: Отслеживание освоенных техник MITRE ATT&CK и областей для улучшения

- Командная аналитика: Профили участников команды с анализом сильных сторон и слабых мест

- Постоянное обновление: Новые сценарии каждый месяц

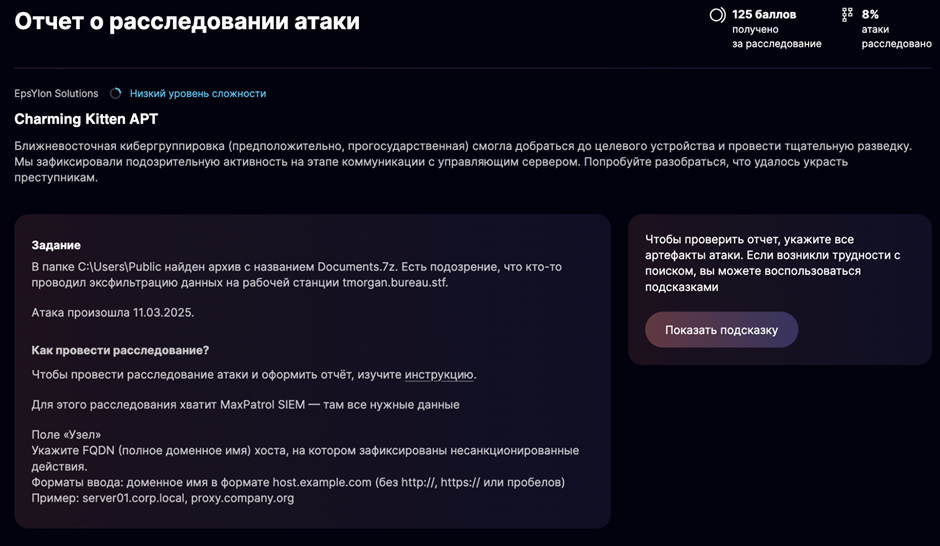

Практический пример: Исследование атаки Charming Kitten

Демонстрационный сценарий в открытом доступе

Для ознакомления с продуктом доступен упрощенный сценарий — эмуляция атаки группировки Charming Kitten из Ближнего Востока. В ходе симуляции злоумышленники реализовали полную цепочку:

- Получение удаленного контроля

- Разведывательная деятельность

- Обнаружение и сжатие ценных данных

- Извлечение информации из сети

Цель практики — реконструировать последовательность действий злоумышленников, определить затронутые системы и сопоставить действия с моделью MITRE ATT&CK. Каждый этап привязан к конкретным техникам и цифровым артефактам.

Доступ к заданию: https://defend.standoff365.com/battle/31/industry/84/

Процесс расследования

Подготовительный этап

Отправной точкой служит подозрительное событие — обнаружение файла "Documents.7z" в системной папке. Для успешного расследования необходимо:

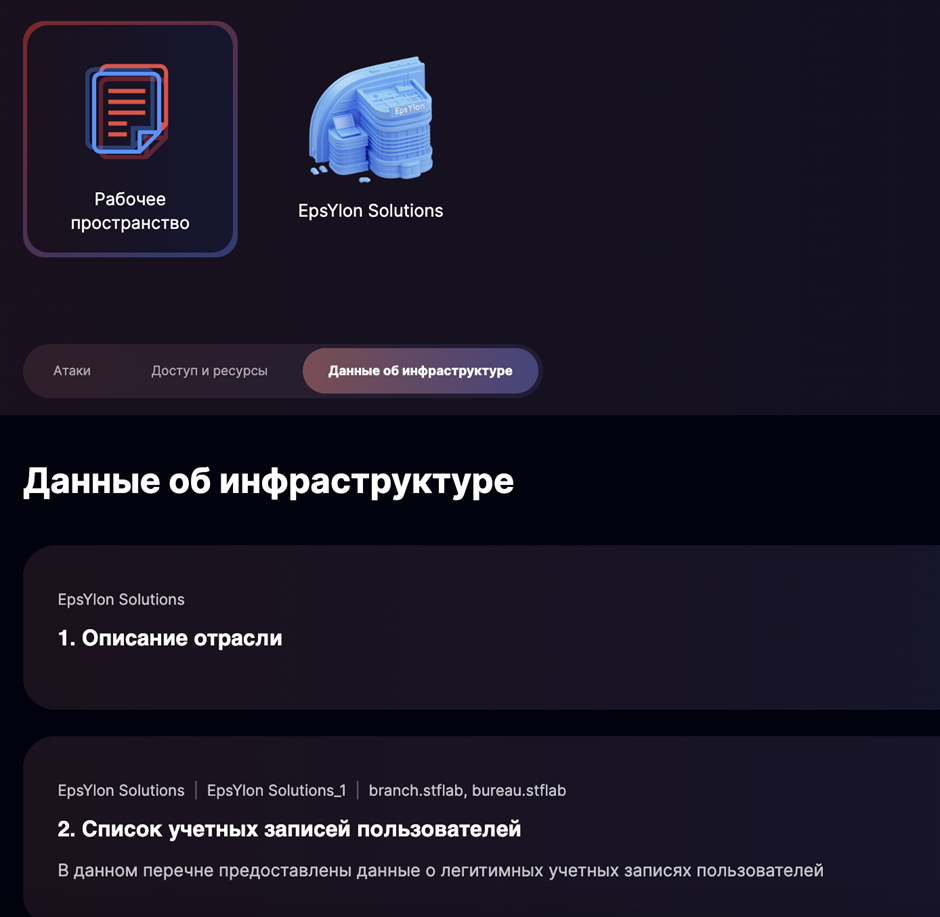

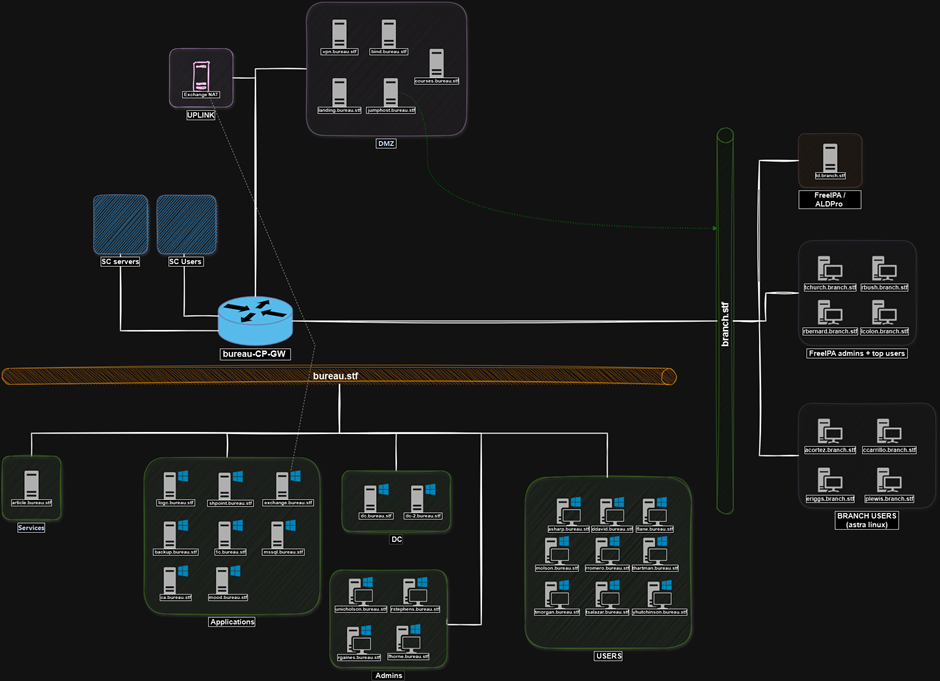

- Изучить структуру инфраструктуры в личном кабинете

- Ознакомиться с учетными записями, сервисами и сетевой топологией

- Получить доступ к SIEM-системе через вкладку "Доступы и ресурсы"

- Настроить VPN-подключение

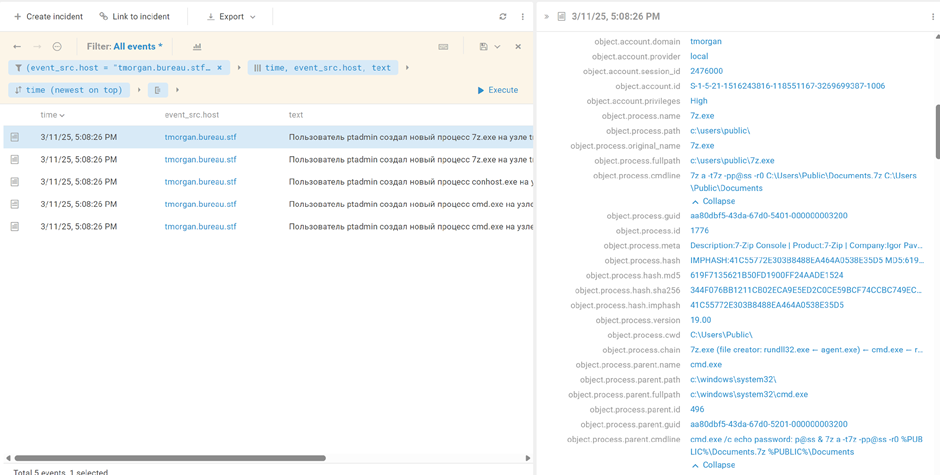

Анализ в MaxPatrol SIEM

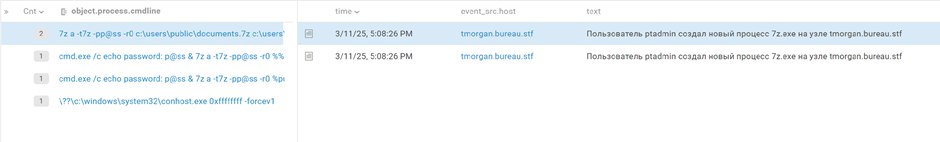

Используя начальную информацию, проводится поиск событий, связанных с файлом "Documents.7z" на компьютере tmorgan.bureau.stf с группировкой по командам процессов.

Ключевые находки:

- Обнаружение выполнения идентичной команды различными процессами

- Процесс cmd.exe создал 7z.exe для архивации каталога c:\users\public\documents

Подозрительные индикаторы:

- Аномальная цепочка процессов с rundll32.exe как родительским процессом для 7z.exe

- Использование нестандартного процесса agent.exe

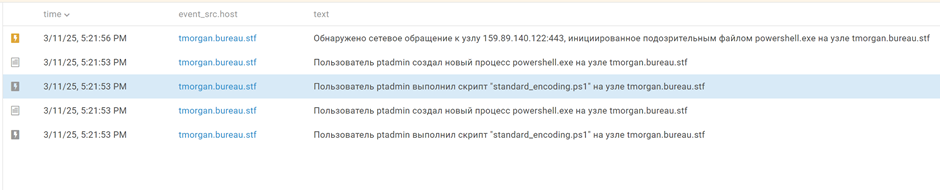

Расширенный анализ

Исследование полного дерева процессов выявляет множественные действия злоумышленника:

- Запуск PowerShell-скрипта с обходом политик безопасности

- Сетевое взаимодействие с внешним узлом 159.89.140.122

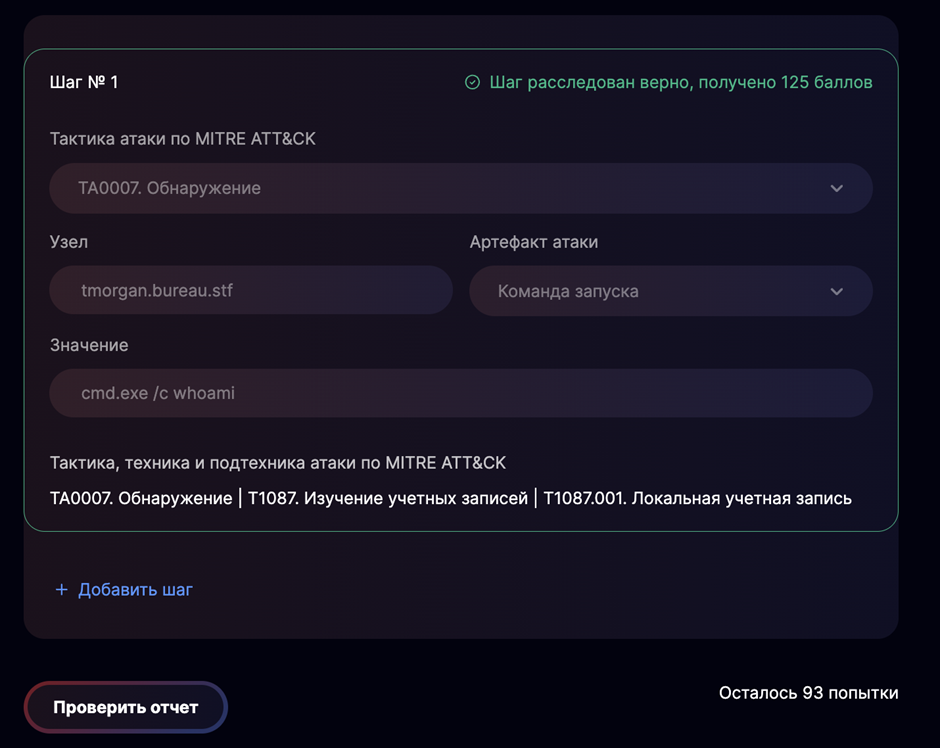

Система оценки результатов

Для верификации полноты расследования используется система приоритизации артефактов. Этот подход гарантирует, что все критические действия атакующего были выявлены.

Пример приоритизации: При анализе выполнения скрипта IP-адрес имеет больший приоритет как артефакт по сравнению с именем скрипта или командной строкой.

Завершенное расследование включает:

- Анализ цепочки атаки

- Декомпозицию на отдельные этапы

- Извлечение артефактов с каждого этапа

- Приоритизацию и внесение данных в систему

- Проверку полноты обнаружения

Перспективы развития

Режим активного реагирования

В разработке находится модуль реагирования на инциденты, который позволит не только выявлять атаки, но и отрабатывать меры противодействия и сдерживания в контролируемой среде. Это станет следующим этапом развития навыков, особенно важным для команд центров мониторинга (SOC) и реагирования на инциденты (IR).

Автор: Спиридонова Полина, менеджер продукта Standoff Defend