Комплексный анализ трафика сети (NTA): средства обнаружения угроз и аномалий

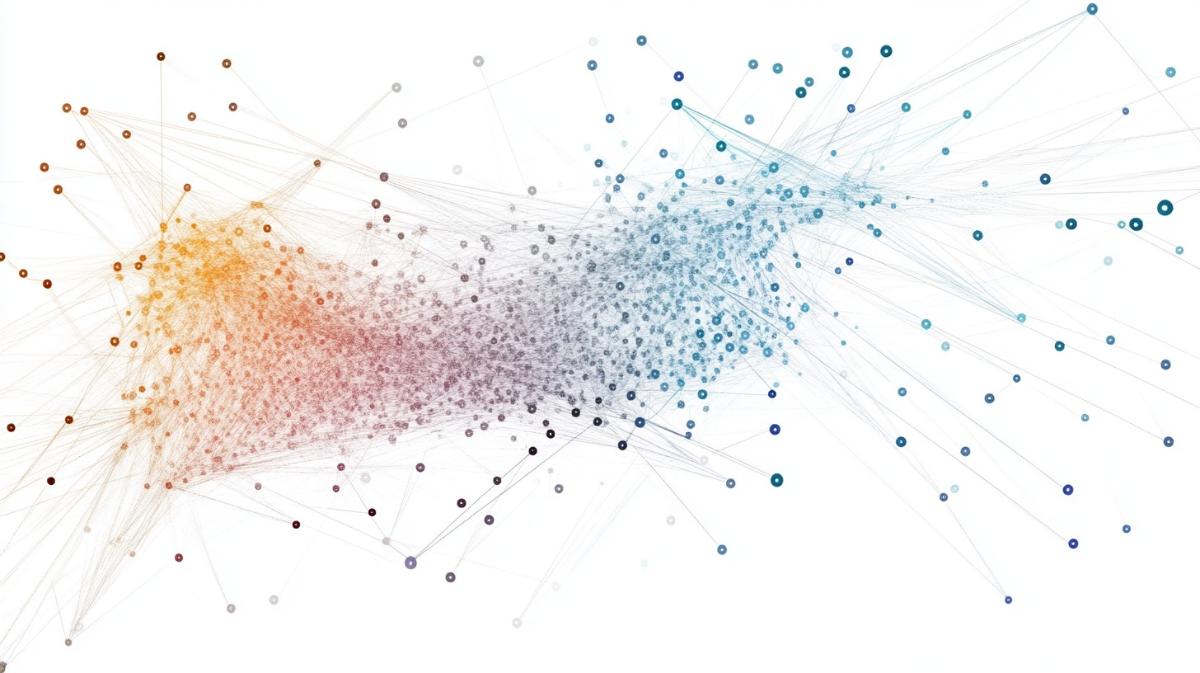

Анализ сетевого трафика (Network Traffic Analysis, NTA) предоставляет специалистам по безопасности возможность заглянуть глубоко внутрь цифровых коммуникаций, обнаруживая скрытые угрозы еще на этапе их формирования.

Network Traffic Analysis (NTA) представляет собой процесс перехвата, записи и анализа сетевого трафика с целью выявления аномалий, улучшения производительности и обнаружения потенциальных угроз безопасности. В отличие от традиционных систем обнаружения вторжений, NTA фокусируется на поведенческих паттернах и отклонениях от нормальной сетевой активности.

Решения NTA используют различные методы анализа и машинного обучения для создания базовых моделей нормального поведения в сети, что позволяет им определять подозрительные действия, которые могут указывать на компрометацию или атаку.

Ключевые компоненты NTA

| Компонент | Описание | Роль в обнаружении угроз |

|---|---|---|

| Сбор данных трафика | Захват и агрегация сетевых пакетов или потоков данных | Обеспечивает сырые данные для анализа |

| Анализ поведения | Изучение паттернов сетевого взаимодействия | Выявляет отклонения от нормального поведения |

| Обнаружение аномалий | Идентификация статистических выбросов | Маркирует необычные события для дальнейшего расследования |

| Корреляция событий | Связывание различных индикаторов и алертов | Создает контекст для точного выявления угроз |

| Оповещение и реагирование | Уведомление о потенциальных инцидентах | Обеспечивает своевременную реакцию на угрозы |

Методы анализа сетевого трафика

Существует несколько основных подходов к анализу сетевого трафика, каждый из которых имеет свои преимущества и применимость в различных сценариях.

- Анализ пакетов (Packet Analysis): Детальное изучение отдельных сетевых пакетов, включая заголовки и полезную нагрузку, для выявления аномалий на уровне протокола или содержимого.

Анализ пакетов часто проводится с использованием специализированных инструментов захвата и декодирования. Эксперты могут буквально "разобрать" каждый пакет на составляющие и изучить все его элементы - от заголовков до полезной нагрузки. Это как микроскопическое исследование сетевого трафика, позволяющее увидеть мельчайшие детали.

- Анализ потоков (Flow Analysis): Исследование метаданных о взаимодействии между сетевыми узлами, таких как IP-адреса, порты, объемы данных и длительность соединений.

В отличие от анализа пакетов, анализ потоков фокусируется не на содержимом, а на характеристиках соединений. Это позволяет выявлять аномалии в больших объемах трафика, даже если сами данные зашифрованы. Представьте, что вместо чтения содержимого писем вы анализируете информацию о том, кто, когда и как часто пишет друг другу.

- Поведенческий анализ (Behavioral Analysis): Выявление изменений в паттернах взаимодействия между хостами и сервисами, которые могут указывать на компрометацию.

Поведенческий анализ строится на предпосылке, что любая система имеет определенные шаблоны нормального поведения. Подобно тому, как опытный врач определяет болезнь по изменениям в поведении пациента, системы NTA выявляют угрозы по отклонениям от типичных паттернов сетевой активности.

- Глубокая инспекция пакетов (Deep Packet Inspection): Тщательное изучение содержимого пакетов для обнаружения вредоносного кода, эксплойтов или утечки данных.

Глубокая инспекция пакетов идет дальше стандартного анализа и позволяет заглянуть внутрь передаваемых данных. Это как проверка багажа на таможне - сначала осматривается сам чемодан (заголовок пакета), а затем тщательно проверяется его содержимое. Такой подход особенно эффективен для обнаружения атак, скрытых внутри легитимного трафика.

Типы аномалий и угроз, выявляемых с помощью NTA

Основные типы сетевых аномалий

- Объемные аномалии: Необычные всплески или падения в объеме сетевого трафика, которые могут указывать на DDoS-атаку, сканирование портов или отказ оборудования.

Объемные аномалии часто являются первыми признаками атаки или технических проблем. Резкое увеличение трафика может свидетельствовать о начале DDoS-атаки, а внезапное падение - о сбое оборудования или блокировке сервисов. Системы NTA отслеживают эти изменения, сопоставляя текущие показатели с историческими данными и учитывая суточные, недельные и сезонные колебания.

- Протокольные аномалии: Нарушения в стандартном поведении сетевых протоколов, например, необычные комбинации флагов TCP или нестандартные размеры пакетов.

Сетевые протоколы имеют строго определенные правила взаимодействия. Когда эти правила нарушаются, это может указывать на атаку или неправильную конфигурацию. Например, TCP-пакеты с одновременно установленными флагами SYN и FIN почти всегда являются признаком сканирования или попытки обхода межсетевых экранов.

- Аномалии приложений: Нетипичное поведение приложений или сервисов, такое как неожиданные запросы к базам данных или необычные шаблоны API-запросов.

На уровне приложений аномалии могут быть особенно опасны, поскольку они часто указывают на целенаправленные атаки. Внезапное изменение характера запросов к базе данных может свидетельствовать о попытке SQL-инъекции, а нетипичные API-вызовы - о компрометации учетных данных или попытках эксплуатации уязвимостей.

- Временные аномалии: Активность, происходящая в необычное время, например, административный доступ к серверам среди ночи или регулярные передачи данных в нерабочее время.

Временные паттерны сетевой активности являются одними из наиболее стабильных индикаторов нормального поведения. Когда пользователь, обычно работающий с 9 до 18 часов, внезапно авторизуется в системе в 3 часа ночи - это серьезный повод для проверки. Злоумышленники часто действуют в нерабочее время, надеясь на отсутствие активного мониторинга.

Распространенные угрозы, обнаруживаемые NTA

- Вредоносное ПО и командные серверы (C&C): Выявление коммуникаций между зараженными системами и серверами управления злоумышленников, часто через обнаружение необычных исходящих соединений.

Современное вредоносное ПО редко действует самостоятельно - оно поддерживает связь с серверами управления для получения команд, обновлений и передачи украденных данных. NTA выявляет эти коммуникации, анализируя необычные соединения, нестандартные протоколы или аномальные DNS-запросы. Даже когда вредоносное ПО использует шифрование, его сетевая активность часто имеет характерные признаки, выдающие его присутствие.

- Горизонтальное перемещение: Обнаружение попыток злоумышленника расширить доступ к другим системам в сети после первоначальной компрометации.

После получения доступа к одной системе злоумышленники стремятся распространить своё влияние на другие узлы сети. Этот процесс, известный как горизонтальное перемещение, часто сопровождается нетипичными соединениями между системами, которые обычно не взаимодействуют друг с другом, или использованием административных протоколов с необычных источников. NTA отслеживает эти аномалии, помогая обнаружить атаку до того, как нарушитель достигнет критически важных систем.

- Эксфильтрация данных: Идентификация необычных объемов исходящего трафика, которые могут указывать на утечку конфиденциальной информации.

Кража данных - одна из главных целей многих кибератак. Эксфильтрация обычно сопровождается увеличением объема исходящего трафика или использованием нестандартных протоколов и портов для обхода защиты. Системы NTA анализируют характеристики трафика, выявляя подозрительные передачи данных, которые могут указывать на утечку конфиденциальной информации. Это особенно важно для защиты интеллектуальной собственности и личных данных.

- Сканирование и разведка: Выявление попыток картирования сети или поиска уязвимых сервисов через обнаружение множественных соединений с различными хостами или портами.

Перед атакой злоумышленники часто проводят разведку, сканируя сеть для поиска уязвимых систем и сервисов. Эта активность создает характерные паттерны трафика - множественные запросы к разным портам или хостам за короткий промежуток времени. NTA обнаруживает такие признаки разведки на ранних стадиях атаки, позволяя предпринять меры до того, как злоумышленник найдет уязвимую точку входа.

- Компрометация учетных записей: Обнаружение необычных паттернов аутентификации или доступа к ресурсам, которые могут указывать на захват учетной записи.

Захваченные учетные записи являются одним из основных векторов проникновения в корпоративные сети. NTA выявляет подозрительную активность, связанную с учетными записями: аутентификацию с необычных устройств или локаций, доступ к ресурсам, которые пользователь обычно не использует, или одновременные сессии из географически удаленных мест. Это позволяет оперативно реагировать на компрометацию даже при использовании легитимных учетных данных.

Индикаторы компрометации (IoC) в сетевом трафике

- Необычные DNS-запросы: Запросы к подозрительным или недавно зарегистрированным доменам, высокая частота запросов, DNS-туннелирование.

- Аномальные соединения: Подключения к неизвестным или редко используемым портам, необычные направления трафика.

- Нетипичные объемы данных: Значительные отклонения от базовых показателей передачи данных между хостами.

- Подозрительные шаблоны шифрования: Использование необычных или устаревших алгоритмов шифрования, изменения в SSL/TLS-сертификатах.

- Географические аномалии: Соединения с серверами в необычных или подозрительных географических регионах.

Технологии и методики реализации NTA

Основные этапы внедрения системы анализа сетевого трафика

- Планирование мониторинга: Определение ключевых точек сбора данных, частоты сбора и требований к хранению.

- Развертывание датчиков: Установка сенсоров в стратегически важных точках сети для эффективного сбора данных.

- Создание базовых профилей: Формирование образцов нормального сетевого поведения для разных сегментов и временных периодов.

- Настройка детекторов аномалий: Конфигурирование правил и алгоритмов обнаружения отклонений от базовых профилей.

- Интеграция с системами безопасности: Объединение NTA с другими компонентами экосистемы кибербезопасности.

Типы технологий NTA

| Тип технологии | Подход к анализу | Применимость | Ограничения |

|---|---|---|---|

| Сигнатурный анализ | Сопоставление трафика с известными шаблонами угроз | Эффективен против известных угроз | Не обнаруживает новые и модифицированные угрозы |

| Статистический анализ | Выявление отклонений от статистических норм | Универсален для различных типов аномалий | Может давать ложные срабатывания при изменениях в норме |

| Машинное обучение | Автоматическое выявление паттернов и аномалий | Адаптивен к изменениям в сети | Требует обучения и настройки |

| Поведенческий анализ | Моделирование нормального поведения узлов | Эффективен против сложных целевых атак | Сложность настройки для динамических сред |

Лучшие практики внедрения NTA

- Многоуровневый подход: Комбинирование различных методов анализа для максимальной эффективности обнаружения угроз и минимизации ложных срабатываний.

- Постоянное обновление: Регулярное обновление базовых профилей и правил обнаружения в соответствии с изменениями в сетевой инфраструктуре и угрозах.

- Контекстуализация: Обогащение данных трафика дополнительной информацией о сетевых активах, уязвимостях и угрозах для более точной оценки рисков.

- Автоматизация реагирования: Разработка процессов автоматического реагирования на наиболее распространенные типы угроз для сокращения времени отклика.

- Интеграция с SIEM: Объединение данных NTA с другими источниками информации о безопасности для комплексного анализа и корреляции событий.

Ключевые метрики эффективности NTA

| Метрика | Описание | Целевые показатели |

|---|---|---|

| Время обнаружения (MTTD) | Среднее время от начала атаки до ее обнаружения | Минимально возможное (часы вместо дней) |

| Доля ложных срабатываний | Процент ложных алертов от общего числа | Менее 10% всех алертов |

| Полнота обнаружения | Процент обнаруженных реальных угроз | Более 95% известных типов атак |

| Время анализа алерта | Среднее время, необходимое для проверки предупреждения | Менее 15 минут на оценку критичности |

| Производительность системы | Способность обрабатывать пиковые нагрузки | Анализ 100% трафика без потери пакетов |

Вызовы и ограничения NTA

- Шифрованный трафик: Растущая доля зашифрованного трафика (HTTPS, SSL/TLS) ограничивает возможности глубокого анализа пакетов без дополнительных мер.

- Большие объемы данных: Высокоскоростные сети генерируют огромные объемы трафика, что требует значительных вычислительных ресурсов для анализа в реальном времени.

- Сложность настройки: Определение "нормального" поведения в динамических и сложных сетевых средах представляет серьезный вызов.

- Ложные срабатывания: Баланс между чувствительностью обнаружения и количеством ложных срабатываний требует постоянной настройки.

- Квалификация персонала: Эффективное использование NTA требует высококвалифицированных специалистов по безопасности, способных интерпретировать результаты анализа.

Будущие тенденции развития технологий NTA

Технологии анализа сетевого трафика находятся на пороге значительной трансформации. Развитие вычислительных мощностей, алгоритмов машинного обучения и изменения в архитектуре сетей создают предпосылки для появления NTA нового поколения. Эти системы будут отличаться гораздо большей автономностью, способностью работать в сложных гибридных средах и противостоять новым классам угроз.

Одно из наиболее перспективных направлений связано с анализом зашифрованного трафика. По мере роста доли HTTPS-соединений, традиционные методы глубокой инспекции пакетов становятся все менее эффективными. В ответ на это разрабатываются технологии, позволяющие выявлять аномалии на основе анализа метаданных шифрованных соединений - времени установки сессии, размеров пакетов, интервалов передачи данных и других характеристик, остающихся доступными даже при шифровании.

Основные направления развития

- Расширенное применение ИИ и машинного обучения: Использование более сложных алгоритмов для автоматического обнаружения и классификации аномалий с минимальным участием человека.

Современные алгоритмы машинного обучения уже успешно применяются в NTA, но настоящий прорыв произойдет с внедрением генеративных моделей и глубоких нейронных сетей, способных не только выявлять аномалии, но и прогнозировать развитие атак на основе ранних признаков. Эти системы смогут обрабатывать терабайты данных в реальном времени, выявляя сложные многоэтапные атаки с высокой точностью.

- Анализ зашифрованного трафика: Развитие методов, позволяющих выявлять аномалии в зашифрованном трафике без его расшифровки, на основе метаданных и поведенческих характеристик.

К 2026 году ожидается, что более 95% сетевого трафика будет шифрованным. Это создает серьезный вызов для традиционных систем безопасности. Новое поколение инструментов NTA будет фокусироваться на анализе JA3/JA3S-отпечатков TLS-соединений, последовательностей размеров пакетов и временных интервалов, что позволит идентифицировать вредоносный трафик даже при использовании сильного шифрования.

- Интеграция с облачными средами: Адаптация технологий NTA для эффективного мониторинга и анализа трафика в гибридных и мультиоблачных средах.

Миграция в облако требует нового подхода к анализу сетевого трафика. Традиционные точки сбора данных становятся неэффективными, а границы сети размываются. Будущие решения NTA будут тесно интегрированы с облачными API, сервисами контейнеризации и виртуализации, обеспечивая целостный мониторинг независимо от того, где размещены ресурсы - в локальном центре обработки данных, публичном облаке или на периферийных устройствах.

- Автоматизация реагирования: Разработка систем, способных автоматически реагировать на обнаруженные угрозы, минимизируя время между обнаружением и устранением.

Скорость реагирования на киберугрозы становится критическим фактором. Будущие системы NTA не только обнаружат аномалии, но и автоматически инициируют защитные меры - от изоляции скомпрометированных систем до динамической реконфигурации сетевых политик. Технологии SOAR (Security Orchestration, Automation and Response) станут неотъемлемой частью продвинутых решений NTA, обеспечивая автоматическое выполнение заранее определенных сценариев реагирования.

- Унифицированный анализ безопасности: Объединение данных NTA с другими источниками телеметрии безопасности для создания целостной картины угроз в организации.

Изолированный анализ сетевого трафика не дает полной картины угроз. Новое поколение систем безопасности будет объединять данные NTA с информацией от конечных точек, облачных сервисов, систем аутентификации и бизнес-приложений. Это позволит устанавливать связи между разрозненными индикаторами компрометации и выявлять сложные, многовекторные атаки, которые невозможно обнаружить при анализе отдельных источников данных.

Пошаговое внедрение NTA в организации

- Аудит сетевой инфраструктуры: Тщательное изучение существующей сетевой архитектуры, точек входа и выхода трафика, критических сегментов и активов.

- Определение требований: Формулирование конкретных целей внедрения NTA, включая типы угроз, которые необходимо обнаруживать, и требуемый уровень видимости.

- Выбор технологического решения: Оценка различных подходов к NTA и выбор оптимального решения, соответствующего требованиям организации.

- Пилотное внедрение: Установка и тестирование NTA в ограниченном сегменте сети для оценки эффективности и настройки.

- Масштабирование: Расширение развертывания на всю организацию с учетом полученного опыта и оптимизацией настроек.

- Интеграция с существующими системами: Объединение NTA с системами SIEM, EDR, SOAR и другими компонентами инфраструктуры безопасности.

- Обучение персонала: Подготовка команды безопасности к эффективному использованию инструментов NTA и интерпретации результатов.

- Постоянное совершенствование: Регулярный пересмотр и оптимизация стратегии NTA на основе изменяющихся угроз и потребностей организации.

Примеры сценариев использования NTA

| Сценарий | Описание | Применяемые методы NTA |

|---|---|---|

| Обнаружение вредоносного ПО | Выявление коммуникаций между скомпрометированными системами и командными серверами | Анализ DNS-запросов, поведенческий анализ, обнаружение аномальных соединений |

| Защита от инсайдерских угроз | Выявление необычной активности легитимных пользователей, указывающей на злоупотребление привилегиями | Поведенческий анализ, мониторинг доступа к данным, анализ объемов передаваемой информации |

| Обнаружение DDoS-атак | Раннее выявление распределенных атак отказа в обслуживании | Анализ объемов трафика, статистический анализ, сигнатурное обнаружение |

| Расследование инцидентов | Восстановление последовательности событий при расследовании инцидентов безопасности | Историческая аналитика, корреляция событий, ретроспективный анализ |

| Соответствие нормативным требованиям | Обеспечение соответствия регуляторным требованиям по мониторингу и защите данных | Полный захват трафика, анализ потоков, аудит доступа к критической информации |

Заключение

Анализ сетевого трафика (NTA) - это не просто технологический инструмент, а фундаментальный элемент современной стратегии кибербезопасности. Эта методология позволяет трансформировать огромные массивы сетевых данных в осмысленную информацию, выявляя скрытые угрозы задолго до того, как они будут активированы.

Успешное внедрение NTA требует комплексного подхода: правильного выбора технологий, тщательного планирования точек мониторинга, построения моделей нормального поведения и интеграции с другими элементами системы защиты. При грамотной реализации NTA обеспечивает беспрецедентный уровень видимости сетевой активности и существенно повышает защищенность цифровых активов.

Технологии анализа трафика продолжают интенсивно развиваться. Улучшенные алгоритмы машинного обучения, новые методы анализа зашифрованного трафика и более тесная интеграция с облачными средами - лишь некоторые из направлений этой эволюции. Организации, инвестирующие в развитие возможностей NTA сегодня, закладывают основу для эффективной защиты своей информационной инфраструктуры на годы вперед.