Что такое стеганография или как обычная картинка может стать ключом к вашим данным?

Стеганография позволяет злоумышленнику спрятать вредоносный код в безобидном файле или изображении на вашем сайте. В этой статье мы расскажем, как происходит атака и каких последствий стоит ожидать.

Что такое стеганография?

Стеганография — это способ сокрытия секретной информации внутри файлов или изображений. В контексте безопасности веб-сайтов злоумышленники иногда используют стеганографию для маскировки своего вредоносного ПО в файлах веб-сайта, например, внедряя вредоносное ПО в файлы CSS или скрывая скиммер кредитной карты внутри аудиофайла.

Также не стоит путать стеганографию с криптографией, которая включает в себя шифрование данных и секретные ключей для декодирования. Хотя в реальном мире они часто работают рука об руку, криптография нацелена на обеспечение конфиденциальности, а основная цель стеганографии — секретность и обман.

Как работает стеганография?

Один из самых распространенных методов стеганографии — LSB (Least Significant Bit – «наименее значащий бит»): секретные данные встраиваются в наименее значащие биты медиафайла.

Для примера возьмём изображение. Каждый пиксель имеет три байта данных для красного, зеленого и синего цветов (а иногда и четвертый для прозрачности, называемый «альфа-канал»). LSB-стеганография позволяет изменять последний бит каждого из этих байтов так, чтобы спрятать один бит информации. Таким образом, чтобы спрятать 1 Мб данных с помощью этой техники, понадобится графический файл объемом 8 Мбайт.

Самое главное, изменение последнего бита пикселя на самом деле не меняет внешний вид изображения. Таким образом, когда кто-то смотрит на исходное и изменённое изображения, он не заметит никакой разницы.

Также техника может применяться и к другим медиафайлам, таким как аудио- и видеофайлы, скрывая данные в частях файла, которые на самом деле не меняют его звучание или внешний вид.

Другой менее распространенный метод стеганографии включает сокрытие сообщения в более крупном тексте с помощью замены слов или букв. Отправитель скрывает сообщение, помещая секретные слова через определенные интервалы. Метод прост в использовании, но он может сделать текст странным и неестественным, поскольку скрытые слова могут не вписываться в предложения по смыслу.

Примеры стеганографии

Хотя обнаружение стеганографии на веб-сайтах может быть сложной задачей, мы собрали несколько примеров стеганографии, обнаруженных на взломанных веб-сайтах за последние годы.

Стеганография скрывает веб-оболочку во вредоносном ПО

В 2021 году исследователь Sucuri Malware Денис Синегубко показал, как обычные файлы CSS и PHP использовались для сокрытия вредоносного кода. Было обнаружено, что файл с неприметным названием «license.php» содержит текст лицензионного соглашения, но в определённой строке была скрыта полезная нагрузка.

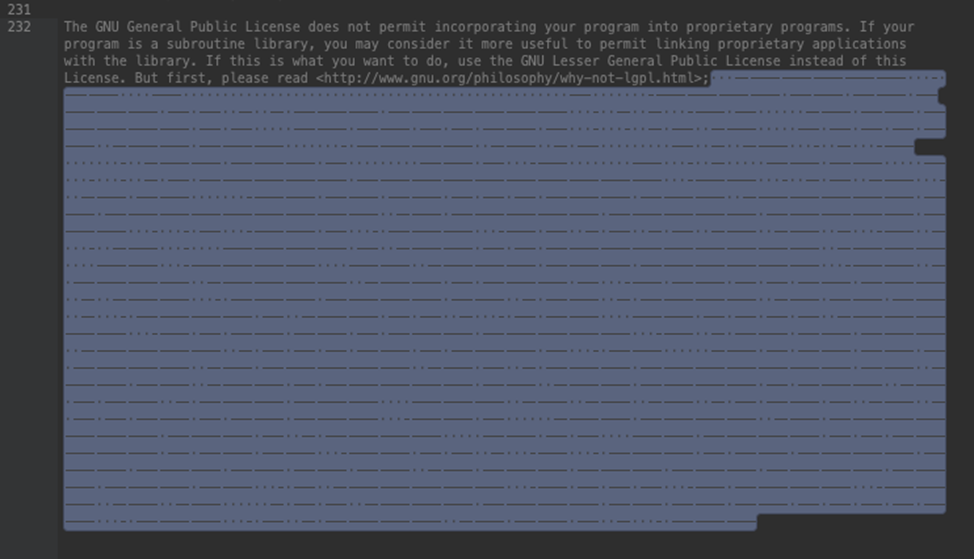

Начало невидимого содержимого, выделенного в текстовом редакторе

Как оказалось, в конце последней строки файла license.php есть почти 300 КБ невидимых табуляции и пробелов — по сравнению с 30 КБ в видимом тексте лицензии. Невидимые символы были обнаружены при выделении содержимого после символа «;» в текстовом редакторе.

При расшифровке скрытого кода была выявлена веб-оболочка, которая предоставила хакерам инструменты для доступа к файлам и базам данных на сервере, сбора конфиденциальной информации, заражения файлов и проведения брутфорс-атак.

Вредоносный код JavaScript скрыт в файле CSS

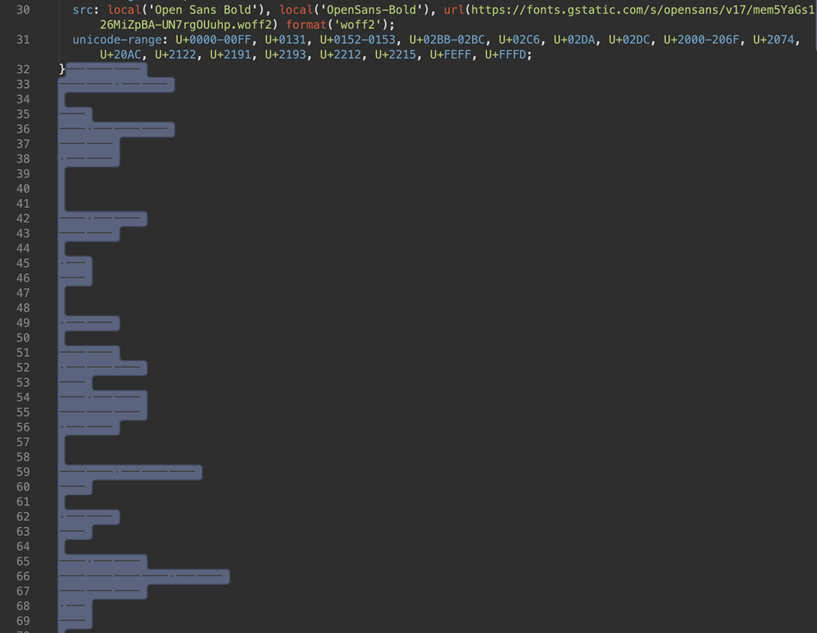

В 2020 году вредоносное ПО было спрятано в пустых строках в безобидном файле CSS. На первый взгляд казалось, что файл «fonts.css» содержит только правила CSS, но дальнейшее исследование выявило множество пустых строк внизу, скрывающих вредоносный код JavaScript.

Пустые строки в файле «fonts.css».

Вредоносное ПО было скрыто с помощью последовательностей символов табуляции. Затем алгоритм обрабатывал файл и создавал функцию JavaScript посимвольно, которая выполнялась после обработки всего файла.

После декодирования код JavaScript привел к поддельной рекомендации по обновлению Flash Player — популярной приманке для атак социальной инженерии. Всплывающее окно было связано с набором социальной инженерии Domen, и нажатие кнопки «Обновить» инициировало загрузку вредоносных файлов.

Бэкдор спрятан в файле изображения

В 2023 году исследователь вредоносных программ Бен Мартин из ИБ-компании Sucuri описал бэкдор, скрытый в изображении на веб-сайте. Бэкдор был загружен в скомпрометированную среду WordPress в виде поддельных плагинов «core-stab» и «task-controller».

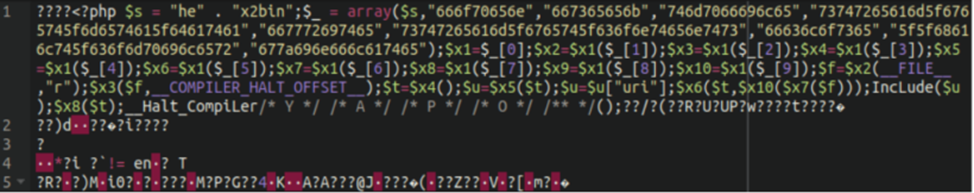

Кроме того, вредоносный код был спрятан в файле «front.jpg», который выглядит как обычный файл изображения. Внедрение кода в JPG-файл нужно, чтобы избежать обнаружения сканерами безопасности, которые часто пропускают сканирование файлов изображений в пользу производительности.

Плагины «core-stab» и «task-controller» содержат два отдельных вредоносных образца, которые работают вместе. Плагин «core-stab» содержит вредоносный файл изображения «front.jpg», который несёт в себе обфусцированный бэкдор для удаленного выполнения кода, закодированный с помощью «hex2bin» и сжатых двоичных данных.

Содержимое вредоносного плагина core-stab

Как обнаружить стеганографию на сайте

Стегоанализ (практика обнаружения стеганографии) может быть выполнен с помощью различных инструментов, которые позволяют выявить скрытые данные, например StegExpose и StegAlyze. Для обнаружения аномалий в файлах специалисты могут использовать и более общие инструменты анализа, например шестнадцатеричные HEX-редакторы.

Однако найти файлы, измененные с помощью стеганографии, — это непростая задача, ведь пользователи ежедневно загружают в соцсети миллионы изображений, так что невозможно понять, с чего начинать поиск скрытых данных.

Стоит отметить, что специалисту даже не нужно уметь расшифровывать код для поиска и удаления вредоносных программ на веб-сайте. Не имеет значения – это стеговредоносное ПО (Stegomalware), бэкдор или какой-либо другой тип вредоносного ПО — простого решения для мониторинга целостности достаточно, чтобы вы могли обнаружить нежелательные изменения в файлах и принять меры для защиты своей среды.

Каждый раз, когда вы просматриваете изменения и не уверены, вредоносные они или нет, самый эффективный способ для обеспечения безопасности — вернуть файл к последней «чистой» версии из резервной копии.