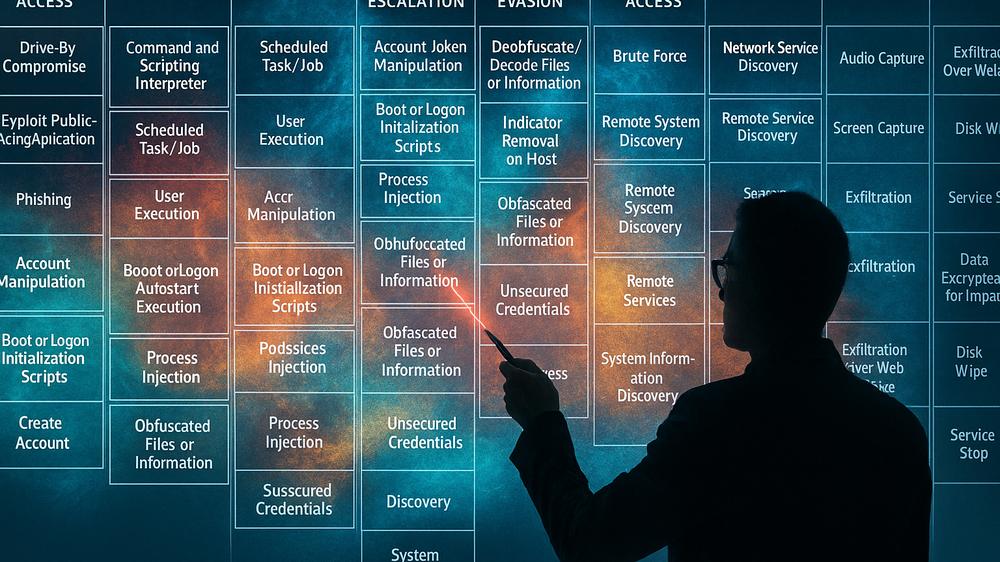

MITRE ATT&CK в действии. Как построить защищённую IT-инфраструктуру шаг за шагом

Пошаговый подход для SOC-команд и архитекторов безопасности.

MITRE ATT&CK давно стал универсальным языком для специалистов по безопасности. С его помощью можно одинаково уверенно обсуждать поведение злоумышленников, сравнивать средства защиты и планировать модернизацию инфраструктуры. Теория ценна, но в конечном счете интересует практика. Ниже разберем, как шаг за шагом превратить матрицы ATT&CK в реальные улучшения: от карты рисков до плейбуков и метрик, которые показывают, что защита действительно работает.

Что такое MITRE ATT&CK и как им пользоваться в повседневной работе

MITRE ATT&CK описывает известные тактики и техники противника. Тактика объясняет зачем, техника отвечает на вопрос как. Для практики важно, что каждая техника сопровождается примерами использования, возможными источниками телеметрии и идеями детектирования. Это не учебник с абстракциями, а справочник для ежедневных решений.

Матрицы существуют для разных доменов. Чаще всего используют Enterprise, где есть разделы для Windows, Linux и macOS, а также облачных платформ и контейнеров. Для промышленных сетей есть отдельная матрица ICS. В реальной организации обычно требуется сочетание нескольких матриц, иначе легко пропустить критичные сценарии.

Начинать разумно с двух вопросов. Какие активы нужно защищать, и кто вероятный противник. Ответы дают фокус для выбора тактик и техник. Без них матрица превращается в бесконечный список и перестает помогать.

Выбираем масштаб и границы. От активов к угрозам

Любая архитектура строится вокруг ценностей бизнеса. Выберите 3–5 ключевых объектов. Это может быть домен Active Directory, ERP, облачные хранилища с персональными данными, Git-репозитории и ядро сети. Такой список делает дальнейшую работу управляемой, потому что к каждому объекту легче привязать тактики и техники.

Затем определите профиль злоумышленника. Опирайтесь на собственные инциденты, отраслевые отчеты и опыт SOC. В ритейле и финтехе приоритет на фишинг, кражу учетных данных и вымогателей. В разработке и R&D заметнее техники, нацеленные на исходный код и цепочки поставок. На этом шаге появится первый черновик тепловой карты ATT&CK, где видно, какие техники вероятны в вашей реальности.

Полезно зафиксировать «границы доверия». Где заканчиваются сегменты, какие сервисы считаются высокорисковыми, какие каналы пересекают периметр. Эта схема станет каркасом для привязки техник к конкретным узлам и журналам.

Инструменты, которые экономят время

Практика показывает, что визуальные слои и шаблоны ускоряют обсуждение. Проще один раз согласовать кодировку цветов и затем обновлять слой раз в месяц, чем каждый раз собирать совещание с нуля. Инструменты ниже бесплатны и совместимы с подходом слоями.

- MITRE ATT&CK официальный справочник техник и тактик.

- ATT&CK Navigator создание слоев и тепловых карт с экспортом.

- MITRE Caldera автоматизация эмуляции противника и проверка детектов.

- Atomic Red Team маленькие проверочные тесты для техник.

- SigmaHQ универсальные правила детектирования с конвертацией под SIEM.

- OpenCTI платформа для знаний об угрозах и связки с ATT&CK.

Список можно расширять, но уже эти инструменты позволяют собрать прозрачный цикл улучшений. Navigator дает визуализацию, Caldera и Atomic обеспечивают проверку, Sigma ускоряет перевод идей в правила, OpenCTI помогает держать знания об угрозах в актуальном состоянии.

Пошаговый план внедрения ATT&CK в архитектуру защиты

Ниже дорожная карта, которой пользуются многие команды. Она гибкая, но последовательность шагов лучше не менять. Так проще избегать пустых инвестиций и ловушек, когда правила написаны, а журналов нет.

-

Определите критичные активы и бизнес-процессы. Выберите 3–5 объектов и опишите, какие потери будут ощутимыми. Это поможет мотивировать изменения и согласовать приоритеты с руководством.

-

Выберите релевантные матрицы и версии. Enterprise для серверов и рабочих мест, дополнительно Cloud и Containers, если используете облака и оркестраторы. Для производственных площадок добавьте ICS.

-

Соберите тепловую карту «как на нас нападают». В Navigator создайте слой с техниками, которые встречались в инцидентах вашей отрасли. Цвет отражает вероятность или частоту. Добавьте примечания с примерами.

-

Сопоставьте текущие средства защиты с техниками. Для каждой техники отметьте, чем она закрыта: предотвращение, обнаружение, реагирование. Если закрытие отсутствует, добавьте задачу в бэклог.

-

Определите источники телеметрии. Для техники укажите конкретные журналы: EDR события, Sysmon, логи аутентификации, почтовый шлюз, прокси, DNS, облачные аудит-логи. Без телеметрии детект превращается в пожелание.

-

Сформулируйте аналитики на понятном языке. Начинайте с Sigma, потому что так проще обсуждать и переносить между SIEM. Для сложной корреляции добавляйте поведенческие условия и временные окна.

-

Проверьте правила через эмуляцию. Запустите Atomic Red Team для выбранных техник. Для более сложных цепочек используйте Caldera. Результаты сразу отразите в слое Navigator.

-

Опишите плейбуки реагирования. К каждому детекту добавьте пошаговые действия. Быстрые проверки, сбора артефактов, изоляция узла, блокировка пользователя, уведомления владельцев сервиса.

-

Введите метрики покрытия и качества. Процент техник с детектом, процент техник с проверенными тестами, доля сигналов с плейбуком, время от срабатывания до изоляции узла. Метрики показывают прогресс без сложных споров.

-

Обновляйте слой и бэклог по инцидентам. Каждый раз, когда сталкиваетесь с новой техникой, вносите ее в Navigator, добавляйте источники телеметрии и задачи. Это создает устойчивую петлю обратной связи.

Пример 1. Вымогатель шифрует файлы, что делать заранее

Угроза вымогателей до сих пор в топе. Типичная цепочка начинается с фишинга, продолжается закреплением в системе, движется к повышению привилегий и боковому перемещению. Финал предсказуем: шифрование и попытка выноса данных.

Сценарий в терминах ATT&CK может выглядеть так: Фишинг T1566, Запуск через вложение T1204, Сбор учетных данных T1003, Использование валидных учетных записей T1078, Перемещение по сети T1021, Экфильтрация T1041, Шифрование данных для воздействия T1486.

- Профилактика. Фильтрация почты, изоляция вложений в песочнице, запрет макросов, контроль PowerShell, раздельные учетные записи администраторов, сегментация SMB. Для рабочих мест обязательна защита конечных точек с политиками блокировок.

- Детектирование. Всплеск шифровальных процессов, массовые изменения расширений, аномалии обращения к теневым копиям, одновременные SMB-подключения к множеству хостов, отключение антивируса. Полезны журналы Sysmon и события EDR.

- Реагирование. Быстрая изоляция хоста, отключение подозрительных учетных записей, блокировка командных и управляющих доменов, сбор артефактов и восстановление из резервных копий. Все шаги включите в плейбук заранее, иначе теряется время.

Эту цепочку удобно «подсветить» в Navigator и отметить, какие шаги уже покрыты средствами защиты. Пустые клетки показывают, куда направить усилия или бюджет.

Пример 2. Облачный инцидент с компрометацией ключей доступа

Команды все чаще переносят сервисы в облака, где привычные приемы злоумышленников получают новые детали. Кража ключей доступа к учетной записи облака часто приводит к незаметным, но дорогим последствиям.

Примерный путь противника: Сбор секретов T1552, Использование валидных учетных записей T1078, Злоупотребление API в рамках техник Discovery и Defense Evasion, затем создание новых токенов и скрытых пользователей, а также изменения сетевых правил.

- Телеметрия. Аудит-логи облака, события управления доступом, сетевые журналы виртуальных сетей, журналы контейнеров и серверless. Важны предупреждения о входе из новых географий и редких комбинациях действий.

- Детекты. Создание сверхпривилегированных ролей, массовая раздача прав, удаление логирования, редкие API-вызовы, обращения к метадате инстансов, скачивание больших объемов из хранилищ.

- Плейбуки. Немедленная ротация ключей, отключение скомпрометированной учетной записи, принудительный аудит ролей, проверка репликаций и снимков, блокировка подозрительных подсетей.

Чтобы не тратить время в момент инцидента, подготовьте слои для каждой облачной платформы, где отмечены релевантные техники, источники логов и готовые SQL или KQL запросы под ваш SIEM.

Как собирать тепловую карту в ATT&CK Navigator

Navigator позволяет управлять слоями как проектными артефактами. Обычно хватает трех слоев: угрозы, покрытие, тесты. Угрозы отражают вероятность техник, покрытие показывает, чем они закрыты, тесты отмечают факт проверок. Цвета и подписи лучше согласовать заранее, чтобы у всех было одинаковое понимание.

Для «слоя угроз» выбирайте градацию от светлого к насыщенному цвету. Для «покрытия» полезно три состояния: предотвращение, обнаружение, пробел. Для «тестов» помечайте прохождение, частичный успех и провал. Такой набор помогает принимать решения на совещаниях без долгих объяснений.

Раз в квартал обновляйте слои по итогам инцидентов и упражнений с эмуляцией. Это добавит дисциплины и упростит диалог с бизнесом. Видно, что именно улучшили и почему это важно.

Источники телеметрии. Что нужно, чтобы правила работали

Любой детект строится на данных. Нельзя обнаружить технику без журнала, который фиксирует ее признаки. Поэтому перед написанием правил проверьте набор источников. Ниже опорный список, который закрывает большую часть техник в Enterprise.

- EDR события процессов, сети, модулей, командной строки, драйверов.

- Sysmon для Windows, auditd для Linux, поведенческие логи macOS.

- Аутентификация и авторизация: Kerberos, NTLM, доменные контроллеры, серверы LDAP и VPN.

- Сетевые логи: прокси, DNS, межсетевые экраны, NDR.

- Почтовые шлюзы, антиспам, DLP, шлюзы веб-доступа.

- Облачные аудит-события и журналы конфигураций.

- Службы каталогов и управление привилегиями, включая PAM.

Для каждой техники укажите конкретные поля. Например, для T1566 (фишинг) полезны заголовки писем, домены отправителей, хеш вложений и репутация URL. Для T1078 (валидные учетные записи) нужны логи входов с нетипичных устройств, географий и сервисов, а также правила на массовые неудачные попытки.

От идеи к правилу. Почему Sigma и поведенческие условия помогают

Sigma стал «эсперанто» детектов. Написав правило на Sigma, вы быстрее переведете его под конкретный SIEM. Это важно для больших команд и проектов с несколькими площадками. Поведенческий слой добавляется через условия, которые учитывают контекст, редкость, последовательность событий.

Пример подхода: «если процесс запускает шифрование на большом количестве файлов за короткое время, при этом незадолго до этого были массовые неудачные аутентификации, а на машине нет административной сессии владельца». Такое описание снимает спор про одиночные признаки и снижает шум.

Каждое правило связывайте с техникой и пишите короткое пояснение, что именно считается подозрительным. Это облегчает поддержку и обучение новых аналитиков.

Эмуляция противника. Проверяем, что детекты действительно работают

Никакая теория не заменит практику. Эмуляция позволяет пройти цепочку техник безопасно и посмотреть глазами SOC, что фиксируется и где теряется контекст. Atomic Red Team удобен для быстрых точечных проверок. Caldera нужен для цепочек, когда важно проследить несколько тактик подряд.

После теста обновите слой «тестов» и оставьте ссылку на отчет. Если детект не сработал, проверьте телеметрию и условия правила. Иногда не хватает прав на сбор нужного события или необходимо увеличить окно корреляции.

Планируйте такие упражнения регулярно. Даже если инфраструктура не менялась, обновления систем и политик могут незаметно сломать детекты. Регулярный «техосмотр» избавляет от сюрпризов в реальном инциденте.

Как превратить ATT&CK в архитектурные решения

Матрица помогает увидеть, какие шаги злоумышленника особенно опасны для ваших активов. От этого можно перейти к инженерным решениям. Ниже несколько типовых выводов, которые появляются после первой итерации.

- Сегментация сети. Если боковое перемещение часто фигурирует в тепловой карте, добавьте микро-сегментацию, ограничения SMB и RDP, прокси-доступ к админ-инструментам.

- Управление привилегиями. Для техник повышения прав и использования валидных учетных записей внедряйте PAM, разделяйте учетные записи, применяйте Just-In-Time доступ и обязательную MFA.

- Контроль скриптов и макросов. Частыеdetections на T1204 и соседние техники подсказывают ужесточение политик PowerShell и офисных приложений, внедрение Application Control.

- Журналы «по умолчанию». Если половина правил упирается в отсутствие Sysmon или аудит-настроек, стандартизируйте базовые агенты и наборы событий на всех хостах.

- Облачные гвардейцы. Для облаков используйте CSPM и CIEM, чтобы заранее ловить избыточные права и опасные конфигурации.

Каждый из этих пунктов должен быть привязан к техникам. Так легче объяснять бюджеты и сроки, а также проверять эффект, запуская эмуляцию именно по нужным цепочкам.

Роли и процесс. Кто за что отвечает

Чтобы система не держалась на одном энтузиасте, распределите обязанности. Архитектор отвечает за карту активов и границы доверия, Threat Intel за слой угроз и профиль противника, SOC за слой покрытия и метрики, Red Team за эмуляцию и обратную связь по детектам. Такой расклад прозрачен и понятен.

Полезно закрепить простой цикл. Раз в месяц обновление слоев, раз в квартал тематическое упражнение по приоритетной цепочке, раз в полгода пересмотр профиля противника. Внеплановые обновления по итогам инцидентов и изменений в инфраструктуре.

Все артефакты храните в одном месте. Слои Navigator, описание правил, плейбуки, отчеты о тестах. Это экономит часы на поиски и уменьшает ошибки при передаче дел между сменами.

Метрики, которые действительно помогают

В метриках легко увлечься количеством. Гораздо полезнее следить за покрытием техник и скоростью реакции по критичным цепочкам. Ниже набор, который хорошо работает в практике и понятен руководству.

- Процент техник из слоя угроз, которые имеют хотя бы один детект.

- Процент этих техник, которые проверены эмуляцией за последние 90 дней.

- Доля детектов с формализованным плейбуком.

- Среднее время от срабатывания до изоляции хоста по цепочкам вымогателей и компрометации учетных записей.

- Количество инцидентов, где потребовалась ручная эскалация из-за отсутствия данных.

Эти показатели отражают не только «бумажное» покрытие, но и реальную готовность. Если двигаются в правильную сторону, ваша инфраструктура становится устойчивее.

Типичные ошибки и как их избежать

Главная ошибка очевидна. Пытаться покрыть все техники сразу. Так теряется фокус и быстро иссякает мотивация. Концентрируйтесь на сценариях с реальными потерями и вероятностью реализации именно в вашей среде.

Вторая ошибка организационная. Писать правила раньше, чем настроены журналы и права на сбор телеметрии. Это приводит к «мнимым» правилам, которые невозможно проверить. Планируйте этап телеметрии до детектов.

Третья ошибка с человеческим лицом. Отсутствие плейбуков. Даже хороший детект без понятной реакции превращается в тревогу, которая мешает работе. Плейбук экономит минуты, а иногда и часы.

Короткий чек-лист для старта

Этот список поможет начать без лишних обсуждений. Выполните пункты сверху вниз и вы уже в игре.

- Определите 3–5 «коронных» активов и их владельцев.

- Соберите слой угроз в Navigator с 10–15 техниками по вашим инцидентам и отрасли.

- Проверьте наличие телеметрии по этим техникам на ключевых узлах.

- Напишите 5–7 Sigma-правил на самые частые и разрушительные техники.

- Запустите Atomic-тесты для этих правил и задокументируйте результаты.

- Создайте плейбуки для каждого срабатывания и проверьте, что они выполнимы.

- Внедрите метрики покрытия и времени реакции, начните ежемесячные обновления слоев.

Полезные ссылки для ежедневной работы

Ниже набор сервисов, которые стоит добавить в закладки. Они экономят часы и помогают держать систему в тонусе.

- Официальный ATT&CK описание техник, тактик и групп.

- Navigator слои и тепловые карты.

- Cyber Analytics Repository (CAR) идеи аналитик и примеры.

- Caldera эмуляция противника.

- Atomic Red Team наборы тестов по техникам.

- SigmaHQ правила и конвертеры для SIEM.

- Uncoder удобная конвертация правил и запросов.

- OpenCTI база знаний об угрозах с ATT&CK.

Периодически обновляйте эти ресурсы. Появляются новые техники, меняются рекомендации по детектам. Небольшое усилие раз в месяц сохраняет актуальность всей системы.

Итог. ATT&CK как рабочий инструмент, а не витрина

MITRE ATT&CK помогает мыслить действиями противника, а не названиями вредоносных программ. Это уже меняет архитектуру защиты. Когда у вас есть слои угроз, покрытие, проверочные тесты и метрики, разговор с бизнесом становится проще. Видно, что именно вы закрываете, где остаются риски и что требуется для улучшения.

Начните с малого и доведите до завершенности один сценарий. Затем масштабируйте. Так появляется система, которую легко поддерживать и развивать. В итоге матрица перестает быть красивой картинкой и превращается в понятный механизм повышения устойчивости инфраструктуры.