Технологии и экспертиза по сетевой безопасности на подъеме

Корпоративные сети сегодня огромны по размеру, при этом основные поставщики средств защиты ушли с российского рынка. Крупные компании, такие как Cisco, Fortinet, McAfee, Palo Alto Networks, Splunk, Tenable, Trend Micro, официально больше не поставляют обновления из своих экспертных лабораторий, хотя само оборудование еще используется и функционирует. Кроме того, в стране перестали работать Dell, Citrix, F5, IBM, HP, Microsoft, VMware и другие производители ИТ-оборудования и программного обеспечения. А как обеспечивать реальную безопасность сетей, если вы под угрозой и атак шифровальщиков, и утечек данных?

Примерно 500 000 компаний среднего и малого бизнеса сегодня стоят перед необходимостью исполнять указ 250 «О дополнительных мерах по обеспечению информационной безопасности Российской Федерации». Согласно статистике компании Positive Technologies, девять из десяти компаний не знают, что взломаны. Скорее всего, именно поэтому государство заставляет бизнес хотя бы вовремя осознавать, что они взломаны. Как разобраться, взломана ли ваша компания? А как исполнять требования 250-го указа? Для этого уже готовы комплексные решения по сетевой безопасности.

Где теперь брать сигнатуры атак для IDS, IPS и NGFW: open source или экспертные центры

В корпоративных сетях есть множество устройств с уязвимостями, которые можно эксплуатировать по сети. Самыми актуальными в последние годы были уязвимости ProxyLogon в почтовых системах Microsoft Exchange и Log4Shell в веб-приложениях. Специалисту по информационной безопасности всегда важно защищать компанию от атак по сети. Для этого используются устройства класса IDS/IPS, NGFW и WAF, внутри которых поставщик постоянно обновляет сигнатуры для обнаружения сетевых атак. Такие решения видят атаки в трафике и защищают уязвимые устройства и приложения в сети, где еще не успели поставить необходимые патчи. Также есть в сети и устройства, где обновить прошивку и не получится: видеокамеры, датчики в сетях с АСУ ТП или устройства IoT.

Если поделить число задокументированных уязвимостей из базы CVE за год на число дней, то выяснится, что за один день в среднем появляется 50 новых уязвимостей. То есть ИТ-подразделению компании нужно каким-то образом узнать об этих уязвимостях, чем-то проверить их наличие в компании (обычно это делают активным или пассивным сканером безопасности) и обнаружить, что, скорее всего, патчи у производителя еще не выпущены. Поэтому ситуация с установкой обновлений плачевная и риск эксплуатации уязвимостей в программном обеспечении приходится минимизировать системами предотвращения атак.

Сложность состоит в том, что теперь иностранные поставщики сигнатур и экспертизы недоступны. И что теперь? Обычно все рассматривают бесплатные продукты и сигнатуры от Snort и Suricata. Что мы знаем про них?

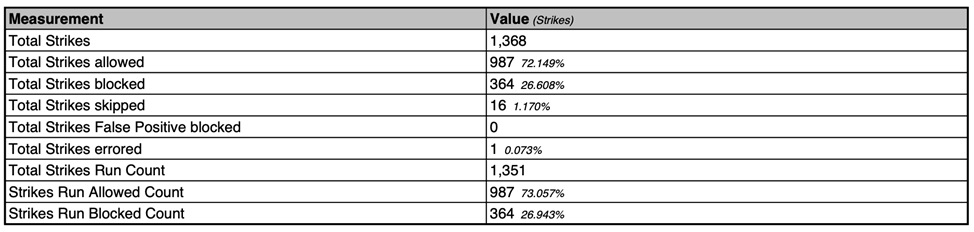

У нас есть результаты тестирования Suricata, которое провел Александр Земсков в своей лаборатории: из 1351 атаки было выявлено только 364. Вот отчет с тестовой системы BreakingPoint.

На YouTube есть подробный доклад Александра на эту тему.

Получается, что бесплатные базы на бесплатных движках (пусть их вам и продают за деньги) не гарантируют должного качества обнаружения и также не дают доступа к необходимому уровню техподдержки. И даже больше: тесты выше показали, что имеющиеся open-source-движки Snort и Suricata могут при всех включенных сигнатурах анализировать поток трафика различных приложений со скоростью около 1 Гбит/с и затем просто перестают видеть атаки. Оказывается, что при увеличении потока сетевого трафика сигнатуры перестают работать. А что делать, если у вас трафика больше? Или что делать, если нужно выпускать новые сигнатуры быстрее, чем это получается у создателей бесплатных движков?

Чтобы обеспечить качественную защиту, нужна система предотвращения атак, которая основана на знаниях и экспертизе коммерческого вендора средств защиты. Для этого поставщик должен содержать свою дорогостоящую лабораторию исследователей и белых хакеров, которые разрабатывают сигнатуры обнаружения атак для всех уязвимостей, которые можно проэксплуатировать удаленно.

К счастью, в России есть лаборатория экспертного центра безопасности Positive Technologies — PT Expert Security Center (PT ESC). В PT ESC за последние несколько лет разработал более 7000 собственных правил, которые уже работают внутри продукта PT Network Attack Discovery (PT NAD) и скоро будут адаптированы под межсетевой экран следующего поколения (NGFW) компании Positive Technologies.

В PT NAD можно и подгрузить сигнатуры от Suricata, и написать свои собственные в этом формате. Сегодня устройства PT NAD защищают сотни компаний по всей стране на скоростях до 10 Гбит/с. При этом продукт сертифицирован по ФСТЭК как средство обнаружения вторжений и может защищать государственные компании и объекты КИИ.

Идентификация пользователей для профилирования их действий

Пользователи часто перемещаются по сети и получают разные IP-адреса. Нам важно идентифицировать, кто работает именно сейчас по данному IP-адресу, чтобы понимать, что этот человек или его рабочая станция стала работать не как всегда.

Основной проблемой современного специалиста по ИБ является то, что злоумышленники используют для работы внутри сети стандартные аккаунты сотрудников организации и стандартные утилиты. Они просто крадут аккаунты или подбирают пароли сотрудников. И работая под их аккаунтами, они ничем не отличаются от обычных сотрудников.

Единственный способ отличить обычного сотрудника от хакера, работающих под одним и тем же аккаунтом, — знать, как выглядит типичная активность сотрудника, и контролировать, нет ли в ней аномалий. Сотрудник выполняет типичные действия каждый день. А хакер будет вести себя как слепой котенок в попытках изучить сеть и заходить в те системы, в которые обычный сотрудник не заходит, и пользоваться теми приложениями, которыми обычный сотрудник не пользуется. Если мы запомним, как выглядит трафик обычного сотрудника, и будем постоянно контролировать новые действия, то появление любой аномалии в его работе даст сигнал службе безопасности, что что-то идет не так. Такая функциональность называется профилированием и реализована в системах защиты network traffic analysis (NTA) и network detection and response (NDR).

Сетевые системы защиты должны распознавать, какому сотруднику принадлежит данный поток трафика. Идентификация владельцев трафика — важная функция сетевой безопасности. Часто такие системы называют identity firewall. Такая система защиты сопоставляет IP-адрес и порт в заголовке пакета и аккаунт сотрудника, который отправляет или получает данный поток трафика. В результате можно проверять и ограничивать действия некоторых сотрудников для реализации принципа минимума привилегий, или zero trust.

Если вы обнаружите, что секретарь директора компании настраивает маршрутизаторы Cisco по SSН, то вы можете догадаться, что наверняка кто-то другой действует под его учетной записью. Вообще, надо было запретить такой трафик с самого начала: согласно политике zero trust, протоколом SSH должны пользоваться только администраторы.

Identity firewall собирает информацию об IP-адресе и соответствующем ему аккаунте сотрудника из различных источников. Сбор информации обо всех IP-адресах, где работает пользователь, осуществляется на основе:

- анализа сетевых запросов аутентификации по Kerberos к Active Directory;

- журналов аутентификации Active Directory;

- журналов VPN-шлюзов;

- журналов почтовых серверов Exchange;

- событий syslog от RADIUS-серверов, которые используются для подключения по 802.1x. Функциональность identity firewall реализуют в NGFW для написания правил по имени пользователя или по группе. Группы пользователей NGFW получают от LDAP-серверов.

Профилирование действий сотрудников и хостов

Производители используют сегодня множество техник, основой которых является профилирование работы сотрудников и выявление аномалий в их работе. Если сотрудник ранее никогда не работал по RDP, а теперь вдруг начал, то нужно проверить, почему так случилось, — это инцидент. Скорее всего, с его компьютера работает не он сам, а кто-то другой. Хотя при этом и аккаунт, и утилиты могут быть вполне легитимными.

PT Network Attack Discovery использует поведенческий анализ и выявляет нарушения регламентов ИБ на основе распознавания приложений, сбора статистики и технологий machine learning.

Кадры решают все

Еще один метод хакерских группировок — использование бесфайлового вредоносного кода. Пример — код Duqu 2.0, который выявила внутри своей сети «Лаборатория Касперского» несколько лет назад. Для выявления угроз такого уровня нужен не только хороший продукт, но еще и эксперт высокой квалификации. Поэтому хорошей практикой является приглашение экспертов для анализа событий, которые собирают ваши устройства безопасности. Опытный аналитик сразу поймет, где источник угрозы.

Но как же защищаться от такого, если у вас нет экспертов мирового уровня?

Ответ простой: использовать автоматизированные средства, в которые уже заложены действия экспертов мирового уровня и следовать указаниям этих систем.

А что с контролем уровня приложений?

С 2007 года специалисты по ИБ стали активно пользоваться функциональностью обнаружения и контроля приложений, появившейся в устройствах deep packet inspection (DPI), NGFW и NTA/NDR, чтобы определять, кто из сотрудников какими приложениями пользуется. Причем важно, чтобы выявление контента приложений в трафике работало вне зависимости от номера порта. Многие устройства, такие как TippingPoint IPS или FortiGate UTM, по умолчанию проверяют приложения и файлы только по стандартным портам. Для примера, HTTP проверяют на 80-м порту, SMTP на 25-м и так далее, что позволяет злоумышленникам легко обходить защиту. А ведь это может быть ПО для удаленного управления, криптомайнеры, программы для туннелирования и другое ПО, которое обычно запрещено в сетях. Для этого в NGFW обычно включена функциональность application control, где по трафику определяется, что за приложение передает данные. И вот эта функциональность тоже перестала работать в России, потому что она требует активной подписки на сигнатуры обнаружения приложений. А производители обновляют свои приложения практически каждый день. Как быть?

В России есть продукт PT Network Attack Discovery, где есть возможность определения приложения и определения аккаунта сотрудника, работающего с определенного IP-адреса. Поскольку продукт работает в режиме прослушивания трафика, то он записывает в реальном времени, что за приложения и сотрудники сейчас работают в сети. Это значит, что мы можем при разборе инцидента разобраться, кто был виноват в тот момент времени, хотя в момент разбора инцидента по IP-адресу может уже не быть компьютера. Поэтому определение аккаунта сотрудника в реальном времени так важно.

Причем если обычная функциональность контроля приложений в NGFW просто определяет приложение, то в PT NAD она более продвинутая, это, можно сказать, next generation DPI. Движок PT NAD разбирает каждое сетевое соединение до уровня приложений, на молекулы. Сейчас более 1200 параметров приложений вы можете узнать прямо из интерфейса продукта и даже написать на основе этих параметров собственные правила обнаружения. Для тех, кто пользовался Wireshark, это привычное занятие. Отличие только в том, что вы делаете это на огромных скоростях и можете хранить не только метаданные протокола, но и полностью весь трафик в виде пакетов сетевого трафика (PCAP).

Ретроспективный анализ запросов DNS и ответов на них

При разборе инцидентов очень важно знать, какой IP-адрес соответствовал DNS-имени в прошлом. В момент разбора инцидента DNS может возвращать уже другие значения. Как реализовать исторический анализ запросов DNS? Достаточно постоянно просматривать DNS-запросы и ответы и запоминать это.

Такая функциональность серьезно облегчает работу аналитикам SOC и группе разбора инцидентов (CSIRT).

Расследование инцидентов и threat hunting

Раз уж мы заговорили про подробный анализ трафика, то важно упомянуть threat hunting. Чаще всего у сотрудников службы безопасности, например у аналитиков SOC или группы CSIRT, стоит задача более глубоко разобраться, что за трафик создавал сотрудник или просто узел в сети. Чаще всего сетевики предоставляют информацию из протокола NetFlow, где написано, сколько байт передано по конкретному порту. Это скорее запутывает, чем помогает, ведь передача по протоколу SMB может быть обычной аутентификацией или файлом, а может быть и атакой типа EternalBlue. По статистике IP-пакетов это не обнаружишь. То же самое с протоколом RPC: например, наличие флага DCSync говорит о том, что вас уже взломали и делают копию вашего сервера Active Directory. Поэтому продвинутые сотрудники любят использовать продукты класса network forensic tools (NFT), которые не просто записывают статистику TCP, а еще и разбирают протоколы и приложения на множество параметров и хранят эту информацию хотя бы неделю, чтобы ее можно было посмотреть и понять, что это за атака. Особенно это важно при обнаружении уязвимостей нулевого дня. Иногда разбор трафика помогал увидеть, как пентестеры совершали тесты на проникновение, которые не зафиксировали и, соответственно, не записали в свои журналы стандартные средства защиты.

Продуктов класса NFT почти нет на рынке. В России такая функциональность есть только у решения PT NAD. И поэтому он является уникальным решением для разбора инцидентов.

Сотруднику SOC важно понимать, было ли срабатывание других продуктов безопасности ложным или реальным, — и здесь PT NAD незаменим. Многие сотрудники SOC используют PT NAD для разбора инцидентов. А самые продвинутые применяют его для threat hunting, поскольку по метаданным протоколов и содержимому пакетов можно создавать правила реагирования и выявлять новые и неизвестные тактики и техники хакеров.

Полная запись трафика и корреляция событий

В PT NAD есть уникальная возможность сохранить и просмотреть полную запись всего трафика, а также очень подробные метаданные приложений и протоколов в интерфейсе PT NAD и MaxPatrol SIEM. Для разбора инцидентов сотрудникам служб ИБ и ИТ доступны подробные параметры сетевых приложений и протоколов и удобный детальный поиск. Рекомендуемое время хранения необработанных данных — 7 дней, а метаданных — 14 дней. Срок выбирается в зависимости от возможностей вашей службы разбора инцидентов и количества трафика в вашей компании. Благодаря хранению трафика специалисты по ИБ могут проверять новые индикаторы атак по старому трафику. В других системах защиты это невозможно, потому что там трафик не хранится.

Еще одно преимущество PT NAD — удобная корреляция нескольких событий и сессий. Обычные продукты сетевой защиты видят атаку только в рамках одной сессии. В PT NAD для выявления атаки вы можете анализировать не только одно текущее соединение, но и проверять, что за сессии были ранее и какие у них были параметры. Например, часто используется информация о прошлых запросах и ответах DNS. Причем это техника пассивного анализа, которая не влияет на производительность сети. В PT Network Attack Discovery работает несколько таких процессов, сопоставляющих исторические данные.

Как проверять вредоносные файлы в сетевом трафике

Еще одна задача, которая решалась при помощи NGFW или DPI, — выделение файлов из потока трафика и отправка их в песочницу и антивирус. Сейчас в решениях иностранных производителей это недоступно, и PT NAD — один из сетевых продуктов на российском рынке, который имеет эту функциональность.

Песочница — это сервер, внутри которого работает множество виртуальных машин для обнаружения уязвимостей нулевого дня и ранее неизвестного ВПО. Песочницы позволяют запустить в них любой программный код или открыть документ и оценить их поведение. Если запуск кода или открытие файла наносит вред виртуальной машине, то такой код не поступает на реальные рабочие компьютеры компании. Как отправить файл из потока трафика в такую виртуальную машину? Для этого нужно, во-первых, понимать, как приложения передают файлы, затем разобрать протокол и достать из потока нужный файл по любому порту TCP. Затем нужно отправить файл в песочницу по протоколу ICAP или через API производителя. Цель отправки — получить обратно вердикт на основе поведенческого анализа песочницы.

Обычно проверяются файлы в приложениях, используемых браузером: трафик по протоколам HTTP, FTP, протоколу SMB, который используется в сетях Microsoft для передачи файлов, а также файловые шары на основе NFS; почтовые протоколы SMTP, POP3, IMAP тоже передают файлы, которые также необходимо проверять песочницей и антивирусом.

Что делать с зашифрованными соединениями

Конечно, большое количество файлов передается по зашифрованным каналам: в Telegram, WhatsApp, по IPsec- и SSL-туннелям и другим приложениям. Кажется, что сетевая безопасность здесь бессильна. Но давайте посмотрим на варианты.

Первый вариант: TLS-расшифрование возможно. Как это сделать? Используемые в компаниях иностранные NGFW стоят в разрыв и могут включить расшифрование SSL и отдать расшифрованный трафик в PT NAD. Это удобно и позволяет не только проверять файлы в песочнице, но и видеть атаки внутри TLS-трафика.

Работа вредоносного кода определяется без расшифрования. В лаборатории PT ESC разработана технология анализа зашифрованного трафика по поведению. По сути, сейчас практически любой вредоносный код работает по зашифрованным каналам. Однако центры управления ботнетами не могут поменять протокол для новых ботов, иначе они потеряют управление старыми ботами. И этим пользуются исследователи. Если изучить частоту подключения, размер пакетов и другие параметры, то выясняется, что даже по зашифрованному трафику поведенческий движок может отличить работу вредоносного подключения от обычного. И такая функциональность реализована в PT NAD.

И еще есть индикаторы центров управления ботнетами (C&C). Часто центры управления находятся на уже известных адресах, и поэтому, даже если трафик зашифрован, подключения к центрам управления выявляются по их известным IP-адресам, доменным именам, URL-адресам. И такая функциональность тоже есть в PT NAD.

Индикаторы компрометации и DGA

Практика показала, что часть угроз находится на фиксированных IP-адресах и доменных именах, а также по известным URL. По сути, такие адреса являются индикаторами компрометации (indicator of compromise, IoC). Почему именно компрометации? Потому что, если кто-то из вашей сети подключается к известному центру управления ботнетами, это значит, что ваш внутренний ресурс скомпрометирован, подключение надо заблокировать и начать расследовать инцидент. Базы таких адресов используются для того, чтобы видеть и блокировать подобные подключения; они есть в общем доступе и распространяются бесплатно. Проблемой публичных баз является недостаточная точность из-за ложных срабатываний и медленные обновления.

Чтобы сократить время на разбор инцидентов, обычно используются коммерческие базы индикаторов, они проходят проверку и очистку от ложных срабатываний. При этом стали популярны не просто базы в виде списков адресов, а целые порталы с доступом к описанию, почему этот адрес признан плохим, — они называются threat intelligence portals. У компании Positive Technologies есть и база IoC, и собственный портал, — вы можете использовать индикаторы и внутри продукта PT NAD, и получать доступ к описанию фидов через портал PT Threat Intelligence Feeds.

Однако злоумышленники не ждут, когда их адреса попадут в базы специалистов по ИБ. Они постоянно разрабатывают методики быстрого перемещения по сети для сокрытия своего присутствия. Одной из техник является генерация новых доменных имен с помощью domain generation algorithm (DGA) и перемещение центра управления на новый адрес в течение 3–5 минут. Такой алгоритм зашивается во вредоносный код, и этот вредоносный код в каждый момент времени знает, по какому адресу находится его центр управления.

Команда экспертов Positive Technologies использует в PT NAD несколько различных техник, чтобы выявлять такие DGA-имена и описывать, какое конкретно семейство вредоносного кода их использует. Такого нет ни у кого в мире.

В PT Network Attack Discovery не просто выявляют запросы к DGA-доменам, а определяет семейство вредоносного ПО, которое ими пользуется.

Страна — важный индикатор каждого соединения

Учитывая, что релокация стала новым трендом, специалисты по ИБ все чаще анализируют страны подключения своих сотрудников. Для многих организаций, особенно государственных и принадлежащих к КИИ, наличие подключения из другой страны — инцидент. Мы никогда не знаем, кто стоит за плечом сотрудника и смотрит в его монитор, когда он находится внутри корпоративной сети, подключаясь чрез VPN. Иногда сотрудники без предупреждения переезжают в другую страну, и средства защиты обнаруживают, что они подключаются по VPN, например из Антальи. Бывает и наоборот: из внутренней сети компании кто-то подключается в другие страны.

В PT Network Attack Discovery есть функция определения страны, и с ее помощью в некоторых организациях были обнаружены люди, внезапно переехавшие в другие страны. То есть PT NAD может использоваться и как инструмент кадровой службы.

Пароли в открытом виде есть почти в каждой сети

Почти во всех сетях LDAP используется вместо LDAPS, HTTP — вместо HTTPS. Это означает, что пароли и логины просто передаются в открытом виде. Это грубейшее нарушение азов информационной безопасности. Это позволяет любому злоумышленнику, да и любому сотруднику, запустить сниффер и просто собрать логины и пароли и начать ими пользоваться по своему усмотрению. Воспользоваться чужим аккаунтом, как показывают пентесты, возможно почти в каждой сети. Это нужно выявлять и перенастраивать. В PT NAD видно, какие логины и пароли передаются в открытом виде.

Выявление роли хоста в сети и граф взаимодействий

Многие средства безопасности для применения своих правил должны знать роль хоста в сети: рабочая станция, контроллер домена, почтовый сервер или DNS. До недавних пор это было возможно только вручную, однако в больших сетях это почти невозможно, ведь они постоянно изменяются. Поэтому появились новые поведенческие методики: по поведению достаточно легко отличить рабочую станцию от сервера и видеокамеру от принтера. В индустрии такая функциональность есть в продуктах класса asset management.

Поэтому поведенческие системы выполняют еще одну функцию: они обогащают asset management данным о новых хостах и сразу оповещают об их роли автоматически. Это позволяет как снизить число ложных срабатываний, так и повысить экспертность вашей службы безопасности: ведь она теперь не ждет данных об имеющихся хостах и их ролях от ИТ-службы, а, наоборот, сама оповещает о появлении новых хостов, то есть борется с shadow IT.

Также для каждого хоста описываются все подключения устройств к нему, открытые порты и даже строится граф взаимодействий. Через устройства shadow IT хакеры часто взламывают сети, потому что за ними никто не присматривает, не закрывает ненужные порты, не обновляет их при появлении уязвимостей и так далее. Подробное описание всех устройств в сети и контроль неизвестных устройств — это важный компонент безопасности любой организации.

PT Network Attack Discovery использует поведенческий анализ для выявления роли каждого хоста в сети и обнаружения неизвестных узлов.

Как реализованы все вышеперечисленные функции в PT NAD

По сути, анализ трафика требуется как на периметре, так и внутри сегментов сети. В первую очередь нужно смотреть на те сегменты, куда будет стремиться злоумышленник:

- зоны, где обрабатываются платежные поручения;

- зоны, где аутентифицируются сотрудники (серверы RADIUS, Active Directory, VPN-шлюзы и VDI, DHCP-серверы);

- зоны, где работают сотрудники с привилегированным доступом;

- демилитаризованные зоны.

А что делать, если хочется NetFlow?

У компании Positive Technologies есть NetFlow, и поведенческие технологии реализованы в модуле анализа потока NetFlow, который встроен в MaxPatrol SIEM. Учтите, что NetFlow дает лишь статистику по потоку трафика, потому что он был создан для контроля проблем в сети, а не для безопасности. А чтобы забирать файлы из трафика, контролировать конкретные HTTP-, DNS-, LDAP-запросы, даже просто понимать, какие алгоритмы используются в протоколе TLS, или видеть запросы WMI, RPC, DNS и Kerberos, нужно разбирать трафик на поля и анализировать их. Именно так работает PT Network Attack Discovery.

Если мы говорим о решениях на основе NetFlow, то в первую очередь они используются для оценки производительности сети.

Если мы говорим об обнаружении угроз, то да, NetFlow может обнаружить соединение, но он не может ответить на вопрос: а для чего это соединение было сделано. Например, соединение по 445-му порту по протоколу SMB NetFlow покажет, а было ли это сделано для аутентификации, для монтирования сетевого диска или для запуска приложения — нет.

Если у вас уже есть решения такого класса, то к ним нужно добавить решения, которые выявляют в трафике функции и действия злоумышленника. Например, если злоумышленник использует DGA-имя для туннелирования, то NetFlow покажет лишь факт подключения по UDP на 53-й порт, но не выявит, какой именно был DNS-запрос и, соответственно, пропустит этот тип атаки.

Если вы используете решение на основе анализа трафика, то вы получаете множество движков. Раньше они существовали раздельно, а теперь на одной платформе, предоставляя вам возможность обнаружить злоумышленника с помощью разных техник.

Если вы используете только статистику TCP- или UDP-трафика, то вы получаете множество событий, которые вроде бы и надо расследовать, но по NetFlow расследовать невозможно. В результате для расследования нужны дополнительные решения по сетевой аналитике. И они помогают понять, было ли данное статистическое событие атакой или нет. Ну а зачем тратить на это время, если можно сразу использовать решение для сетевой аналитики? Результаты «пилотов» показывают, что в логах NetFlow находят больше ложных срабатываний, чем в логах NTA, потому что остальные аномалии были проверены сразу автоматически, что там нет атаки. Мало того, любая расследованная автоматически атака уже содержит все нужные обогащенные данные о сессиях атакующего: его аккаунт, его DNS-запросы и ответы, его команды и действия внутри сетевого соединения, что совершенно невозможно получить по NetFlow.

Следующий подвох: вы должны в своей большой сети вручную добавлять хосты в нужную группу — DNS-сервер, контроллер домена DHCP-сервер. В постоянно меняющейся среде это почти невозможно. А без успешного завершения этого первого шага правила неработоспособны. PT NAD автоматически определяет тип хоста и записывает его в карточке хоста. Это позволяет вам еще и делать незаметный пассивный сетевой asset management и даже выявлять shadow IT, то есть несанкционированно подключенные к сети устройства, виртуальные машины и несанкционированные ИТ-службой приложения. В итоге вы получаете в ИТ подразделении важный источник данных обо всех ресурсах в сети и выявляете несанкционированные.

PT NAD — это единая база знаний о вашей сети как для ИТ, так и для ИБ.

Как лучше смотреть в трафик

Для сбора трафика рекомендуется подключается через TAP-устройства или через сетевые брокеры. Это работает прозрачно для сети, и злоумышленники даже не догадываются, что за ними следят. Подключение также возможно через SPAN-, RSPAN-, ERSPAN-порты в физических или виртуальных сетях. Только учтите, что там трафик может теряться.

Даже шифрование не поможет злоумышленнику скрыться: встроенные в продукт технологии выявляют его присутствие в сети на основе имеющихся профилей работы вредоносных программ и сопоставления статистики запросов. Таким образом, с PT NAD у злоумышленников не остается шансов.

Все перечисленные выше задачи решает PT Network Attack Discovery

Если вас интересует решение задач, описанных выше, то все они уже реализованы в продукте компании Positive Technologies под названием PT Network Attack Discovery.

Если вы хотите обучить ваших сотрудников всем перечисленным выше технологиям, то вы всегда можете сделать это бесплатно на нашем образовательном портале или платно в учебных центрах в Москве. Свяжитесь с вашим представителем для получения доступа.

Если у вас нет сотрудников с необходимой экспертизой в области ИБ для решения описанных ваше задач, вы можете обратиться к экспертам, которые проведут анализ происходящего в вашей сети.

Присоединяйтесь к сообществу продукта в Телеграме.

Автор Денис Батранков, руководитель направления сетевой безопасности Positive Technologies.