DNS-туннелирование: что это за атака и как от неё защититься

Без лишней воды разберёмся в принципе работы технологии DNS, а также в возможных методах предотвращения вредоносной активности злоумышленников.

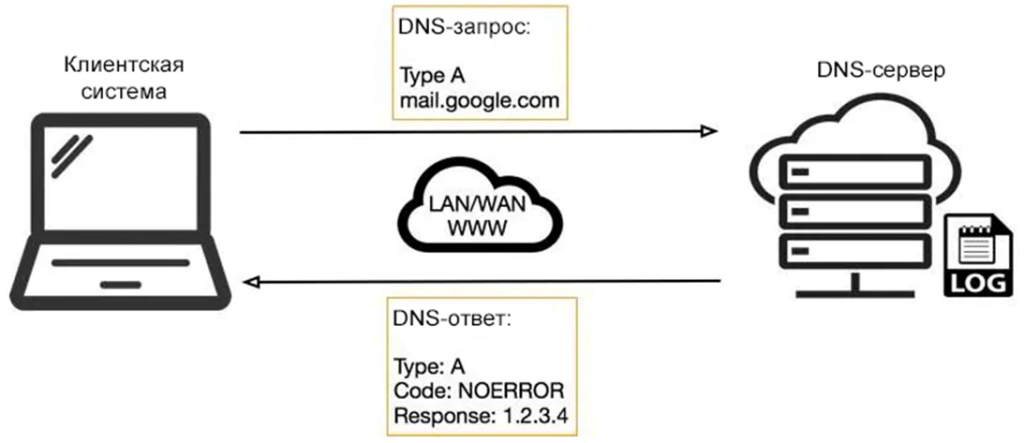

Система доменных имен (Domain Name System, DNS), — это протокол, который переводит удобные для восприятия человеком URL-адреса в удобные для машин IP-адреса. Например, доменное имя «securitylab.ru» имеет IP-адрес 178.248.236.145.

Это важнейший и основополагающий Интернет-протокол. DNS также часто называют «телефонной книгой Интернета», потому что он сопоставляет доменные имена с IP-адресами.

Повсеместное распространение DNS может обеспечить достаточно элегантные методы для связи и обмена данными, выходящие за рамки исходных намерений протокола. То есть, использование DNS хакерами в зловредных целях.

Поскольку сама технология не подразумевает возможность кражи данных, многие организации не отслеживают свой DNS-трафик на наличие вредоносных действий. В результате некоторые типы атак на основе DNS могут быть достаточно эффективными, особенно в корпоративных сетях. DNS-туннелирование — одна из таких атак.

Как работает DNS-туннелирование

Атаки этого типа используют DNS-протокол для туннелирования вредоносных программ и прочих данных по модели клиент-сервер.

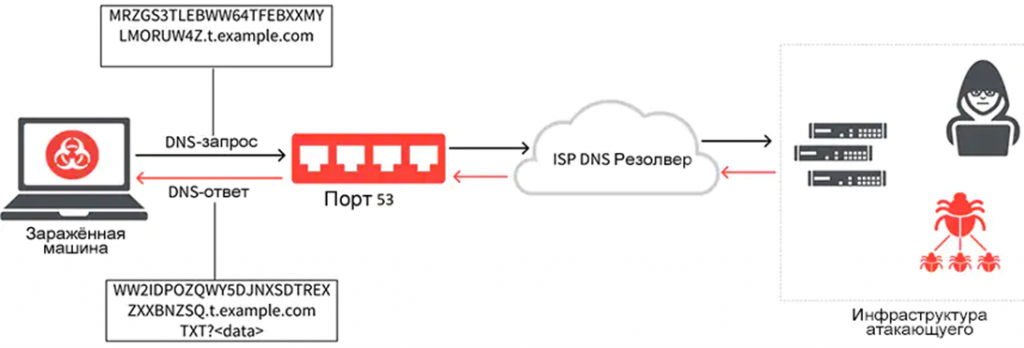

- Злоумышленник регистрирует домен, например «badsite.com», ведущий на сервер злоумышленника. На данном сервере установлена вредоносная программа для DNS-туннелирования.

- Хакер заражает вредоносным ПО компьютер жертвы в корпоративной сети. Корпоративные компьютеры, как правило, защищены брандмауэром. Но поскольку DNS-запросам разрешается свободно проходить через брандмауэр, зараженному компьютеру допускается отправлять DNS-запросы на DNS-резолвер (DNS-преобразователь) — сервер, который ретранслирует IP-запросы на корневые серверы и серверы домена верхнего уровня.

- DNS-резолвер направляет запрос на C2-сервер злоумышленника, на котором установлена программа туннелирования. Затем между жертвой и злоумышленником устанавливается соединение через DNS-преобразователь. Такой туннель может использоваться для эксфильтрации данных или для прочих зловредных действий. А поскольку прямой связи между злоумышленником и жертвой нет, отследить компьютер злоумышленника на порядок сложнее.

Самому методу DNS-туннелирования уже почти 20 лет. Зачастую хакеры используют вредоносные программы Morto и Feederbot для успешной реализации подобных атак.

Предотвращение DNS-туннелирования

DNS — очень мощный инструмент, используемый практически повсеместно. Он обеспечивает коммуникационную основу, позволяющую работать более высокоуровневым и мощным протоколам. Однако с точки зрения безопасности DNS-протоколу обычно не уделяется много внимания. Ведь DNS-туннелирование — далеко не самый распространённый метод хакерских атак. Доставка вредоносных программ гораздо чаще происходит через электронную почту или фишинговые интернет-сайты.

Именно по этим причинам DNS является идеальным выбором для злоумышленников, которые ищут открытый и недооцененный с точки зрения безопасности протокол, чтобы использовать его для связи с заранее скомпрометированными хостами.

Организации могут защитить себя от DNS-туннелирования различными способами. Вот самые распространённые:

- Блокировка доменных имён или IP-адресов на основании их репутации.

- Применение правил в отношении «странно выглядящих» DNS-запросов.

- Применение правил относительно длины, типа или размера исходящих и входящих DNS-запросов.

- Общее улучшение безопасности клиентских операционных систем.

- Аналитика поведения клиентских систем, которая автоматически выявляет аномалии, такие как доступ к новым доменам (особенно когда методы и частота доступа являются ненормальными).

Общие рекомендации по безопасности DNS

- Обучать всех сотрудников предприятия основам кибербезопасности

- Внедрить программу сбора данных об угрозах

- Научиться профессионально читать журналы данных

- Уделить внимание DNS-резолверу

- Планировать риски, связанные с удаленной работой

- Использовать комплексный подход к сетевой безопасности

- Автоматизировать реагирование на угрозы

Директорам по безопасности и прочим ответственным стоит обсудить с руководством внедрение программы обучения и повышения осведомленности работников по вопросам информационной безопасности. Это крайне важно, чтобы сотрудники научились самостоятельно выявлять возможные угрозы, видеть уловки злоумышленников, а главное — сообщать о них коллегам, ответственным за кибербезопасность.

Стоит изучить возможный ландшафт угроз и настроить программу сбора данных, чтобы быть в курсе методов, используемых сейчас злоумышленниками. Только обладая этими знаниями, можно сделать вывод о том, готова ли корпоративная сеть к отражению подобных атак.

Сбор журналов данных DNS не имеет большого значения без чёткого понимания, что там написано. Защитить организацию от DNS-атак возможно только при осознанном подходе к ведению и анализу журналов данных.

Если DNS-сервер скомпрометирован, он может возвращать ложные ответы, предназначенные для перенаправления трафика на скомпрометированные системы или запуска атаки методом «человек посередине».

Для удаленных сотрудников определённо стоит разработать отдельную стратегию безопасности, поскольку они могут подвергать риску конфиденциальные данные компании. Например, стоит сразу поставить под жёсткий запрет использование общедоступных Wi-Fi точек доступа, так как в этом случае провести успешную кибератаку злоумышленникам будет проще всего. Многофакторная аутентификация станет хорошим способом обезопасить конфиденциальные данные. Также стоит всегда быть готовым к рискам потери или кражи устройств с корпоративным доступом, а также заранее подготовить методы быстрого реагирования для ограничения доступа, если подобное событие произошло.

Не стоит после прочтения этой статьи направлять все свои силы в сторону защиты от DNS-туннелирования. Только целостный и комплексный подход к сетевой безопасности может обеспечить достойную защиту от большинства угроз.

Для успешной защиты организации мало одних только оповещений безопасности. Потенциальные угрозы или заражённые системы требуют чётких и быстрых действий, которые человек обеспечить не в силах. Даже если часть срабатываемых ограничений будут ложными, в перспективе это обезопасит компанию от гораздо больших временных и финансовых потерь.

Итого, DNS-туннелирование является лакомым типом атаки для злоумышленников. Бесспорно, угроза не самая приятная, и ей стоит уделить внимание, но не забывая и об остальных источниках угроз. Ведь, как было сказано выше, DNS-туннелирование обеспечивает лишь канал для связи уже скомпрометированной машины с сервером киберпреступников. Поэтому если компрометация не состоится, то и использовать такой канал у злоумышленников не получится. Комплексный подход к защите корпоративных (и не только) систем имеет определяющее значение.