Что важно учитывать при аттестации информационных систем

Большинство организаций проходят аттестацию информационных систем для подтверждения реализации требований регуляторов, в то же время ряд компаний выбирают эту процедуру добровольно. О том, что важно учесть при аттестации, рассказывает эксперт «Solar Интеграция» компании «РТК-Солар» Андрей Семенов.

Большинство организаций проходят аттестацию имеющихся информационных систем для подтверждения реализации требований регуляторов в области безопасности. В то же время ряд компаний выбирают эту процедуру добровольно, чтобы оценить достаточность применяемых мер защиты для противодействия атакам на ресурсы с точки зрения законодательства. Интерес к аттестации подогревают и новые законодательные инициативы: в начале апреля на рассмотрение в Госдуму был внесен законопроект, согласно которому предлагается обязать операторов персональных данных сообщать об утечках в Роскомнадзор и повысить штрафы за такие нарушения. В этих реалиях многие организации стремятся убедиться в корректности реализованных мер защиты информационных систем с помощью аттестации.

В статье я расскажу, что представляет собой процедура аттестации, в каких случаях ее нужно проходить обязательно, а когда она носит добровольный характер. Также поделюсь практическими рекомендациями на основе ситуаций, с которыми мы сталкивались за последние полгода как орган по аттестации. Поскольку чаще всего мы работаем с государственными информационными системами (ГИС), именно на них будет сделан основной акцент.

Введение

Если описывать процедуру аттестации коротко, то она включает в себя организационные и технические мероприятия, по итогам которых подтверждается, что система защиты объекта информатизации соответствует требованиям по безопасности информации. Детальный порядок аттестации прописан в приказе ФСТЭК №77 от 29 апреля 2021 года. Документ вступил в силу в сентябре прошлого года и распространяется на все новые договоры по аттестации, заключенные с этого момента. Как нам пояснили представители регулятора, по ранее заключенным договорам допускается применение положения Гостехкомиссии, принятого еще в 1994 году. Кроме этого, существует два национальных стандарта, в которых описаны общие положения аттестации, а также требования к программе и методикам аттестационных испытаний. Предполагается, что эти стандарты перестанут действовать по истечении «переходного периода», когда все обязательства по договорам, заключенным до вступления в силу нового порядка, будут выполнены.

Требования к реализации защитных мер, соответствие которым подтверждается с помощью аттестации, прописаны сразу в нескольких нормативных правовых актах. Например, жизненный цикл ГИС регулируется Постановлением Правительства РФ №676 от 6 июля 2015 года, а требования к защите информации в таких системах определены в приказе ФСТЭК России №17 от 11 февраля 2013 года. Требования к сертификации средств защиты прописаны в другом приказе регулятора, №55 от 3 апреля 2018 года. Далее я расскажу, в каких случаях аттестация необходима, кто может ее проводить, и из каких этапов она состоит, в соответствии с действующими нормативными правовыми актами.

В каких случаях необходима аттестация

Объекты информатизации, которые подлежат обязательной аттестации, можно условно разделить на три группы: это государственные и муниципальные информационные системы, информационные системы управления производством в оборонно-промышленном комплексе, а также помещения, предназначенные для проведения конфиденциальных переговоров. К первой группе также относятся государственные и муниципальные информационные системы, в которых обрабатываются персональные данные.

Аттестация остальных объектов информатизации носит добровольный характер (в этой статье не рассматриваются объекты информатизации, обрабатывающие государственную тайну). Например, можно не аттестовывать значимые объекты критической информационной инфраструктуры, автоматизированные системы управления производственными и технологическими процессами, а также информационные системы персональных данных (ИСПДн), не относящиеся к государственным и муниципальным. При этом мы в своей практике часто сталкиваемся со случаями, когда владельцы ИСПДн сами выбирают аттестацию, поскольку считают этот способ оценки соответствия принимаемых мер защиты регуляторным требованиям наиболее понятным.

Кто может проводить аттестацию

Согласно приказу ФСТЭК России № 77 проводить аттестацию могут организации, у которых есть лицензия регулятора на деятельность по технической защите конфиденциальной информации (ТЗКИ), а именно на «работы и услуги по аттестационным испытаниям и аттестации на соответствие требованиям по защите информации». При этом, согласно документу, органы госвласти могут аттестовать собственные информационные системы без получения соответствующей лицензии. Полный перечень организаций, имеющих право проводить аттестационные работы, опубликован на сайте ФСТЭК России. Сегодня в нем насчитывается 75 органов госвласти и более 2,5 тысяч органов по аттестации.

Для того, чтобы исключить влияние владельцев информационных систем на результаты аттестационных испытаний, регулятор также определил требование к составу аттестационной комиссии, непосредственно проводящей такие работы. Это могут быть только эксперты, не зависящие от владельца объекта информатизации. Что именно это означает на практике в документе не разъясняется. В поисках ответа на этот вопрос мы проанализировали нормативную правовую базу и пришли к выводу, что критерии независимости экспертов приводятся всего в одном нормативном документе — Федеральном законе «Об аудиторской деятельности». Согласно закону аудитор не может проверять ни дочерние, ни родительские организации. Может ли в таком контексте орган по аттестации проверять информационные системы дочерней или родительской компании, если, например, они входят в единую холдинговую структуру? Ответ на этот вопрос дает приказ ФСТЭК России №17: в нем говорится, что назначение экспертов в орган по аттестации не допускается из числа работников, которые участвовали в разработке или внедрении системы защиты объекта информатизации. Таким образом, если специалист не был задействован ни в одной из этих активностей, его можно включать в состав аттестационной комиссии в качестве эксперта.

Подготовка к аттестации: что важно предусмотреть для минимизации издержек

Перед заключением договора с органом по аттестации важно убедиться, что объект информатизации готов к аттестационным работам. В нашей практике были случаи, когда уже в процессе работ выяснялось обратное, и организациям приходилось тратить много времени на устранение несоответствий. В итоге это приводило к продлению договора и увеличению трудозатрат по нему.

При заключении договора полезно обсудить и объем предстоящих работ. Это поможет избежать путаницы в терминологии и максимально приблизить ожидания от проекта к реальности. Нередко владельцы информационных систем подразумевают под аттестацией в том числе и подготовительные работы: проведение аудита для выявления несоответствий и их последующее устранение. Между тем в ходе этой процедуры орган по аттестации лишь проверяет достаточность и корректность задекларированных и фактически реализованных мер на соответствие оцениваемым требованиям о защите информации. Другими словами, понятие «аттестация» включает только аудит и последующую выдачу заключения.

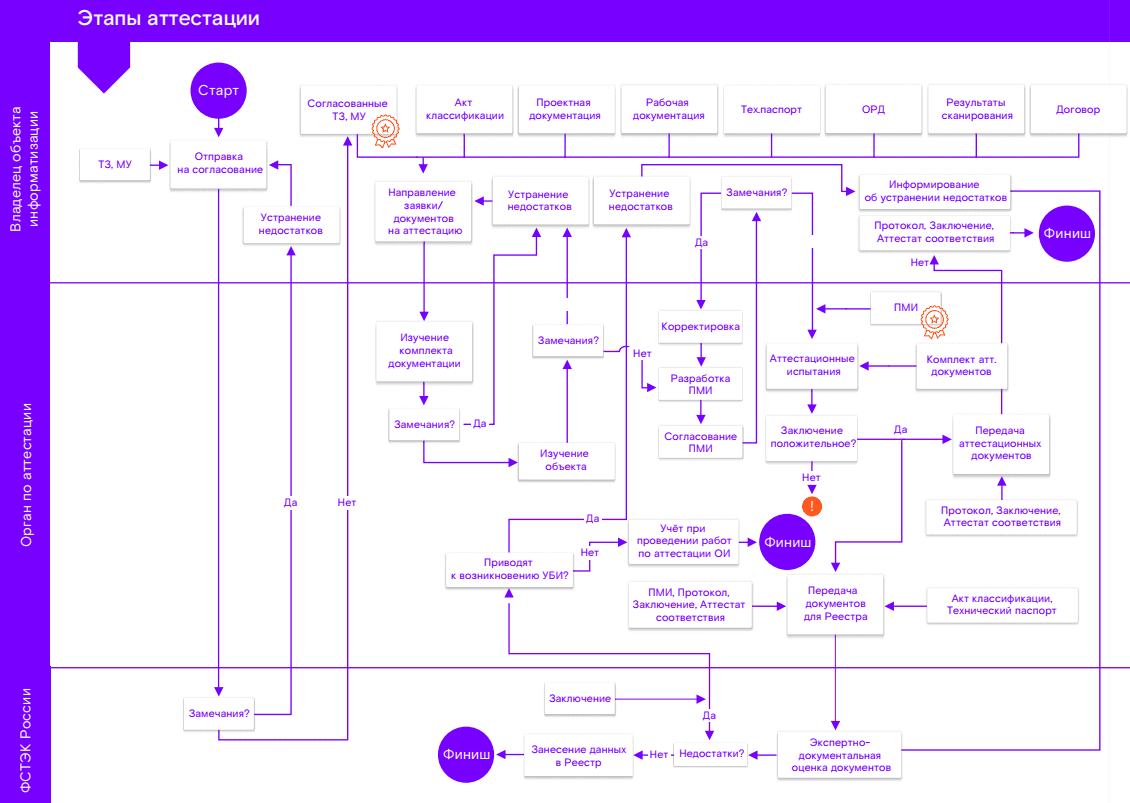

Из каких этапов состоит аттестация

Последовательность работ по аттестации выглядит так: сначала орган по аттестации определяет, каким именно требованиям о защите информации должна соответствовать обследуемая система. Затем эксперты проверяют наличие комплекта документов, который должен подтверждать полноту и корректность реализации предъявляемых требований. Когда становится ясно, что расхождений в документах нет, аттестационная комиссия проверяет, соответствуют ли они реальным условиям эксплуатации системы защиты объекта информатизации.

Почему порядок действий выглядит именно так? Ведь в теории можно сначала приехать на место, где размещается обследуемая система, например, в центр обработки данных, посмотреть, как система функционирует, а потом проверить, что написано в документации. Однако, как показывает практика, на каждом этапе аттестационных испытаний выявляются несоответствия. Поэтому для владельцев объектов информатизации получается проще, быстрее и дешевле сначала устранить расхождения в документации и уже потом проверять ее соответствие реальным условиям.

Этапы аттестации

Что оценивается при документарной проверке

В ходе документарной проверки орган по аттестации оценивает объемный перечень документов, который определяется приказами ФСТЭК России №17 и 77:

- Технический паспорт на объект информатизации;

- Акт классификации системы (сети) / акт категорирования значимого объекта КИИ;

- Модель угроз безопасности информации;

- Техническое задание на создание (развитие, модернизацию) объекта информатизации и (или) частное техническое задание на создание (развитие, модернизацию) системы защиты информации объекта информатизации;

- Проектная документация на систему защиты информации объекта информатизации;

- Эксплуатационная документация на систему защиты информации объекта информатизации и применяемые средства защиты информации;

- Организационно-распорядительные документы по защите информации владельца объекта информатизации, регламентирующие защиту информации;

- Документы, содержащие результаты анализа уязвимостей объекта информатизации и приемочных испытаний системы защиты информации объекта информатизации;

- План мероприятий по защите информации на объекте информатизации;

- Документы по порядку оценки угроз безопасности информации;

- Документы по управлению (администрированию) системой защиты информации;

- Документы по управлению конфигурацией объекта информатизации;

- Документы по реагированию на инциденты безопасности;

- Документы по информированию и обучению персонала;

- Документы по контролю за обеспечением уровня защищенности информации.

Отмечу, что с принятием приказа ФСТЭК России №77 в этом списке не появилось каких-либо принципиально новых документов, все они проверялись в ходе аттестации и по ранее действовавшим требованиям. При этом приказ дал ответ на вопрос о том, кто должен предоставлять результаты инструментального сканирования. Ранее вокруг этого вопроса нередко возникали споры: многие владельцы аттестуемых информационных систем были уверены, что провести сканирование должны эксперты аттестационной комиссии, а органы по аттестации придерживались обратной точки зрения. Теперь в приказе явно прописано, что такие сведения для аттестации должен предоставлять сам владелец объекта информатизации.

Далее расскажу, на что важно обратить внимание при документарной проверке: пройдусь по основным моментам, с которыми мы сталкивались в нашей практике за последние полгода.

Техническое задание vs. модель угроз

По нашему опыту один из принципиальных моментов, вызывающих споры, касается требования ФСТЭК России предоставить для аттестации ГИС согласованную с регулятором модель угроз и техническое задание на объект информатизации. Об этом, в частности, говорится в пункте 15 приказа ФСТЭК России №77. Нередко владельцы информационных систем согласовывают с ведомством только один из документов, ссылаясь на пункт 3 Постановления Правительства РФ №676, содержащий в соответствующем требовании формулировку «или». В действительности данная норма касается только этапа создания информационной системы и не распространяется на этап аттестации. В постановлении говорится о необходимости проведения аттестации, однако оно не регулирует состав документов, подлежащих проверке. Этот перечень прописан именно в упомянутом приказе ФСТЭК России.

Таким образом, при аттестации ГИС организации необходимо предоставлять органу по аттестации и техническое задание, и модель угроз, согласованные с регулятором. В теории, если двигаться по этапам жизненного цикла информационной системы, можно согласовать с ведомством один из документов на этапе создания ГИС и затем проделать аналогичные действия с оставшимся на этапе аттестации. Однако мы рекомендуем направлять во ФСТЭК России сразу оба документа для снижения административных издержек.

Подвох там, где не ждали: устаревший ГОСТ

В ходе аттестации документация проверяется на соответствие национальным стандартам. Наиболее используемыми в отношении информационных систем являются четыре стандарта:

- ГОСТ 34.602-2020 «Информационные технологии. Комплекс стандартов на автоматизированные системы. Техническое задание на создание автоматизированной системы»;

- ГОСТ 34.201-2020 «Информационные технологии. Комплекс стандартов на автоматизированные системы. Виды, комплектность и обозначение документов при создании автоматизированных систем»;

- ГОСТ Р 59792-2021 «Информационные технологии. Комплекс стандартов на автоматизированные системы. Виды испытаний автоматизированных систем»;

- ГОСТ Р 59793-2021 «Информационные технологии. Комплекс стандартов на автоматизированные системы. Автоматизированные системы. Стадии создания».

Первые два документа действуют с начала этого года, вторые два – вступили в силу с 30 апреля. При подготовке к аттестации важно убедиться, что документация разработана в соответствии с актуальными версиями стандартов. Это поможет исправить несоответствия заранее и не тратить время на доработки в ходе самих аттестационных работ. В нашей практике были случаи, когда владельцы информационных систем указывали в договоре по аттестации датированные ссылки на стандарты, и уже на этом этапе становилось ясно, какая версия ГОСТа использовалась.

Требования к сторонним компонентам

Нередко сюрпризом для владельцев информационных систем становится проверка требований к сторонним компонентам. Часто заказчики указывают в проверяемом комплекте документов сведения об установленных средствах защиты, при этом за пределами их внимания остаются дополнительные требования, отраженные в документации на эти решения.

Например, на первый взгляд может показаться, что простое требование по наличию VPN-клиента не влечет за собой никаких дополнительных мер, однако при изучении эксплуатационной документации можно обнаружить подводные камни. Так, может оказаться, что для использования продукта его необходимо устанавливать только на лицензионное ПО производителя, а также требуется иметь дополнительный аппаратно-программный модуль доверенной загрузки (АПДМЗ) и сертифицированное в ФСБ России антивирусное средство.

Таким образом, требования эксплуатационной документации к сторонним средствам защиты также необходимо учитывать, даже если они не содержатся в явном виде в приказе №77.

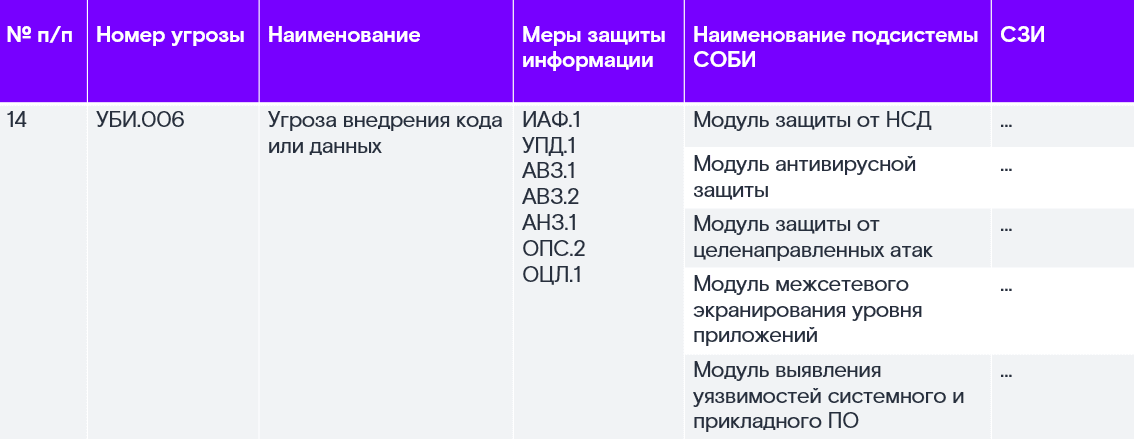

Нейтрализация угроз безопасности: что важно отразить в документации

При подготовке проектной документации на систему защиты аттестуемой информационной системы важно связать данные о нейтрализации актуальных угроз безопасности в неразрывную цепочку. По нашему опыту в документах необходимо явно указать, с помощью каких технических и/или организационных мер закрывается каждая угроза из согласованной со ФСТЭК России модели угроз. Для каждой технической меры мы также рекомендуем указывать конкретные средства защиты.

Пример оформления сведений о нейтрализации угроз в документации для аттестации

Еще один важный момент касается нейтрализации угроз, связанных с контейнеризацией. Все чаще регулятор возвращает на доработку модель угроз и нарушителя, если в ней не учтены такие угрозы. Кроме того, ведомство подготовило и направило в ряд органов власти рекомендации по реализации мер защиты информации при применении технологий контейнеризации в ГИС. Мы рекомендуем учитывать такие угрозы при подготовке к аттестации информационных систем: по нашему опыту в отсутствие сертифицированных средств защиты допускается закрывать их компенсирующими мерами.

Когда в отчете об инструментальном анализе могут быть уязвимости

В ряде случаев отчет об анализе уязвимостей аттестуемой системы может содержать уязвимости. Например, если организации удастся обосновать ложное срабатывание сканера, это будет считаться исключением. Подобные ситуации нередко встречаются: сканирование показывает, что на определенном порту находится уязвимая версия программного обеспечения, а администратор при проверке выясняет, что оно вовсе не установлено.

Также исключением будет считаться случай, когда владелец информационной системы сможет обосновать невозможность эксплуатации уязвимости. Например, представьте, что сканер обнаружил самоподписанный сертификат, при подмене которого условный злоумышленник может организовать атаку типа man-in-the-middle (MITM, «человек по середине») для перехвата передаваемых данных. При этом технология Public Key Infrastructure (PKI, инфраструктура открытых ключей), лежащая в основе цифровых сертификатов, никак не используется в процессе обработки информации в аттестуемой системе. В таком случае уязвимость может формально присутствовать в системе, но не способна навредить ни в теории, ни на практике.

Еще один, самый распространенный вариант, предполагает принятие компенсирующих мер. Это часто встречается в случаях, когда нет возможности установить патч безопасности или же его установка приводит к нарушению работоспособности системы. Здесь важно отметить, что компенсирующие меры следует оформлять официально, например, путем принятия соответствующего акта. Эксперты по аттестации проверяют достаточность и адекватность таких мер, после чего система может проходить дальнейшие этапы аттестационных испытаний с не устраненными уязвимостями.

Кроме того, исключением будет считаться и персональное указание ФСТЭК России. Так, недавно регулятор в явном виде запретил ряду органов госвласти устанавливать обновления безопасности на иностранные программные продукты в связи с введением санкций в отношении этих решений. Соответственно, если организация получила от регулятора письмо с таким требованием, она может предоставить результаты инструментального анализа проверяемой системы с не устраненными уязвимостями.

Три насущных вопроса о сертификатах соответствия

Часто владельцев информационных систем волнует вопрос, можно ли эксплуатировать средства защиты с истекшим сроком действия сертификата. Согласно приказу ФСТЭК России №55, этот параметр сегодня уже неактуален для новых средств защиты. Вместо этого с точки зрения аттестационных процедур необходимо обращать внимание на срок окончания технической поддержки. Найти эти данные можно в Государственном реестре средств защиты информации.

Другой вопрос особенно часто задают при аттестации центров обработки данных: можно ли эксплуатировать «старые» средства защиты с сертификатом без уровня доверия? Дело в том, что ранее сертификация проходила без оценки соответствующему уровню доверия. Однако с принятием приказа службы № 131 от 30 июля 2018 года (его уже заменил приказ № 76 от 2 июня 2020 года) введено требование проводить сертификацию на уровни доверия к средствам технической защиты информации и средствам обеспечения безопасности информационных технологий. Как пояснили представители регулятора, эксплуатировать средства защиты с сертификатом без уровня доверия можно, если они были установлены на объекте информатизации до 1 января 2021 года. Соответственно, если у организации есть подтверждающие это условие документы, например, отгрузочные документы, договоры на поставку или акты установки средства защиты, допускается использование таких средств защиты, а значит, и аттестация ГИС, в составе которых они установлены.

После того, как в марте этого года регулятор приостановил, а впоследствии прекратил действие более 50 сертификатов соответствия, для большинства владельцев информационных систем остро встал еще один вопрос: как действовать в новых условиях? На мой взгляд, существует три сценария, у которых есть как плюсы, так и минусы. Первый вариант применим, если действие сертификата не прекращено, а только приостановлено: в этом случае можно подождать возобновления действия сертификата. Тогда не придется тратить дополнительные временные или финансовые ресурсы, но нужно учитывать, что действие сертификата может быть приостановлено на срок только до 90 дней, а может и не возобновиться вовсе (что мы и наблюдали). При этом сценарии аттестаты соответствия считаются недействительными и формально эксплуатировать системы со статусом ГИС нельзя. Второй вариант – разработать компенсирующие меры, согласовать их с регулятором и, конечно, реализовать. Такой сценарий предусмотрен в приказе ФСТЭК России №77. Наконец, третий вариант – заменить все средства защиты с приостановленными или прекращёнными сертификатами на другие решения с действующими сертификатами.

Что важно учесть при подготовке акта классификации и технического паспорта

В нашей практике были случаи, когда у владельцев информационных систем возникали сложности с подготовкой акта классификации, поскольку для них было недостаточно информации, приведенной в типовой форме в приказе ФСТЭК России №77. Как пояснили представители регулятора, форма содержит минимально необходимый объем данных, и если есть такая потребность, то состав сведений можно расширить.

То же самое касается и технического паспорта, но в этой части есть ряд нюансов. Так, из его шаблона исключены неактуальные теперь данные. Например, в техническом паспорте больше не требуется указывать инвентарные (учетные, серийные) номера основных и вспомогательных технических средств и систем (ОТСС и ВТСС), а также номера лицензий ПО. На практике это означает, что заменить вышедший из строя сервер или увеличить его параметры (вычислительная мощность, объём памяти) можно будет без мероприятий по корректировке технического паспорта и дополнительной аттестации. Также теперь в техническом паспорте не требуется обязательно указывать границы контролируемой зоны, линий связи и питания, выходящих за границы контролируемой зоны. Это говорит о том, что угроза утечки по побочным электромагнитным полям или наводкам больше не считается актуальной во всех случаях.

Еще одна особенность касается первичной аттестации информационных систем. Поскольку технический паспорт на систему оформляется впервые, в этом случае ряд полей в нем заполнить не удастся: это, например, реквизиты протоколов и заключения по итогам аттестационных испытаний и данные об аттестате соответствия. Здесь можно указать «отсутствует» или «испытания ранее не проводились» и дополнить недостающие сведения после получения аттестата соответствия.

Проверка реальных условий эксплуатации системы

Реальные условия эксплуатации и конфигурация аттестуемой системы должны быть идентичными зафиксированным в документации. На практике мы нередко сталкиваемся с обратным: например, в документах может быть ничего не сказано об удаленном доступе, а на объекте установлен модем с SIM-картой, с помощью которого администратор организовал себе удаленный доступ к системе. Приходится отключать такое устройство или, что встречается гораздо реже, корректировать модель угроз безопасности информации и проектные решения.

Проверки на объекте проходят по программе и методикам аттестационных испытаний (ПМИ). Этот документ, в отличие от протокола, заключения и аттестата, орган по аттестации должен согласовывать с владельцем информационной системы. Как и проектные решения, ПМИ может корректироваться в процессе испытаний. Это удобно, поскольку если выявляется какое-либо затруднение, проверку можно реализовать другим способом. В ходе аудита эксперты проверяют реализацию нейтрализации всех актуальных угроз безопасности. Мы рекомендуем сохранять журналы, записи интервью, скриншоты и записи сеансов работы с компонентами объекта информатизации во время проверки. Хотя в законодательстве нет такого требования, это может помочь разрешить спорные моменты.

Протокол, заключение и аттестат соответствия

После аттестационных испытаний орган по аттестации оформляет протокол и заключение. Владелец информационной системы не может влиять на содержимое этих документов, в том числе он их не визирует и не согласовывает. Согласно приказу ФСТЭК России №77, орган по аттестации должен направить протокол и заключение владельцу объекта информатизации в течение пяти рабочих дней после утверждения.

В случае положительного заключения организации также выдается аттестат соответствия требованиям о защите информации. Ранее аттестаты были бессрочными только для ГИС – такая норма была прописана в приказе ФСТЭК России №17. Для всех остальных типов объектов информатизации срок действия аттестата определялся соответствующим национальным стандартом и ограничивался периодом в три года. С принятием приказа ФСТЭК России №77 ограничения были отменены: в действующем порядке явно прописано, что аттестат выдается на весь срок эксплуатации для всех типов объектов информатизации.

Образец аттестата содержит фразу о том, что в случае обнаружения инцидента безопасности проводить обработку информации в аттестованной информационной системе не допускается. По нашему опыту это не укладывается в реалии жизненного цикла объектов информатизации. Если следовать приведенной фразе буквально, это означает, что даже в случае обнаружения попытки подбора пароля к информационной системе, а это тоже считается инцидентом, организация обязана прекратить эксплуатацию в том числе социально-значимого объекта информатизации. Мы исключаем этот момент из ограничительных условий в выдаваемых аттестатах, и в нашей практике замечаний от регулятора по этому вопросу не возникало.

Сроки выдачи аттестата владельцу информационной системы в приказе ФСТЭК России №77 явно не определены. Мы в своей практике руководствуемся требованием, согласно которому орган по аттестации должен предоставить аттестат и прочие документы по итогам проведенных работ регулятору в течение пяти рабочих дней после подписания аттестата.

Также с принятием приказа ФСТЭК России №77 у владельцев информационных систем появилась возможность получить дубликат аттестата. Правда, пока остается открытым вопрос о том, должен ли дубликат содержать новые дату и номер документа: при таком сценарии это будет фактически означать получение нового аттестата с новыми реквизитами.

Кроме того, упомянутый выше приказ регулятора внес изменения в систему нумерации (идентификации) аттестата. Если ранее орган по аттестации мог вести нумерацию произвольно в соответствии со своим корпоративным стандартом, то теперь нумерация стала фиксированной. В частности, она включает три группы цифр: номер лицензии органа по аттестации на деятельность по ТЗКИ, порядковый номер и год выдачи аттестата.

Отправка документов во ФСТЭК России

Имеются и другие особенности предоставления документов по итогам аттестации регулятору. В частности, мы считаем, что владелец информационной системы должен предоставить органу по аттестации разрешение на передачу его документов – акта классификации и технического паспорта – и чувствительных сведений о нем (содержатся в ПМИ, протоколе, заключении) третьей стороне, то есть ФСТЭК России. Мы рекомендуем прописывать разрешение на передачу документов в ведомство в явном виде в договорах по аттестации.

Многие владельцы информационных систем, выбирающие аттестацию добровольно, задаются вопросом: нужно ли им направлять регулятору какие-либо документы по итогам выполнения этой процедуры? Как нам пояснили во ФСТЭК России, при аттестации на добровольной основе делать это необязательно. О том же говорит и информационное сообщение от 11 апреля 2022 года № 240/24/1950. Если организация пришлет документы, ФСТЭК России учтет их в реестре, в противном случае нарушением это считаться не будет. Сам реестр предназначен исключительно для служебного пользования службы, и его данные не планируется делать общедоступными.

Форматы предоставляемых регулятору документов строго не зафиксированы (doc, docx, pdf и другие). Мы рекомендуем направлять сопроводительное письмо в бумажном виде с приложением электронного носителя файлов в неизменяемом и читаемом на различных рабочих станциях формате: pdf, png или jpeg. Это поможет избежать сложностей из-за возможных искажений документов, обусловленных различиями в версиях программного обеспечения, используемого при формировании документов органом по аттестации и при их изучении представителями регулятора.

Что происходит после аттестации

Важно помнить, что владелец ГИС после оформления аттестата соответствия должен ввести систему в эксплуатацию. Часто на практике об этом формальном шаге забывают.

После аттестации на владельца информационной системы ложится значительная нагрузка по реализации функций и процедур, связанных с обеспечением безопасности информации, поскольку срок функционирования системы может достигать нескольких десятилетий. Действующее законодательство требует выполнять на постоянной основе различные процедуры по защите информации: это, например, патч-менеджмент, мониторинг инцидентов, управление изменениями и другие.

Владельцам каждого аттестуемого объекта информатизации необходимо проводить контрольные мероприятия не реже одного раза в два года и сообщать об их результатах во ФСТЭК России. Для систем ГИС первого класса, согласно приказу ФСТЭК России №17, такой контроль должен проводиться ежегодно.

Как правило, после получения аттестата информационная система развивается и модернизируется. В зависимости от связанных с этим изменений могут понадобиться дополнительные аттестационные испытания или повторная аттестация – об этом говорится в приказе ФСТЭК России №77. Если произошли несущественные изменения, например, поменялись параметры настройки решений, потребуется провести дополнительные аттестационные испытания. Если же изменения были серьезными, например, изменилась архитектура или структура системы защиты, либо поменялись состав и места расположения информационной системы, придется провести повторную аттестацию. В этом случае, как нам пояснили представители регулятора, орган по аттестации может оставить прежний номер аттестата и дату его выдачи. Сохранение реквизитов аттестата может быть актуально в случаях, когда они упоминаются в аттестатах других объектов информатизации. Например, если нужно повторно аттестовать центр обработки данных, в котором находятся другие аттестованные информационные системы.

Автор: Андрей Семенов, заместитель руководителя отдела комплаенс и аттестации направления «Solar Интеграция» компании «РТК-Солар»