Выбор IAM-решения: на правильные ли вещи вы обращаете внимание?

Никогда не считали, сколько всего паролей используют сотрудники вашей организации? А сколько работников не могут запомнить свой секретный набор символов и записывают его на листок бумаги, который хранят рядом с компьютером? Сколько процентов всех обращений в службу поддержки связаны с паролями — например, с их восстановлением?

Согласно исследованиям LastPass, среднее число паролей, приходящихся на одного работника, колеблется от 25 до 97 в зависимости от размера организации и отрасли. При этом, как отмечает DigitalGuardian, около 18% пользователей применяют одинаковые пароли для доступа к различным сервисам, 38,6% пользователей записывают пароли на листок бумаги, лежащий рядом с компьютером, около 16% — сохраняют их в отдельном файле на компьютере.

В тоже время, по оценкам Gartner, 40% всех обращений в службы поддержки обусловлены операциями с паролями. И это при том, что ежегодно на одного пользователя в среднем приходится 21 звонок в такие службы (данные META Group).

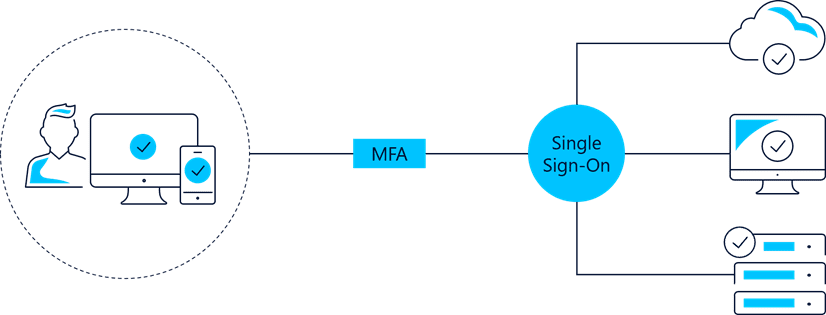

Снять нагрузку на службу поддержки и при этом повысить ИБ в компании поможет внедрение подхода Single Sign-On (SSO). SSO обеспечивает возможность пройти аутентификацию один раз, а затем получать доступ к защищенным ресурсам или приложениям без повторного ввода учетных данных. При этом для сочетания удобства и безопасности первый вход в систему выполняется с использованием многофакторной аутентификации.

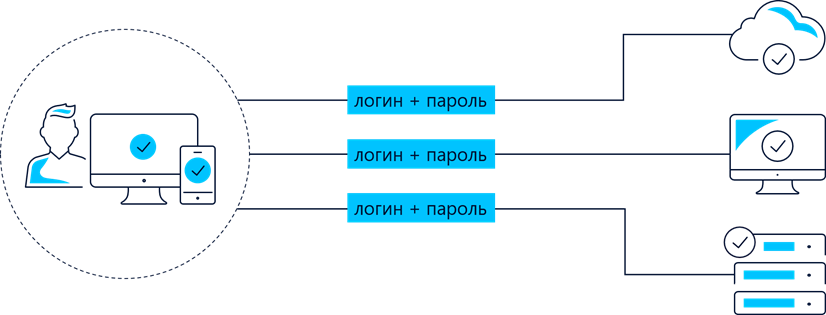

Схема as-is

Схема to-be

IAM-решения

Для реализации подхода Single Sign-On крупные компании осуществляют построение систем централизованной аутентификации на базе Identity and Access Management (IAM) решений.

Сейчас на рынке есть много IAM-решений. Все они, помимо Single Sign-On, обеспечивают следующий основной функционал:

-

Аутентификация, в том числе многофакторная.

-

Адаптивная аутентификация (применение более строгих форм проверки подлинности в зависимости от контекста пользователя — геолокации, устройства, с которого осуществляется вход, и т. д.).

-

Управление сессиями.

В этой статье мы собрали информацию об IAM-решениях на российском рынке, практики и рекомендации по их выбору, сопоставили это со своим опытом внедрения этих решений. Отмечу, что рассматривать мы будем только On-Premise решения.

Основные моменты статьи:

-

Не тратьте много времени и сил на детальное сравнение функциональных особенностей IAM-решений. В большинстве своем все они обеспечивают схожий функционал.

-

Помимо зарубежных IAM-решений, в настоящее время есть хорошие отечественные и Open Source продукты.

-

С любым IAM-решением вам придется решать интеграционные задачи при подключении к нему корпоративных ИС.

Ключевая рекомендация:

Система централизованной аутентификации станет критически важной системой. При ее неработоспособности будут недоступны корпоративные ИС. Поэтому при выборе IAM-решения уделяйте больше внимания критериям качества: отказоустойчивости, производительности и т. д.

Как выбрать правильное IAM-решение

Как обычно выбирают софт? Делают обзоры, детальные сравнения каждого из продуктов по множеству критериев, подсчитывают некие абстрактные суммарные баллы и изучают прочую статистику, рассматривают отчеты разных аналитических агентств — при этом каждая аналитика говорит разное. Идет бесконечное общение с вендорами, при этом каждый вендор хвалит свой собственный продукт, предоставляет большое количество материалов. Пока вы выбираете, проходит время, меняется жизнь, требования к системе, сам продукт. Каждые полгода, а то и меньше, в сравнениях продуктов идет смена лидера. То, что было главной фичей одного продукта, становится обыденностью для всех. После всего этого у вас появляется тысяча и одно соображение, и вы тонете. Не тоните. Сейчас на рынке есть много IAM-решений. И, по большому счету, по основным характеристикам все они примерно одинаковые.

Из нашего опыта, имеющейся в настоящее время в IAM-продуктах функциональности хватит, чтобы реализовать не менее 90% тех требований, что есть у вас к системам централизованной аутентификации. Остальное решается кастомизацией решений. И кастомизировать придется любой продукт, какой бы вы не выбрали. И интегрировать решение с вашими информационными системами придется вне зависимости от выбранного продукта. В современном быстро меняющемся мире значительная часть требований возникает по ходу проекта, и вряд ли вы до начала внедрения сможете расписать все специфичные требования для наиболее точного выбора решения.

Могут ли быть ошибки? Конечно, могут. Но лучше протестировать несколько продуктов на практике, чем потратить много времени на изучение рейтингов и обзоров, но так и не найти оптимальное решение для себя.

Конечно, есть ряд критериев, которые надо рассмотреть при выборе IAM-решения. Часть из них относится к выбору любого софта: это вендорское решение или Open Source, отечественное или иностранное. Для IAM-решений специфичным критерием может быть тип функционала SSO, который они обеспечивают (WebSSO или Enterprise SSO). Далее разберем каждый из этих критериев с указанием конкретных IAM-решений.

Зарубежные IAM

Из имеющихся на российском рынке зарубежных продуктов наиболее распространенными являются следующие:

-

Oracle Access Management

-

IBM Security Verify Access

-

Microfocus NetIQ Access Manager

-

ForgeRock Access Management

К их преимуществам стоит отнести мировое признание и длительное время пребывания на рынке, в связи с чем продукты имеют большую функциональность и большое количество внедрений в мире. Кроме того, для таких решений обычно предоставляется техническая поддержка на высоком уровне. Из недостатков следует отметить, в первую очередь, высокую стоимость продуктов и поддержки. Также при необходимости выполнения какой-то специфической доработки под конкретного заказчика ее будет крайне сложно добиться от зарубежного вендора. Помимо этого, данные решения не соответствуют отечественной политике импортозамещения.

Считаю, что выбирать данные продукты для создания на их базе систем централизованной аутентификации целесообразно, если в компании уже используются другие решения от данных вендоров. У перечисленных вендоров есть линейка продуктов по управлению аутентификацией и правами доступа пользователей, у Oracle и IBM много бизнес-приложений. Будет несложно провести интеграционные работы между продуктами для построения единой платформы.

Отечественные IAM

Среди отечественных IAM-решений наиболее распространенными являются:

-

Blitz Identity Provider

-

Avanpost FAM

-

Indeed Access Manager

Преимущества и недостатки отечественных IAM-решений, по сути, противоположны преимуществам и недостаткам зарубежных. К недостаткам можно отнести невысокий по сравнению с зарубежными решениями уровень службы поддержки, сравнительно небольшое количество внедрений. Однако отечественные решения дешевле зарубежных аналогов, их применение соответствует политике импортозамещения. Они имеют или проходят сертификацию отечественных регуляторов, которая разрешает использование данных решений в качестве средств защиты в системах персональных данных. Наличие вендора «поблизости» делает возможным выполнение необходимой доработки «под конкретного заказчика». При этом по набору функционала отечественные IAM-решения уже сейчас практически не уступают зарубежным.

Поэтому, если вы решите остановиться на вендорском решении и у вас нет готовой инфраструктуры иностранных вендоров, можете смело выбрать отечественное решение.

Open Source IAM

На российском рынке больше всего распространены следующие Open Source решения:

-

Keycloack (Red Hat SSO)

-

WSO2 Identity Server

-

Gluu Server

-

Wren AM

Все эти решения обладают преимуществами Open Source решений (бесплатность и возможность доработки решения собственными силами), а также имеют коммерческую техническую поддержку. Она, как страховой полис, снижает риски, типичные для Open Source. Среди таких рисков — ситуации, когда для устранения проблемы требуются глубокие знания продукта и приходится прибегать к помощи профессионального сообщества (community), у которого нет SLA.

WebSSO и Enterprise SSO

Следующий критерий оценки относится к специфичным для IAM-решений.

Технологии, обеспечивающие Single Sign-On, можно разделить на два основных вида:

-

Корпоративный (Enterprise) Single Sign-on. Данная технология подразумевает установку агента на рабочие станции пользователей. Данный агент обеспечивает автоматическую подстановку в аутентификационные окна приложений логина и пароля пользователя.

-

Web Single Sign-on. Данная технология обеспечивает аутентификацию в web-приложениях. Приложения подключаются к сервису аутентификации с помощью таких протоколов, как SAML, OAuth и OpenID Connect.

Следует отметить, что для интеграции информационных систем с Web Single Sign-on требуется, чтобы они поддерживали один из перечисленных выше протоколов. Для работы с ESSO обычно доработка систем не нужна, необходимые настройки выполняются силами самой системы аутентификации. При работе с ESSO аутентификационные данные (логин/пароль) передаются в сторону приложения, в то время как в случае Web Single Sign-on — нет. При WebSSO аутентификационные данные передаются только в сторону системы аутентификации, которая выписывает пользователю билет (токен) для взаимодействия с приложением. Именно он и передается в сторону приложения от клиента (веб-браузера).

Также стоит отметить, что некоторые вендоры в свои продукты по централизованной аутентификации добавили функцию аутентификации в операционную систему Windows. С ее помощью можно обеспечить вход в компьютер при помощи дополнительных механизмов аутентификации: одноразовые пароли, биометрия и т. д.

Сводная информация по IAM-решениям.

Сводная таблица IAM-решений приведена ниже.

|

IAM-продукт |

Российское ПО |

Open Source |

WebSSO |

ESSO |

Вход на ПК |

|

AvanPost FAM |

+ |

|

+ |

+ |

+ |

|

Blitz Identity |

+ |

|

+ |

|

|

|

IndeedID Access Manager |

+ |

|

|

+ |

+ |

|

Oracle Access Management |

|

|

+

|

+

|

+

|

|

IBM Access Management |

|

|

+

|

+

|

+

|

|

Microfocus |

|

|

+ |

+ |

|

|

ForgeRock Access Manager |

|

|

+ |

|

|

|

KeyCloack (Red Hat SSO) |

|

+ |

+ |

|

|

|

WSO2 Identity Server |

|

+ |

+ |

|

|

|

Gluu Server |

|

+ |

+ |

|

|

|

Wren Access Manager |

|

+ |

+ |

|

|

Критерии качества

При построении систем централизованной аутентификации больше всего внимания необходимо уделять требованиям качества (производительность, отказоустойчивость…). Системы IAM критически важны не только для безопасности организации, но и для доступности ее цифровых сервисов. При отказе системы централизованной аутентификации пользователи не смогут войти в ИС.

Поэтому тщательнее рассмотрите, как минимум, следующее:

- Производительность.

Вместо того, чтобы требовать у вендора ответа на специфичный функциональный вопрос, попросите у него отчет о нагрузочном тестировании решения. А лучше проведите его в вашем окружении самостоятельно, выполнив тестовую инсталляцию продукта в рамках PoC (Proof of Concept). Время, потраченное на данную активность, будет намного полезнее, чем просмотр бесконечного количества функциональных обзоров и прочих материалов. По опыту, добрая половина негатива от пользователей, который может быть при функционировании IAM-решения, связана с его производительностью.

- Масштабируемость.

Выберите решение, которое легко масштабируется. Особенно это характерно для систем аутентификации с неравномерной нагрузкой по времени. Например, в работе порталов государственных услуг есть дни, когда нагрузка достигает пика. Обычно это день старта оказания определенных услуг, например, записи детей в сад или школу. Если решение легко масштабируется, то вам не составит труда подготовиться к таким дням. Вы просто добавите экземпляр базы данных, сервера приложения или вычислительных ресурсов. После спада нагрузки так же легко уберете неиспользуемые мощности.

- Отказоустойчивость.

Безусловно, сервис централизованной аутентификации должен быть высокодоступным. В противном случае он станет препятствием для работы пользователей. Единый вход не является преимуществом, если он препятствует доступу к вашим приложениям! Все упомянутые выше решения используют технологии, позволяющие построить высокодоступный сервис. Так что это больше вопрос к этапу проектирования системы в целом. Но все равно — на этапе выбора решения добавьте этот пункт в свой чек-лист. Иметь неприятные сюрпризы уже после того, как решение выбрано, совсем ни к чему.

- Простота расширения и кастомизации.

Как отмечалось выше, вам в ходе проекта все равно придется кастомизировать любое выбранное вами решение, необходимо будет решать интеграционные задачи. Поэтому очень важно посмотреть, какие возможности по доработкам предоставляет решение. Сможете ли вы сами при необходимости выполнить их, или для любой мало-мальской кастомизации необходима новая сборка решения от вендора.

В целом необходимо как можно больше внимания уделять нефункциональным аспектам и критериям качества. Выбор правильного IAM-решения только на основе сравнения функций — нежизнеспособный подход, поскольку большинство поставщиков предлагают аналогичные функции.

Алексей Кузьмин, руководитель группы биометрических технологий и систем аутентификации центра прикладных систем безопасности компании «Инфосистемы Джет».