Как вывести на чистую воду поразительно удачливого контрагента

Виталий Петросян, аналитик внедрения «Ростелеком Солар», рассказывает о кейсе внутреннего мошенничества в производственной компании.

Автор: Виталий Петросян, аналитик внедрения, «Ростелеком Солар»

Давно подмечено, что все самые срочные и в последующем памятные задания от руководства поступают именно в пятницу под конец рабочего дня. Складывается ощущение, что за тобой чертик стоит и наблюдает. Как только видит, что ты во всех недельных делах разобрался, он тут же помогает заданию найти героя – ну чтобы просто не продохнуть!

Именно в таких обстоятельствах наш герой-работник очень немногочисленного подразделения информационной безопасности одного крупного и географически распределенного предприятия был награжден накануне выходных новым заданием. Естественно, с докладом о его выполнении на совещании в ближайший вторник. Во вторник, а не понедельник, потому что на предприятии практикуются всевозможные инновации, а проводить совещания по понедельникам – слишком обыденно для организации, стоящей на головы выше конкурентов.

Задание поступило по нисходящей от топ-руководства. Его суть заключалась как минимум в проверке достоверности сведений о злоупотреблениях в филиале организации, а как максимум в выявлении нарушителей и их изобличении. При этом безопаснику дали следующие вводные:

«В одном из наших филиалов есть лицо или группа лиц, которые «подыгрывают» отдельно взятому контрагенту, сообщая ему служебные сведения ограниченного распространения (ценовая политика, предстоящие акции, скидки, складские запасы, объемы поставок на склад и прочее). Таким образом, контрагент имеет возможность закупать продукцию «вовремя», оптимизируя свои расходы и попутно устраняя своих конкурентов-других контрагентов предприятия, закупающих продукцию на том же складе (филиале). Сам сигнал о злоупотреблениях пришел именно от обиженных контрагентов в регионе, служба безопасности которых путем наведения справок и исследования конъюнктуры рынка установила все вышеописанное».

Если бы версия не подтвердилась, можно было бы сослаться на естественную конкурентную борьбу среди контрагентов предприятия. Однако ситуация усугублялась тем, что все контрагенты – и «злодей», и «обиженные» – крупные торговые федеральные сети, а реализуемая предприятием продукция на законодательном уровне оценивается как жизненно необходимая и регулируемая в части цены. В этой связи предприятию не нужны проверки контролирующих органов, скандалы, штрафы, «осложнения» с действием лицензии, огласка в средствах массовой информации, да еще и в период пандемии.

Если бы версия подтвердилась, но виновные не обнаружились, то уже нельзя было бы, как годом ранее, полностью сменить весь персонал филиала по причине выявленного ИБ-инцидента. Во-первых, массовые увольнения в период пандемии неизбежно вызывают вопросы и пристальное внимание со стороны контролирующих органов. Во-вторых, топ-руководство предприятия за этот год успело попасть в публичные рейтинги состоятельных лиц, которые при этом позиционируют себя как «социально ответственные бизнесмены».

К чести нашего героя, такой расклад его не испугал. Даже с учетом категоричного требования руководства провести расследование в условиях максимальной скрытности и невозможности выехать по месту нахождения филиала. В такой ситуации не оставалось ничего иного, как досконально проанализировать данные служебных программ, в том числе и DLP- системы. Ну или идти к знахарям и потомственным ясновидящим ????

Анализ служебных программ подтвердил лишь наличие косвенных признаков «поразительно удачной» деятельности недобросовестного контрагента. Анализ же данных DLP показал, что в трафике и автоматически зарегистрированных по условиям политик событиях явно имеются качественные изменения во взаимодействии с неблагонадежным контрагентом: существенное падение числа неэффективных контактов, претензий, жалоб, иных сложностей в работе.

Однако подобный анализ позволил определить лишь круг подозреваемых работников и подразделений, контактирующих или вовлеченных по взаимоотношения с провинившимся контрагентом. И таких работников около 100 – то есть нашему герою предстояло ежедневно анализировать деятельность 33,3 работников, чтобы выдать результаты расследования руководству во вторник.

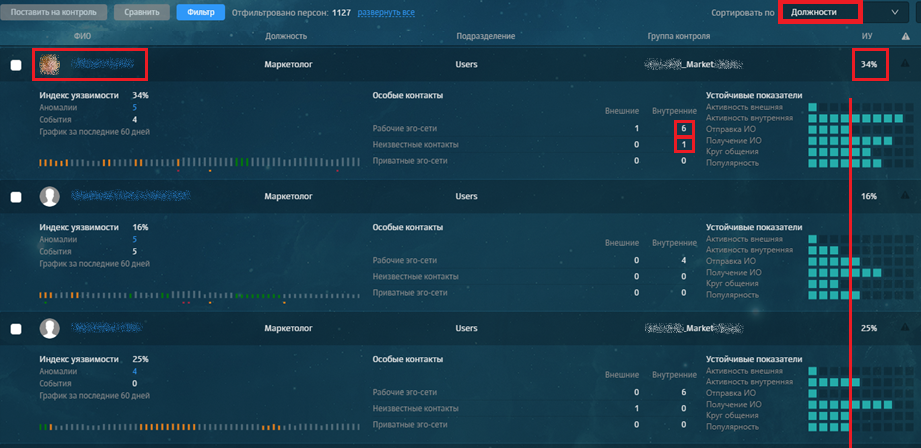

Продолжая действовать в привычных для себя условиях безысходности, наш герой-безопасник вспомнил о модуле анализа поведения пользователей (UBA), который на тот момент пилотировался на предприятии как возможное дополнение к уже работающей DLP-системе. За постоянным валом рабочих задач у него раньше просто не было времени обратить внимание на данные, автоматически формируемые UBA. С помощью этого модуля безопасник, сравнив показатели активности подозреваемых сотрудников, смог существенно сузить их круг до нескольких человек, на самого активного их которых и обратил внимание.

Им оказался сотрудник отдела маркетинга с достаточным трудовым стажем работы, чтобы потребовать повышения зарплаты, сменить место трудоустройства или начать дополнительно зарабатывать на несовершенстве бизнес-процессов далекого московского работодателя – последнее и было успешно реализовано.

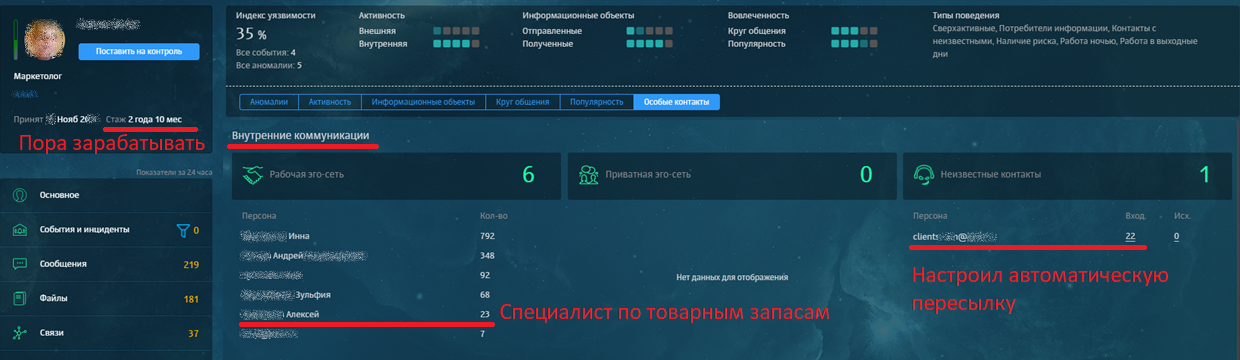

UBA-модуль автоматически сформировал данные личной карточки подозреваемого работника, просмотрев которые безопасник выявил характерные признаки, указывающие на накопление инсайдерской информации и, соответственно, возможность ее слива. Среди таких признаков были, конечно, и мелкие детали, косвенно указывающие на подыгрывание провинившемуся контрагенту. Например, участившиеся обращения и сбор нужной информации в служебных программах в нерабочие часы и выходные дни, что и позволяло контрагенту избегать естественных сложностей в логистике и работе со складом. Но также обнаружились и очень веские признаки махинаций, однозначно изобличающие злоумышленника.

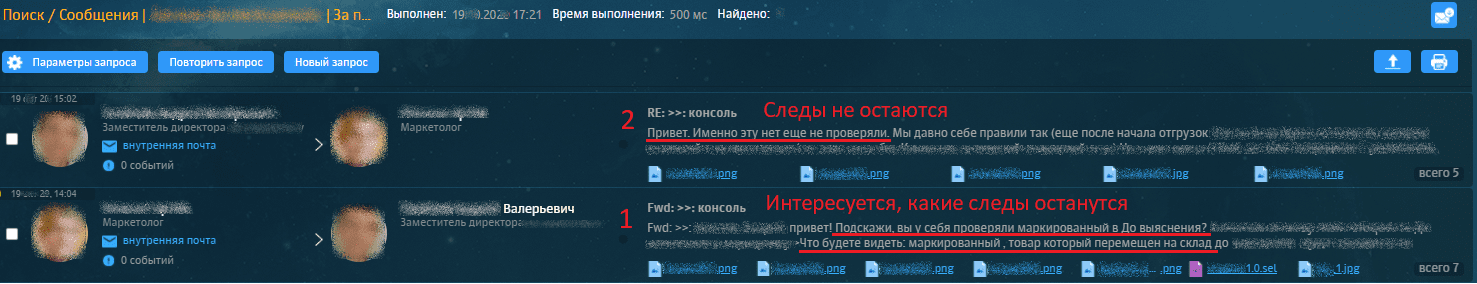

Так, внутренний «неизвестный контакт», представленный на снимке выше, – адрес рассылки, созданный для отправки писем топ-руководству с выгрузками и отчетами из служебных программ. За год до этого данный адрес рассылки информации, автоматически выгружаемой из ряда служебных и узкоспециализированных программ, был переключен на подозреваемого его товарищем-айтишником, раннее не по-доброму расставшимся с компанией. Руководство продолжало получать инсайд с другого очень похожего почтового ящика, поэтому на подмену внимания не обратило и панику не подняло. А так как информация циркулировала внутри контролируемого и защищаемого периметра, то и срабатываний политик в DLP-системе не происходило, хотя перехваты данных все равно фиксировались.

Кроме того, маркетолог-злоумышленник, в отличие от своих коллег по должности, поддерживал во внутренней рабочей эго-сети (коммуникациях один на один) тесные контакты со специалистом по товарным запасам. Последний под благовидными, но явно натянутыми предлогами, что становится очевидным при анализе трафика, добровольно передавал ему значимые сведения, способствуя таким образом увеличению масштабов нарушений. Естественно, за соответствующее вознаграждение.

Так как дело обстояло в корпоративной, а не правоохранительной среде, добытых доказательств было достаточно для принятия организационных решений. Но наш герой-безопасник, располагая возможностями модуля UBA, решил не ограничиваться докладом на совещании об успешно проделанной работе. Он задумал совершить подвиг, за который его Родина руководство не забудет.

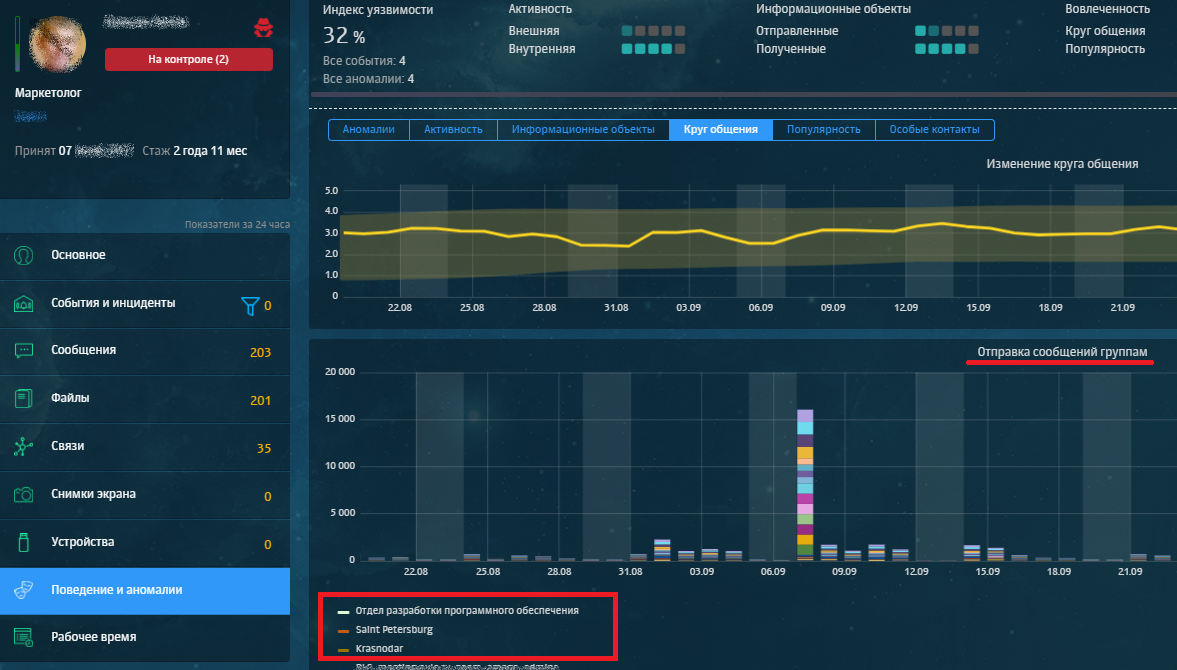

Обратившись к вкладке «Круг общения», безопасник составил список нехарактерных для должности маркетолога контактов. Например, маркетолог-злоумышленник часто контактировал с отделом разработки программного обеспечения: его интересовали «слабые места» и способы избежать ошибок в служебных программах.

Кроме того, он взаимодействовал с Санкт-Петербургским и Краснодарским филиалами, в одном из регионов схема тоже уже начала работать, в другом велись подготовительные работы к ее запуску. Касаемо контактов злоумышленника с коллегами из Санкт-Петербургского и Краснодарского филиалов, путем анализа служебных приказов безопасник установил факт отправки по инициативе кадрового подразделения всех подозреваемых на курсы повышения квалификации в Москву. Там, предположительно, и произошло близкое знакомство, обмен навыками, и были достигнуты договоренности о реализации схемы.

Чем же закончилась эта история? Поступивший «сигнал» был подтвержден, вовлеченные в нарушение сотрудники филиала – установлены, пресечена реализация мошеннической схемы в филиале и ее повторение в других региональных подразделениях предприятия. Редкий пример работы на предупреждение – начальство осталось довольно.

О провинившихся: их постигла самая жестокая кара для корпоративного сектора – их уволили.

Совет читателям: особое внимание обращайте не только на утечки во вне, но и на внутренний трафик в компании. Присматривайтесь к информационным потокам и перераспределяйте их, уделяйте внимание массовым рассылкам. Наблюдайте за опытными работниками, знающими слабые места в бизнес-процессах. Занимайтесь профилактикой нарушений в подразделениях, имеющих в штате материально ответственных лиц, а также сотрудников с прямым доступом к заказчикам и к значимой информации компании.