Как найти Wi-Fi устройство при помощи направленной антенны

Если, например, вы подозреваете соседа в подключении к вашей Wi-Fi сети и не можете удостовериться в своих догадках, приведенная техника может помочь в сборе доказательств.

Автор: Kody

Если вы когда-либо задумывались об отслеживании источника передачи Wi-Fi сигнала, то эта задача решается относительно просто при использовании правильного оборудования.

Например, при помощи направленной Wi-Fi антенны и Wireshark мы можем создать экранный фильтр для любого целевого устройства, находящегося в доступном диапазоне, с целью построения графика мощности сигнала. Перемещая антенну в разные стороны, мы легко можем обнаружить направление, откуда приходит сигнал, наблюдая за пиками мощности на графике.

Зачем искать Wi-Fi сигнал

Если вы когда-либо наблюдали чужую Wi-Fi сеть, то, вероятно, задавались мыслью, можно ли выяснить, откуда исходит сигнал. Источником этого сигнала может быть подозрительная точка доступа, появившаяся рядом с вашим рабочим местом, или новая сеть с сильным сигналом неподалеку от вашего дома, или хотспот от смартфона, который, кажется, является высокомощным и находится чрезвычайно близко.

В любом из вышеуказанных случаев поиск сигнала может помочь в обнаружении клиентских Wi-Fi устройств. Соответственно, вы можете отслеживать местонахождение вредоносных девайсов, внезапно появившихся в вашей беспроводной сети.

Идея отслеживания радиосигналов не является чем-то новым, но для начинающего исследователя, желающего локализовать источник Wi-Fi сети, изначально возможности могут показаться ограниченными. Гуляя по близлежащей территории с устройством (например, со смартфоном), отображающим мощность сигнала, можно наблюдать, как вы приближаетесь и удаляетесь от источника вещания. Однако этот метод недостаточно точный, поскольку Wi-Fi сигнал отражается от стен и других препятствий.

При использовании этого подхода возникает проблема, связанная с ненаправленной антенной, у которой диаграмма направленности похожа на пончик. Этот паттерн позволяет прекрасно принимать сигнал от близлежащей сети практически в любом направлении, но не позволяет найти точное направление, откуда исходит этот сигнал.

Альтернативный вариант: использование антенны с узкой диаграммой направленности, например, Яги, панельную или в виде параболической решетки. В отличие от диаграммы в виде пончика, направленная антенна получает более сильный сигнал при наведении на цель.

Использование Wireshark для отслеживания сигналов

Когда встает задача визуализации мощности сигнала в наглядной форме с целью отслеживания подозрительных устройств, Wireshark приходится очень кстати, поскольку умеет отображать силу передаваемого сигнала от всех близлежащих Wi-Fi девайсов, которые мы укажем.

Хотя эта функция не очень хорошо задокументирована, процесс идентификации целевого устройства и отображение мощности сигнала в графическом виде на удивление прост. В связке с сетевым адаптером в режиме мониторинга и Wi-Fi антенной с узкой диаграммой направленности Wireshark сможет быстро обнаружить местонахождение любого Wi-Fi устройства, находящегося в доступном радиусе обзора.

Процесс поиска сигналов в Wireshark организован примерно следующим образом. Сначала мы переводим сетевой адаптер в режим мониторинга (monitor mode) и начинаем сканировать цели при помощи airodump-ng с целью обнаружения канала, в котором находится искомое устройство. Как только соответствующий канал, откуда вещает наша цель, обнаружен, можно переходить к сканированию конкретного канала для получения пакетов и отображения полученной информации в графическом виде.

После закрепления в нужном канале мы можем открыть Wireshark, найти пакеты от устройства, которое хотим отслеживать, а затем создать экранный фильтр, чтобы отображались только пакеты, передаваемые от нужного девайса. В завершении процесса мы при помощи графика, на котором отображена мощность сигнала в зависимости от времени, во время перемещения направленной антенны, пытаемся найти всплески.

Что понадобится

Чтобы следовать данному руководству вам потребуется компьютер, на котором можно запустить Wireshark и перевести сетевой адаптер в режим мониторинга, что доступно в любой системе на базе дистрибутива Kali / Debian или на виртуальной машине в macOS или Windows.

Также вам понадобится внешний сетевой Wi-Fi адаптер с поддержкой режима мониторинга. Я рекомендую модель навроде AWUS036NEH. Если вы ищете что-то более надежное, то модель Alfa Tube-UN защищена от влаги и предназначена для использования на улице. Наконец, вам понадобится направленная Wi-Fi антенна, как, например, панельная антенна. Также подойдет антенна Яги, параболическая решетка или антенна-банка, если вы хотите смастерить собственную направленную антенну.Шаг 1. Переключение карты в режим мониторинга

Для начала подключите беспроводной сетевой адаптер к вашей системе с Kali или Debian, а затем при помощи команды ifconfig выясните имя карты. Должно быть имя вроде «wlan1». Если не отображается, запустите команду ip a, чтобы убедить, что нужный интерфейс поднят.

Если ваша карта отображается при запуске команды ip a, но не отображается при запуске команды ifconfig, выполните команду ifconfig wlan1 up. Теперь карта должна отображаться и при запуске команды ifconfig.

Теперь переведите карту в режим мониторинга при помощи команды ниже. Предполагается, что имя вашего адаптера – «wlan1», и интерфейс поднят.

~# airmon-ng start wlan1

Found 3 processes that could cause trouble.

Kill them using 'airmon-ng check kill' before putting

the card in monitor mode, they will interfere by changing channels

and sometimes putting the interface back in managed mode

PID Name

538 NetworkManager

608 wpa_supplicant

2446 dhclient

PHY Interface Driver Chipset

phy0 wlan0 ath9k Qualcomm Atheros QCA9565 / AR9565 Wireless Network Adapter (rev 01)

phy4 wlan1 rt2800usb Ralink Technology, Corp. RT5372

(mac80211 monitor mode vif enabled for [phy4]wlan1 on [phy4]wlan1mon)

(mac80211 station mode vif disabled for [phy4]wlan1)

После переключения в режим мониторинга имя вашей карты должно поменяться на «wlan1mon». При помощи беспроводного сетевого адаптера в режиме мониторинга мы можем начать прослушивание Wi-Fi трафика, запустив следующую команду:

~# airodump-ng wlan1mon

Шаг 2. Идентификация цели и широковещательного канала

В предыдущем шаге мы начали прослушивать трафика при помощи следующей команды:

~# airodump-ng wlan1mon

Теперь мы должны увидеть список близлежащих сетей, каждая из которых является нашей потенциальной целью:

CH 10 ][ Elapsed: 0 s ][ 2019-08-04 03:33 BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID CC:40:D0:6C:73:D1 -40 2 0 0 8 195 WPA2 CCMP PSK SuicideGirls C0:8A:DE:B9:CD:D8 -50 2 0 0 1 130 OPN SpectrumWiFi C0:8A:DE:79:CD:D8 -50 2 0 0 1 130 WPA2 CCMP MGT SpectrumWiFi Plus C0:8A:DE:39:CD:D8 -49 2 0 0 1 130 OPN CableWiFi 00:9C:02:D2:5E:B9 -65 2 0 0 1 54e. WPA2 CCMP PSK HP-Print-B9-Officejet Pro 8600 88:96:4E:50:FF:40 -45 3 0 0 1 195 WPA2 CCMP PSK ATTMfRfcmS 78:96:84:00:B5:B0 -48 2 0 0 1 130 WPA2 CCMP PSK The Daily Planet BSSID STATION PWR Rate Lost Frames Probe C0:8A:DE:79:CD:D8 4A:F3:2A:2A:4E:E6 -68 0 - 1 0 2

Нажмите Ctrl-C для остановки перехвата, когда целевая сеть будет найдена. Теперь нужно определить канал, где находится сеть, которую мы хотим отслеживать. В логе выше показано несколько сетей. Предположим, что мы хотим отслеживать сеть с SSID «ATTMfRfcmS».

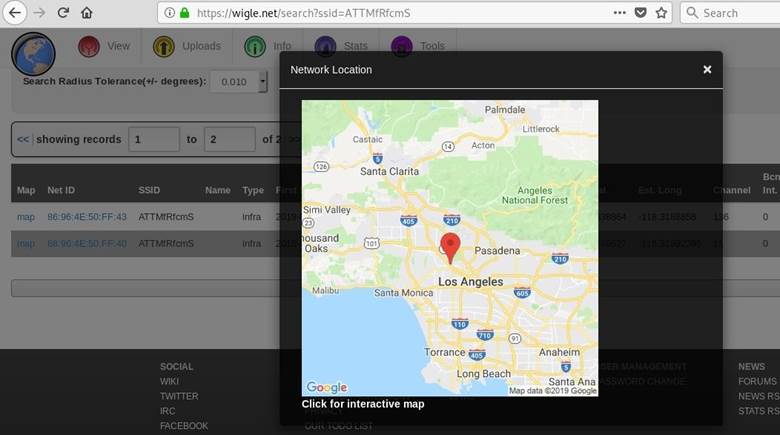

Если мы хотим получить приблизительное представление, где ранее была видна сеть, то можно ввести BSSID на сайте Wigle.net и посмотреть результаты предыдущих наблюдений. Из рисунка ниже видно, что наша цель наблюдалась дважды.

Рисунок 1: Местонахождение целевой беспроводной сети

Самая важная информация, получаемая после запуска airodump-ng, - номер канала, в котором передает наша цель. Теперь мы знаем, что вещание происходит в канале 1. Перезапускаем airodump-ng с целью сканирования только этого канала.

Шаг 3. Прослушивание конкретного канала и запуск Wireshark

В терминале вновь запускаем команду airodump-ng, но в этот раз добавляем флаг –c с номером целевого канала. В случае с каналом 1 команда будет выглядеть так:

# airodump-ng wlan1mon -c 1

Указать канал чрезвычайно важно, поскольку Wireshark не умеет управлять беспроводной картой самостоятельно, и нам нужно запустить airodump-ng с целью подключения к корректному каналу и избежания потери пакетов во время сканирования не того канала.

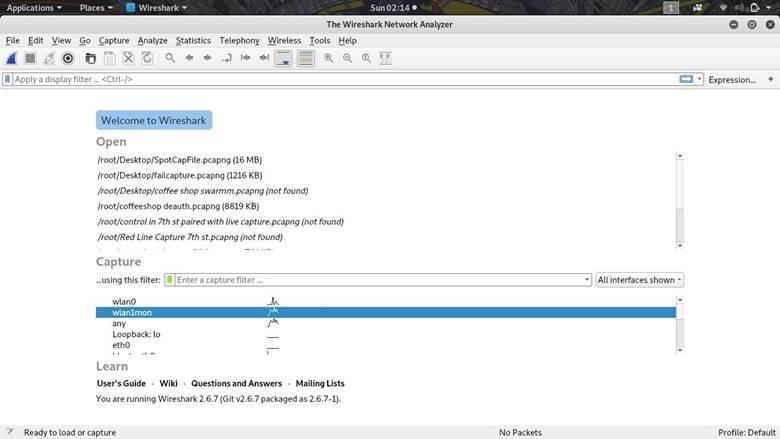

Как только airodump-ng начал работать в конкретном канале (в нашем случае в канале 1), настало время запустить Wireshark. После открытия Wireshark выберите карту «wlan1mon», находящуюся в режиме мониторинга, в качестве источника перехвата, а затем кликните на иконку с синим акульим плавником в левом верхнем углу экрана с целью начала перехвата пакетов на канале 1.

Рисунок 2: Выбор карты для перехвата пакетов

Теперь вы должны увидеть множество пакетов, перехватываемых Wireshark! Следующая задача – найти пакет от целевого устройства, который будет использоваться для создания экранного фильтра.

Шаг 4. Обнаружение цели и создание экранного фильтра

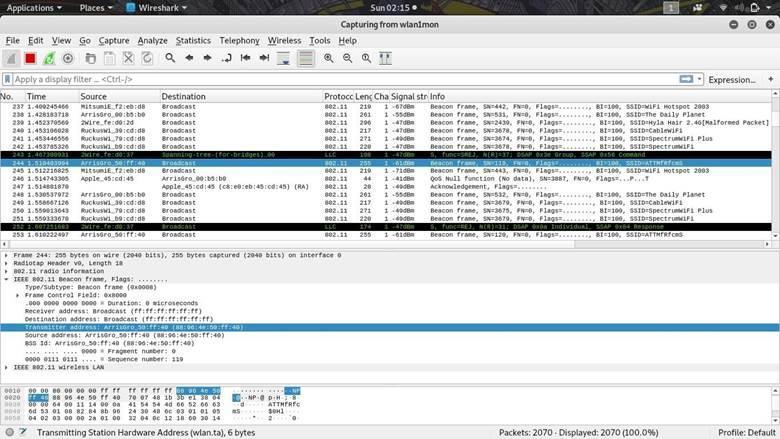

Когда у нас появился набор пакетов, можно поискать сигнальные кадры (beacon frame) с именем целевой сети. После клика на кадре, кликните на стрелку рядом с надписью «IEEE 802.11» и обратите внимание на поля «Transmitter address» или «Source address», на основе которых мы будем создавать экранный с целью отслеживания только целевого устройства.

Рисунок 3: Содержимое одного из сигнальных кадров целевой сети

Кликните правой кнопкой мыши на поле «Transmitter address», выберите «Apply as filter», а затем «Selected» для создания экранного фильтра, который будет показывать только пакеты, передаваемые от устройства с указанным BSSID. Будут показаны все передаваемые пакеты из интересующей нас сети.

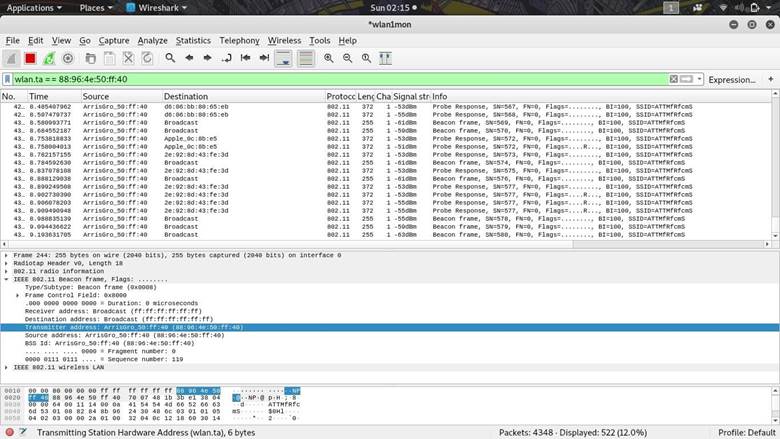

Рисунок 4: Создание экранного фильтра

На панели фильтров должен появиться новый фильтр, выглядящий примерно так «wlan.ta ==» с BSSID целевого беспроводного устройство. Логика этого фильтра простая: «показать только пакеты с адресом передачи, совпадающим с указанным».

В результате мы изолировали устройство по двум параметрам: во-первых, нашли канал, в котором вещает этот девайс, а затем создали фильтр с адресом передачи от отслеживаемого нами устройства. После изоляции можно переходить к отображению мощности сигнала в виде графика.

Шаг 5. Графическое отображение мощности отфильтрованного сигнала

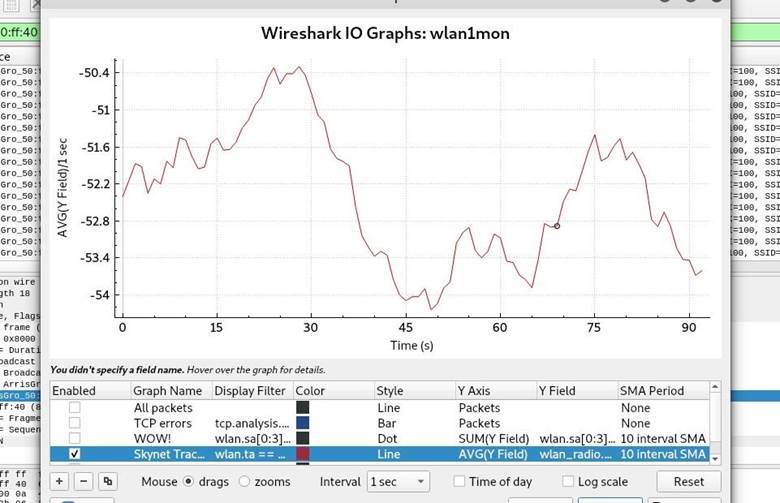

Чтобы отобразить мощность сигнала в виде графика, скопируйте созданный экранный фильтр, кликните на «Statistics», а затем «I/O Graph» для открытия окна с графиком. Кликните на иконку с плюсом (+) с целью создания нового графика и снимите флажок со всех остальных графиков, которые могут быть включены.

Укажите имя графика (нечто легко запоминаемое), и затем вставьте скопированный ранее экранный фильтр в поле Display Filter. Далее вставьте wlan_radio.signal_dbm в поле Y Field и выберите «AVG(Y Field)» в качестве оси Y (Y Axis). Наконец, установите стиль (Style) «Line» и в поле SMA Period укажите «10 Interval SMA».

После всех настроек график должен выглядеть, как показано на рисунке ниже, и мощность сигнала должна начать отображаться.

Рисунок 5: График мощности сигнала с отслеживаемого устройства

Этот график изображает среднюю мощность сигнала, исходящего от целевого устройства, в зависимости от времени. Пока не перемещайте направленную антенну и дайте графику отрисоваться в течение некоторого времени, чтобы понять усредненный уровень. Сначала может показаться, что сигнал сильно меняется, поскольку Wireshark фиксирует даже небольшие изменения, однако этот график будет более полезным, когда мы начнем ходить внутри помещения и встречать более сильные и более слабые сигналы, которые будут растягивать средние значения графика.

Шаг 6. Перемещение антенны для поиска пиков сигнала

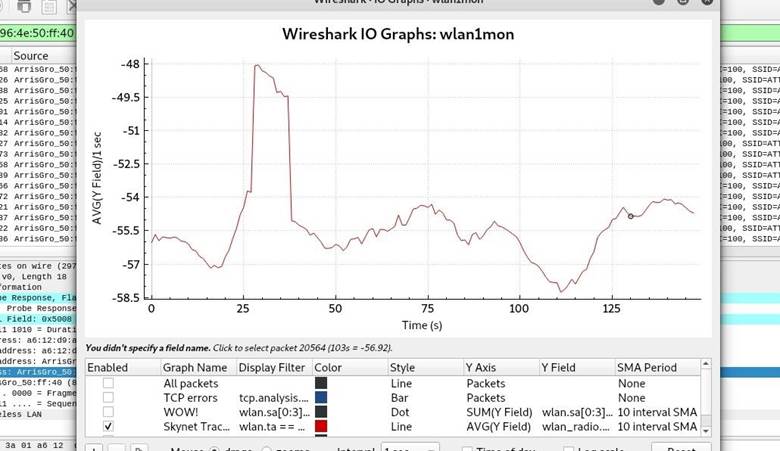

Настал момент истины. Медленно поворачивайте направленную антенну на 360 градусов и смотрите за пиками мощности сигнала, которые помогают определить направление, откуда идет передача.

На графике ниже показан большой всплеск, появившийся в процессе медленного поворачивания панельной антенны после совмещения с направлением источника сигнала.

Рисунок 6: Всплеск мощности сигнала после совмещения направленной антенны с источником

После поворота туда-обратно несколько раз вы должны увидеть пики сигнала. Проследуйте в направлении, где был обнаружен всплеск и еще раз поверните антенну, чтобы сузить предположительное местонахождение источника передачи.

Заключение

Всякий раз, когда сеть Wi-Fi появляется в неположенном месте, или устройство начинает подключаться к вашей беспроводной сети без разрешения, Wireshark и сетевой адаптер могут помочь в обнаружении источника сигнала. Эта методика позволяет относительно легко обнаружить вредоносную скрытую точку доступа или деятеля, пытающегося подключиться к вашей беспроводной сети без разрешения. Если, например, вы подозреваете соседа в подключении к вашей Wi-Fi сети и не можете удостовериться в своих догадках, приведенная техника может помочь в сборе доказательств.

Надеюсь, это руководство, посвященное отслеживанию Wi-Fi устройство

при помощи Wireshark, вам понравилось.