NTA, IDS, UTM, NGFW — в чем разница?

Дмитрий Ким, руководитель отдела продвижения и развития продуктов, Positive Technologies Виктор Рыжков, менеджер по продуктовому маркетингу, Positive Technologies

С появлением систем анализа трафика (network traffic analysis, NTA) мы часто слышим один и тот же вопрос: чем NTA отличаются от того, что уже есть на рынке? В этой статье поговорим про четыре популярных класса систем безопасности, которые выявляют атаки с помощью анализа трафика, сравним их функциональность и разберемся, в каких случаях они необходимы.

Итак, рассмотрим основные классы решений для анализа сетевого трафика:

- Системы обнаружения (предотвращения) вторжений (атак): СОВ/СПВ, СОА/СПА, IDS/IPS.

- Межсетевые экраны нового поколения (NGFW).

- Универсальные шлюзы безопасности (UTM).

- Системы анализа трафика (NTA/NDR).

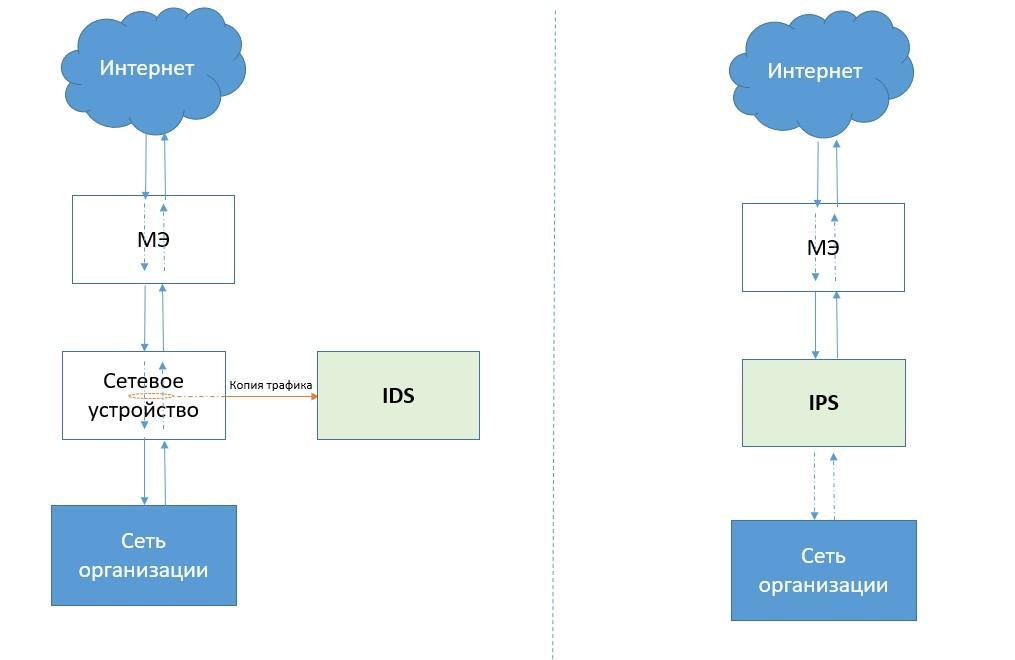

IDS/IPS: что, кому и зачем

Современные IDS/IPS работают с сетевым трафиком, выявляя в нем сетевые атаки. Отличие IDS и IPS заключается лишь в дальнейших действиях, которые выполняет система после выявления угрозы: IDS может только сигнализировать о факте обнаружения, IPS — разрывать соединение, в котором была обнаружена атака. Соответственно и схемы встраивания в инфраструктуру организации у систем IDS и IPS выглядят по-разному: IDS работает исключительно с копией трафика, проходящего через сетевое оборудование (трафик перенаправляется по технологии SPAN или RSPAN), виртуальные машины (по технологии ERSPAN) или через оптический ответвитель (TAP). IPS же становится прямо на пути следования самого трафика.

Как правило, IDS/IPS устанавливают на периметре организации, сразу за межсетевым экраном, для предотвращения внешних вторжений из сети Интернет. Решения IPS также имеют возможность раскрытия шифрованного трафика и работы по схеме «человек посередине» (man-in-the-middle).

Схема работы IDS и IPS

IDS в чистом виде сегодня представлены довольно редко и преимущественно в виде опенсорсных решений или как часть решений network traffic analysis. IPS, в свою очередь, зачастую является частью более современных и комплексных решений — межсетевого экрана нового поколения (next-generation firewall, NGFW) или unified threat management (UTM), о которых мы поговорим далее.

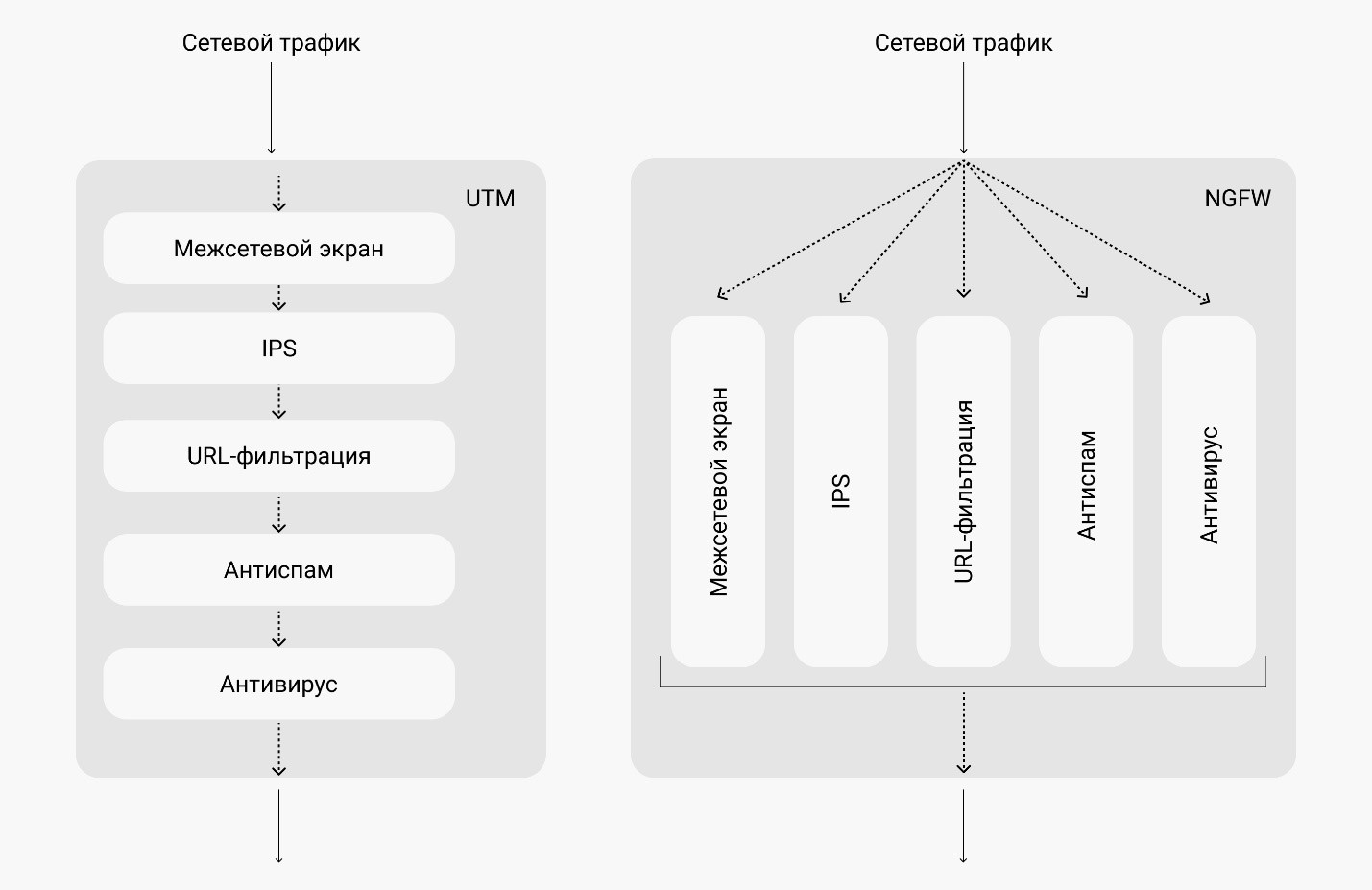

NGFW: есть ли теперь место UTM и IPS

Прежде всего, следует отметить главное сходство NGFW и UTM. Это комплексные решения, включающие в себя, помимо IPS, набор функций:

- межсетевой экран,

- антивирус,

- VPN,

- веб-фильтр,

- антиспам,

- DLP.

Главное же различие между ними — это внутренняя архитектура. Если в UTM все имеющиеся функции используют ресурсы одного и того же процессора, то в NGFW они разнесены — каждой функции свой, отдельный процессор. В итоге все операции проходят параллельно, и это положительно влияет на производительность устройства.

Схема работы UTM и NGFW

Несмотря на очевидное преимущество NGFW, решения класса UTM на рынке по-прежнему представлены. Зачастую причина приобретения UTM, а не NGFW, скорее, экономическая: UTM дешевле, и для небольших организаций это решение может справиться с подаваемой на него нагрузкой и обеспечить необходимую функциональность.

Более того, даже использование отдельного IPS (вне NGFW), все еще возможно — обратить внимание на него стоит в нескольких случаях:

- если нет бюджета на полноценный NGFW;

- если есть потребность только в функционале IPS;

- если не можете или не хотите приобрести лицензию IPS для вашего NGFW;

- если ваш NGFW не справляется с подаваемым объемом трафика при включенном модуле IPS;

- из-за организационных моментов: разделение ответственности между департаментами ИТ и ИБ.

Почему IPS/UTM/NGFW — это не про APT

Современные решения классов IDS/IPS, UTM, NGFW способны обрабатывать большие объемы трафика, разбирать заданный набор протоколов (вплоть до 7-го уровня модели ISO/OSI), выявлять сетевые атаки с использованием сигнатурного, поведенческого анализа, а также с помощью технологий машинного обучения и обнаружения сетевых аномалий. Решения готовы защищать периметр организации от угроз извне, а также выявлять вредоносную активность изнутри.

Однако практика тестирований на проникновение Positive Technologies показывает, что в 93% случаев можно преодолеть сетевой периметр и получить доступ к ресурсам ЛВС. На проникновение в локальную сеть некоторых компаний экспертам Positive Technologies потребовалось всего 30 минут.

После проникновения в сеть действия злоумышленников остаются для многих систем безопасности незамеченными. Причин тому несколько:

- IDS/IPS, UTM и NGFW работают только на периметре организации.

Решения не анализируют внутренний трафик, а потому не способны выявлять присутствие и перемещение злоумышленника внутри.

- Хранение информации только о сработавших сигнатурах, а не обо всем проходящем трафике.

Системы хранят информацию только об известных угрозах. Но в случае APT, например, на момент ее реализации угрозы еще неизвестны.

- Нет повторного сканирования ранее обработанного трафика.

Следствие предыдущего пункта. Данная функциональность необходима для обнаружения неизвестных на момент реализации угроз

Таким образом, как IDS/IPS, так и UTM и NGFW не способны обеспечить защиту от целенаправленных атак, локализовать угрозу, точно выявить пораженные узлы и предоставить фактуру для проведения полноценного расследования. Устранить этот пробел призваны решения класса NTA. Их еще называют NDR-системами (сокращение от network detection and response).

NTA/NDR и выявление целенаправленных атак

На российском рынке инструменты класса NTA стали появляться относительно недавно, однако на Западе этот сегмент уже сформирован. В исследовании аналитического агентства Gartner, посвященном таким системам, отмечается, что NTA-решения позволили многим клиентам обнаружить подозрительную активность в трафике, пропущенную «периметровыми» средствами безопасности. Институт SANS выяснил, что решения NTA входят в топ технологий для выявления угроз, работой которых довольны в SOC по всему миру.

Среди ключевых возможностей NTA отметим следующие:

- Анализ внешнего и внутреннего трафика. NTA поддерживает разбор и анализ большого числа протоколов: как «периметровых» (HTTP, DNS, SMTP), так и «инфраструктурных» (SMB, LDAP, DCERPC).

- Обнаружение подозрительной и вредоносной активности на основе комбинации технологий: поведенческий анализ, машинное обучение и обнаружение аномалий, автоматический ретроспективный анализ для выявления ранее не обнаруженных угроз.

- Хранение подробной фактуры по уже обработанному трафику для проведения расследований, восстановления цепочки атаки, выявления и локализации пораженных узлов и оценки ущерба.

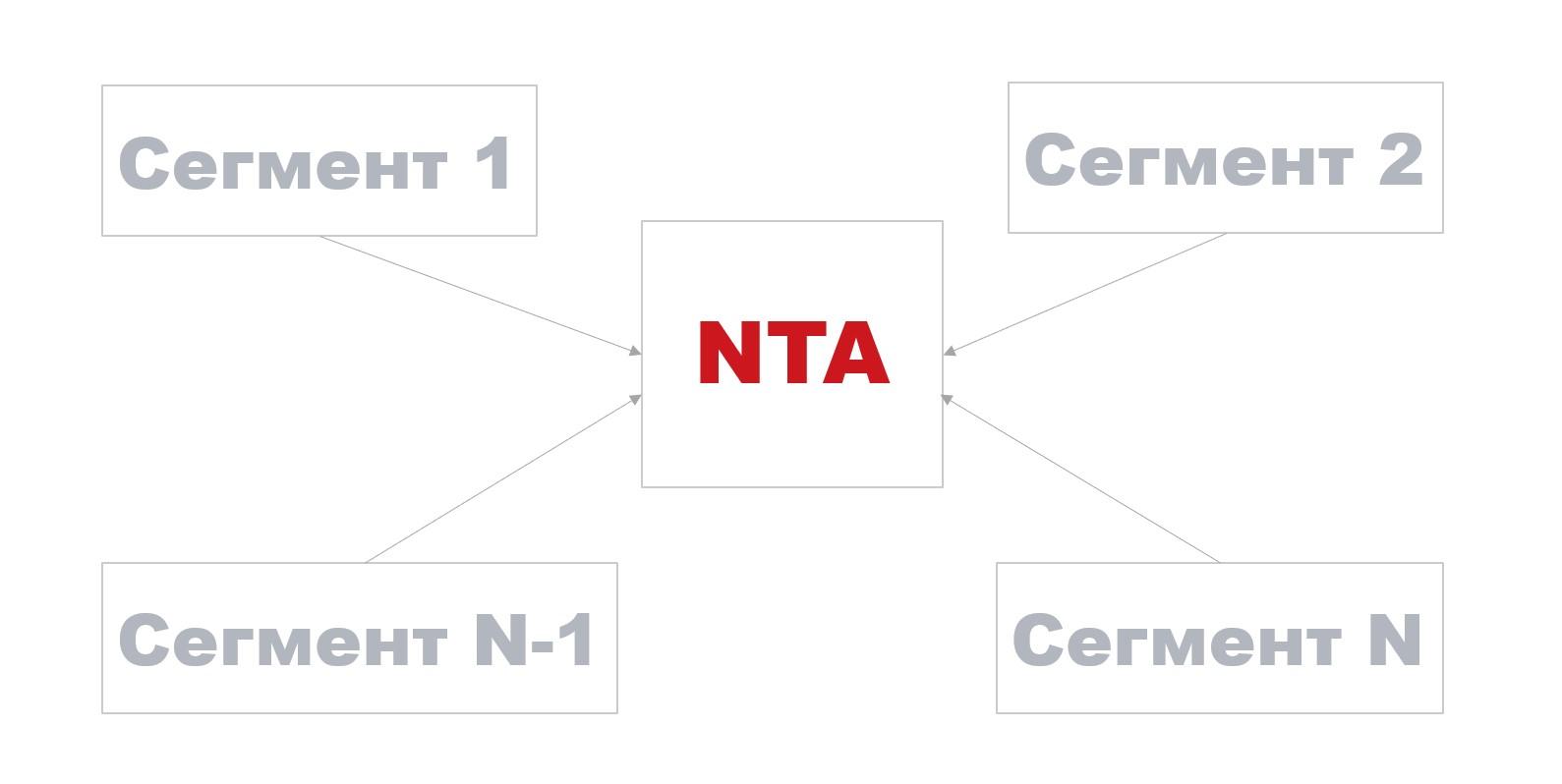

В инфраструктуре организации NTA выступает единой точкой анализа всего трафика или произвольного набора сетевых сегментов.

Схема встраивания NTA в инфраструктуру организации

Схема встраивания NTA в инфраструктуру организации

В зависимости от конкретного NTA-решения возможно перенаправление сырого трафика с сегментов (посредством технологий SPAN, RSPAN, ERSPAN) или с использованием flow-протоколов (NetFlow, S-Flow).

В отличие от IPS, UTM и NGFW, решения NTA работают в режиме обнаружения, а не предотвращения вторжений, а также не способны раскрывать зашифрованный трафик путем постановки в режиме «человек по середине». Для NTA данный факт не является проблемой по следующим причинам:

- В случае внешнего трафика: зачастую есть возможность перенаправления трафика непосредственно с IPS/UTM/NGFW, которые этими функциями обладают.

- В случае внутреннего трафика: выбирая между шифрованием и прозрачностью внутренней сети, 64% специалистов склоняются в пользу второго.

- Производители NTA предлагают альтернативные методы работы с шифрованным трафиком. Так, например, в PT Network Attack Discovery (PT NAD), NTA-системе компании Positive Technologies, реализован метод выявления вредоносного поведения в шифрованном трафике без его дешифровки, на основе статистических данных запросов и ответов в рамках одного соединения.

Итак, что выбрать?

Мы подготовили сравнительную таблицу классов решений, взяв срез по рынку. При выборе нужно учитывать, что наборы функций у решений одного класса могут существенно различаться.

Долгое время периметровые средства были единственным эшелоном защиты и способом осуществления мониторинга сети. Ландшафт угроз меняется, и теперь важно обеспечивать не только мониторинг периметра, но и глубоко изучать угрозы внутренней сети. C точки зрения современных технологий, подходящий кандидат — это решения класса NTA.

С примерами выявленных угроз в сетях 41 крупной компании можно ознакомиться в отчете по пилотным внедрениям PT NAD.