Управление уязвимостями: 5 проблем и их решения

Сегодня мы поговорим об управлении уязвимостями и о том, как выстроить этот процесс правильно.

Анастасия Ляшенко, менеджер по продуктовому маркетингу компании Positive Technologies.

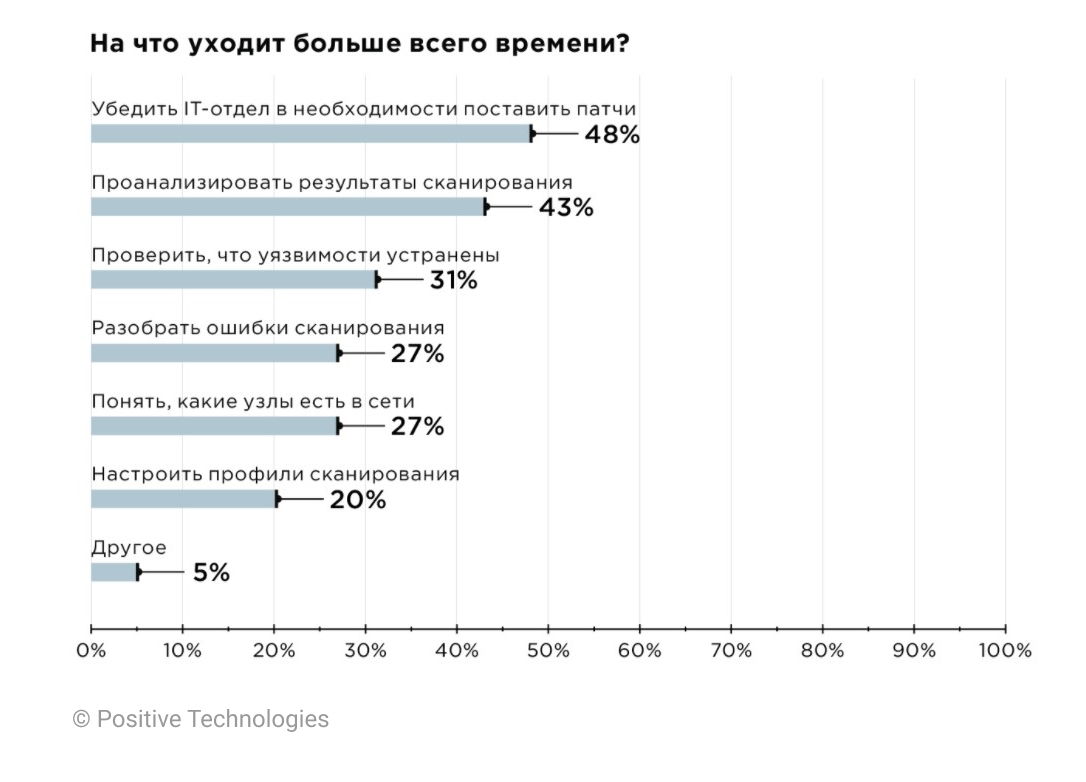

Согласно результатам нашего опроса о том, как выстроено управление уязвимостями в российских компаниях, бизнес испытывает трудности при организации процесса vulnerability management. Так, в половине случаев для устранения уязвимостей больше всего времени специалистов по ИБ уходит на то, чтобы убедить IT-отдел установить обновления.

Сегодня мы поговорим об управлении уязвимостями и о том, как выстроить этот процесс правильно.

Как управляют уязвимостями в российских компаниях

Мы провели анонимный опрос специалистов по ИБ, главной целью которого было узнать, какие проблемы их волнуют, а также с какими ограничениями в работе они сталкиваются. Ниже — выжимка основных сложностей, которые нам удалось выделить на основе ответов 154 представителей компаний. В опросе участвовали преимущественно специалисты по ИБ из госсектора (22%), кредитно-финансовых организаций (17%), промышленных (17%) и IT-компаний (16%). Среди опрашиваемых были представители малого бизнеса (до 250 работников) — 24%, среднего (от 250 до 3000 сотрудников) — 38%, крупного (от 3000 сотрудников) — 38%.

№ 1. Взаимодействие между отделами

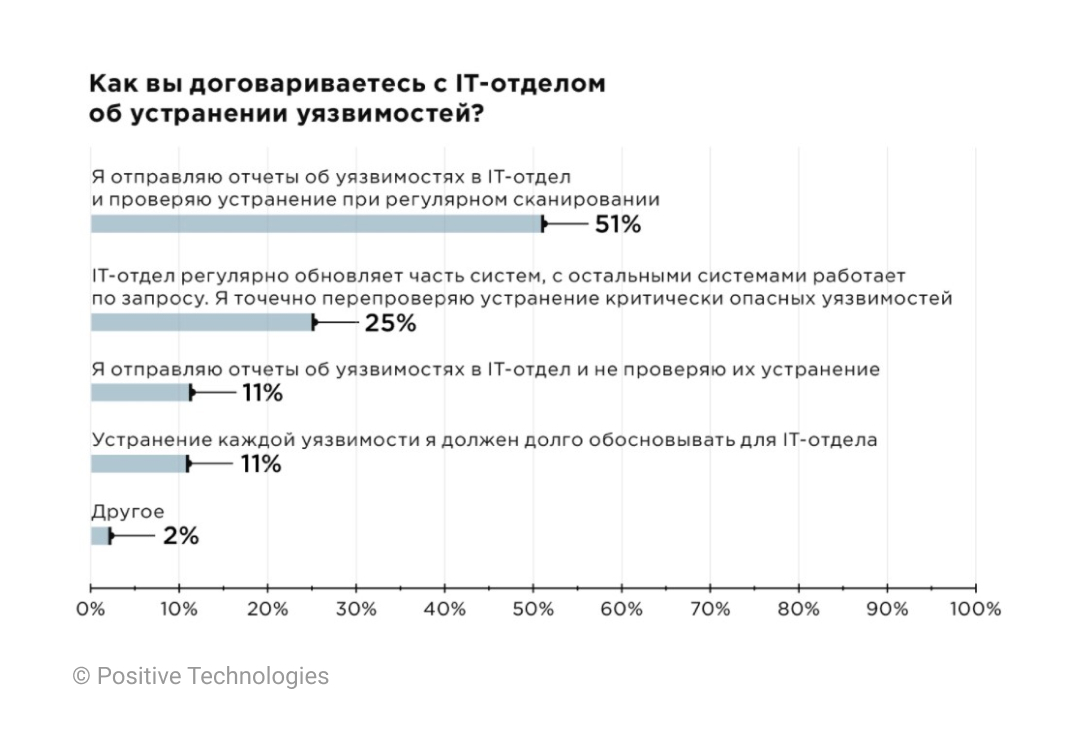

Наиболее распространенной оказалась проблема взаимодействия подразделений ИБ и IT. Так половина опрошенных больше всего времени тратит на то, чтобы убедить IT-специалистов установить обновления. В 11% компаний приходится обосновывать устранение каждой уязвимости.

При увеличении объемов инфраструктуры обрабатывать все возникающие в ней уязвимости становится все сложнее.

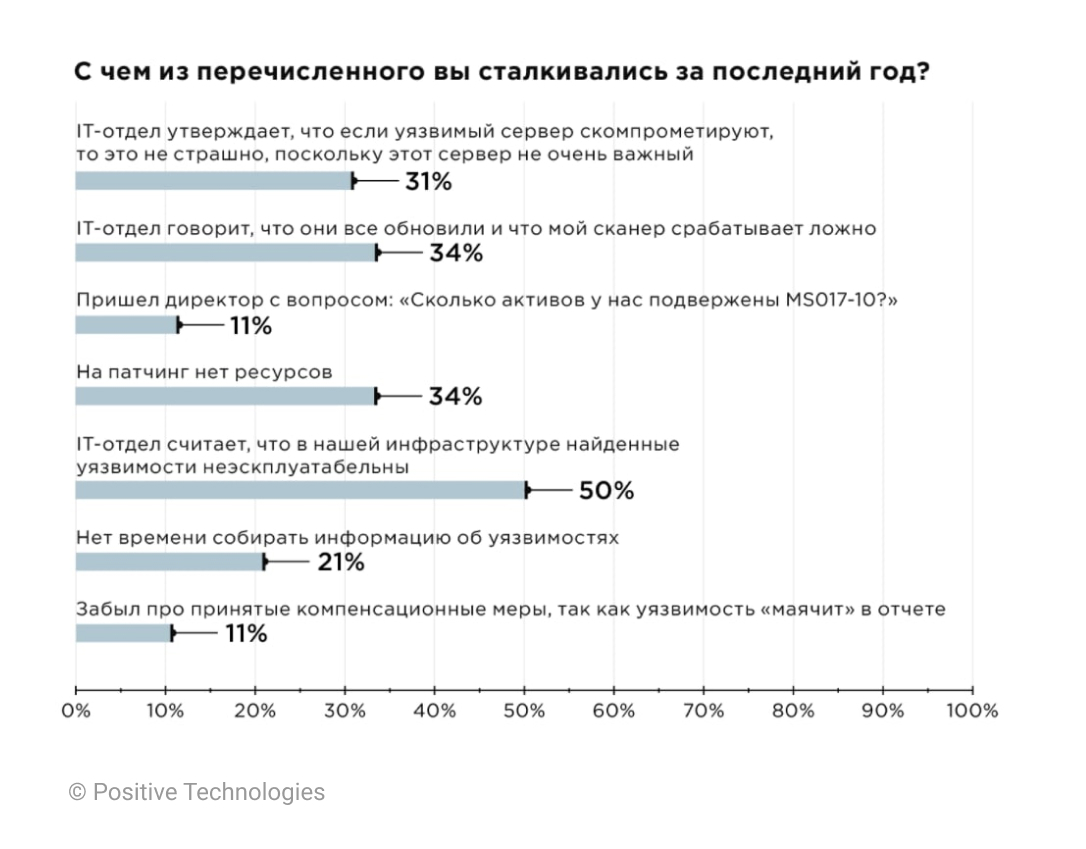

Достичь взаимопонимания между отделами IT и ИБ непросто. Половина из опрошенных сталкивалась с тем, что IT-отдел считал найденные в инфраструктуре уязвимости неэксплуатабельными, поэтому не видел смысла тратить время на их устранение.

№ 2. Отсутствие оперативного патч-менеджмента

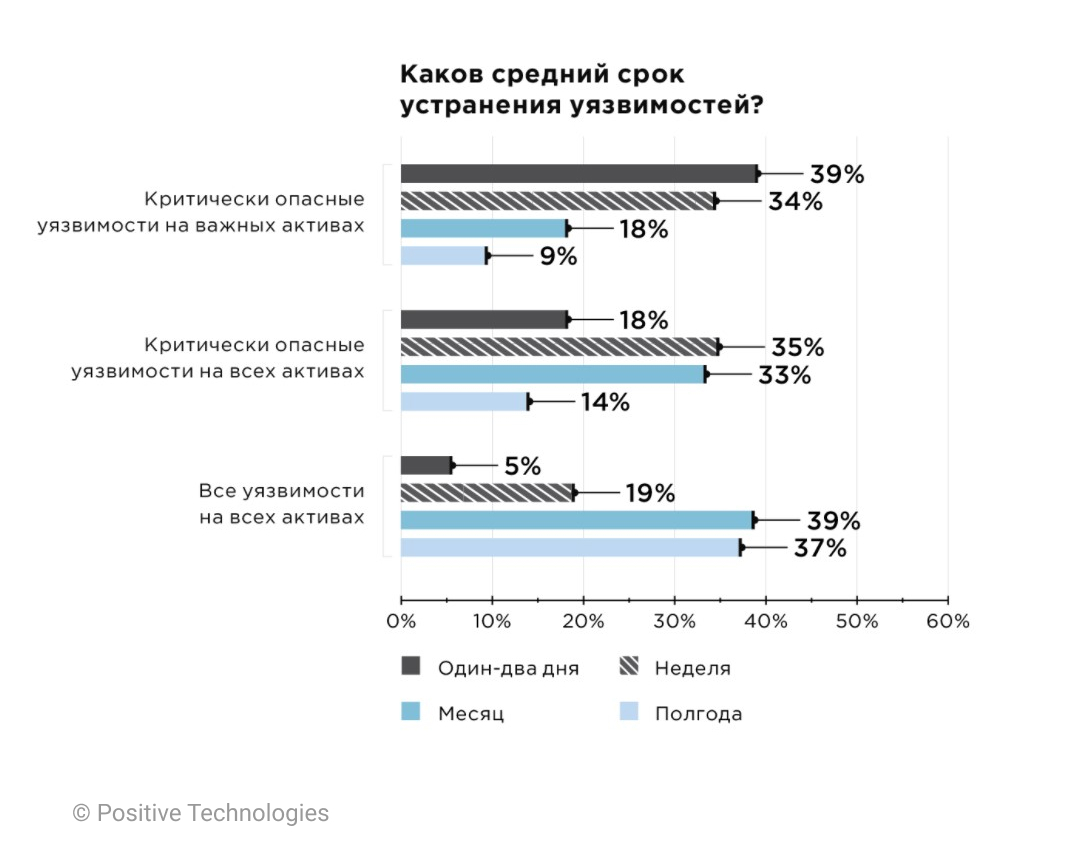

По результатам опроса оказалось, что далеко не во всех компаниях приняты стандарты оперативного патч-менеджмента. Каждый десятый респондент заявил, что в его компании критически опасные уязвимости на важных активах могут оставаться незакрытыми более полугода.

Только 39% представителей компаний заявили о том, что им удается устранять критически опасные ошибки безопасности на приоритетных активах в течение первых двух дней после обнаружения.

При этом чем больше компания, тем медленнее идет процесс закрытия уязвимостей. Так в небольших организациях (до 250 сотрудников) критически опасные уязвимости на важных активах за два дня закрывают 47% респондентов, в средних (от 250 до 3000 сотрудников) – 45%, а в больших (от 3000 сотрудников) — только 26%.

Все это открывает хакерам возможности для проведения кибератак просто за счет более быстрых действий. По данным исследований PT Expert Security Center, киберпреступникам для адаптации новейших эксплойтов для своих атак нередко хватает суток.

№ 3. Отсутствие приоритизации уязвимостей

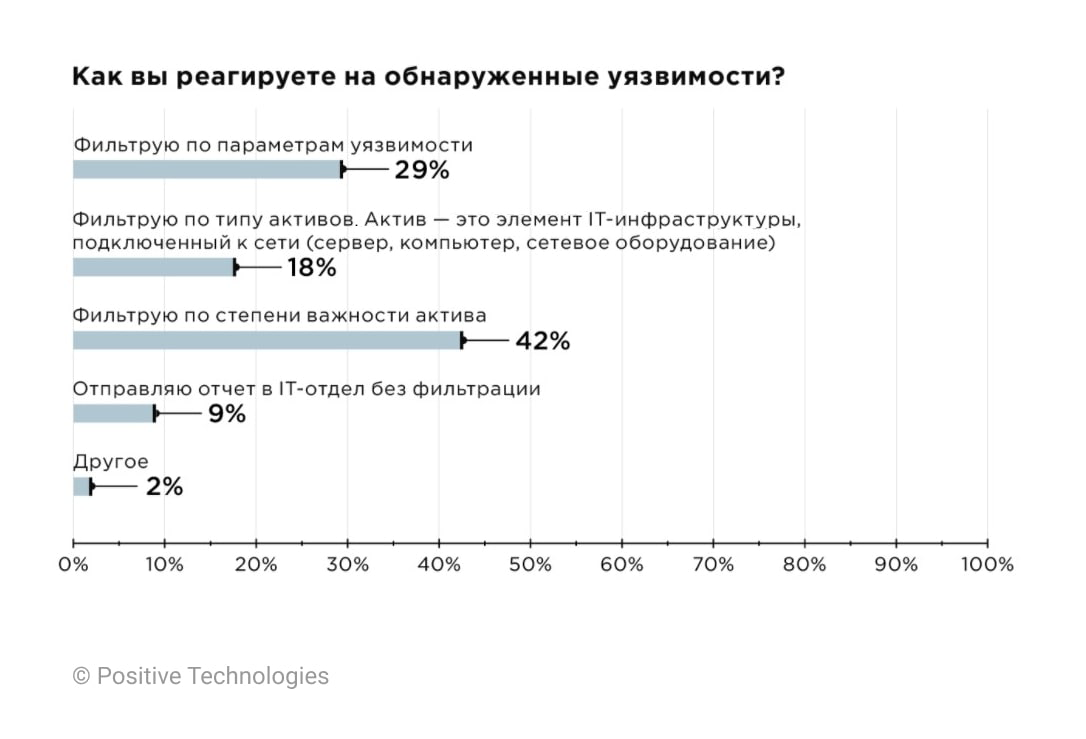

В 9% случаев специалисты по ИБ направляют отчет о найденных ими уязвимостях напрямую в IT-отдел без предварительной фильтрации и приоритизации. Это приводит к тому, что IT-специалисты сами решают, какие ошибки закрывать в первую очередь, и есть риск пропустить наиболее опасные.

№ 4. Нет контроля уровня защищенности

В 11% компаний не проверяют устранение IT-отделом найденных уязвимостей. Это приводит к тому, что даже уже известные специалистам по ИБ уязвимости могут быть по факту не устранены вследствие ошибок. То есть в таких компаниях отсутствует важнейший этап процесса vulnerability management — контроль уровня защищенности.

Конечно, это трудоемкая задача — так считают 31% специалистов по ИБ. Однако контроль уровня защищенности критически важен для того, чтобы минимизировать вероятность использования взломщиками найденных в инфраструктуре уязвимостей.

№ 5. Недостаточная автоматизация

Четверть опрошенных специалистов по ИБ не используют в работе специализированный софт для выявления уязвимостей. Среди них в основном представители малого (35%) и среднего (38%) бизнеса. Это приводит к большим объемам ручной работы — каждый компонент информационной системы нужно проверять отдельно. Это также провоцирует появление ошибок.

Мы попросили участников опроса отметить пять самых популярных задач, которые они выполняют с помощью систем анализа защищенности. Среди них оказались:

-

контроль устранения уязвимостей (58%);

-

оценка общего уровня защищенности (54%);

-

сканирование узлов сети в режиме черного ящика (51%);

-

сканирование узлов сети в режиме белого ящика (49%);

-

выделение особо опасных уязвимостей (48%).

Как правильно выстроить vulnerability management

Существует несколько практик, следование которым позволит эффективно выстроить управление уязвимостями. Среди них:

- Постоянная инвентаризация IT-инфраструктуры

Для поддержания уровня защищенности на высоком уровне необходимо иметь актуальные данные о составе сети (оборудовании, ПО, доступных сервисах), а также найденных уязвимостях. Постоянное сканирование сети — ресурсоемкий процесс, повышающий нагрузку. Но даже в том случае, когда по каким-то причинам ежедневное сканирование всей IT-инфраструктуры невозможно, его нужно проводить регулярно.

- Фильтрация найденных уязвимостей по важности активов

Менее половины опрошенных специалистов подтвердили, что в их компании налажен процесс фильтрации выявленных уязвимостей по степени важности активов. Стоит проводить оценку активов по степени их влияния на работоспособность важных для всего бизнеса ресурсов. Это позволит сконцентрироваться на первоочередном устранении по-настоящему важных уязвимостей, эксплуатация которых чревата серьезными последствиями для компании.

- Современные инструменты анализа защищенности

Привычные специалистам по ИБ инструменты сегодня не всегда показывают высокую эффективность или могут быть качественно встроены в бизнес-процессы. Так классические сканеры понимают, есть ли на проверяемом узле уязвимость непосредственно в момент сканирования. Поэтому, чтобы найти новую уязвимость, сканирование надо провести заново. Это может быть сложно, поскольку требует дополнительных согласований, а в результате снижается скорость реагирования.

Гораздо продуктивнее использовать инструменты, которые сохраняют информацию о просканированных активах, и могут высчитывать применимость новой уязвимости к сети автоматически на основании прошлого сканирования.

- Регламент взаимодействия отделов ИБ и ИТ

Для повышения продуктивности совместной работы специалистов отделов ИБ и IT стоит ввести правила обработки уязвимостей. Например, для уязвимостей среднего и низкого уровня риска, которые не расположены на критически важных активах, можно фиксировать определенный срок устранения.

Это позволит IT-подразделению планировать работу по установке патчей и обновлений ОС в рамках установленных политик, не дожидаясь информации от службы ИБ. В свою очередь, специалисты по ИБ будут лишь контролировать закрытие уязвимостей по прошествии заданного срока. Это освободит время на дополнительную обработку действительно критически опасных уязвимостей.