DLP – машина времени: как защитить данные компании в настоящем, прошлом и будущем

Использование продвинутых DLP, которые одновременно и одинаково качественно работают во всех трех направлениях, позволяет выявить больше, чем отдельные нарушения.

Сегодня от DLP-систем ждут не только предотвращения утечек, но комплексной защиты от внутренних угроз в самом широком смысле. При этом системы должны уметь оперативно обнаруживать и реагировать на инциденты, качественно расследовать, что к ним привело, и обладать инструментами профилактики, чтобы управлять потенциальными рисками в будущем.

В продвинутых решениях есть весь нужный для этого функционал. Рассмотрим его на примере «СёрчИнформ КИБ».

Сначала разберемся с общими характеристиками решения.

«Контур информационной безопасности» (КИБ) – разработка отечественной компании «СёрчИнформ», впервые появилась на рынке в 2004 году как классическая система перехвата пользовательского трафика по внешним каналам с возможностью его анализа.

Сегодня КИБ имеет 12 модулей контроля информации:

-

MailController – перехватывает всю электронную почту (SMTP, POP3, IMAP, MAPI, NNTP, S/MIME), включая входящую через веб-браузер, когда фактически не происходит перемещения информации по протоколам (Gmail, Mail.ru, Яндекс.Почта).

-

IMController – перехватывает чаты, историю сообщений, звонки и списки контактов в социальных сетях (VK, Facebook и т.д.) и мессенджерах (Skype, WhatsApp, Telegram и т.д.), включая популярные бизнес-платформы (Lync, Bitrix, Slack, Mattermost, Rocket.Chat, Zoom и т.д.), а также входящие и исходящие сообщения с популярных сайтов на платформе Mamba (mamba.ru, meebo.com и т.д.).

-

FTPController – перехватывает документы, переданные и полученные по протоколу FTP через обычное или зашифрованное соединение (SSL).

-

HTTPController – перехватывает сообщения (Post/Get запросы), передаваемые на интернет-форумы, блоги, чаты, службы веб-почты или при помощи браузерных IM-клиентов. Продолжает контроль даже при использовании сервисов-анонимайзеров.

-

CloudController – контролирует файлы, принятые и отправленные в облачные хранилища и файлообменные сервисы: Google Docs, Office 365, Evernote, iCloud Drive, Dropbox, Яндекс.Диск, Amazon S3, DropMeFiles, CMIS и др. Проверяет данные, уже хранящиеся в облаке. Перехватывает файлы, отправленные и полученные через TeamViewer, RealVNC, RAdmin, LiteManager. Контролирует документы, как хранящиеся, так и передаваемые через SharePoint.

-

DeviceController – перехватывает информацию, переданную на USB-накопители , внешние диски, CD/DVD, через RDP-сессии и камеры. Обнаруживает подключенные к ПК смартфоны (Android, Apple, BlackBerry, Windows Phone), анализирует их содержимое при подключении в режиме накопителя. Разграничивает доступ устройств к ПК, блокирует запись данных, в том числе по контексту.

-

PrintController – инспектирует содержимое отправленных на печать документов: копирует текстовые файлы, сохраняет сканы в виде графического «отпечатка» и распознанного текста. Обнаруживает документы, заверенные печатью, позволяет контролировать печать бланков строгой отчетности.

-

ProgramController – собирает данные об активности пользователей за ПК и о времени, проведенном в приложениях, программах и на сайтах. Автоматически определяет, работает сотрудник или открыл программу «для вида». Сортирует веб-ресурсы по группам: знакомства, музыка, магазины, новости и др.

-

MonitorController – ведет фото- и видеорегистрацию происходящего на мониторах пользователей. Собирает данные об открытых окнах и процессах, активных в момент съемки. Регистрирует изображения с веб-камеры для идентификации нарушителя.

-

MicrophoneController – с помощью любого обнаруженного микрофона записывает переговоры сотрудников, работающих за ПК в офисе или вне его.

-

Keylogger – фиксирует клавиатурный ввод и данные, копируемые в буфер обмена.

-

Индексация рабочих станций – обнаруживает конфиденциальные документы, которые хранятся с нарушением политик безопасности в папках общего доступа (Shares), на жестких дисках ПК (Local System), платформе SharePoint, в облачных хранилищах и локальных системах NAS.

Модули можно использовать все вместе или по отдельности, поэтому DLP собирается как конструктор – в той или иной комплектации в зависимости от потребностей компании.

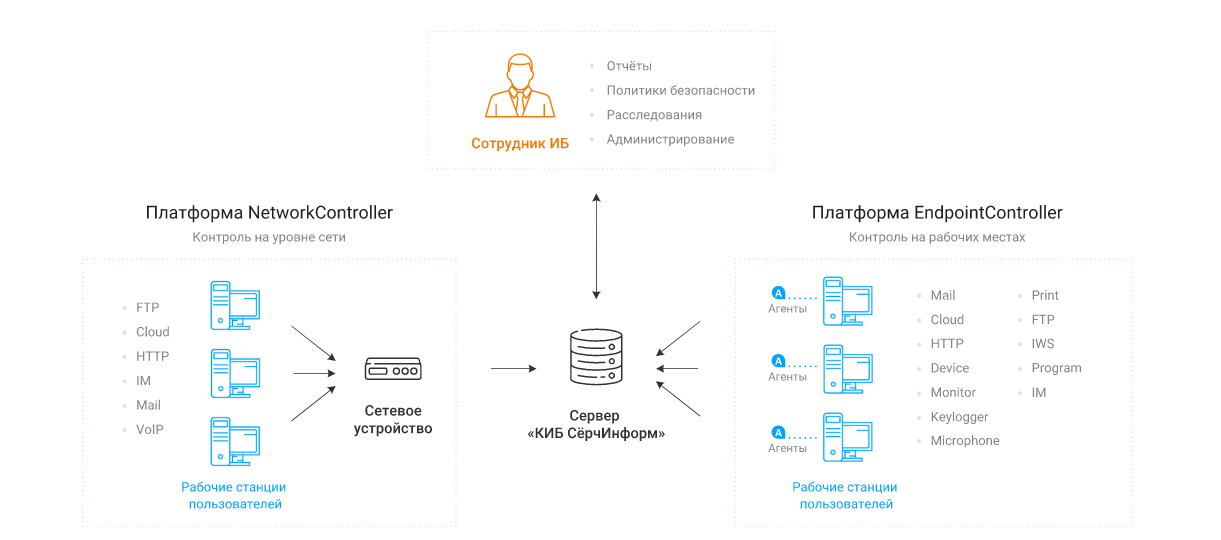

Контроль осуществляют агент на рабочей станции и служба сетевого перехвата на уровне шлюзов сети или интеграции по ICAP.

Аналитическая компонента реализована на собственном движке SearchServer. Он индексирует данные, передающиеся по контролируемым каналам, и документы «в покое» — на рабочих станциях пользователей или сетевых устройствах. Может индексировать любую текстовую информацию из любых источников, которые имеют API или возможность подключения через ODBC. Поддерживается анализ изображений (OCR) и распознавание речи с автоматическим преобразованием аудио в текст.

Рис. 1. Схема работы «СёрчИнформ КИБ»

С обработанными данными перехвата ИБ-специалист может работать в двух консолях: AlertCenter для автоматического поиска и быстрого разбора инцидентов, и Analytic Console – для ручного поиска, детальных расследований и онлайн-наблюдения за ПК сотрудников.

Как весь этот комплекс работает на практике? Подробно рассмотрим в разрезе трех основных задач: детектирования и реагирования, расследования, профилактики инцидентов.

1. Безопасность прямо сейчас: обнаружить и предотвратить

DLP обеспечивает непрерывный мониторинг движения данных и действий пользователей. Из этого потока информации нужно вычленить значимые события и сразу оповестить службу ИБ, чтобы создать задел для быстрого принятия решений. «СёрчИнформ КИБ» использует для этого несколько блоков инструментов.

1.1. Политики безопасности

Политики – это автоматические правила распознавания подозрительных событий. Они основаны на разных видах поиска:

-

По атрибутам. Это дата, время, IP, компьютер, пользователь и прочая метаинформация о событии.

-

По словам и их синонимам. Этот поиск учитывает морфологию, т.е. изменения форм искомых слов, а также синонимические ряды, в том числе сленговые варианты.

-

По тематическим словарям. «Из коробки» доступны десятки профессиональных и отраслевых словарей – например, словари профессионализмов из химической промышленности или типовых терминов из бухгалтерских документов; а также универсальные – словари мата, сленга азартных игроков, потребителей наркотиков и т.п. Во встроенных редакторах легко создать собственные словари, просто загрузив туда тематический текст-образец с нужной лексикой.

-

По фразам и последовательности символов. Эта функция позволяет искать в документах и переписках точные/частично совпадающие слова и фразы, а также информацию, содержащую специальные символы и знаки (иноязычные вставки, @, №, $, % и т.д.). У поиска есть два режима – искать тексты, в которых точно есть искомый фрагмент, или точно его нет.

-

По регулярным выражениям. Особенно полезен для контроля персональных данных – находит номера телефонов, паспортов, автомобилей и др., которые всегда записываются в определенном формате.

-

По «похожим» документам. Это уникальная технология, которая позволяет находить документы, похожие на оригинал не только «технически», но и по смыслу. Учитывается, что текст мог быть отредактирован, некоторые слова заменены, а некоторые написаны по-другому (например, 1 миллион долларов\1 млн долл.\$1 млн). С ее помощью удобно находить все тексты определенного типа и структуры (например, резюме) или все модификации исходного документа, причем процент схожести можно установить вручную.

-

По цифровым отпечаткам, или хэш-суммам. Позволяет контролировать большое количество однотипных документов: узнать, сколько их, где они хранятся и куда передаются, и зафиксировать любые изменения в них – ведь при малейшей редакции хэш-сумма файла меняется. Работает с текстом, картинками, аудио, исполняемыми файлами – практически с любым типом сущностей. Степень соответствия при поиске тоже можно задать вручную.

-

По статистическим запросам. Помогает обнаружить аномалии в типичном поведении сотрудника: например, если он отправил больше 100 писем за день, хотя обычно шлет не больше 10. Можно настроить поиск как по абсолютному, так и по относительному значению параметра. К примеру, считать инцидентом, если пользователь в сутки скопирует на флешку более 50 файлов. Или же считать инцидентом, если пользователь скопировал за сутки на флешку файлов больше на 10%, чем в среднем за последние 5 дней.

Все виды поиска можно комбинировать в сложных запросах, чтобы учитывать сразу несколько параметров. Параметры объединяются с помощью логических операторов «И», «ИЛИ», «НЕ».

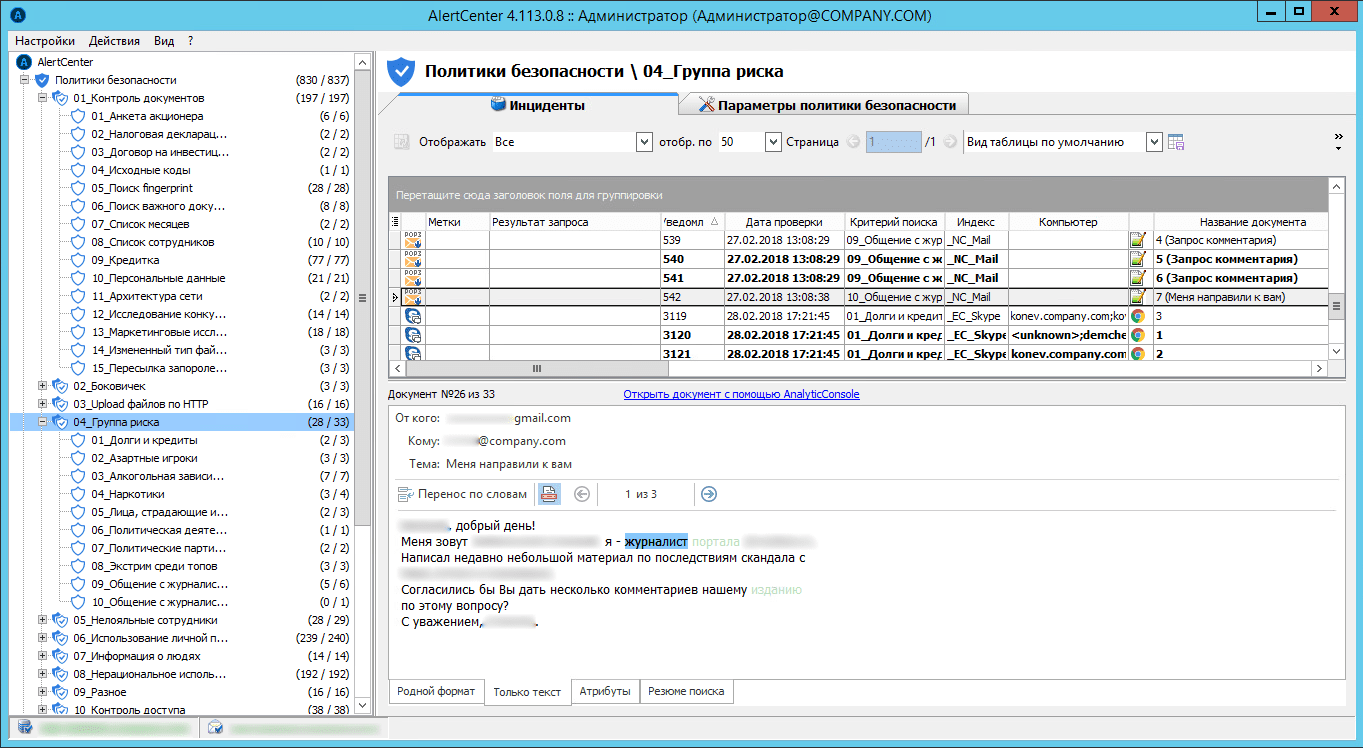

Рис. 2. Пример работы политики безопасности

При отработке политики безопасности ИБ-специалист увидит «сводку» по каждому инциденту: дату, время, действующих лиц, в том числе сможет кратко просмотреть, на что среагировала система. Например, содержимое вызвавшей подозрение переписки можно просмотреть в режиме «Резюме поиска». Он показывает только те фрагменты перехвата, которые содержат ключевые для политики данные, и их краткий контекст. Это удобно, если текста много и сразу непонятно, почему программа на него среагировала. Например, при пересылке объемных документов, или если в перехваченном сообщении много вхождений искомой фразы и нужно быстро просмотреть их все.

Главная цель политик безопасности – выявлять инциденты в автоматическом режиме и оповещать о них ИБ-специалиста. Оповещения можно получать по графику или при каждом новом срабатывании, в консоли или на email/в мессенджеры.

В КИБ в распоряжении ИБ-специалиста 250+ готовых политик, которые можно редактировать. Или создать свои – самостоятельно или с помощью специалистов вендора.

1.2. Инструменты онлайн-контроля

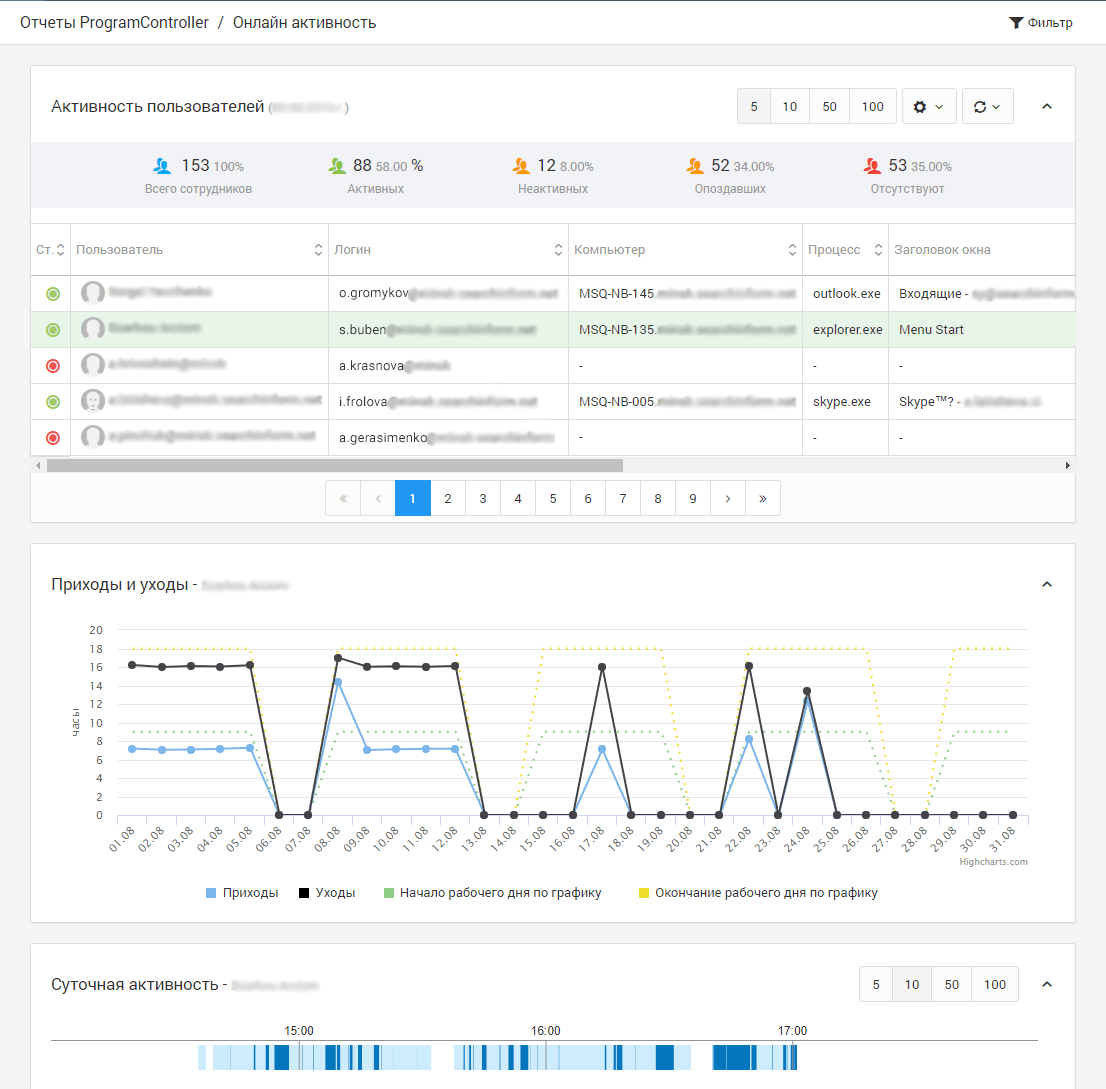

В онлайн-режимах КИБ отображает информацию, которую разные модули собирают на ПК пользователей в текущий момент. Таких инструмента четыре:

-

«Текущая активность» показывает срез происходящего на ПК сотрудников в данный момент. В интерфейсе отображаются данные по всему коллективу: сколько сотрудников онлайн, кто из них сейчас активен, а кто бездействует, кто опоздал, кто отсутствует. Для каждого пользователя доступна детализация – можно посмотреть, какой именно процесс активен на его ПК в данный момент (вплоть до названия вкладки браузера или открытого документа в Word). Плюс сравнить, насколько текущие показатели совпадают с его типичным поведением: программа рисует график среднего времени приходов/уходов с работы, активности за ПК в день за заданный период. Если прямо сейчас показатели выбиваются из общей картины, это повод присмотреться к сотруднику поближе.

-

Режим LiveView позволяет подключаться в режиме реального времени к мониторам сотрудников, чтобы видеть, что именно они делают на том или ином сайте или в приложении. Одновременно можно наблюдать за происходящим на нескольких (до 16) рабочих столах. Предусмотрена возможность записи трансляции.

-

Режим LiveCam нужен, чтобы проконтролировать, кто именно находится за ПК и совершает то или иное действие – при малейшем подозрении можно подключиться к веб-камере сотрудника и идентифицировать нарушителя. Для сбора доказательств можно сохранить контрольные снимки.

-

Режим LiveSound полезен для контроля важных переговоров. Например, можно подключиться к микрофону в ПК сотрудника, который на работе встречается с VIP-клиентом или звонит новому контрагенту, и напрямую послушать или записать беседу. Обычно LiveSound используется, если СБ подозревает мошенничество – но имеет и нестандартное применение, например, если нужно вести стенограмму важной встречи.

Рис. 3. Режим «Текущая активность»: список активных сотрудников

Онлайн-режимы удобно использовать в связке с политиками безопасности. Если после оповещения о срабатывании сразу просмотреть активность сотрудника онлайн, можно подтвердить/опровергнуть подозрения и собрать доказательства нарушения.

1.3. Инструменты «быстрого реагирования»

Обнаружить и подтвердить угрозу – полдела, важно оперативно ее остановить, пока компания не понесла ущерб. Здесь есть несколько вариантов.

-

Во-первых, карантин – это незаменимое средство, когда требуется быстро остановить подозрительную ситуацию и выиграть время, чтобы разобраться детальней. КИБ тормозит отправку писем с подозрительным содержанием о оповещает об этом ИБ-специалиста. Он может запретить/разрешить отправку сообщения в реальном времени, как только изучит инцидент.

-

Во-вторых, можно использовать встроенные инструменты удаленного управления ПК сотрудников. Как только зафиксирован опасный инцидент, служба ИБ имеет возможность вмешаться и принудительно перезагрузить компьютер, чтобы остановить нарушение. Можно настроить предупреждения для пользователей, например: «На вашем устройстве зафиксирована подозрительная активность, через 5 минут компьютер будет перезагружен». Все нужные «кнопки» прямо в интерфейсе КИБ, не придется тратить время на привлечение сторонних инструментов – это критично, когда счет идет на секунды.

Как это работает?

В компании сработала политика безопасности, настроенная на поиск откатчиков. Ключевые слова из словаря откатной тематики обнаружились в веб-таблице, которую заполнял пользователь. Службы ИБ подключилась к его экрану и увидела, что сотрудник ведет учет полученных взяток от контрагентов, причем большая часть сумм, судя по таблице, отходит некоему «Плешивому». Дополнительное ручное расследование по перепискам в неформальных каналах (мессенджеры, Skype) позволило установить, что это – замдиректора, которого так «за глаза» называют подчиненные. Очевидно, взятки брал он, но действовал чужими руками. Так в реальном времени раскрылась целая преступная схема.

Задействованные инструменты КИБ: отчет об установленных программах, отчет об активности пользователя, просмотр архивного видео экрана пользователя в MonitorController. Здесь пошагово показываем расследование.

2. Безопасность в ретроспективе: инцидент от «Я» до «А»

Если инциденты не анализировать, они будут повторяться. КИБ позволяет оценить картину в общем и найти мельчайшие детали.

2.1. Отчеты и графы

КИБ исследует все происходящее с данными в компании и собирает аналитику в удобные отчеты. «Из коробки» доступны более 30 базовых шаблонов, на их основе можно создать неограниченное количество кастомизированных отчетов. Вот самые яркие примеры, которые применяются в расследованиях:

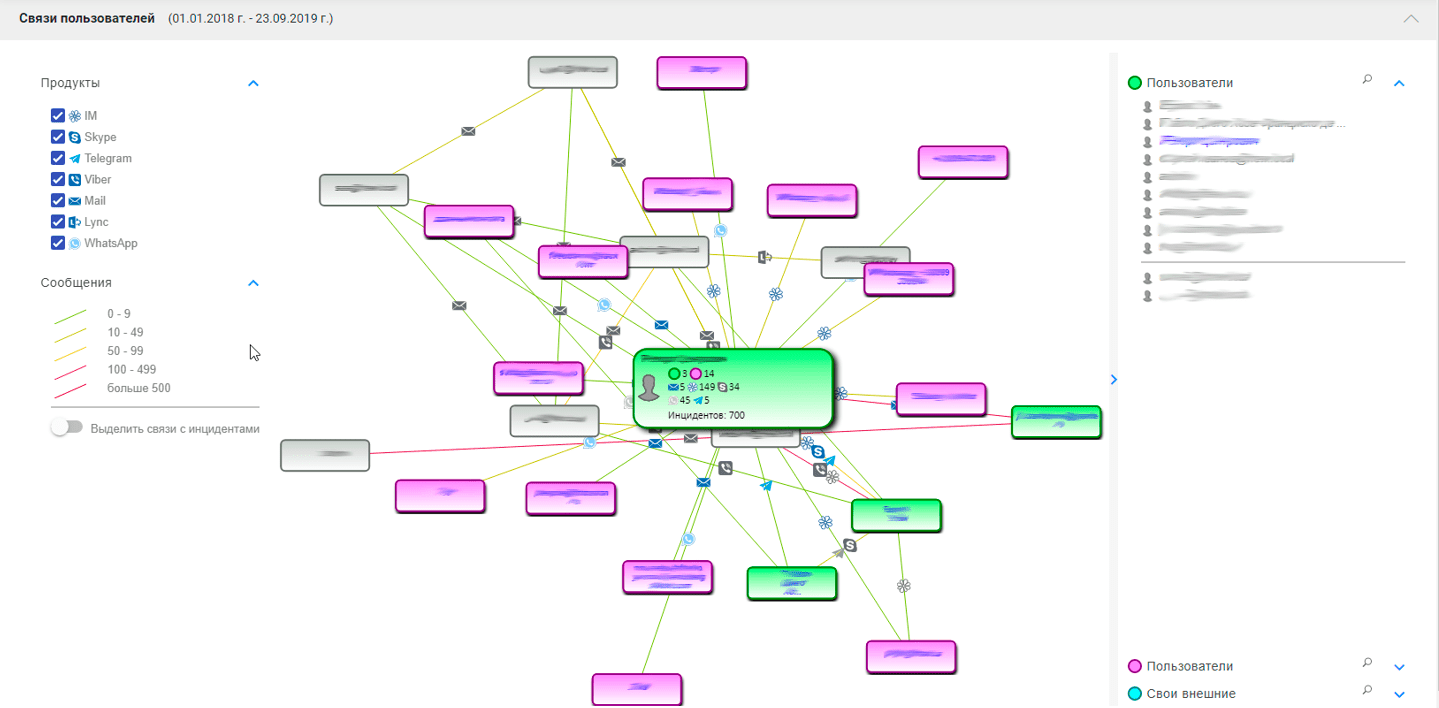

- Отчеты о связях пользователей. КИБ строит классический граф связей, также доступно его табличное представление. Граф нужен, чтобы составить представление о «кругах общения» в коллективе и за его пределами. Показывает всех внутренних и внешних пользователей, с кем каждый сотрудник когда-либо состоял в переписке по почте или мессенджерам. Визуализирует интенсивность общения и подсвечивает контакты, с которыми хотя бы раз был связан инцидент безопасности. Помогает обнаружить, кто по дружбе снабжал секретами новичка, который оказался «кротом», и кого еще втянул в «боковую» схему менеджер, попавшийся на продажах мимо кассы.

Рис. 4. Отчет по связям пользователей

-

Контентные маршруты. Это отчет, который визуализирует все перемещения файлов по внутренним и внешним каналам связи. Позволяет оперативно установить автора документа, источник и пути его распространения в компании и за ее пределы. Если секретарь случайно отправит стенограмму закрытого совещания не в тот отдел, ИБ-специалист оперативно узнает, кто успел приобщиться к документу и потенциально может о нем разболтать.

-

Отчеты об активности пользователей. Обычно за соблюдением трудового распорядка следят кадровые службы, для ИБ-специалиста это скорее вспомогательный инструмент. Но на практике из данных о продуктивности, эффективности, посещении сайтов той или иной тематики и активности в ПО (в том числе ненужном по работе) можно сделать важные выводы о поведении нарушителя. Например, понять, как долго готовился инцидент (недовольный товаровед месяц гуглил «как удалить БД», а потом-таки удалил), или что послужило мотивом (сейл каждый день смотрел квартиры и условия ипотеки, а потом взял откат «на первый взнос»).

-

Отчеты по программам и устройствам. Показывает, какие программы стоят на ПК сотрудников и какие устройства к ним подключаются. Помогает установить, кому принадлежала флешка с вредоносом, который скосил всю бухгалтерию, и обнаружить, что менеджер по закупкам зачем-то установила себе PhotoShop. А еще уберегает от краж: в отчете собран полный перечень компьютерного оборудования, в т.ч. его составных частей. Если сисадмин решит тихонько снять новую видеокарту с рабочего ПК, чтобы на домашнем не висли «танки», служба ИБ об этом узнает.

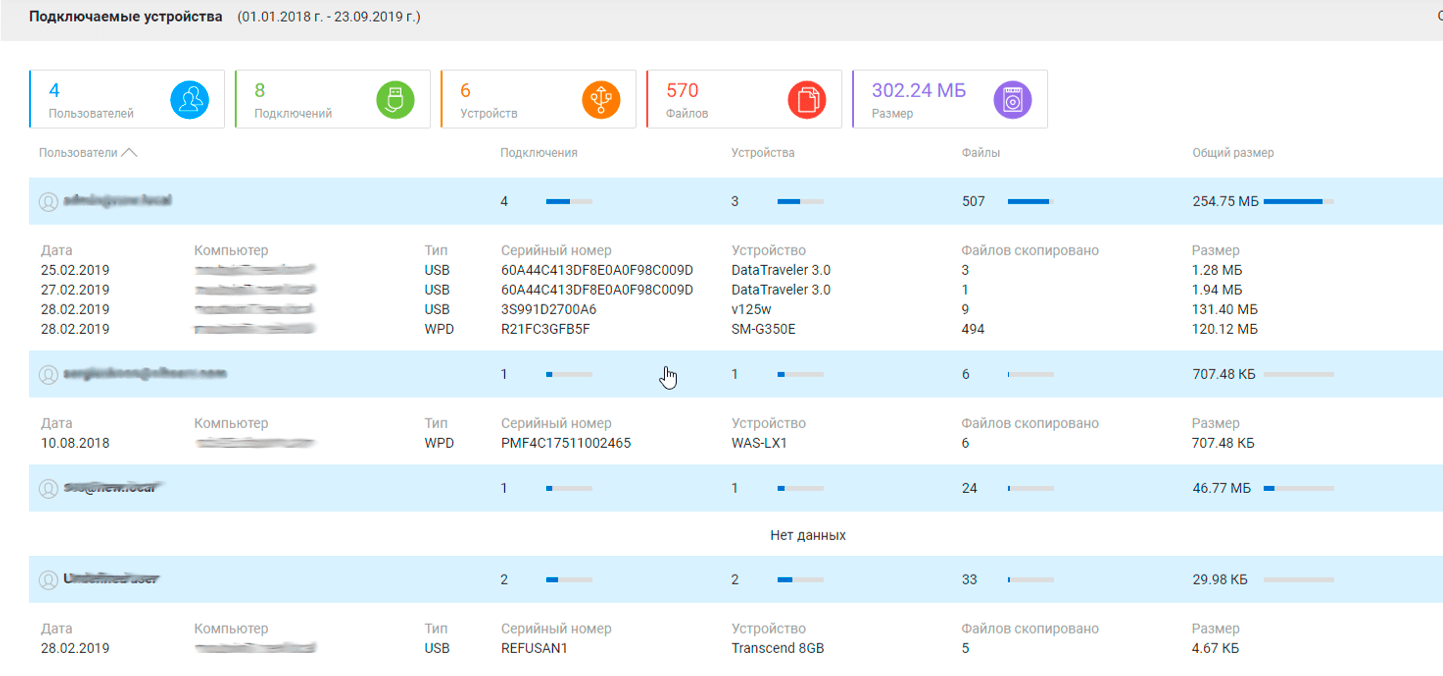

Рис. 5. Отчет по подключаемым устройствам

2.2. Ручной поиск

В дополнение к краткой «сводке» по инциденту, который ИБ-специалист получает при срабатывании политик безопасности, фактуру можно уточнить вручную.

КИБ может хранить весь перехват с момента установки, поэтому при расследованиях доступна ретроспектива действий нарушителя. Можно отследить все его переписки, поисковые запросы, действия с документами, в программах и на сайтах. Доступен архивный перехват по всем контролируемым каналам, в том числе снимки экрана или с веб-камеры и видео с экранов пользователей.

Ручной поиск может учитывать разные условия, которые задаются с помощью фильтров. Отсортировать выдачу можно:

-

По пользователю – например, искать только переписки менеджера Иванова.

-

По дате и времени – например, искать только действия за две недели до инцидента.

-

По каналу связи – например, учитывать только переписки в соцсетях и загрузки документов в облако.

-

По размеру файла – в случае, если ищем переписки с вложениями или документы на ПК пользователей.

-

По другим атрибутам – в зависимости от того, по каким каналам перехвата будет проходить поиск, можно задать дополнительные параметры выдачи.

-

По содержимому документов/переписок – то есть по фразам, словарям, регулярным выражениям и другим контентным видам поиска, доступным при настройке политик безопасности.

Как и при настройке политик, условия фильтрации можно дополнительно объединять с помощью логических операторов.

В результате ИБ-специалист получит перечень событий, попадающих под заданные критерии: допустим, все переписки Иванова в Telegram за последний месяц, где фигурировали номера телефонов. Выдачу можно дополнительно кастомизировать, отобрав цепочки результатов – например, по адресатам сообщений, по датам и т.д.

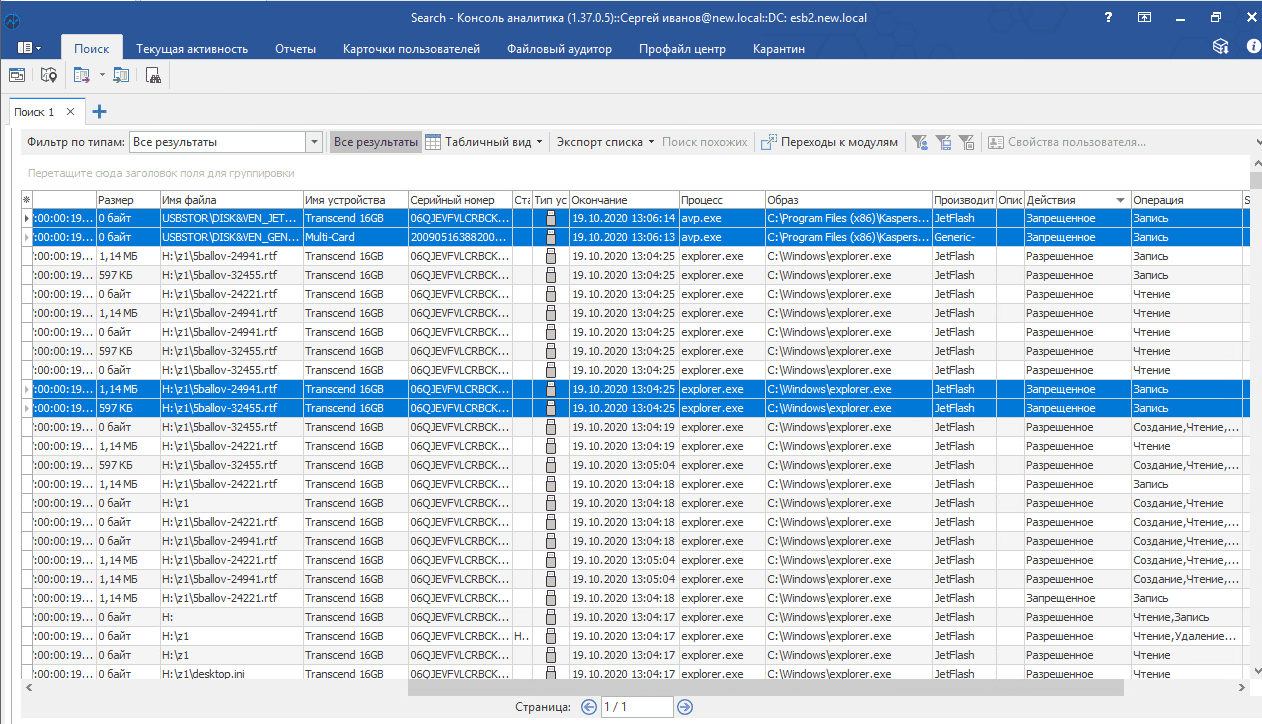

Рис. 6. Пример расследования с помощью ручного поиска

Кликнув на соответствующую строчку в выдаче, ИБ-специалист получает возможность просмотреть перехваченную информацию и вложения, если они были. Доступно несколько вариантов просмотра:

-

Только текст – показывает извлеченное текстовое содержание переписки (или расшифровку аудио, или распознанный текст с изображений, и т.д.), для удобства подсвечивает искомые данные.

-

Родной формат – показывает перехваченное сообщение «как есть»: картинку – картинкой, таблицу – таблицей, и т.д., с сохранением всего визуального оформления.

-

Атрибуты – показывает метаинформацию о перехваченном сообщении.

Ручной поиск позволяет грамотно оценить все детали инцидента, а заодно позволит убедиться, что проблему искоренили полностью – найдены все причастные, обнаружены все «дыры» в защите.

При правильном юридическом оформлении, доказательства из расследований в КИБ можно использовать в суде.

Как это работает?

В компании регулярно просматривали отчеты КИБ по программам на ПК пользователей. Однажды система выявила, что PhotoShop почему-то установлен не только у штатного дизайнера, но и у менеджера по продажам. Служба безопасности изучила, насколько активно работает в нем сотрудник: оказалось, регулярно и до нескольких часов в день. Чтобы разобраться в подозрительной ситуации, просмотрели архивную запись его экрана в момент, когда PhotoShop был запущен: пользователь подделывал печати на важных документах. Собранных материалов хватило, чтобы доказать мошенничество.

Задействованные инструменты КИБ: отчет об установленных программах, отчет об активности пользователя, просмотр архивного видео экрана пользователя в MonitorController. Здесь пошагово показываем расследование.

3. Безопасность в будущем: работа на упреждение

Расследования помогают выяснить, по каким сценариям развиваются инциденты. Когда на руках все данные, легче настроить защиту так, чтобы пользователи действовали в нужном компании русле – снижается риск случайных нарушений и реализации распространенных инсайдерских схем.

Профилактика ведется двумя способами: с помощью ограничительных мер, с одной стороны, прогнозирования и контроля рисков – с другой.

3.1. Блокировки и контроль привилегий

КИБ позволяет заранее запретить опасные действия пользователей, которые могут спровоцировать инцидент. Под контролем – все основные каналы, передачу данных по ним можно настроить максимально гибко. Приведем несколько примеров.

По данным нашего исследования, большинство утечек (48%) происходят через почту. При таком объеме сложно проконтролировать все – удобнее настроить блокировки однозначно нежелательных писем, а в карантине и с помощью политик разбираться только с нетипичными случаями. Блокировки в почте бывают:

-

Контентные, когда DLP запрещает отправку писем и вложений, если их содержание ставит под угрозу конфиденциальность корпоративной информации. Критерии конфиденциальности содержимого устанавливаются с помощью всех 8+ видов поиска.

-

Контекстные: по отправителю, получателю, наличию/размеру вложения, типу файла (более 100 форматов) и множеству других атрибутов. Например, можно заблокировать отправку на внешние адреса всех файлов формата .dwg, если вам критично хранить чертежи внутри компании.

-

По действиям. Актуально, если сотрудники работают вне почтового клиента в так называемой веб-почте. В ней безопасней будет заблокировать сохранение черновиков и отправку вложений.

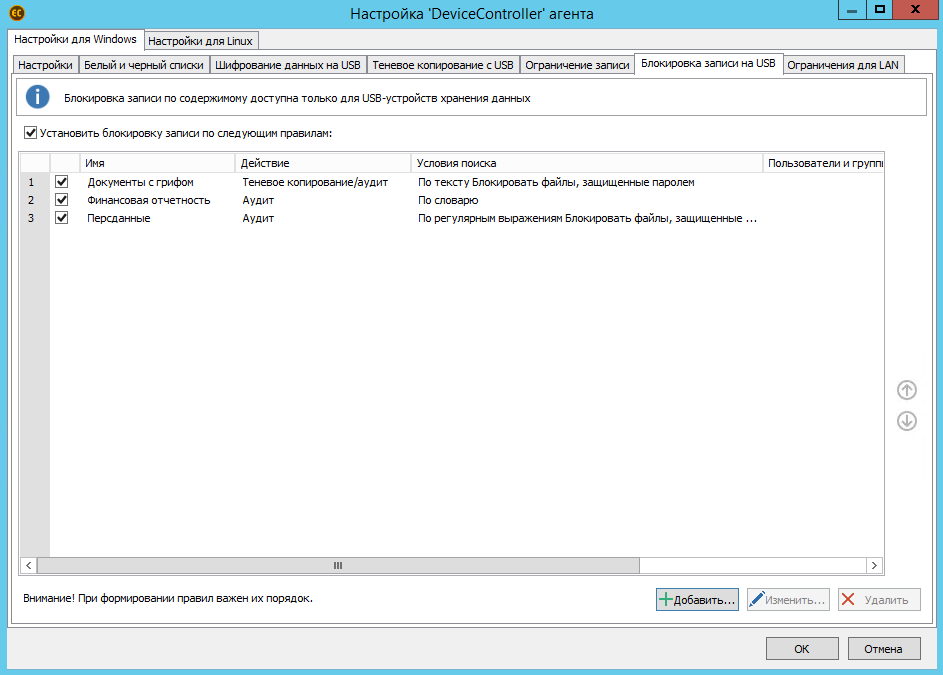

Рис. 7. Примеры настройки контентных блокировок для записи на USB: по тексту, регулярным выражениям, дополнительным условиям (защита паролем)

Флешки – второй по популярности инструмент для «слива», в 46% случаев данные из компаний уносят именно на них. Чтобы этого не происходило, можно:

-

Заблокировать подключения. По сути это означает принудительное отключение портов на ПК пользователей. Опция доступна для всех или выбранных компьютеров, а также отдельных пользователей – можно запретить/разрешить пользование съемными устройствами выбранным сотрудникам на любых машинах. Дополнительно настраиваются типы «запретных» устройств. Например, можно разрешить использование флешек, но запретить подключения к ПК телефонов (Android, Apple, Blackberry, Palm, Windows Phone и т.д.).

-

Ограничить запись. Например, задать предельный объем записи и останавливать ее по достижении этого порога. По дефолту такие ограничения работают для всех пользователей и ПК, но можно настроить исключения. Кроме флешек, можно контролировать объемы записи на любые устройства хранения и RDP-диски.

-

Запретить запись определенного контента. КИБ анализирует содержимое отправляемых на USB документов, ищет в них «сигнальные» признаки (доступны все виды текстового поиска) и при совпадении просто не дает им сохраниться на флешке. Также можно запретить запись файлов определенного типа. Или автоматически блокировать запись, если контент не распознается – например, когда пользователи отправляют на флешки файлы в запароленных архивах.

-

Ограничить доступ к записанному контенту. Еще один способ заранее «обезвредить» возможную утечку – сделать слитые данные бесполезными. КИБ может шифровать данные при записи на флешку так, что они будут не читаемы за пределами компании/определенных ПК.

-

Другая распространенная «боль» – нежелательные действия в интернете. В КИБ можно задать правила для всех или отдельных пользователей, которые позволят снизить риски утечек и реализовать безопасные схемы работы с веб-сервисами:

-

Заблокировать доступ к ресурсам. КИБ вычитывает хост подключения и разрывает соединение, если ресурс в «черном списке». Можно закрывать/открывать доступ только в определенные часы, дни или периоды. Например, чтобы все сотрудники, кроме SMMщика, могли сидеть ВКонтакте и YouTube только по пятницам после 17 часов.

-

Запретить скачивание/загрузку контента. Работает для любых веб-сервисов, включая мессенджеры, соцсети и облачные хранилища. Например, в том же ВКонтакте можно заблокировать возможность загружать любые файлы, при этом оставив доступ к остальному функционалу сайта. С подозрительных ресурсов можно запретить любые скачивания.

-

Ограничить отправку запросов. Работает, как любая другая контентная блокировка – по текстам поисковых запросов, передаваемых сообщений и прикрепляемых файлов, а также по их атрибутам. Если пользователь попробует поделиться с другом в Facebook ноу-хау компании, его сообщение просто не уйдет.

Рис. 8. Пример отчета о заблокированных операциях при USB-подключениях по результатам DeviceAudit

Наконец, особняком стоит контроль привилегированных пользователей – всех, кто имеет расширенные полномочия в компьютерной инфраструктуре. Их действия могут иметь самые разрушительные последствия, так что КИБ позволяет ими точечно управлять:

- Запрещать доступ к ПО для удаленного администрирования: RDP, TeamViewer и аналогам, Vmware/VirtualBox и другим виртуальным средам и т.д. Настроить их можно по пользователям/ПК, чтобы привилегии остались, например, только у сисадминов. По той же схеме можно блокировать сотрудникам доступ к любому ПО, не нужному по прямым обязанностям – чтобы условные снабженцы не подделывали КП в PhotoShop.

-

Блокировать отдельные действия. Например, запретить проброс USB-устройств в виртуальные среды, чтобы пользователи не могли бесконтрольно копировать там информацию. Или ограничивать передачу файлов при удаленных подключениях: например, запретить копирование информации на удаленном ПК или вставку на том, откуда идет подключение. А еще снимать теневые копии всей переданной таким образом информации.

3.2. Выявление групп риска

Технических мер профилактики не всегда хватает, когда в дело вступает человеческий фактор – внутренние мотивы пользователей, которые могут стать спусковым крючком для нарушения правил ИБ. Поэтому всегда лучше заранее знать, чего ждать от коллектива.

Важно отслеживать общие настроения, локальные конфликты (они могут спровоцировать нарушения из мести), привычки и интересы отдельных пользователей. КИБ позволяет выявить в коллективе группы риска и взять их на особый контроль.

Среди готовых политик безопасности в КИБ есть несколько «про людей», которые выявляют проблемы в коллективе:

-

Зависимости – алкоголь, наркотики, азартные игры и др.

-

Опасные убеждения – радикальные, националистические взгляды и т.д.

-

Рискованные ситуации – долги, болезни, семейные проблемы, неуставные отношения на работе и прочее.

-

Саботаж и недовольство – негатив в адрес коллег и руководства, конфликты, недовольство зарплатой и призывы к саботажу.

-

Подготовка к увольнению – активное посещение сайтов по трудоустройству, отправка резюме и др.

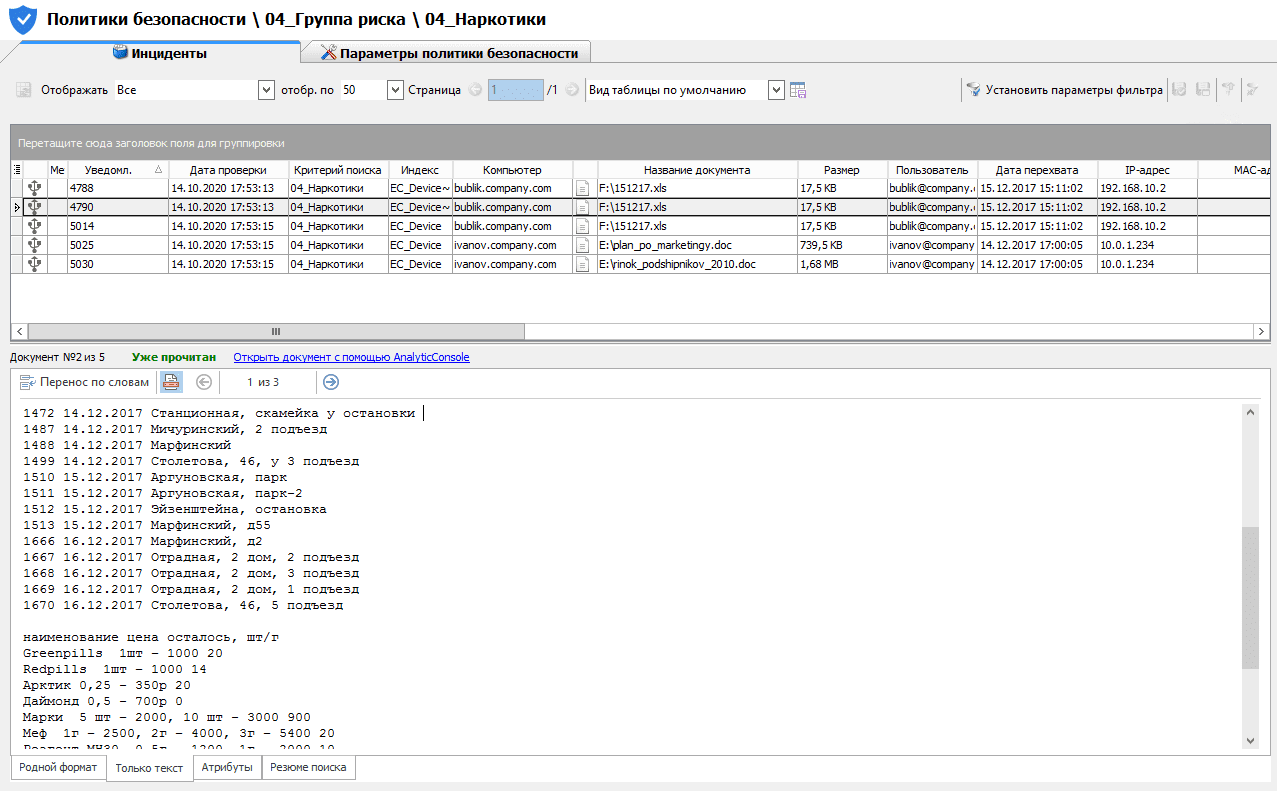

Рис. 9. Пример работы политики безопасности по контролю употребления наркотиков

КИБ ищет эти признаки в переписках сотрудников на основе тематических словарей, также учитывает их активность в ПО и на сайтах. Благодаря широкому фронту политики безопасности обнаруживают не только отдельных «проблемных» сотрудников, но и целые группы в коллективе, которые могут спровоцировать инцидент. Например, можно разглядеть в финдиректоре самодура, который третирует подчиненных, до того, как кто-то решит ему в отместку удалить всю годовую отчетность.

Как это работает?

Служба безопасности изучала контрольные снимки с веб-камер, которые DLP делала при каждом снятии блокировки на ПК сотрудников. Обратила внимание, что один из пользователей отсутствовал за ПК в момент его разблокировки, причем это происходило по окончании рабочего времени. Дальнейшее расследование показало, что сотрудник подключился к рабочему компьютеру из дома через TeamViewer. Даже если он действовал с благими намерениями, удаленные подключения были строго запрещены правилами компании. Во избежание повторных инцидентов любое использование TeamViewer заблокировали на уровне процесса.

Задействованные инструменты КИБ: настройка правил контрольной съемки, просмотр контрольных снимков с веб-камеры, сделанных MonitorController, настройка блокировки запуска процесса. Мы сделали видео с разбором кейса в системе.

Выводы

Даже отличная профилактика не гарантирует стопроцентной защиты. Инсайдеры могут найти новые лазейки, «сыграет» нетипичный риск-фактор или неучтенная проблема в коллективе. Поэтому один раз настроить блокировки и расслабиться не получится. Нужно постоянно быть в курсе актуальной картины, фиксировать новые инциденты и разбираться, что к ним привело – чтобы затем по необходимости оптимизировать превентивные меры.

Использование продвинутых DLP, которые одновременно и одинаково качественно работают во всех трех направлениях, позволяет выявить больше, чем отдельные нарушения. Становятся заметны системные проблемы: непродуктивные бизнес-процессы, кадровые решения. Это возможность увидеть пути оптимизации, найти новые точки роста и реализовать потенциал для развития компании.

«СёрчИнформ КИБ» успешно справляется со всеми перечисленными задачами благодаря широкому охвату каналов контроля и мощной аналитике. То есть представляет собой средство комплексного контроля внутренних угроз. Еще больше возможностей дает бесшовная интеграция КИБ с другими продуктами линейки «СёрчИнформ»: SIEM-системой, DCAP-решением FileAuditor для контроля файловой системы, DAM-системой Database Monitor для защиты баз данных и программой оценки личностных рисков ProfileCenter.

Бесплатно испытать возможности «СёрчИнформ КИБ» можно в течение месяца: оставьте заявку на сайте вендора. При желании систему можно развернуть в облаке или попробовать в формате аутсорсинга.