Реальная защита виртуальных сетей

Как минимизировать угрозы и контролировать виртуальную инфраструктуру

Palo Alto Networks предоставляет возможность защищать сети и высокоскоростными аппаратными устройствами, и виртуальными межсетевыми экранами из единой точки на основе системы управления Panorama. Весь богатый функционал обеспечения безопасности можно использовать внутри виртуальных сетей, и возможности сетей расширяются. Установка защиты выглядит так: достаточно скачать образ виртуального NGFW и запустить. Любой современный сервис безопасности можно развернуть в течение дня: VPN-шлюз, URL-фильтр, контроль приложений, IPS, антивирус, DLP, Threat Intelligence и др. Вы можете использовать все преимущества защиты в средах виртуализации: подключать сотрудников к вашей сети через межсетевой экран, что актуально в период коронавируса, когда все работают удаленно и подойти к физическому свитчу и воткнуть кабель в офисе просто некому. Еще одним плюсом является то, что межсетевой экран становится ближе к каждому виртуальному серверу: каждый исходящий или входящий пакет с виртуального интерфейса гипервизора сначала отправляется на проверку в средство защиты, а потом адресату. Эта возможность называется микросегментация. И надо сказать, что скорости современных виртуальных межсетевых устройств достигают 16Гбит/с благодаря технологиям SR-IOV и DPDK. Кроме того, вы можете масштабировать средства защиты, устанавливая их в необходимом количестве для покрытия всего объема трафика. Также средства виртуализации имеют встроенные средства автоматизации, такие как Terraform® и Ansible® – они тоже поддерживаются Palo Alto Networks через REST API.

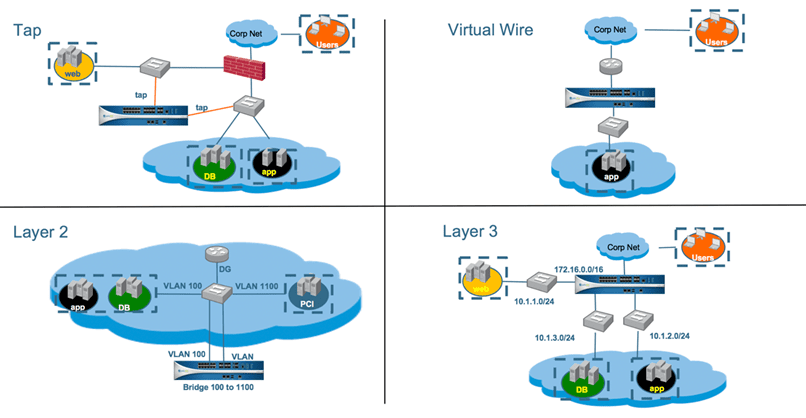

Сетевые подключения в физической и в виртуальной сети. Сходства и различия.

В физической сети межсетевые экраны подключают в сеть как свитч (интерфейсами L2), как маршрутизатор (интерфейсами L3), как прозрачный кабель (двумя интерфейсами VWire) и как устройство в режиме прослушивания SPAN-порта (интерфейс TAP). Каждый NGFW имеет несколько портов, и каждый порт можно настроить в любом из этих четырех режимов. Также поддерживается агрегация каналов в etherchannel с поддержкой LACP и транковые порты с передачей тегов VLAN. Точно так же вы можете подключить и виртуальные NGFW, только с тем отличием, что вы подключаете виртуальные интерфейсы в виртуальные свитчи, которые реализованы гипервизором.

Виртуальный межсетевой экран работает как сервисная виртуальная машина на хосте виртуализации, и гипервизор перенаправляет сетевые пакеты в межсетевой экран для проверки. В SDN виртуальный NGFW инсталлируется как сервис.

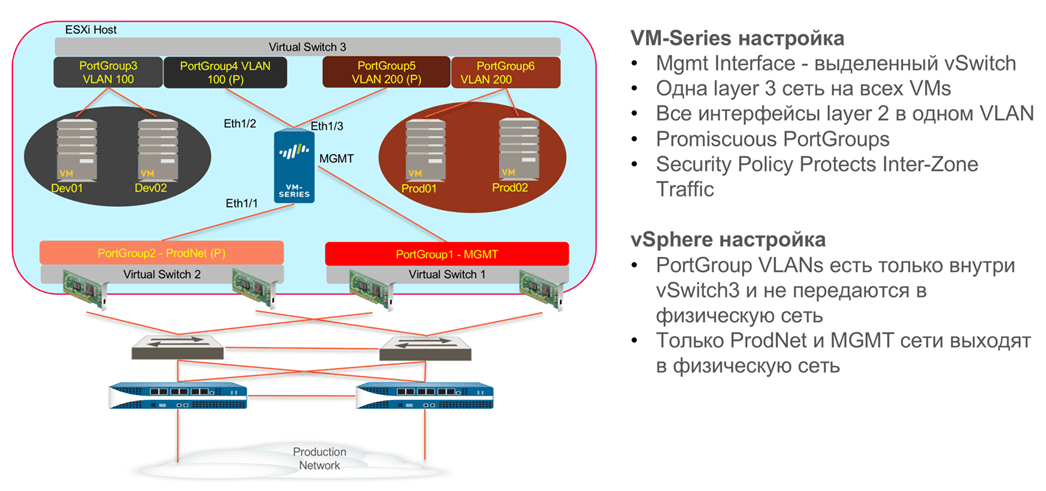

Пример интеграции VM-series с VMware ESXi

Часто виртуальный NGFW используют для сегментации одновременно и виртуальной, и физической сети. Рассмотрим пример. На картинке ниже показана сегментация внутри одного виртуального сервера, где виртуальная сеть разделена на два VLAN с номерами 100 и 200, а NGFW выполняет роль свитча, контролирует безопасность и одновременно выполняет роль маршрутизатора в производственную сеть, которая находится вне сервера VMware ESXi. По такой схеме можно использовать виртуальный NGFW в удаленных филиалах и небольших компаниях. Виртуальный NGFW может иметь до 10 виртуальных интерфейсов, один из них используется для управления и подключается в сеть управления. Каждый NGFW имеет встроенную систему управления через любой браузер или командную строку и может работать без системы управления Panorama. Система управления каждого NGFW работает на выделенном процессоре и всегда доступна – межсетевой экран Palo Alto Networks нельзя вывести из строя большим потоком трафика на интерфейсы передачи данных.

12 возможностей VM-серии NGFW

Серия виртуальных NGFW защищает ваши приложения и данные с помощью функций безопасности следующего поколения, которые обеспечивают детальную визуализацию, контроль и предотвращение угроз на уровне приложений. Функции автоматизации и централизованного управления позволяют встроить безопасность в ваш процесс разработки приложений как в приватном, так и в публичном ЦОД. Какие основные задачи решает виртуальный NGFW:

-

Визуализация работы приложений для принятия решения по упорядочиванию их использования. VM NGFW определяет приложения на всех портах, что дает актуальную информацию о среде виртуализации и позволяет запрещать несанкционированные приложения.

-

Применение сегментирования по белым спискам приложений для обеспечения безопасности и соответствия требованиям стандартов Центрального Банка, PCI DSS, GDPR, ФЗ-152. Современные хакеры легко проникают на рабочее место сотрудника, а затем перемещаются по корпоративной сети, подвергая риску критически важные приложения и конфиденциальные данные, где бы они ни были. Использование сегментирования и ограничения сотрудникам доступа по приложениям позволяет контролировать работу приложений в различных подсетях, блокировать перемещение злоумышленника между ними и обеспечивать соответствие нормативным требованиям.

-

Предотвращение перемещения несанкционированных данных и приложений по открытым портам. Атаки, как и многие динамические приложения, могут использовать для подключения любой порт, что делает традиционные механизмы фильтрации по портам неэффективными. VM NGFW позволяет использовать защиту от угроз, разработанную Palo Alto Networks: антивирус, песочницу WildFire®, IPS, контроль DNS и блокирование передачи различных типов файлов.

-

Контроль доступа к приложениям с помощью пользовательских аккаунтов и групп: интеграция с широким спектром систем, таких как Microsoft Exchange, Actve Directory® и LDAP, позволяет задать белый список приложений для конкретных пользователей в качестве дополнительного элемента политики безопасности.

-

При развертывании на рабочих станциях и мобильных устройствах встроенного механизма GlobalProtect ™ возможно расширить корпоративные политики безопасности на удаленных пользователей независимо от их места работы: дома, в отеле или на даче.

-

Panorama™ обеспечивает единое централизованное управление физической и виртуальной защитой в любых облачных средах. Удобные функции поиска и корреляции событий в едином централизованном хранилище журналов и создание отчетов обеспечивают визуализацию приложений, работы пользователей и контроля за обрабатываемыми файлами.

-

Защита контейнеров для сред Kubernetes. VM NGFW защищает контейнеры, работающие в Google Kubernetes® Engine и Azure® Kubernetes Service, с той же подробной визуализацией и предотвращением угроз, как и в среде GCP® и Microsoft Azure. Защита контейнеризации дает возможность командам безопасности контролировать операции, блокировать несанкционированную активность и ускорить реагирование на потенциальные угрозы. IPS, WildFire и фильтрация URL-адресов могут быть использованы для защиты кластеров Kubernetes от известных и неизвестных угроз. Panorama позволяет автоматизировать обновления политик по мере добавления или удаления сервисов Kubernetes, обеспечивая безопасность в соответствии с постоянно меняющимися управляемыми средами Kubernetes.

-

Автоматическое включение новых функций безопасности и обновления политик. VM-Series NGFW включает в себя несколько функций автоматизации, которые позволяют вам интегрировать безопасность в ваш процесс разработки приложений.

-

Автоматическая настройка NGFW позволяет обеспечить межсетевой экран нужной конфигурацией и лицензиями, подключить устройство к системе Panorama для централизованного управления.

-

Обновления политики безопасности при изменении сетевой среды возможны при использовании полностью документированного REST API и встроенных в NGFW динамических групп адресов (DAG). Любой NGFW в сети получает информацию о новых свойствах IP-адресов в виде тегов, и на их основе может динамически обновить политику безопасности. Участие администратора не требуется.

-

Удобно использовать шаблоны настроек и сервисы провайдера облачных вычислений вместе со сторонними утилитами, такими как Terraform® и Ansible®, чтобы полностью автоматизировать развертывание VM NGFW и обновлять политики безопасности.

-

Масштабируемость производительности и гарантированная доступность защиты в облаке. В виртуализации или облачных средах требования к масштабируемости и обеспечению доступности могут быть реализованы с использованием традиционного подхода с двумя устройствами в кластере или с контролем доступности на основе работы систем автоматизации самого облака. В публичных облаках мы рекомендуем использование облачных сервисов, таких как шлюзы приложений, балансировщики нагрузки и скрипты автоматизации для решения задач масштабируемости и доступности.

Скорость внедрения

Сейчас Palo Alto Networks предлагает бесплатно скачать и установить у себя виртуальный NGFW и настроить в нем сервис GlobalProtect, позволяющий сделать удаленное подключение для сотрудников через шлюз на базе IPSEC, SSL VPN и также бесклиентский VPN для доступа к внутренним приложениям через веб-браузер c поддержкой HTML5. Готовые конфигурации NGFW с готовыми настройками также предоставляются бесплатно на базе шаблонов конфигураций IronSkillet. Причем, вы получаете не просто VPN-шлюз, а полное средство защиты со всеми современными технологиями от лидера рынка безопасности: контроль используемых приложений у сотрудников, контроль категорий URL, анализ всех приложений на угрозы, включая проверку туннелей внутри SSL и SSH, анализ HTTP/2, антивирус, IPS, песочницу, анализ DNS и т.д. Функционал GlobalProtect HIP включает в себя контроль работы защиты локально на самих рабочих компьютерах. Дополнительный облачный сервис Prisma Access расширяет возможности заказчиков и позволяет масштабировать нагрузку и реализовать сервис подключения удаленных сотрудников в любой точке мира.

Межсетевые экраны поставляются как образ, который нужно скачать и запустить, либо установить через в Marketplace AWS, Azure и GCP.

Как получить образ межсетевого экрана и лицензию Вы можете узнать на сайте

Виртуальная система управления Panorama

Централизованная система управления Panorama выполняет две основные функции:

– хранение всех конфигураций всех межсетевых экранов (до 5000 NGFW на одну Panorama);

– хранение всех журналов всех межсетевых экранов (до 24 Тб на одну виртуальную Panorama).

Panorama выполняется в обоих форм-факторах: аппаратные модели M-200 и M-600 и как virtual appliance. Panorama может работать на Amazon Web Services (AWS), AWS GovCloud, Microsoft Azure, Google Cloud Platform (GCP), KVM, Hyper-V, VMware ESXi или VMware vCloud Air.

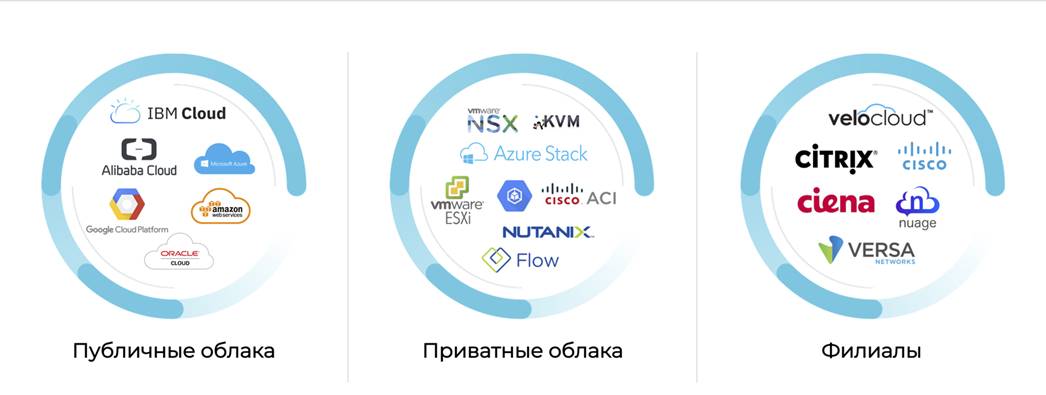

С чем интегрируется VM-series Palo Alto Networks NGFW

Для каждой модели и для каждого гипервизора системные требования нужно уточнять в документации. На май 2020 года требования указаны в таблице:

|

Системные требования |

||||

|

Модель |

Гипервизор |

VCPU |

Минимум памяти |

Минимум жесткий диск |

|

VM-50 |

ESXi, Hyper-V, KVM |

2 |

5.5GB 4.5GB in Lite mode |

32GB (60GB at boot) |

|

VM-100 VM-200 |

AWS, Azure, ESXi, Google Cloud Platform, Hyper-V, KVM, NSX-V, OCI, Alibaba Cloud, Cisco ACI, Cisco CSP, Cisco ENCS NSX-T (VM-100) |

2 |

6.5GB |

60GB |

|

VM-300 VM-1000-HV |

AWS, Azure, ESXi, Google Cloud Platform, Hyper-V, KVM, NSX-V, OCI, Alibaba Cloud, Cisco ACI, Cisco CSP, Cisco ENCS, NSX-T (VM-300) |

2, 4 |

9GB |

60GB |

|

VM-500 |

AWS, Azure, ESXi, Google Cloud Platform, Hyper-V, KVM, NSX-V, OCI, Alibaba Cloud, Cisco ACI, Cisco CSP, NSX-T |

2, 4, 8 |

16GB |

60GB |

|

VM-700 |

AWS, Azure, ESXi, Google Cloud Platform, Hyper-V, KVM, OCI, Alibaba Cloud, Cisco ACI, Cisco CSP, NSX-T |

2, 4, 8, 16 |

56GB |

60GB |

В настоящий момент многие организации перевели своих сотрудников в режим удаленного доступа, а это означает, что IT-службы компаний должны обеспечить безопасность работы домашних ПК своих специалистов и защитить их от кибератак.

Palo Alto Networks подготовила сразу два бесплатных сервиса, которые помогут компаниям оперативно и быстро справиться с новыми задачами по предоставлению возможности защищенной удаленной работы для сотрудников:

– Виртуальный межсетевой экран NGFW VM-Series для организации удаленного доступа сотрудников по VPN (IPSEC или SSL) на 30/60 дней.

– Бесплатная подписка для защиты работы со смартфонов iOS, Android на 90 дней – Global Protect

Получить подробности об акции вы можете на сайте