Лучшие практики проектирования архитектуры для обеспечения информационной безопасности при использовании межсетевых экранов (часть II)

В настоящей заключительной части статьи рассмотрим лучшие практики проектирования архитектуры для обеспечения информационной безопасности при помощи межсетевых экранов

Владислав Кузнецов

ведущий эксперт группы компаний Angara

В первой части статьи были описаны подходы обеспечения всесторонней безопасности с использованием межсетевых экранов:

- на границе сети Интернет;

- в ядре центра обработки данных, локальной сети и выделенного сегмента управления инфраструктуры ИТ;

- на границе зон ответственности и в качестве решения IDS.

В настоящей заключительной части статьи рассмотрим лучшие практики проектирования архитектуры для обеспечения информационной безопасности при помощи межсетевых экранов:

- в качестве решения по микросегментации в программно-определяемых сетях;

- при защите облачных сред, в виде облачного сервиса и в качестве решения SD-WAN.

Также будут рассмотрены критерии выбора межсетевых экранов, лучшие практики по настройке и аудиту сервисов безопасности.

Назад в будущее

Современные сети, особенно в дата центрах, становятся все более программно-определяемыми. Самым известным решением SDN является продукт NSX от компании VMware. Рассмотрим архитектуру обеспечения микросегментации на его примере.

С точки зрения информационной безопасности, применение SDN порождает следующие проблемы:

- Недостаточная видимость горизонтального (east-west) трафика (информационные потоки между VM не выходят за пределы SDN и не попадают на периметровые средства защиты, а также на IDS и остаются невидимым для инженеров ИБ) (no visibility).

- Слабая адаптивность, вызванная ручной настройкой параметров сетевой безопасности для существующих и новых бизнес-приложений (информационные потоки между VM не выходят за пределы SDN, что ограничивает возможности по категоризации и ограничению трафика в части используемых приложений и сетевой активности) (no control).

Благодаря интеграции решений NGFW и VMware NSX можно получить следующий набор функций:

- Расширенные функции безопасности, подразумевающие видимость трафика на уровне приложений с возможностью инспекции, обнаружение и предотвращение вредоносных активностей.

- Упрощение операционных действий. Функции безопасности автоматизированы и прозрачны, не требуют дополнительных действий при установке новых виртуальных машин и добавлении хостов виртуализации.

- Более быстрое внедрение критически важных бизнес-приложений и применение к ним соответствующих политик безопасности.

- Централизованное управление политиками безопасности на всех хостах кластера.

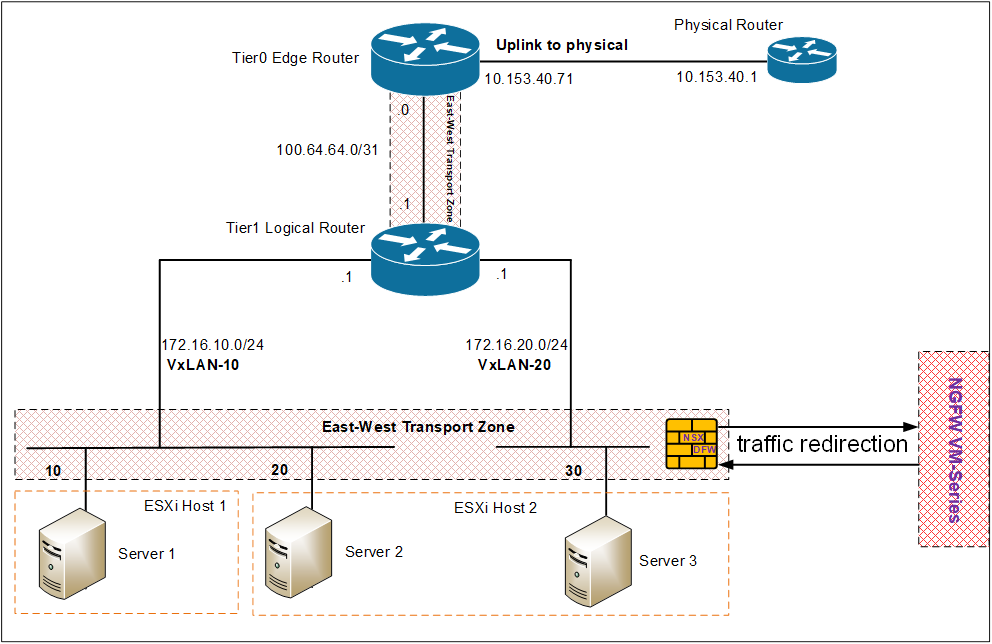

Для обеспечения информационной безопасности необходимо развернуть межсетевой экран в качестве службы на кластере серверов VMware ESXi, где был включен NSX, и перенаправлять весь необходимый трафик со встроенного компонента VMware NSX Distributed Firewall (DFW) на NGFW.

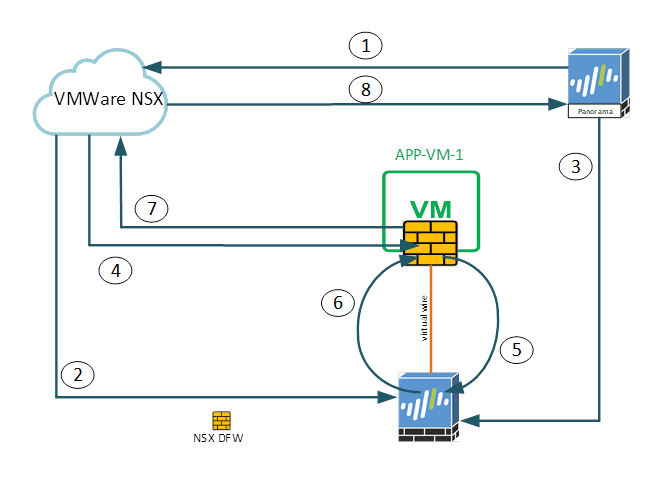

Принцип взаимодействия NGFW и VMware NSX:

1) Система управления межсетевыми экранами регистрирует NGFW в качестве сервиса на VMware NSX.

2) VMware NSX автоматически устанавливает NGFW на все хосты кластера ESXi.

3) Система управления межсетевыми экранами отправляет на установленные NGFW конфигурации и политики безопасности.

4) VMware NSX включает на NSX DFW политику перенаправления трафика на NGFW.

5) NSX DFW отправляет необходимый трафик для глубокого анализа на NGFW.

6) Если в полученном трафике угроз не обнаружено, NGFW возвращает его на NSX DFW.

7) NSX DFW отправляет проверенный трафик дальше в SDN VMware NSX для дальнейшей маршрутизации.

8) При изменении структуры SDN (IP-адреса VM и группы безопасности) VMware NSX передает эти данные на систему управления межсетевыми экранами, которая, в свою очередь, автоматически повторяет пункт 3 данной процедуры.

Схема реализации решения обеспечения всесторонней безопасности с точки зрения виртуальной инфраструктуры выглядит следующим образом:

С точки зрения практического применения основными будут следующие два архитектурных подхода:

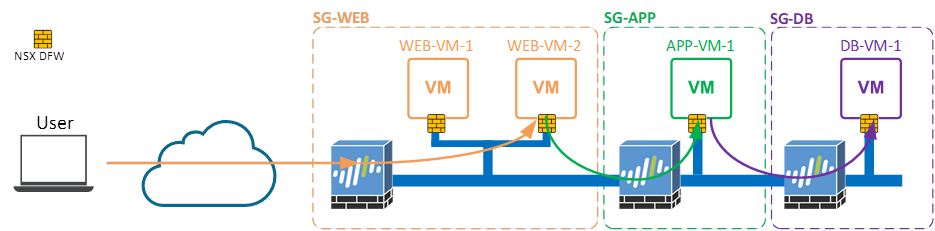

1) Микросегментация для трехуровневой архитектуры: выделим 3 группы VM SDN: представление (SG-WEB), обработка (SG-APP) и хранение данных (SG-DB). Каждая группа VM находится в одном L2-домене. При прохождении трафика между выделенными группами он инспектируется межсетевым экраном VM-Series, что позволяет проверить трафик на наличие угроз. Логическое представление прохождения трафика от пользователя до продуктивных виртуальных машин представлено на рисунке:

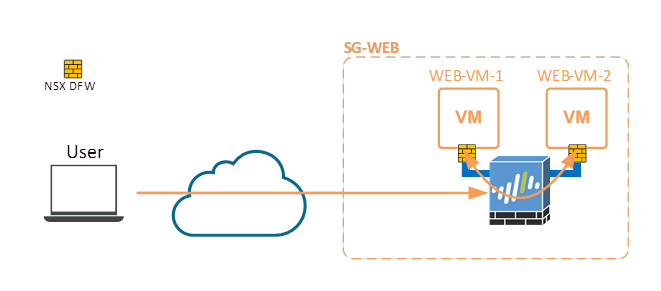

2) Обеспечение безопасности внутри сегмента: Архитектура NGFW VM-Series с VMware NSX дает возможность обеспечивать безопасность прохождения трафика внутри одного L2-сегмента SDN. Логическое представление прохождения трафика между виртуальными машинами одного сегмента представлено на рисунке:

Совместное использование VMware NSX и NGFW VM-Series обеспечивает следующие преимущества:

- Отсутствие привязки к сетевой топологии: политики безопасности применяются к трафику конкретной VM, вне зависимости от ее расположения на физическом хосте.

- Автоматизированная установка и конфигурация: NSX Manager регистрирует систему управления межсетевыми экранами в качестве платформы управления безопасностью и производит установку NGFW VM-Series на каждый ESXi-хост, зарегистрированный в vCenter.

- Динамические политики безопасности на основе приложения, пользователя, контента или группы VM: NSX использует для VM логическое понятие security group, которое коррелируется с Dynamic address group в системе управления межсетевыми экранами. Эта связка позволяет применять правила политики для всех объектов внутри контейнеров security group без привязки к IP-адресам.

- Применение современных механизмов защиты от киберугроз для виртуализации: благодаря использованию различных профилей безопасности, трафик внутри ЦОД инспектируется на наличие вредоносных активностей, эксплойтов, вирусов, утечек конфиденциальной информации и угроз нулевого дня.

- Линейное масштабирование без операционных расходов: при добавлении нового гипервизора, он автоматически будет обеспечен необходимым сервисом безопасности.

- Однородность представления политик и управления: политики безопасности имеют одинаковое представление и логику работы как для обеспечения безопасности east-west трафика SDN, так и для north-south физической сети.

- Функциональность журналов событий безопасности: расширенные возможности по контролю и видимости событий и угроз информационной безопасности, используя тот же инструмент мониторинга, что и для физических межсетевых экранов.

- Поддержка большинства функций hardware NGFW: использование User-id, App-id, Content-id (Threat Prevention, URL filtering и File blocking).

- Разделение зон ответственности: NGFW VM-Series позволяет перевести задачу в части обеспечения ИБ внутри SDN из зоны ответственности администраторов NSX в зону ответственности профильных инженеров ИБ и четко разграничить эти зоны.

Витая в облаках

Кроме возможности обеспечить всестороннюю безопасность решения NSX, нельзя обойти стороной и архитектурный подход использования межсетевых экранов для защиты облачных сред. Виртуальные межсетевые экраны VM-Series предназначены для повышения эффективности сетевой безопасности в публичных и приватных облаках. Все основные поставщики облачных сервисов Google Cloud Platform (GCP), Amazon Web Services (AWS) и Microsoft Azure имеют возможность интегрировать в свою инфраструктуру NGFW VM-Series. Виртуальные межсетевые экраны VM-Series также рекомендуется использовать и в частных облаках как решение виртуализации функций сетевой безопасности.

Мир, который нужно обезопасить, претерпевает огромные изменения: глобальная экспансия, мобильная рабочая сила и облачные вычисления меняют местоположение ваших приложений, данных и пользователей. Эти изменения открывают новые возможности для бизнеса, но они также создают ряд рисков кибербезопасности.

Для обеспечения безопасности с эксплуатационной эффективностью и защиты постоянно расширяющегося периметра организации необходимо:

- признать, что периметр организации, фактически, находится везде;

- определить основные проблемы безопасности организации;

- придерживаться трех принципов для надлежащей безопасности – Coverage, Visibility и Enforcement.

Coverage – защита должна последовательно применяться для всех приложений сети, в облаке, и где бы ни находились пользователи и офисы. Visibility – необходимо иметь возможность видеть весь трафик для принятия обоснованных решений по безопасности. Enforcement – необходимо быть в состоянии остановить угрозы внутри сетевого трафика, а также адаптироваться к новым угрозам.

Для соответствия этим вызовам и требованиям предлагается подход Security (Firewall) as a Service, который предполагает использовать межсетевой экран как облачный сервис всесторонней безопасности:

- для удаленных сетей – облачный межсетевой экран защищает трафик удаленных филиалов к облачным приложениям и приложениям центров обработки данных, а также обеспечивают надежную связь с головным офисом;

- для мобильных пользователей – облачный сервис предоставляет сеть межсетевых экранов, к которой могут подключаться пользователи, за счет чего трафик и приложения защищены целым набором функций NGFW.

Основными преимуществами такой архитектуры являются:

- обеспечение бескомпромиссной защиты всего периметра;

- упрощение администрирования средств межсетевого экранирования;

- уменьшение капитальных затрат путем преобразования их в операционные расходы;

- простое добавление или удаление точек межсетевого экранирования при возникновении необходимости;

- возможность обеспечения полносвязной топологии VPN без необходимости сложных настроек на стороне удаленной сети;

- подключение к ближайшей точке терминирования IPsec/SSL VPN со стороны мобильного пользователя.

И, в заключение, рассмотрим новейший подход к обеспечению всесторонней безопасности – решения SD-WAN для NGFW. Программно-определяемая сеть (SD-WAN) для NGFW – это технология, которая позволяет использовать несколько частных и интернет-сервисов для создания интеллектуальной и динамической сети, которая помогает снизить затраты, максимально повысить качество и предоставить все сервисы сетевой безопасности.

Основными преимуществами такой архитектуры являются:

- объединенное управление сетями и безопасностью;

- выбор пути для каждого приложения на основе данных о Jitter, Drop и Delay на каналах связи;

- автоматический QoS и Traffic Shaping;

- возможность использования Zero Touch Provisioning для оборудования филиалов;

- постоянный мониторинг пропускной способности и состояния безопасности на сети передачи данных в интерфейсе, удобном для администраторов и понятном для менеджмента.

Выбрав конвергентную платформу SD-WAN для межсетевого экранирования, организация избегает добавления лишних точек отказа и значительно повышает надежность, качество и информационную безопасность на сети передачи данных.

Доверяй, но проверяй

Кроме выбора архитектурного решения при обеспечении всесторонней безопасности, критически важным также является и выбор конкретного межсетевого экрана.

Кроме стандартных функциональных требований для любого современного NGFW, таких как Threat Prevention, Application-identification, User-identification, SSL/TLS decryption, URL filtering, File blocking, Routing, VPN, NAT, Logging, Clustering и QoS, необходимо обращать внимание на:

- возможность разрешить одним правилом работу приложений и их подприложений только по их стандартным портам;

- проверку приложений на нестандартных портах;

- возможность расшифровки TLS 1.3 и HTTP/2;

- наличие единого встроенного user friendly веб-интерфейса с широким функционалом по настройке, мониторингу, отладке и отчетности на межсетевом экране без необходимости в отдельно устанавливаемом софте или устройстве;

- маршрутизацию трафика различных приложений по различным маршрутам передачи данных;

- встроенное средство оптимизации политик безопасности (Policy Optimizer);

- средство усиления защищенности системы от производителя (Hardening – Best Practices Analyzer);

- средство анализа статистики межсетевого экрана от производителя (Security Lifecycle Review);

- наличие функционала Virtual Router и Virtual System;

- обеспечение той же пропускной способности и производительности при полностью включенной системе безопасности, без отключения части проверок при высокой нагрузке на процессор;

- параллельное аппаратное ускорение функций безопасности на специальных процессорах;

- базовые возможности DOS Protection;

- наличие функционала Credential Phishing Prevention;

- разделение Management и Data Plane;

- синхронизацию сессий в кластере на всех 7 уровнях модели OSI/ISO;

- поддержку специализированных приложений сети (АСУТП и т.п.);

- наличие логичного и структурированного Command Line Interface;

- максимальное количество новых одновременных подключений через межсетевой экран и формируемых записей логов в секунду;

- наличие инструмента миграции от производителя для переноса правил безопасности (firewall policy) и правил трансляции (NAT);

- поддержку функционала Application Override для пользовательских приложений и приложений, использующих функционал ALG (Application Level Gateway), таких как SIP, H.323, FTP и т.п.;

- возможность глубокого анализа сетевых сессий, проходящих через межсетевой экран, и их ручного сброса при необходимости.

Также правильным подходом будет не верить данным из Datasheet, а провести тестирование NGFW на своем трафике.

В процессе эксплуатации NGFW рекомендуется периодически проводить проверки по настройкам безопасности и качеству работы. В эти аудиты должны входить:

- проверка утилизации Management CPU и при выявлении высокой нагрузки – отключение логирования начала сессий некритичных правил безопасности и автоматизированных отчетов;

- оптимизация политик безопасности и удаление неиспользуемых правил;

- анализ защищенности и тестирование на проникновение;

- проверка необходимости и корректности правил NAT и VPN, а также статических маршрутов и анонсируемых сетей в VPN;

- проверка наличия и срока действия лицензий и сервисов поддержки;

- проверка срока действия необходимых сертификатов SSL/TLS;

- установка рекомендуемой версии программного обеспечения межсетевого экрана и обновлений модулей безопасности;

- создание резервных копий по схеме «3-2-1»;

- тестирование резервирования блоков питания, нод кластера и каналов связи;

- регулярная смена пароля локального администратора и проверка удаления уволенных администраторов из групп доступа к управлению;

- наличие необходимых ограничений на Management Plane (ssh, login idle timeout, login attempt count, login banner, https, snmp, management network ACL и т.п.);

- проверка наличия SYN flood и других DOS protection на внешних интерфейсах;

- включение NetFlow на необходимых интерфейсах;

- проверка свободного места на дисках и состояния внутренних датчиков;

- проверка всех логов на сообщения уровня warning и выше.

Заключение

Существует большое количество различных подходов к проектированию архитектуры для обеспечения информационной безопасности при использовании межсетевых экранов. Выбор наилучшего для организации варианта зависит от особенностей имеющейся архитектуры сети передачи данных и определяется как требованиями департаментов информационной безопасности, так и возможностями отделов информационных технологий.

Надеемся, что информация, приведенная в статье, окажется полезной для специалистов в области обеспечения информационной безопасности на сети передачи данных. Наряду с этим, отметим, что одним из наиболее эффективных подходов к проектированию и внедрению комплексных решений по обеспечению информационной безопасности является привлечение профессиональных команд исполнителей.