Что мы нашли в трафике крупных компаний с помощью Network Traffic Analysis

Успех кибератаки на компанию напрямую зависит от уровня безопасности ее корпоративной инфраструктуры.

В IT-инфраструктуре современной компании ежедневно генерируются большие объемы сетевого трафика. Отслеживать уязвимые места в сетевых взаимодействиях между устройствами по мере разрастания инфраструктуры становится сложнее. Киберпреступники регулярно пополняют арсенал техник для сокрытия своего присутствия в скомпрометированной инфраструктуре, маскируют генерируемый вредоносный трафик под легитимный. Информации об адресах, сетевых портах и протоколах, по которым устанавливаются соединения, уже недостаточно для своевременного выявления угроз и реагирования на них. Необходим глубокий анализ трафика — с разбором протоколов до уровня приложений (L7). С этой задачей успешно справляются решения класса network traffic analysis (NTA).

Что такое NTA

Решения класса NTA отслеживают трафик внутри корпоративной сети и применяют различные техники поведенческого анализа, машинного обучения, чтобы быстро обнаружить скрытые угрозы. NTA может применяться в сетях любого масштаба.

Три ключевых отличия NTA-систем от других решений, работающих с трафиком:

-

NTA-системы анализируют трафик и на периметре, и в инфраструктуре. Как правило, другие системы, работающие с трафиком (IDS/IPS, межсетевые экраны), стоят на периметре. Поэтому, когда злоумышленники проникают в сеть, их действия остаются незамеченными.

-

NTA-системы выявляют атаки с помощью комбинации способов. Машинное обучение, поведенческий анализ, правила детектирования, индикаторы компрометации, ретроспективный анализ позволяют обнаруживать атаки и на ранних стадиях, и когда злоумышленник уже проник в инфраструктуру.

-

Применение NTA помогает в расследовании инцидентов при threat hunting, проактивном поиске угроз, которые не обнаруживают традиционные средства безопасности. NTA-системы хранят информацию о сетевых взаимодействиях, а некоторые из них — еще и запись сырого трафика. Такие данные становятся полезными источниками знаний при раскрутке цепочки атаки и ее локализации, а также при проверке гипотез в рамках threat hunting.

Аналитическое агентство Gartner отмечает, что ряд организаций используют NTA-решения в составе центров мониторинга и реагирования на угрозы информационной безопасности (security operations centers, SOCs) наряду с решениями для защиты конечных пользователей и системами мониторинга.

Чем «грешат» корпоративные сети

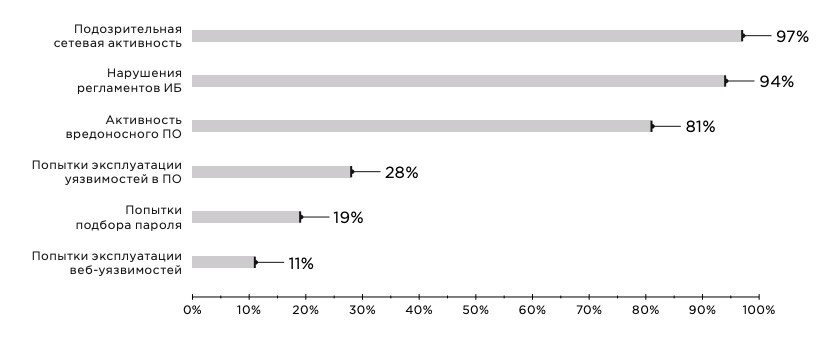

Основываясь на данных, полученных в ходе пилотных проектов по внедрению NTA-решения PT Network Attack Discovery (PT NAD), мы показали категории угроз информационной безопасности, которые были чаще всего обнаружены в корпоративных сетях наших заказчиков (см. рисунок 1).

Рисунок 1. Категории выявленных угроз (доли компаний)

Угрозы кибербезопасности и задачи, которые возникают в связи с ними, многообразны. Руководство компаний обеспокоено несоблюдением регламентов ИБ. Отдел информационной безопасности хочет быть уверен, что сотрудники не принесут в сеть майнеров или шифровальщиков. В корпоративном центре мониторинга и реагирования на угрозы специалистам важно не пропустить целевую атаку. Мы покажем, как в решении этих задач может помочь NTA-система.

На первый взгляд, задачи слишком разные, чтобы решать их с помощью одной системы защиты, но давайте разберемся — так ли они различаются, как кажется.

Найти бутылочное горлышко

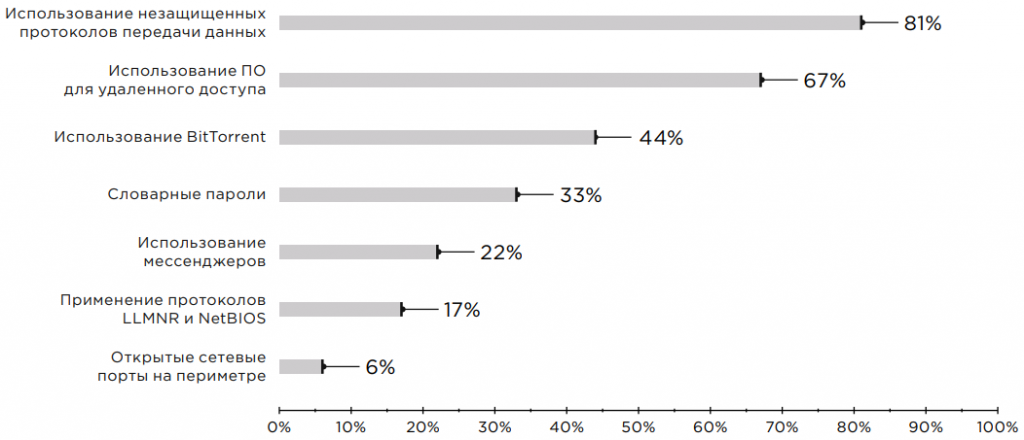

Успех кибератаки на компанию напрямую зависит от уровня безопасности ее корпоративной инфраструктуры. Политики безопасности многих организаций запрещают сотрудникам посещать сомнительные ресурсы, пользоваться торрент-трекерами, устанавливать мессенджеры, использовать утилиты для удаленного доступа. Эти меры призваны поддерживать безопасность на приемлемом уровне, однако сотрудники могут ими пренебрегать. Причин, по которым это происходит, множество, но мы не будем заострять на них внимание. Достаточно отметить, что нарушения регламентов информационной безопасности наблюдаются в 94% компаний, и это повод рассказать сотрудникам, чем грозит несоблюдение сетевой «гигиены».

Рисунок 2. Топ-7 нарушений регламентов ИБ (доля компаний)

Незащищенные протоколы внутри сети: в чем главная опасность

В инфраструктуре 81% компаний важные данные передаются в открытом виде. А значит, кто угодно в корпоративной сети, в том числе потенциальный злоумышленник, может перехватить трафик и найти в нем, например, учетные данные. Наряду с открытыми протоколами нередко выявляется и другая проблема — словарные пароли.

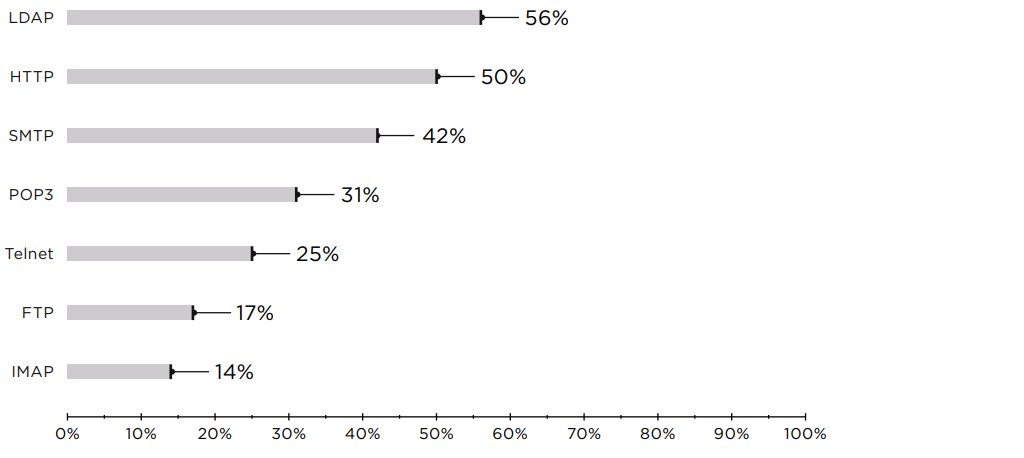

Рисунок 3. Использование незащищенных протоколов передачи данных (доля компаний)

В каждой второй компании используют незащищенный протокол HTTP для доступа к веб-интерфейсам внутренних сервисов. Например, в двух компаниях логины и пароли для доступа к системе мониторинга Zabbix передавались в открытом виде в теле запроса. Какие угрозы подстерегают при таком варианте аутентификации? Во-первых, компрометация учетных данных может привести к утечке информации о моделях и версиях используемого в инфраструктуре ПО и оборудования, что облегчит разведку хакеру внутри сети. Во-вторых, перехватив учетную запись администратора Zabbix, злоумышленник сможет выполнять команды ОС на сервере и использовать этот сервер для дальнейших атак.

Еще один пример небезопасной передачи данных по HTTP — это аутентификация по схеме Basic (угроза актуальная для 33% компаний). При Basic-аутентификации учетные данные передаются в заголовке запроса в кодировке Base64. Перехватив пакеты с запросами на аутентификацию, злоумышленник находит в них нужный заголовок и декодирует из него пароль.

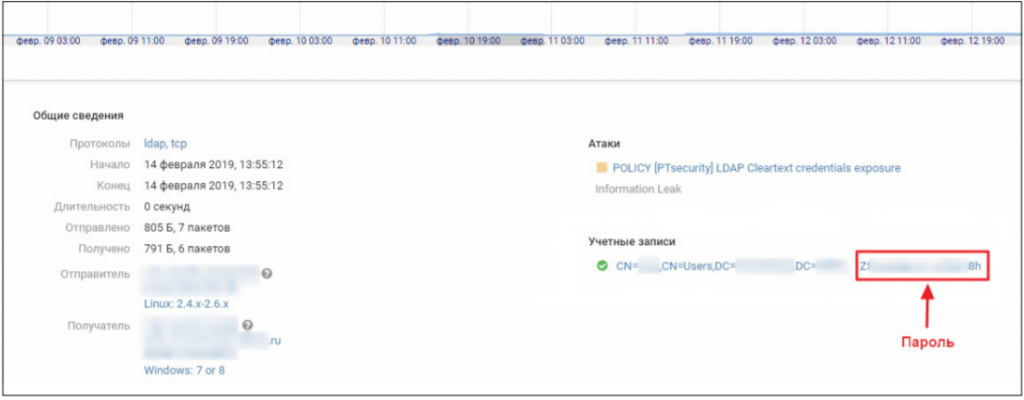

В 56% компаний выявлена передача учетных данных по протоколу LDAP без шифрования. По этому протоколу работают службы каталогов. Администраторы используют их для централизованного администрирования и управления доступом к сетевым ресурсам. Если в открытом LDAP-трафике злоумышленнику удастся перехватить доменные учетные записи, он сможет использовать их для дальнейшего перемещения по сети.

Рисунок 4. Передача учетных данных в открытом виде по LDAP

Отдельно остановимся на угрозе при передаче незашифрованного почтового трафика. В 42% компаний не настроен переход на защищенные соединения (TLS) при отправке электронной почты. Если злоумышленник получит доступ к внешнему сетевому трафику компании, он сможет читать письма, которые сотрудники отправляют через интернет. Доступ к внешнему трафику компании есть у интернет-провайдера, который, в свою очередь, сам может стать жертвой кибератаки, или незашифрованная переписка может утечь с его серверов по вине инсайдеров.

Риски удаленного доступа

Еще одну угрозу создают средства для удаленного доступа. В 67% компаний используются RemoteAdmin, TeamViewer, Ammyy Admin и другие аналогичные инструменты. Это удобно, например, для сотрудников, которые работают из дома — а такая практика в связи с пандемией стала крайне популярной. По итогам проведенного опроса компаний России и СНГ оказалось, что полный или частичный удаленный доступ был организован в большинстве компаний еще до карантина. В чем заключается риск? Домашний компьютер сотрудника может быть взломан, и тогда злоумышленник сможет подключаться к корпоративной сети через настроенную программу для удаленного доступа.

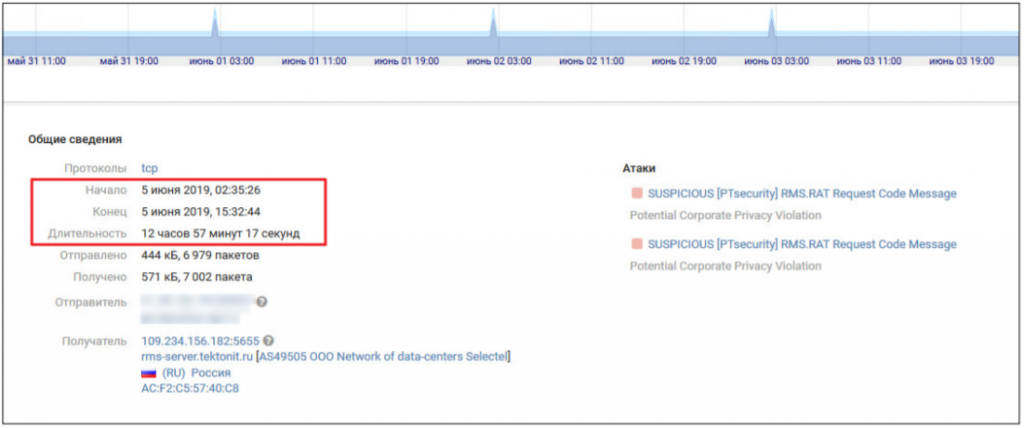

Еще один сценарий использования подобных программ — удаленный доступ для подрядчиков IT-услуг. Мы советуем избегать этого. Сегодня 14% APT-группировок, атакующих российские компании, пользуются доверительными отношениями своих жертв с компаниями-партнерами, контрагентами или подрядчиками. Помните, что необычно длительные соединения и подключения в нерабочее время могут быть признаками компрометации.

Рисунок 5. Подозрительное подключение с использованием программы RMS

Торренты: блокировать или разрешать

Как показывают результаты наших пилотных проектов, в 44% компаний сотрудники используют пиринговые сети для передачи данных, например скачивают файлы через торрент. Это создает дополнительную нагрузку на канал связи и снижает его пропускную способность. Но есть и другой риск. Под видом различного ПО, фильмов и других файлов на торрент-трекерах скрывается множество вредоносов — можно стать жертвой массовой атаки шифровальщика, а можно наткнуться и на вредоносное ПО APT-групп. Например, через торренты распространяется шифровальщик STOP, а группировка APT37 под видом загрузчика видео с YouTube размещала на торрент-ресурсах бэкдор KARAE.

Мы рассказали о наиболее распространенных ошибках в конфигурации и нарушениях регламентов ИБ в организациях. Как показывают пилотные проекты PT NAD, для регулярного траблшутинга проблем сетевой безопасности эффективны решения класса NTA. Рассмотрим теперь, какие типовые кибератаки можно остановить, анализируя сетевой трафик.

Отразить кибератаки

В то время как сотрудники подключаются к анонимной сети Tor, поднимают прокси-серверы и настраивают VPN для обхода блокировки веб-ресурсов, злоумышленники могут использовать те же технологии для связи с управляющими серверами (C2-серверами). Например, бэкдор ZxShell группировки APT41 умеет устанавливать прокси-соединения по протоколам SOCKS и HTTP. Кроме того, профессиональные взломщики шифруют трафик, которым обменивается вредоносное ПО с C2-серверами. Решения класса NTA умеют выявлять аномалии в зашифрованном трафике. О том, как это делает PT NAD, мы подробно рассказывали на нашем вебинаре.

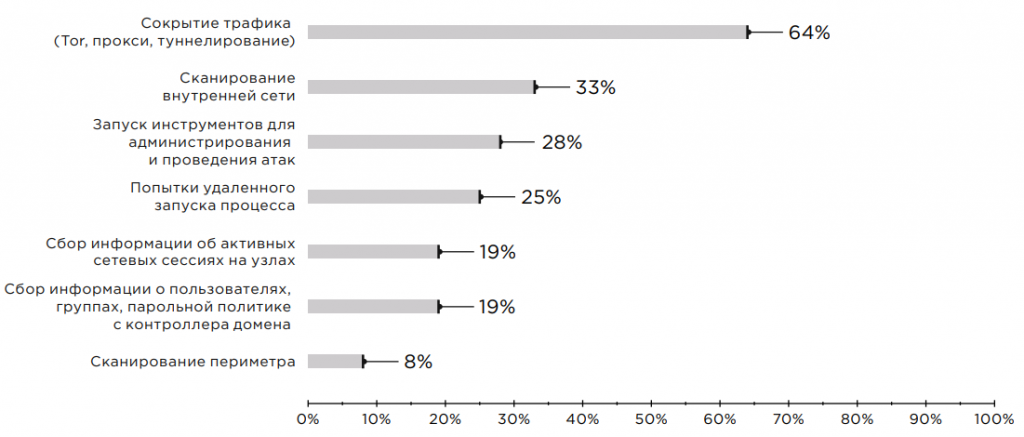

Рисунок 6. Подозрительная сетевая активность (доли компаний)

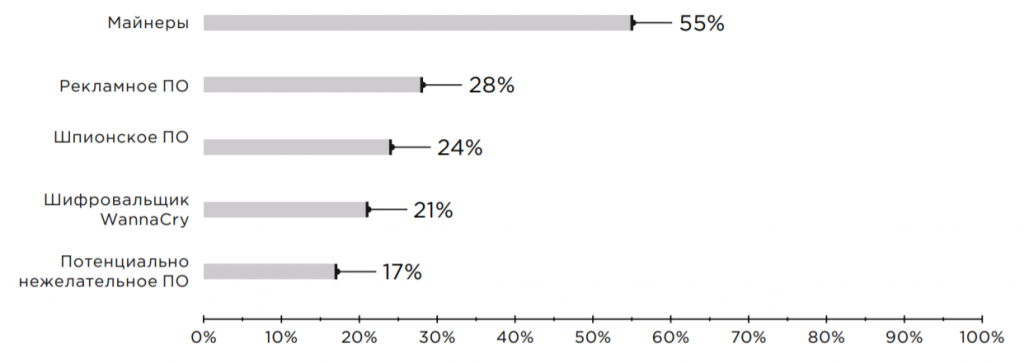

В 81% компаний, где проводились пилотные проекты, анализ сетевого трафика выявил активность вредоносного ПО. В 47% организаций выявлено вредоносное ПО нескольких типов. Чаще других встречаются майнеры и рекламное ПО — они обнаружены в 55% и 28% зараженных компаний соответственно.

Рисунок 7. Топ-5 вредоносного ПО (доли зараженных компаний)

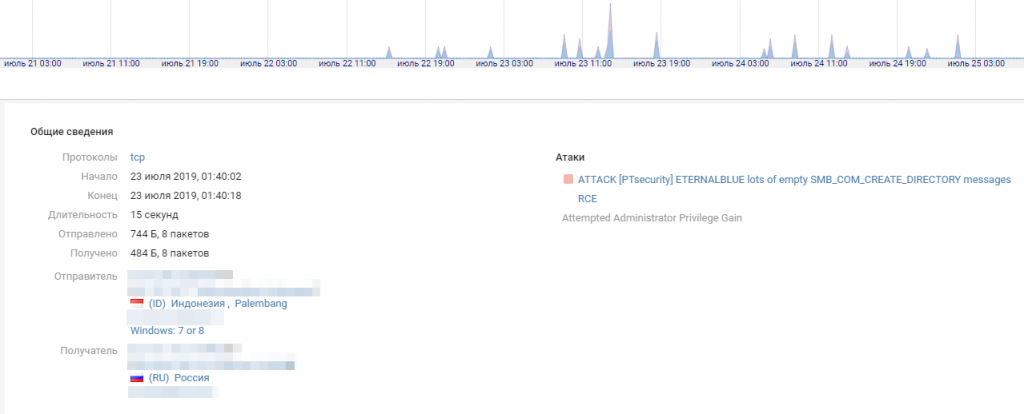

Ошибочно полагать, что майнеры грозят только большими счетами за электроэнергию, а рекламное ПО — навязчивыми всплывающими окнами. Если вас заразили любым видом вредоносного ПО, необходимо выявить источник угрозы как можно раньше. Инфицирование могло произойти из-за брешей в инфраструктуре, через которые взломщик может причинить более значительный ущерб, чем кажется на первый взгляд. Например, в одной из компаний на периметре был обнаружен узел с открытым портом 445/TCP (SMB) и множественные попытки эксплуатации уязвимости MS17-010 на этом узле.

Рисунок 8. Попытка эксплуатации уязвимости MS17-010

В простейших вариантах вредоносного ПО списки адресов C2-серверов вшиты в код. Для противодействия обнаружению продвинутые зловреды генерируют доменные имена C2-серверов динамически при помощи специальных алгоритмов (domain generation algorithms, DGA). Обращения по автоматически сгенерированным адресам (DGA-доменам) — признак компрометации. О методе, который мы используем для выявления таких доменных имен, мы подробно рассказывали ранее.

Рисунок 9. Примеры DGA-доменов

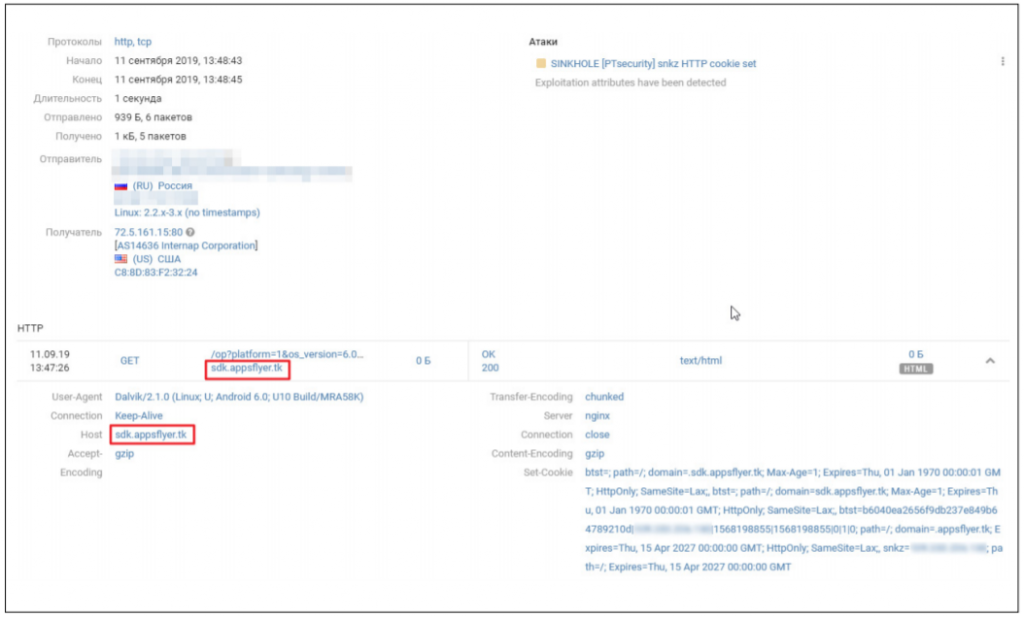

В 39% компаний мы выявили попытки подключения серверов и рабочих компьютеров к «засинкхоленным» доменам (sinkholed domain)[1].

Рисунок 10. Попытки разрешения «засинкхоленного» доменного имени

Запросы на «засинкхоленные» домены могут быть индикатором угрозы разной степени риска — от ботов для рассылки спама до сложной целенаправленной атаки. Так, во время одного из пилотных проектов мы обнаружили в корпоративной сети заказчика попытки подключения сразу к трем «засинкхоленным» доменам, два из которых были замечены в APT-атаках группы Sofacy (APT28).

Поймать APT

Профессиональные кибергруппировки используют вредоносное ПО, разработанное на заказ, эксплуатируют уязвимости нулевого дня. Традиционные средства защиты, такие как системы обнаружения вторжений и антивирусы, бессильны в борьбе против такого арсенала. Это побуждает специалистов по кибербезопасности смещать фокус внимания с предотвращения атак на своевременное выявление компрометации и реагирование. Однако выявить тщательно спланированную и порой разнесенную во времени кибератаку сложно. Тем не менее действия злоумышленников оставляют следы в сетевом трафике, а значит, задача специалиста по кибербезопасности — обнаружить эти следы.

Для решения этой задачи эффективен threat hunting — проактивный подход к обнаружению признаков компрометации. В основе подхода — метод построения гипотез. Предполагается, что специалист не ждет, пока средства защиты зафиксируют инциденты, а выдвигает гипотезы о возможных векторах атаки, основываясь на своем опыте и знаниях тактик и техник злоумышленников. К примеру, специалист по кибербезопасности предполагает, что учетная запись администратора домена была скомпрометирована. Для проверки гипотезы потребуется проанализировать подключения к контроллеру домена. Выявив подозрительные входящие соединения, необходимо проанализировать каждую отдельную сессию — пока не удастся либо подтвердить, либо опровергнуть гипотезу. Это кропотливый ручной труд, и здесь на помощь специалисту может прийти решение класса NTA. Оно позволит быстро находить интересующие сессии в графическом интерфейсе, фильтровать их по адресам, протоколам и другим атрибутам.

Сегодня наблюдается тенденция к атакам типа living off the land. При таких атаках для удаленного выполнения команд на узлах используются встроенные в ОС механизмы и доверенные программы. В Windows-инфраструктуре это могут быть PowerShell, WMI, утилиты из набора Sysinternals. Например, утилита PsExec хорошо зарекомендовала себя как среди IT-администраторов, так и среди злоумышленников; ее использование выявлено в 22% компаний.

Отличить в режиме реального времени действия злоумышленников, выполняемые посредством легитимных инструментов, от действий системных администраторов сложно. Однако информация обо всех действиях (даже о тех, которые на первый взгляд не вызвали подозрений) играет важную роль в ретроспективном анализе — при расследовании инцидентов, когда специалисту необходимо установить последовательность событий в сети и раскрутить цепочку атаки.

Выводы

Обеспечение кибербезопасности не должно ограничиваться периметром и традиционными средствами защиты. Решения класса NTA — многофункциональный инструмент, который позволяет специалистам по кибербезопасности эффективно решать различные типы задач.

Как показали результаты пилотных проектов PT NAD, решения класса NTA эффективны для поиска «бутылочных горлышек» в безопасности инфраструктуры. Регулярный анализ сетевого трафика позволяет выявить уязвимые места, отследить, какие политики безопасности компании не работают, и своевременно устранить источники угроз.

Анализ сетевого трафика в реальном времени средствами NTA позволяет эффективно выявлять известные угрозы и массовые атаки, которые как волна обрушиваются на внешние периметры организаций после публикации сведений об очередной уязвимости в ПО.

Наконец, NTA-решения помогают выявлять сложные целенаправленные атаки, когда в инфраструктуре работают профессиональные взломщики. Исследование тактик и техник активных кибергруппировок позволяет нам сделать однозначный вывод о том, что их действия оставляют следы в сетевом трафике, а значит, решения класса NTA незаменимы в расследовании киберинцидентов и ретроспективном анализе.

Автор: Яна Авезова, аналитик Positive Technologies

[1] Доменное имя, которое было замечено во вредоносных кампаниях. Обращения по таким адресам перенаправляются на специальные sinkhole-серверы, препятствуя связи вредоносного ПО с C2-серверами. Попытки подключения к «засинкхоленным» доменам — признак заражения вредоносным ПО.