Поиск вредоносов и кейлоггеров в MacOS

Даже когда вы подозреваете, что ваш компьютер с MacOS заражен, убедиться на сто процентов бывает очень сложно.

Даже когда вы подозреваете, что ваш компьютер с MacOS заражен, убедиться на сто процентов бывает очень сложно. Один из способов обнаружения вредоносов – проанализировать поведение процессов, к примеру, на предмет считывания ввода с клавиатуры или запуска во время каждой загрузки системы. Благодаря бесплатным утилитам ReiKey и KnockKnock, мы можем обнаружить кейлоггеры и другие подозрительные приложения, пытающиеся скрыться и выжить в нашей системе.

Существует множество способов, как кейлоггер или другие виды вредоносов могут проникнуть в с систему с MacOS. Например, через инфицированный файл, когда хакер использует устройство USB Rubber Ducky или, что более вероятно, ваша ревнивая вторая половина или член семьи в пылу чрезмерной опеки пытается отследить вашу активность.

Вредоносы под MacOS

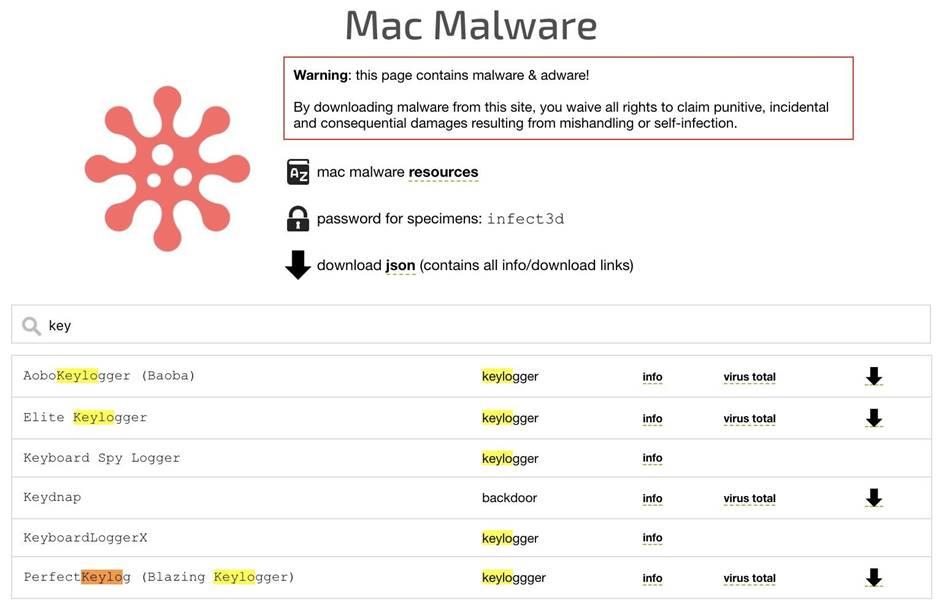

Патрик Уордл (Patrick Wardle), бывший хакер, работавший в NSA, занимается изучением вредоносов, заточенных под устройства от компании Apple, и создал несколько инструментов, позволяющих повысить безопасность MacOS. На своем сайте https://objective-see.com/ Патрик разместил реальные вредоносы для MacOS, чтобы другие исследователи тоже могли изучить эти экземпляры. Некоторые вредоносы, обнаруженные в «дикой природе», поистине шокируют. Простой поиск кейлоггеров выдает пять различных типов, заточенных под устройства, где установлена операционная система MacOS.

Рисунок 1: Перечень кейлоггеров, созданных для MacOS

Сразу же возникает закономерный вопрос: как защититься от всевозможных типов вредоносов, если даже кейлоггеров как минимум пять вариантов? Патрик считает, что нужно анализировать поведение вредоносных программ, а не искать сами программы по сигнатурам.

Например, кейлоггер подключается к потоку событий клавиатуры, позволяя злоумышленнику перехватывать все нажатые клавиши, после чего компрометируются учетные записи, перехватываются коммуникации и так далее. Однако для постоянного присутствия в системе вредоносные программы должны запускаться сразу же после авторизации пользователя, чтобы жертве достаточно было открыть вредоносный файл только один раз.

ReiKey и KnockKnock могут детектировать новые типы вредоносов

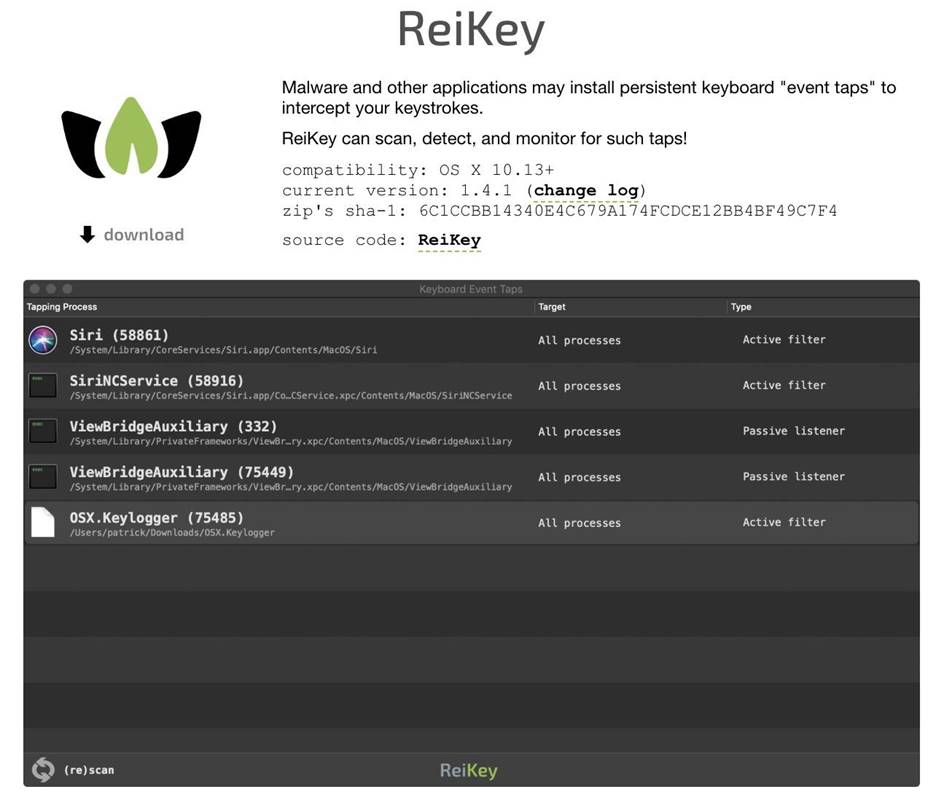

ReiKey позволяет искать кейлоггеры по одной из самых базовых характеристик, а конкретно – идет поиск программ, подключенных к потоку событий клавиатуры. Поиск на предмет доступа к потоку клавиатуры позволяет нам найти всех клавиатурных шпионов, установленные в системе, а не только присутствующие в базе сигнатур антивируса.

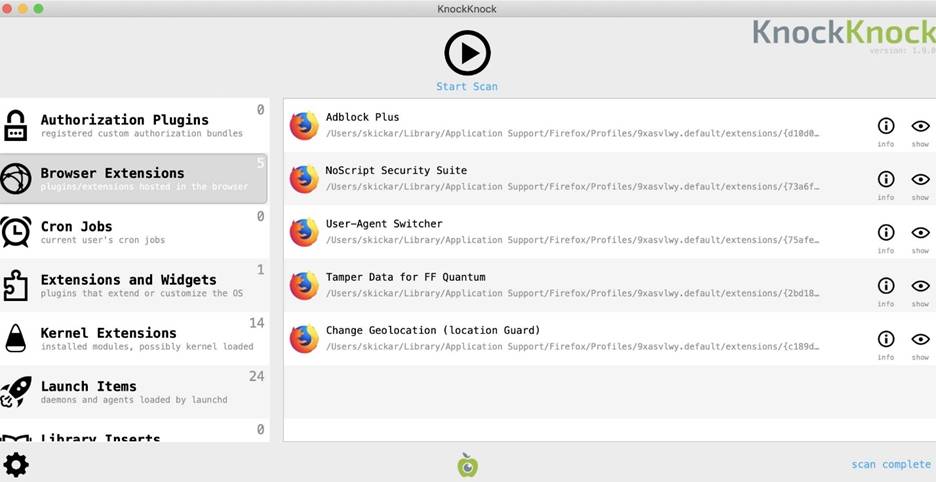

Кроме того, поскольку кейлоггер присутствует в системе постоянно, мы можем обнаружить этот тип вредоносов при помощи другой бесплатной утилиты KnockKnock. При запуске этого приложения происходит структуризация всех постоянно установленных программ на понятные категории, включающие в себя программы, обычно используемые вредоносами: расширения браузеров, элементы запуска (например, демоны и агенты), модули ядра и плагины.

Рисунок 2: Категоризация программ, работающих на постоянной основе, в приложении KnockKnock

После сканирования вашей системы KnockKnock найдет все программы, работающие на постоянной основе, которые затем будут проверены в сервисе VirusTotal.

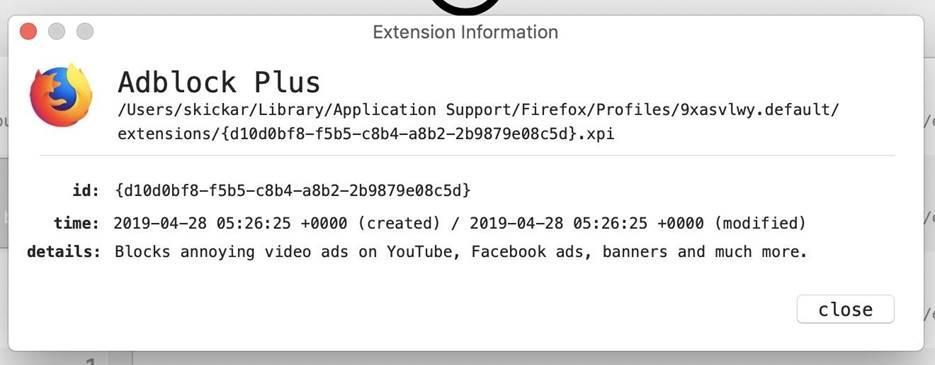

Рисунок 3: Более подробная информация о расширении Adblock Plus

Если в вашей системе скрывается вредонос, то вы сможете обнаружить эту программу и посмотреть детали, кликнув на иконку «Info». В случае обнаружения файлов, помеченных сервисом VirusTotal и выглядящих подозрительно, скорее всего, ваша система скомпрометирована и установлено вредоносное, рекламное или другое нежелательно ПО.

На видео ниже показан пример тестирования системы с MacOS при помощи вышеуказанных утилит.

Что понадобится

Вам понадобится система с MacOS со всеми обновлениями, подключение к интернету и браузер для загрузки KnockKnock и ReiKey.

Шаг 1. Загрузка утилит с сайта Objective-see.com

Зайдите в раздел с приложением ReiKey и кликните на ссылку Download под иконкой в левом верхнем углу.

Рисунок 4: Раздел приложения ReiKey

Скачайте и распакуйте инсталлятор. Затем дважды кликните на файле «ReiKey Installer.app» для запуска установщика.

Шаг 2. Установка ReiKey

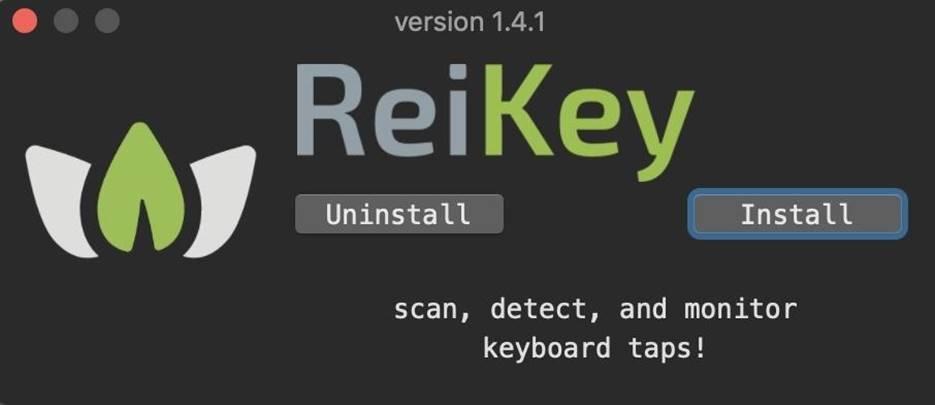

После запуска инсталлятора кликните на кнопку «Install», чтобы начать установку ReiKey.

Рисунок 5: Интерфейс установщика ReiKey

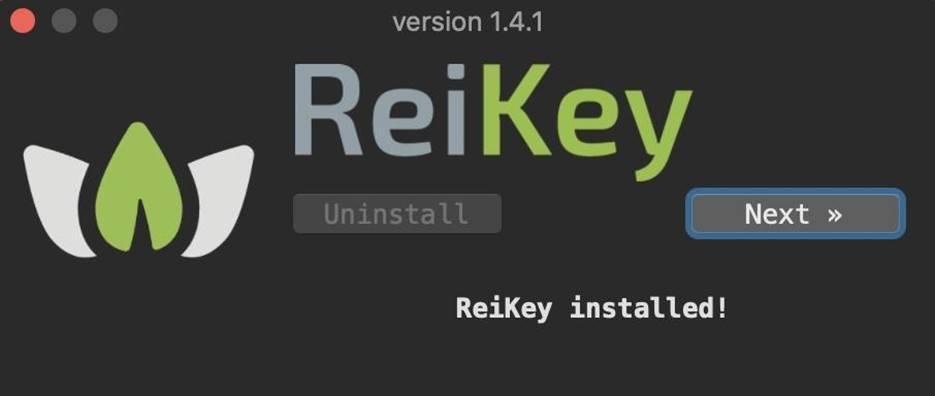

Как только установка завершена, кликните на кнопку «Next» для закрытия инсталлятора. В панели задач должная появиться иконка, позволяющая получить доступ к настройкам ReiKey.

Рисунок 6: Завершение установки

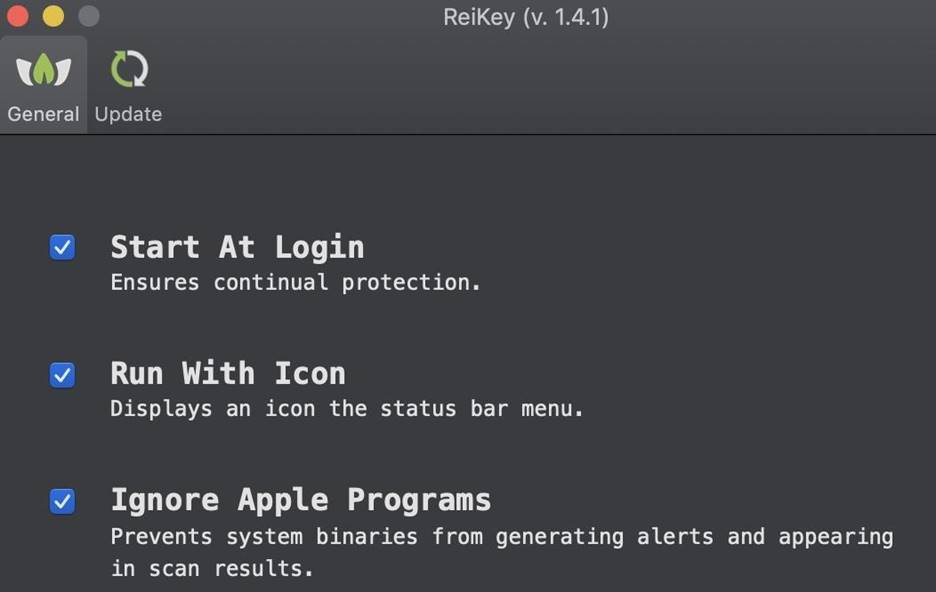

На панели задач кликните на иконку ReiKey, а затем зайдите в раздел «Preferences», где находится перечень опций, позволяющих указать, должно ли приложения запускаться после авторизации в системе, должна ли отображаться иконка в панели статуса и нужно ли игнорировать приложения компании Apple.

Рисунок 7: Раздел с настройками приложения ReiKey

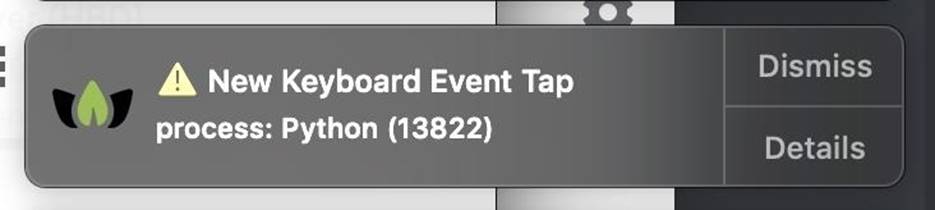

Когда я запустил кейлоггер, написанный на Python, то получил следующее предупреждение на моем устройстве.

Рисунок 8: Оповещение о новом событии, связанным с доступном к потоку клавиатуры

Шаг 3. Поиск клавиатурных шпионов

После установки и настройки ReiKey мы готовы просканировать систему.

Еще раз кликните на иконку в панели статуса, но в этот раз запустите сканирование. Через некоторое время появится окно с результатами, где будут отображены программы, у которых есть доступ к потоку клавиатуры.

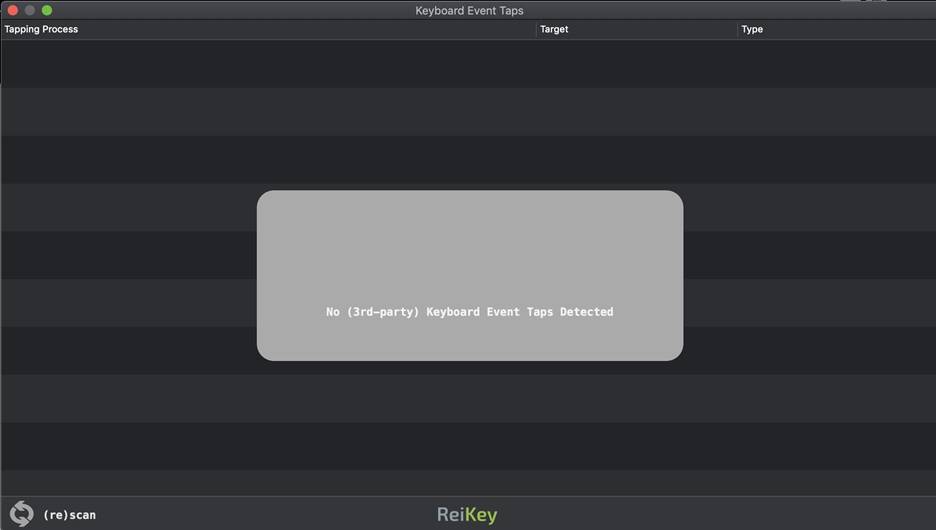

Рисунок 9: Результаты сканирования

По результатам сканирования, как видно из рисунка выше, ничего не обнаружено. Если бы список был не пустым, значит, есть приложения, считывающие каждое нажатие клавиши.

Шаг 4. Установка KnockKnock

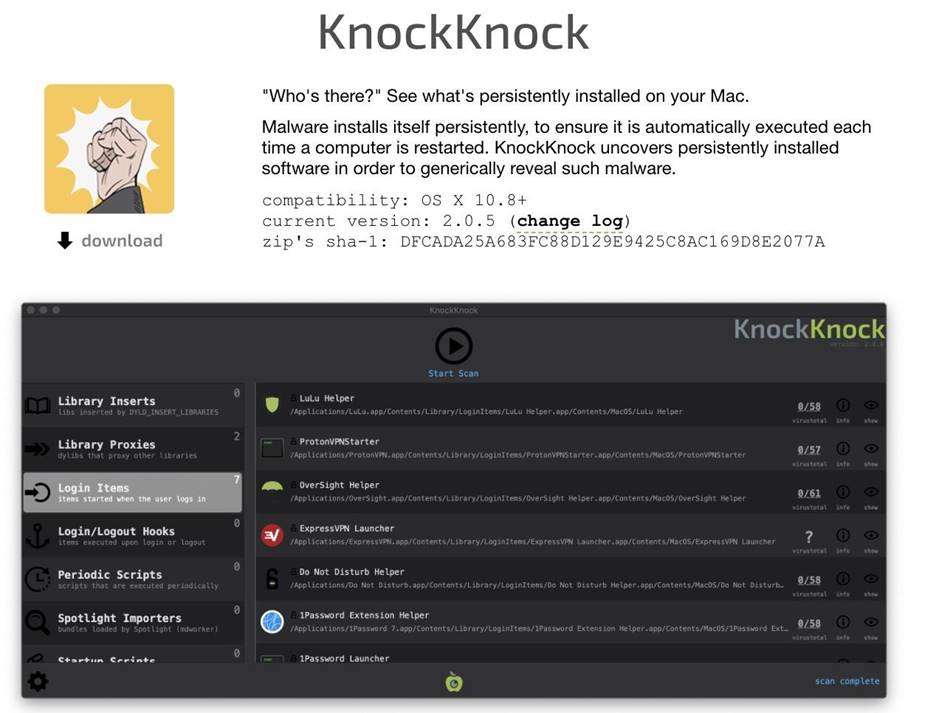

Зайдите в раздел с приложением KnockKnock и кликните на ссылку Download под иконкой в левом верхнем углу.

Рисунок 10: Раздел приложения ReiKey

После загрузки вы можете запустить KnockKnock сразу же без установки.

Шаг 5. Сканирование системы

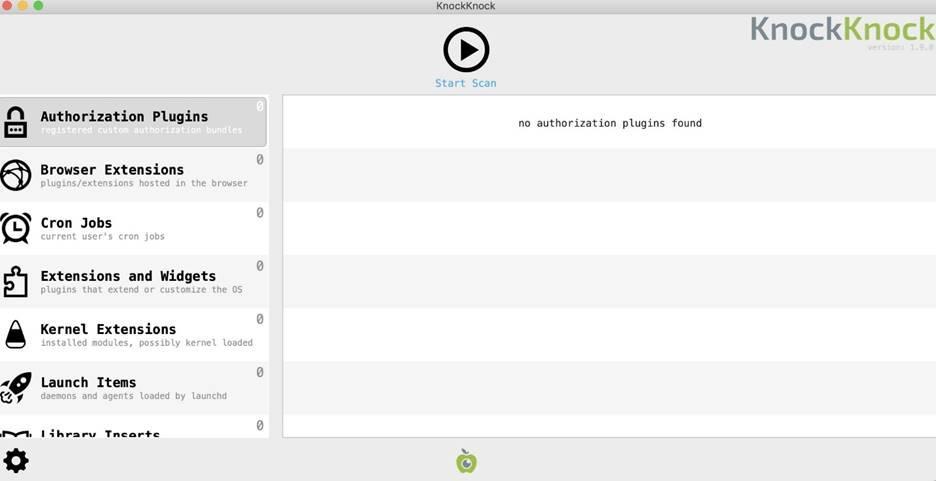

Кликните по файлу «KnockKnock.app», после чего должно появиться окно, как показано на рисунке ниже. Затем кликните на иконку со стрелкой для инициации сканирования. Процедура сканирования требует выдачи прав приложению на доступ к разным папкам и программам, если вы пользуетесь последней версией MacOS, Catalina.

Рисунок 11: Интерфейс приложения KnockKnock

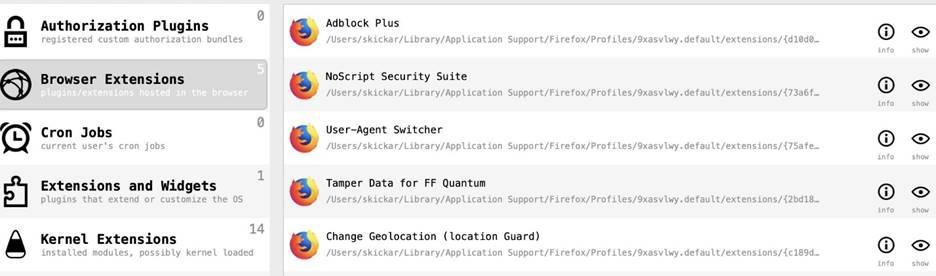

После завершения сканирования в вашей системе появится список программ, установленных на постоянной основе, многие из которых не являются вредоносными. Рекомендуется внимательно проверить каждое приложение. Если, к примеру, вы обнаружили расширения браузера, которые вы не устанавливали, лучше удалить эти приложения.

Рисунок 12: Перечень найденных браузерных расширений

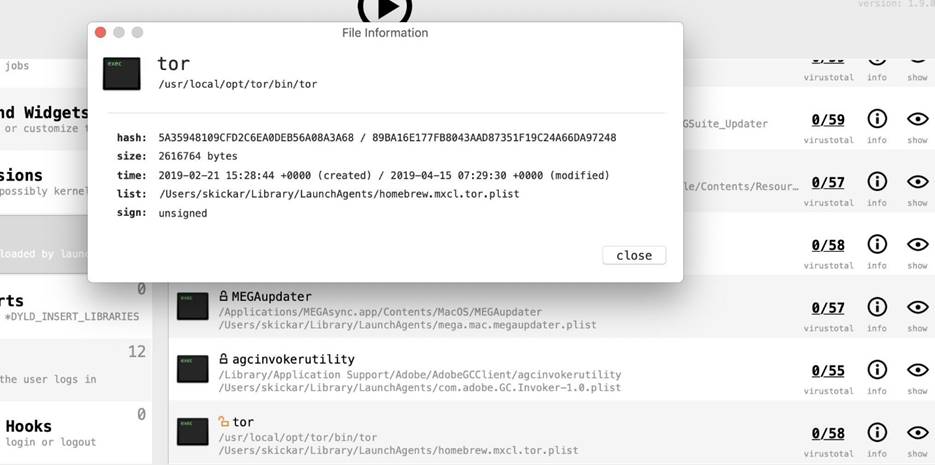

Мы также можем обнаружить приложения с подозрительными характеристиками. Например, неподписанный скрипт, установленный на постоянной основе, напротив которого отображается иконка в виде открытого замка.

Рисунок 13: Пример подозрительного приложения в виде неподписанного скрипта

Больше деталей можно узнать, кликнув на иконку «Info».

Шаг 6. Проверка сомнительных файлов

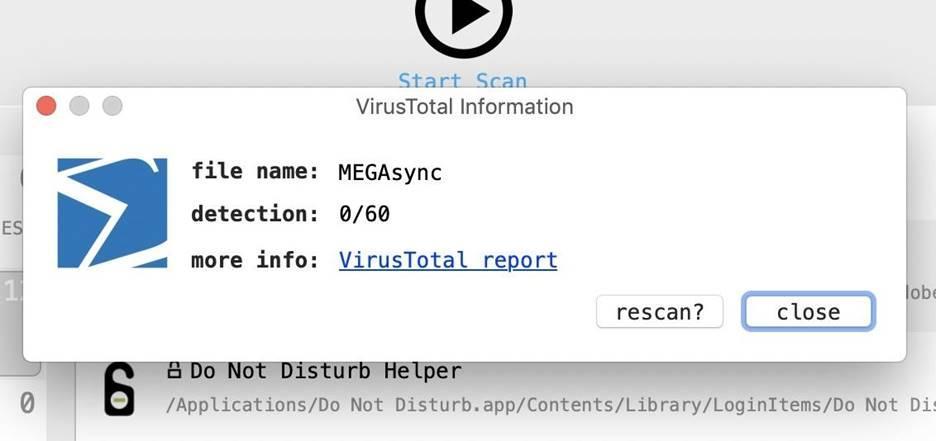

Если мы хотим узнать про файл больше подробностей, то можем посмотреть информацию от сервиса VirusTotal, где отражается процент детектирования и ссылка на подробный отчет. Для повторной отправки файла кликните на «rescan», после чего файл отправится в VirusTotal еще раз.

Рисунок 14: Информация о файле от сервиса VirusTotal

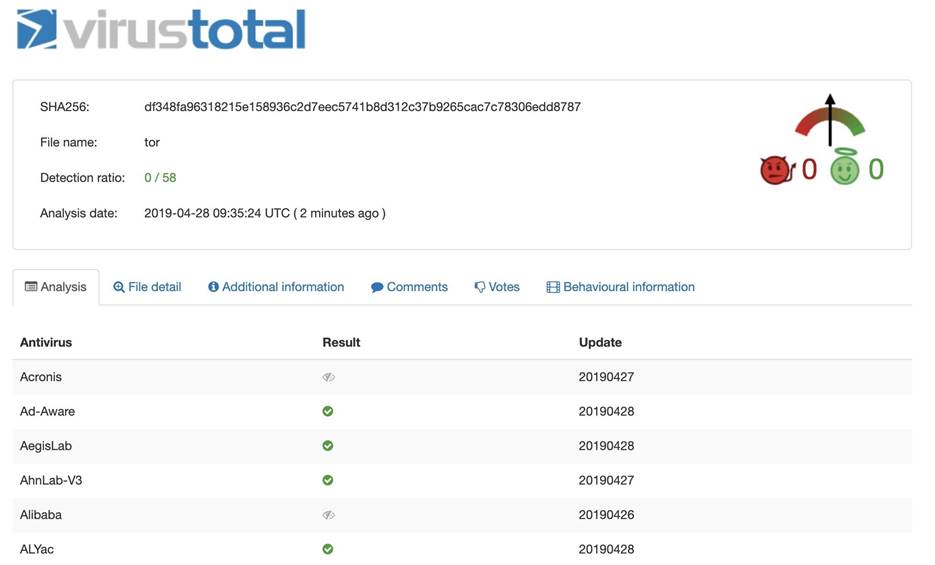

Повторная отправка даст вам доступ к детальному отчету, где отображается информация о детектировании ранее обнаруженного неподписанного приложения «Tor».

Рисунок 15: Подробный отчет о приложении Tor

На первый взгляд файл не выглядит вредоносным, но если бы был, то теперь мы знаем, как выяснить точно.

Заключение

У типичного пользователя MacOS могут возникнуть сложности на поприще детектирования вредоносов, однако благодаря утилитам ReiKey и KnockKnock, подозрительные приложения могут быть обнаружены в кратчайшие сроки и даже сразу же после установки. Если бы подозреваете, что ваша вторая половина установила кейлоггер или коллега по работе занимается шпионажем активности в вашей системе или нежелательное рекламное ПО потребляет много памяти, эти утилиты вам помогут.

Также рекомендую ознакомиться с другими бесплатными утилитами на сайте objective-see.com.

Надеюсь, это руководство, посвященное приложениям ReiKey и KnockKnock для детектирования вредоносов в MacOS, вам понравилось