Находим слабое звено в корпоративной сети

Летом Positive Technologies обновила систему выявления инцидентов MaxPatrol SIEM.

О новых функциях пятой версии MaxPatrol SIEM

Специалистам по ИБ хорошо известно, что уровень безопасности в сети определяется защищенностью ее самого слабого звена. Часто уязвимости одного маленького офиса могут открыть атакующему доступ к критически важным ресурсам всей компании. Поэтому возникает вопрос: как отслеживать состояние ИБ в больших территориально распределенных организациях, чтобы не допустить развития атаки?

Летом Positive Technologies обновила систему выявления инцидентов MaxPatrol SIEM. Пятая версия имеет несколько интересных особенностей, в том числе может проводить мониторинг ИБ в крупных иерархических структурах.

-------------------------------------------------------------------------------------------------------------------------

17 октября специалисты Positive Technologies покажут все ключевые новинки на вебинаре и поделятся результатами опроса о трудозатратах на SIEM-системы. Регистрация по ссылке.

--------------------------------------------------------------------------------------------------------------------------

Коллеги из экспертного центра безопасности (PT Expert Security Center) каждый год проводят около полусотни расследований. В их практике нередко повторяется один и тот же сценарий: в ходе работы выясняется, что региональные офисы пострадавшей компании (один или несколько) крайне плохо защищены. Часто там целый набор недостатков, словарные пароли, недостаточная защита от восстановления учетных записей… При этом центральное подразделение, как правило, защищено гораздо лучше: пароли крепкие, имеются песочницы и межсетевые экраны, на периметре нет уязвимостей и лишних сервисов. Но при этом все офисы находятся в одном домене, без жесткой сегментации между сетями. Это позволяет атакующим взломать менее защищенный офис, перехватить привилегированные учетные записи — и проникнуть в головное подразделение.

Для обнаружения таких инцидентов пользователи MaxPatrol SIEM теперь могут объединить несколько развернутых инсталляций в иерархию и передавать данные о событиях ИБ с нижних уровней на вышестоящие — причем в режиме реального времени. Это помогает выявлять распределенные атаки на инфраструктуру отдельного подразделения или всего предприятия в целом.

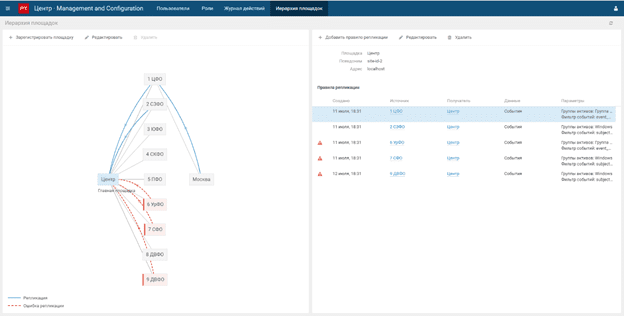

Настраивается это следующем образом: на панели инструментов администратор системы создает площадки, обозначающие подразделения компании. Для каждого филиала нужно указать название, адрес SIEM-сервера и расположение в иерархии. Затем необходимо задать правила репликации: выбрать источник и получателя информации о событиях ИБ — и те события, которые будут реплицироваться. Этого достаточно, чтобы о событиях ИБ знали в головной организации. (Под одной учетной записью можно заходить на площадки разных филиалов, это упрощает администрирование.)

Регистрируем площадки с развернутой конфигурацией MaxPatrol SIEM и выстраиваем их в иерархию (слева), а также настраиваем передачу данных (справа)

Собираем правила корреляции в конструкторе

Мы уверены, что рано или поздно сложные SIEM-системы, с которыми непросто работать даже опытным специалистам, должны уступить место легким и простым в настройке продуктам. Одна из самых тяжелых операций — написание правил корреляции. Она необходима, поскольку правила, поставляемые вместе с SIEM-системами, быстро устаревают, а иногда даже вовсе не подходят для специфики конкретной компании; приходится привлекать специалистов по ИБ, умеющих разрабатывать правила.

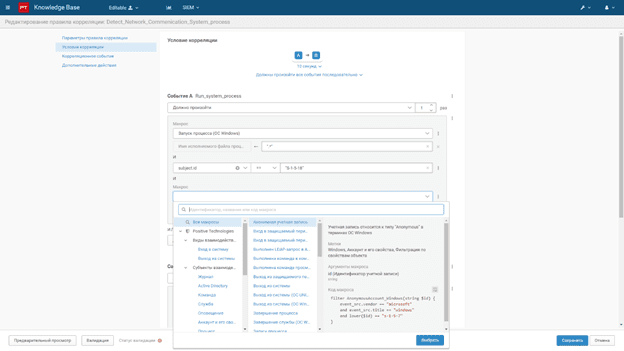

В MaxPatrol SIEM эту проблему решает удобный конструктор, в котором правила корреляции можно создать в несколько кликов, никакой специальный язык программирования осваивать не надо. Для обнаружения, например, нелегитимного использования средств удаленного администрирования нужно выбрать из списка события ИБ и условия для них, настроить последовательность событий и ожидаемый интервал времени.

Наиболее востребованные или сложные для самостоятельного написания фрагменты программного кода с условиями событий ИБ реализованы в виде готовых макросов. Набор макросов постоянно пополняется, и пользователи могут добавлять свои собственные.

Чтобы добавить условие для события А, мы выбрали макрос из предустановленного набора

В условиях для событий ИБ можно анализировать поля событий и запрашивать данные из табличных списков, например из списка пользователей с привилегиями администратора.

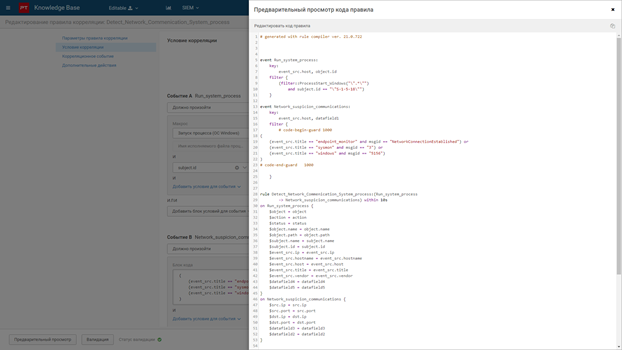

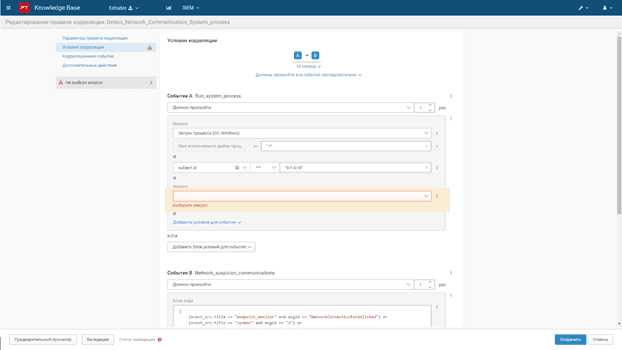

Прежде чем сохранить правило, пользователь может просмотреть полный его код и проверить, все ли поля заполнены; пропущенные поля подсветятся красным.

Предварительный просмотр кода правила

При нажатии на кнопку «Валидация» система указывает на пропущенные поля

При создании правила надо задать критичность его срабатывания, присвоить ему категорию и решить, необходимо ли создавать инцидент, тип и категорию которого MaxPatrol SIEM назначит автоматически.

Кстати, у пользователей MaxPatrol SIEM есть еще один источник получения новых правил: регулярная поставка пакетов экспертизы. За последние полгода наши эксперты подготовили несколько пакетов с правилами корреляции, которые позволяют обнаружить активные действия злоумышленника после проникновения в инфраструктуру, попытки расширения присутствия в сети (так называемое горизонтальное перемещение), дают возможность повысить точность обнаружения попыток брутфорса, выявлять аномалии в активности пользователей в Microsoft Active Directory и атаки на систему управления предприятием SAP ERP.

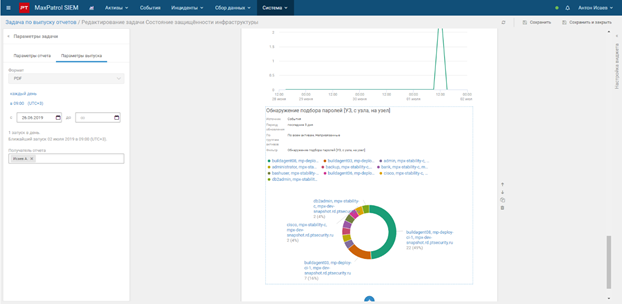

Конструктор отчетов с интерфейсом в стиле Word

Появилась возможность сформировать собственный отчет с данными об активах, событиях и инцидентах. Интерфейс похож на Microsoft Word, и отчет будет несложно оформить в корпоративном стиле. Можно настроить частоту выпуска отчета и выбрать адресата, на чей электронный адрес он будет приходить.

Панель слева для выбора получателя и частоты выпуска отчета

Ретроспективный анализ

Пользователи могут использовать индикаторы компрометации для обнаружения атак, которые произошли в прошлом, и предотвращения их дальнейшего развития. Поддерживаются индикаторы от «Лаборатории Касперского», Group-IB (если есть подписка) и собственные — от Positive Technologies (бесплатно). Список источников будет постепенно расширяться.

Как это работает: создаем задачу на проверку событий ИБ, указываем частоту запуска проверки и период. И как только в систему поступят новые данные об индикаторах компрометации, автоматически запустится ретроспективный анализ событий, собранных за этот период.

Попробовать эти и другие новые функции (например, массовые операции над активами или сравнение состояний актива в два разных момента) можно в ходе бесплатного пилотного проекта. Для этого заполните форму на сайте.

Также вы можете поучаствовать в исследовании о том, сколько времени тратят ИБ-специалисты на работу в SIEM-системах, которое проводит Positive Technologies. Для этого достаточно анонимно ответить на несколько вопросов в специальной анкете. Все участники опроса получат отчет с результатами исследования».