Эффективное управление ИБ инцидентами с помощью платформы EDR

Только за последнее десятилетие в результате 10 самых крупных взломов произошла утечка личных данных, принадлежащих более чем 4 миллиардам чело

Только за последнее десятилетие в результате 10 самых крупных взломов произошла утечка личных данных, принадлежащих более чем 4 миллиардам человек. Помимо дорогостоящих правовых последствий, компании теряют свою инвестиционную привлекательность, репутацию и клиентов, в случае утечки этих данных. И как показывает статистика, киберпреступления развиваются и становятся агрессивней. Чем больше бизнес зависит от информационных технологий, тем больше заинтересованность киберпреступников в использовании преимуществ данной тенденции. Так что же можно сделать? Как предприятия по всему миру могут эффективно бороться с киберпреступностью и предотвратить потерю своих данных?

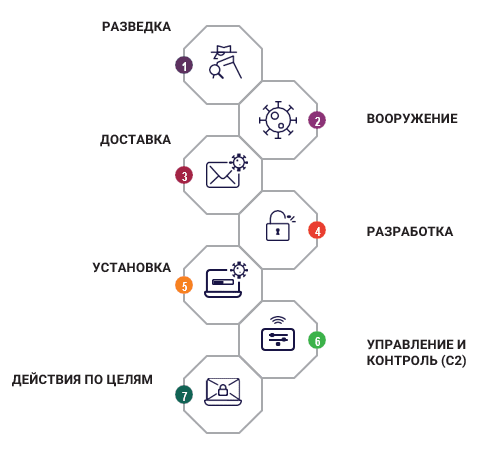

Утечка или уничтожение данных, недоступность ИТ-служб и снижение производительности вследствие крипто-взолма — это только последний этап гораздо более длинной и обычно сложной цепочки событий, известных как поэтапная кибератака.

Поэтапная кибератака — это последовательность действий, выполняемых взломщиком при подготовке и проведении атаки. Большинство атак, особенно сложных, проходят в несколько этапов:

-

Разведка: Злоумышленник выбирает цель, исследует ее и пытается определить наиболее уязвимые места целевой инфраструктуры.

-

Вооружение: Злоумышленник создает (или находит в базах эксплойтов) вредоносные программные средства удаленного доступа, как например, эксплойт (вредоносный код), вирус или червь, созданные специально для конкретной уязвимости или нескольких.

-

Доставка: Злоумышленник отправляет средство поражения к цели (например, с помощью вложений в электронных письмах, веб-сайтов или USB-накопителей).

-

Разработка: Вредоносная программа действует против целевой конечной точки, чтобы использовать ее уязвимость.

-

Установка: Зловред устанавливает инструменты доступа к данным (например, «бэкдор»), используемые злоумышленником.

-

Управление и контроль: Злоумышленник получает постоянный доступ к инфраструктуре.

-

Действия по цели: Злоумышленник начинает действовать: скачивать или удалять данные, запускает шифрование с целью получения выкупа.

Любое из вышеописанных действий, в случае обнаружения, фиксируют инцидент при обнаружении отделом информационной безопасности компании. Необнаруженные, проигнорированные или неуправляемые инциденты в итоге приводят к утечке данных.

Спящая атака

Независимо от того, насколько серьезно организация относится к своей информационной безопасности, невозможно предотвратить все инциденты или утечки. Выявление инцидентов на первых этапах кибератаки и готовность реагировать на них составляют разницу между утечкой с минимальными потерями и серьезными последствиями для предприятия. Скандал с одним из крупнейших бюро кредитных историй Equifax 2017 года иллюстрирует необходимость использования надлежащих инструментов обнаружения инцидентов и быстрого реагирования на них.

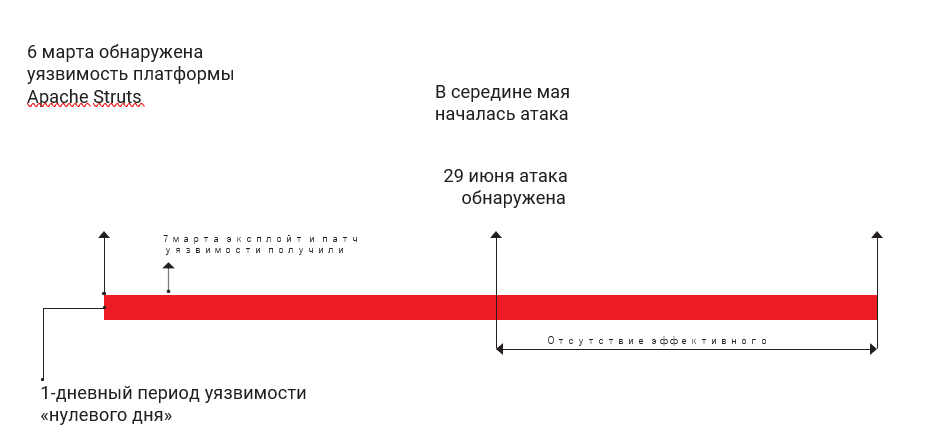

Цепочка событий началась с уязвимости фреймворка Apache Struts, обнаруженной 6 марта. Фреймворк Apache Struts 2 — это платформа веб-приложений с открытым исходным кодом для разработки Web-приложений с помощью технологий Java. В марте пользователи платформы Apache Struts 2 были предупреждены о «возможном [удаленном выполнении кода] при выполнении загрузки файла….» Эксплойт для удаленного выполнения кода, связанный с Struts, позволил злоумышленникам захватить сервер с помощью вредоносного кода.

7 марта эксплойт и патч уязвимости получили огласку, в результате чего окно «уязвимости нулевого дня» было открыто всего один день. Основываясь на результатах последующего расследования, похоже, что атака на неисправленные уязвимости системы Equifax началась в середине мая, 2,5 месяца спустя после выпуска патча. Это не редкость, поскольку статистика показывает, что во многих компаниях процесс исправления уязвимости занимает более 30-ти дней

С середины мая до 29 июня, когда сотрудники Equifax обнаружили утечку, было украдено 143 миллиона учетных записей. Одной из главных проблем системы безопасности было отсутствие эффективных механизмов оповещения о подозрительных действиях в ИТ-инфраструктуре. Поэтому конец истории мог бы быть существенно другим, а ущерб гораздо менее дорогостоящим, если бы использовались надлежащие инструменты управления инцидентами и их расследования, а атака обнаружена была на ранней стадии.

С середины мая до 29 июня, когда сотрудники Equifax обнаружили утечку, было украдено 143 миллиона учетных записей. Одной из главных проблем системы безопасности было отсутствие эффективных механизмов оповещения о подозрительных действиях в ИТ-инфраструктуре. Поэтому конец истории мог бы быть существенно другим, а ущерб гораздо менее дорогостоящим, если бы использовались надлежащие инструменты управления инцидентами и их расследования, а атака обнаружена была на ранней стадии.

Эффективное управление инцидентами безопасности

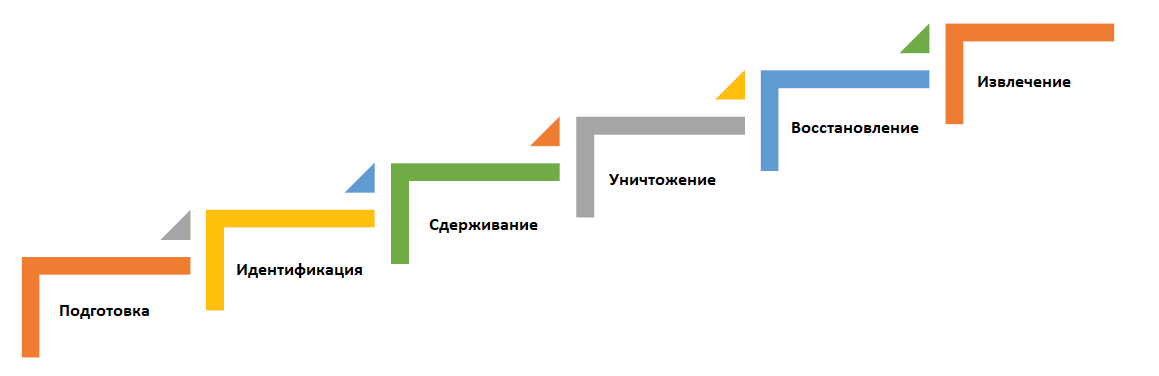

Понимание поэтапной кибератаки важно, но применение методичного подхода к управлению инцидентами также важно. Как и в случае с поэтапной кибератакой, план реагирования на инциденты представляет собой последовательность определенных шагов: подготовка, выявление, локализация, устранение, восстановление и дальнейшее изучение причин.

Каждый шаг имеет свои конкретные цели. При возникновении атаки ИБ-специалисты (или команда управления инцидентами) должна быть подготовлена и действовать точно. Для эффективного управления инцидентами организация должна использовать 3 категории ресурсов: сотрудники, процессы и инструменты. Целью этапа подготовки является непосредственно подготовка команды безопасности, создание политик, процессов и выбор инструментов, которые могут помочь предотвратить, обнаружить и отреагировать на инциденты, чтобы свести к минимуму последствия атак.

На этапе выявления угроз команда реагирования на инциденты должна четко определить, является ли событие или последовательность событий инцидентом ИБ, и каковы возможные последствия.

Как только атака, затрагивающая учетные записи и персональные данные, выявлена, необходимо предпринять действия по ее сдерживанию. Это означает идентификацию уязвимых систем, остановку продолжающейся атаки и, что не менее важно, предотвращение распространения атаки на другие конечные точки инфраструктуры.

После предотвращения атаки ИБ-специалисты могут сосредоточиться на устранении вредоносного ПО, удалении каких-либо артефактов, оставленных вредоносным ПО, и восстановлении конфигурации конечных точек в исходное до атаки состояние.

Целью следующего этапа является полное восстановление скомпрометированных активов для достижения полного рабочего состояния. Например, в случае поврежденной базы данных, содержащей записи персональных данных, необходимо восстановление из резервной копии.

Существует несколько моделей и подходов для разработки архитектуры безопасности и процесса реагирования на инциденты. Одной из лучших доступных моделей является, предоставленная компанией Gartner, под названием CARTA4 - непрерывная адаптивная оценка рисков и соответствия системы информационной безопасности определенным критериям. Это всеобъемлющая структура, подробно описывающая, как современные тактики, технологии и инструменты могут использоваться для противодействия кибератакам. В ней подробно рассматриваются 4 основных элемента рекомендуемой архитектуры безопасности: Prevent (предотвращение), Detect (обнаружение), Respond (реагирование) и Predict (прогнозирование). Каждый элемент состоит из других более мелких компонентов.

Рисунок: Высокоуровневая архитектура защиты

Например, этап обнаружения (один из наиболее важных для реагирования на инцидент) состоит из:

Обнаружение инцидента

-

Подтверждение и приоритизация риска

-

Сдерживание инцидента

Этап реагирования состоит из:

-

Расследование инцидента

-

Проектирование/моделирование изменения политики

-

Устранение последствий

Имеется как минимум 2 преимущества использования проверенной на рынке модели при разработке архитектуры защиты и процесса реагирования на инцидент:

-

Ни один важный аспект не упускается. Если организация строго следует модели, все аспекты плана будут учтены

-

Легче защитить организацию в случае нормативно-правовых проверок или судебных разбирательств. Следуя проверенным моделям защиты, компания демонстрирует, что она использует все доступные передовые практики для защиты своих цифровых активов.

EDR - ключевой инструмент управления инцидентами

Помимо людей и процессов, необходимой и важной частью плана по управлению инцидентами являются инструменты, использующиеся компанией. Большинство из них в настоящее время используют платформы защиты конечных точек (EPP). Программное обеспечение EPP (которое с течением времени развилось из того, что мы называем антивирусом) — это современные решения, использующие весь спектр технологий, начиная с сигнатур и заканчивая алгоритмами машинного обучения, которые направлены на предотвращение установки вредоносного ПО или выполнения атак.

EPP будет бороться с первыми четырьмя этапами кибератаки и по сути должно предотвращать установку компонента, используемого для проведения главной атаки. Сегодня ведутся горячие споры о том, является ли стратегия предотвращения по-прежнему действенной для защиты конечных точек. По мнению компании в этой дискуссии, предотвращение может стать ключевой технологией защиты конечных точек на долгие годы.

Почему? Потому что она успешно блокирует более 99% атак, оставляя очень небольшое количество сложных атак для дальнейшего изучения и расследования.

В качестве дополнения к платформам защиты конечных точек для нейтрализации атак на поздних этапах (установка, контроль и управление, или действия по целям) была создана система Endpoint Detection and Response (или коротко EDR).

Чтобы позволить отделу информационной безопасности успешно реагировать на инциденты ИБ, компания Bitdefender разработала платформу GravityZone Ultra. Это интуитивно понятная интегрированная платформа защиты конечных точек следующего поколения и EDR, разработанная для точной защиты предприятий от самых сложных киберугроз. Она использует предотвращение, обнаружение и автоматическое реагирование, обеспечивает точное оповещение о подозрительных действиях. Далее, будем рассматривать работу системы защиты на примере платформы GravityZone Ultra.

Идентификация

После завершения этапа подготовки, следующее важное действие, которое организация должна предпринять в реагировании на инцидент или атаку - определить её заранее. Компания Bitdefender использует технологии, которые работают совместно для отслеживания и записи активности на уровне конечных точек с целью выявить какие-либо следы киберугрозы и подозрительной активности. После обнаружения подозрительного события или серии событий могут последовать два вида действий. Если подозрительные действия четко определены как угрозы, незамедлительно включается программа автоматического сдерживания. Никакого вмешательства человека не требуется.

С другой стороны, если алгоритм машинного обучения не может сделать вывод, что подозрительные действия являются киберугрозами, они регистрируются как инциденты, и система оповещает об этом ИБ-специалиста. Для дальнейшего расследования аналитики по вопросам безопасности могут использовать набор инструментов, включающий в себя графическое представление цепочки событий, контекстную информацию, данные анализа песочницы или корреляции с Virustotal.

Для достижения максимальной эффективности инциденты информационной безопасности классифицируются по степени серьезности, а вся связанная с ними информация изначально доступна для ИБ-специалиста по одному щелчку мыши. Использовать всю эту информацию нужно для поиска индикаторов нарушения нормального функционирования системы безопасности и как можно более быстрого принятия решения о том, является ли подозрительная активность угрозой или безвредной активностью.

Сдерживание

После завершения расследования атаку необходимо предотвратить. Для остановки атаки платформа GravityZone Ultra содержит 2 набора инструментов: автоматический и ручной. Если механизмы отслеживания приходят к выводу, что инцидент представляет собой угрозу, без какого-либо вмешательства человека включаются автоматические механизмы сдерживания. Они прервут процесс, заблокируют доступ и/или, при необходимости, поместят файлы на карантин.

Другой набор инструментов доступен для ИБ-специалистов, когда они вручную расследуют и принимают решение, что инцидент был угрозой. Они могут немедленно изолировать конечную точку и добавить вредоносный файл в черный список. Таким образом предотвращается распространение атаки на другие конечные точки.

Уничтожение

Как только атака остановлена, необходимо сосредоточиться на уничтожении всех следов и привести систему в исходное до атаки состояние.

Платформа использует технологии обезвреживания и устранения дефектов, которые могут очень эффективно противодействовать выявленным киберугрозам и автоматически их сдерживать. В отношении других типов угроз команды реагирования на инциденты могут полагаться на другие инструменты, от простых, универсальных инструментов до более сложных. Они могут использовать усовершенствованные файловые системы, редакторы системных регистров, средства резервного копирования, средства конфигурирования и прочие.

Восстановление

Платформа GravityZone Ultra может автоматически откатить назад изменения, внесенные большинством зловредов, но для восстановления функциональности инфраструктуры конечных точек очень важно иметь под рукой дополнительные инструменты, такие как резервные копии.

Важные для организаций данные необходимо всегда копировать. Также очень важно периодически тестировать их восстановление. Во многих ситуациях ИТ-инфраструктура может быть длительное время недоступна не из-за отсутствия резервных копий, а из-за неработающих планов по восстановлению данных.

После того, как функциональность инфраструктуры вернулась в норму необходим дальнейший мониторинг по двум причинам:

-

Чтобы убедиться, что атака полностью остановлена

-

Чтобы убедиться, что восстановленные конечные точки работают должным образом

Модуль контроля и передачи сообщений, включенный в платформу GravityZone, также предоставляет информацию обо всех действиях, описанных выше. В случаях, предусмотренных правилами, это помогает своевременно готовить отчеты об инцидентах информационной безопасности и подвергшихся атаке данных. Это особенно полезно для инцидентов, подпадающих под действие Генерального регламента по защите персональных данных (GDPR), поскольку временные рамки для уведомления об инциденте с личными данными ограничиваются 72 часами с момента выявления угрозы.

Завершение цикла: анализ произошедшего

Последним этапом процесса реагирования на инцидент является анализ обратной связи. Цикл обратной связи защиты имеет несколько связанных элементов. Во-первых, это человеческий фактор. Люди учатся лучше всего на своем опыте, а информацию, полученную в ходе управления инцидентом, необходимо структурировать и распространить в организации в качестве полученных уроков.

Во-вторых, приобретенный опыт необходимо воплотить в усовершенствование внутренних правил, процедур и политик. Организации должны избегать одних и тех же ошибок, поэтому в случае повторного допуска атаки и утечки данных юридические последствия будут намного серьезнее.

В-третьих, повышение уровня безопасности организации путем корректировки уязвимых систем. Одной из главных ошибок в изучении опыта компании Equifax было отсутствие надлежащей политики корректировки ошибок на месте, из чего также следует сделать вывод.

Дополнительные пояснения

2. https://nvd.nist.gov/vuln/detail/CVE-2017-5638

3. https://cwiki.apache.org/confluence/display/WW/S2-045

4. https://www.gartner.com/doc/3723818/use-carta-strategic-approach-embrace