Взлом аудиосистемы горнолыжного шлема

Мне нравится музыка и зимние виды спорта, поэтому покупка умных наушников Outdoor Tech CHIPS была вполне предсказуемой.

Автор: Alan Monie

Мне нравится музыка и зимние виды спорта, поэтому покупка умных наушников Outdoor Tech CHIPS была вполне предсказуемой.

Эти наушники подходят для шлемов с поддержкой аудиосистем и имеют большие динамики диаметром 40 мм. Уши находятся в тепле и звучит хороший бас.

Рисунок 1: Аудио шлем с наушниками

Более того, наушники реагируют на прикосновения даже в перчатках, и я могу принимать звонки, как в беспроводной гарнитуре.

Также доступна функция портативной радиостанции уоки-токи на базе мобильного приложения на телефоне. Одно нажатие - и я разговариваю с друзьями, находясь на склоне горы и не снимая экипировку.

Утечка данных

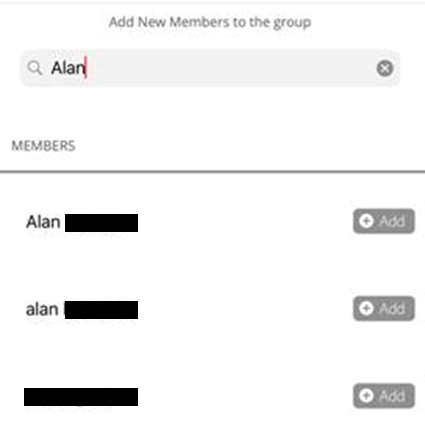

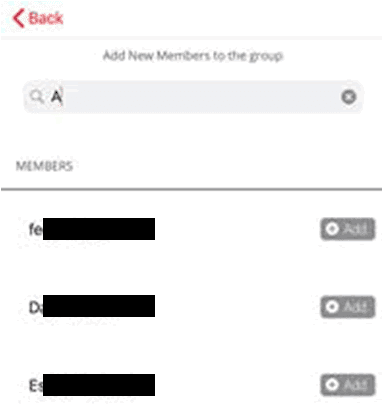

Мое внимание как раз и привлекло приложение с функцией уоки-токи. Я настраивал группу и заметил, что могу видеть всех юзеров. Далее я ввел в поисковую строку мое имя и увидел всех пользователей с тем же именем, указанных в соответствующем параметре учетной записи. Хм…

Рисунок 2: Список учетных записей, где указано имя Alan

После обнаружения данной фитчи я заинтересовался еще больше этим приложением. Конечно же, мы имеем дело с утечкой персональной информации через стандартный функционал. Посмотрим, какие есть еще скрытые возможности.

Если коротко, то без авторизации через прямые ссылки на небезопасные объекты (IDOR), я смог:

-

Получить список всех пользователей и адреса электронной почте через API.

-

Получить хэши паролей и код для сброса пароля в чистом виде.

-

Посмотреть номера телефонов.

-

Получить текущие GPS-координаты пользователей.

-

Прослушивать чаты уоки-токи в режиме реального времени.

Естественно, я просматривал информацию, касающуюся только меня и моих друзей, кто дал разрешение. Однако кто-либо другой с менее чистыми помыслами мог сделать что-то вредоносное. Мне также было интересно, у скольких пользователей пароли совпадали с теми, которые используются в других местах.

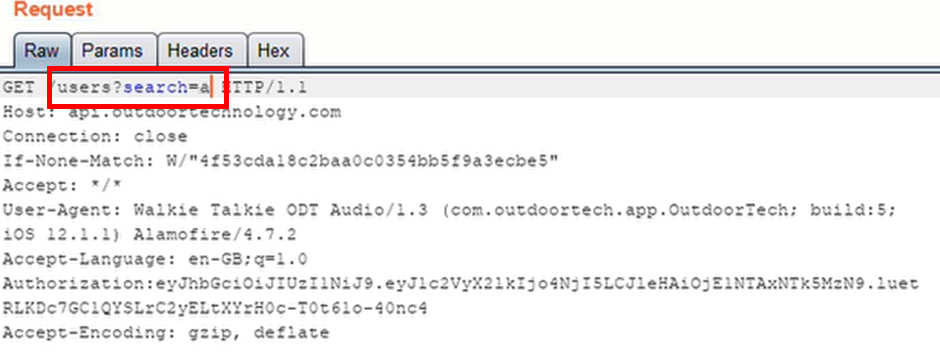

Добыча пользовательских данных через API

Во время использования приложения я начал искать пользователей с моим именем через API для подключения к группе. Такой функционал задумывался разработчиком. В итоге я получил список всех имен с буквой «a» плюс адреса электронной почты. Примерно 19 тысяч пользователей:

Рисунок 3: Запрос на поиск имен с буквой «a»

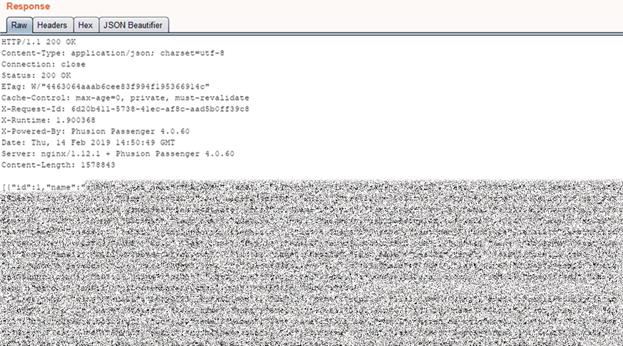

В ответ была получена массивная утечка данных: имена пользователей и адреса электронной почты:

Рисунок 4: Ответа на запрос

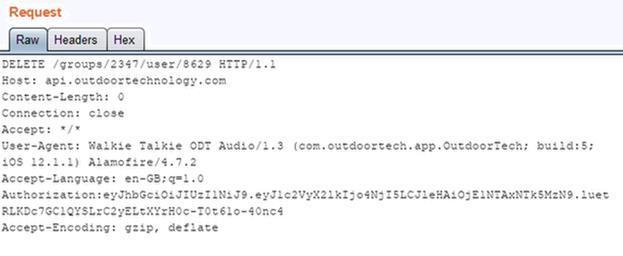

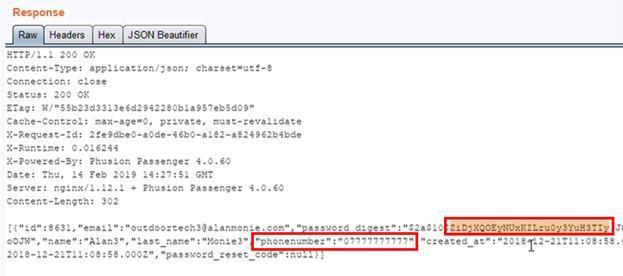

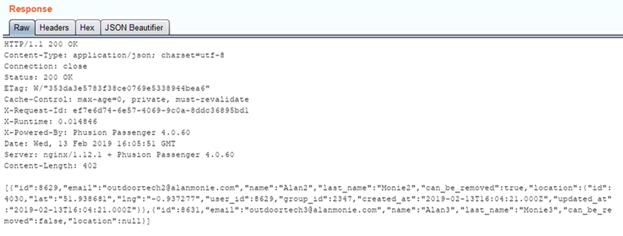

Удаление пользователей из групп и получение хэша пароля

Рисунок 5: Запрос на удаление пользователя из группы

В ответ получаем хэш, код для сброса пароля и номер телефона пользователя в незашифрованном виде:

Рисунок 6: Ответ на запрос

Таким образом, любой может завладеть произвольной учетной записью.

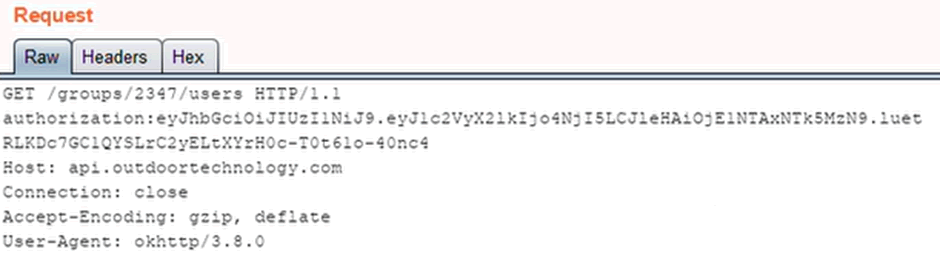

GPS-данные в режиме реального времени

Мне нужно лишь указать группу, и в ответ придут GPS-координаты пользователей этой группы.

Рисунок 7: Запрос по группе пользователей

И очень содержательный ответ:

Рисунок 8: Наши координаты во время тестирования наушников

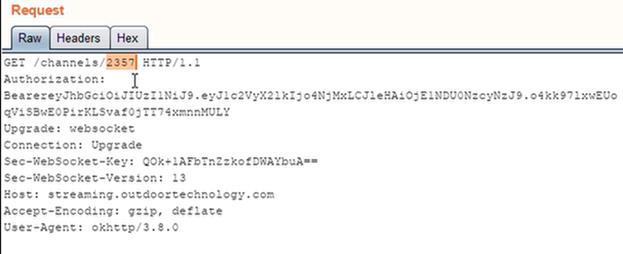

Подслушивание чата уоки-токи

Просто меняем идентификатор канала:

Рисунок 9: Запрос по идентификатору канала

И в ответ получаем аудио поток:

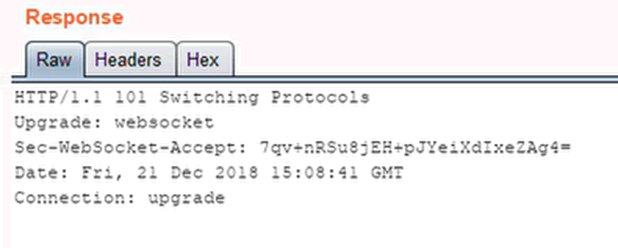

Рисунок 10: Подключение произошло успешно

Подробности общения с разработчиком

6 февраля мы отправили простое и понятное письмо в компанию Outdoor Tech.

11 февраля пришел последовала странная реакция из отдела маркетинга.

13 февраля мы отправили более детальное письмо. Ответа не последовало.

Через 7 дней (20 февраля) мы сказали, что раскроем детали уязвимости, поскольку не было принято никаких мер и вообще не последовало никакой реакции. С тех пор ответа также не последовало.

Как могла возникнуть подобная уязвимость?

Если добавлять пользователя в группу, используя предусмотренный функционал, то вначале станут видны следующие записи из базы данных:

Рисунок 11: Перечень аккаунтов, появляющихся в первую очередь, во время поиска по символу «a»

После поиска по найденным именам выяснилось, что, скорее всего, разработка мобильного приложения была отдана на аутсорс компании https://simplex.software/ в Аргентине, где работают «увлеченные, молодые разработчики». Хм…

Мы предполагаем, что разработчики не знакомы с практиками безопасной разработки OWASP. Специалисты компании Outdoor Tech также оказались не очень компетентны в этом вопросе для проведения элементарного тестирование.

В целом, продукция этой компании нам очень нравится, но уровень безопасности находится ниже плинтуса, поскольку даже встроенный функционал позволяет добиться утечки персональной информации.