Некоторые подробности кибер атаки на «Прикарпатьеоблэнерго»

Несмотря на то, что вокруг «первой» кибер атаки (по крайней мере той, которая получила широкую огласку) на инфраструктурный объект Украины было слишком много шума, я считаю, что по уровню исполнения этот инцидент не дотягивает до атаки, связанной с распространением червя Stuxnet, который был направлен на объекты города Нетенз в Иране.

Автор: Krypt3ia

Преамбула

Несмотря на то, что вокруг «первой» кибер атаки (по крайней мере той, которая получила широкую огласку) на инфраструктурный объект Украины было слишком много шума, я считаю, что по уровню исполнения этот инцидент не дотягивает до атаки, связанной с распространением червя Stuxnet, который был направлен на объекты города Нетенз в Иране. По мере поступления новой информации и пафосных статей, выпускаемых изданиями наподобие Wired, посвященных тому, в каком страшном мире мы живем, думаю, вам будет интересно узнать о событиях, происходивших на самом деле, с моими комментариями.

Итак. 225 тысяч людей на некоторое, весьма короткое, время остались без электричества. На самом деле, сам факт этой атаки говорит о двух вещах: насколько вероятно попадание подобного рода объектов в поле зрения злоумышленников и насколько трудозатратно осуществить подобного рода нападения. Кроме того, можно сделать вывод о том, насколько сегментированными являются подобные системы и насколько трудно вызвать апокалипсис аля «Потуши свет» где-либо на планете, за пределами США. Тот факт, что подача электричества восстановилась довольно быстро, даже несмотря на то, что злоумышленники пытались оттянуть этот момент, говорит о том, что инфраструктурные системы являются достаточно надежными и могут, при необходимости, управляться в ручном режиме. Подобные системы никогда не были и не должны быть полностью компьютеризированными.

Удивление и беспокойство вызывает то, что подготовительная работа, проведенная злоумышленниками, была успешно выполнена, что позволило разведать обстановку, получить все необходимые доступы и незаметно осуществить финальную атаку. Почему так произошло? Потому что компания, даже при наличии «надежных фаерволов», не имела централизованной системы безопасности и не занималась мониторингом сетевой активности, позволяющей вовремя выявить злонамеренные действия. Еще большее беспокойство вызывает то, что, по словам инсайдеров энергетической индустрии и моего личного опыта, специалисты, отвечающие за безопасность инфраструктурных объектов, намного компетентнее, чем их коллеги из большинства компаний, в том числе находящихся в США.

Некоторые моменты этой атаки весьма интересны, но в основном все довольно рутинно и предсказуемо. Цель была легкодоступной и, скорее всего, атаковалась представителями одной из соседних «дружественных» стран. Вообще говоря, любая организация, обладающая более менее приличными ресурсами, могла нанять группу хакеров для осуществления подобного рода атаки в любой другой точке планеты. По моему скромному мнению, это был серьезный вызов для энергетической компании и для Украины в целом, и вполне возможно, в ближайшее время последует ответ.

Первая стадия атаки (подготовительная)

Рассмотрим схему реализации атаки.

-

Первоначальное проникновение произошло посредством фишинговых писем, которые рассылались пользователям сети, принадлежащей энергетической компании.

-

В каждом письме был прикреплен Word-документ с VBA-макросом, который подсоединялся к управляющему серверу и считывал модули, необходимые для дальнейшего компрометирования.

-

Злоумышленники получили доступ ко всей сети и начали исследование.

-

Злоумышленники получили доступ к VPN и удаленно подключились к системе управления ликвидацией аварий, в которой отсутствовала двухфакторная аутентификация.

-

Помимо отключения электроэнергии злоумышленники планировали DOS атаку на колл-центр для того, чтобы еще больше замутить воду и как можно дольше продлить последствия.

Вторая стадия атаки (основная)

-

Системы управления энергией были выведены из строя при помощи систем управления, доступ к которым был получен через украденные учетные записи.

-

Программное обеспечение было перезаписано мусором, чтобы продлить срок действия атаки.

-

На колл-центр была осуществлена DOS атака.

-

Диски были выведены из строя для того, чтобы затруднить восстановление из резервной копии.

-

Изначально предполагался глобальный коллапс, но этим планам не суждено было сбыться из-за систем ручного управления.

Несмотря на то, что атака была эффективной и история поучительной, повторюсь еще раз, ничего особо серьезного не произошло. Действия злоумышленников были хорошо спланированы и сработали, но цель была легкодоступной, и я боюсь, что подобное положение вещей наблюдается повсеместно.

Мое личное расследование

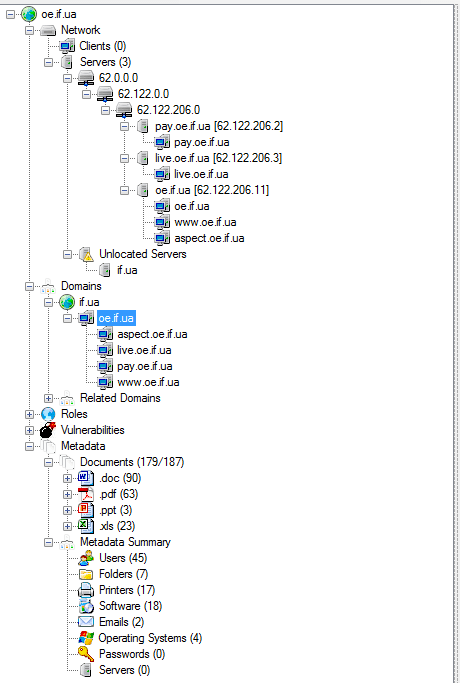

Я провел свое собственное расследование и не удивлен, почему инфраструктура Прикарпатьеоблэнерго была настолько легкодоступной. Большую часть информации об этой компании можно получить через метаданные и открытую сетевую инфраструктуру. Я не занимался сканированием уязвимостей, но тех данных, которые я получил, вполне достаточно, чтобы получить общее представление об уровне безопасности.

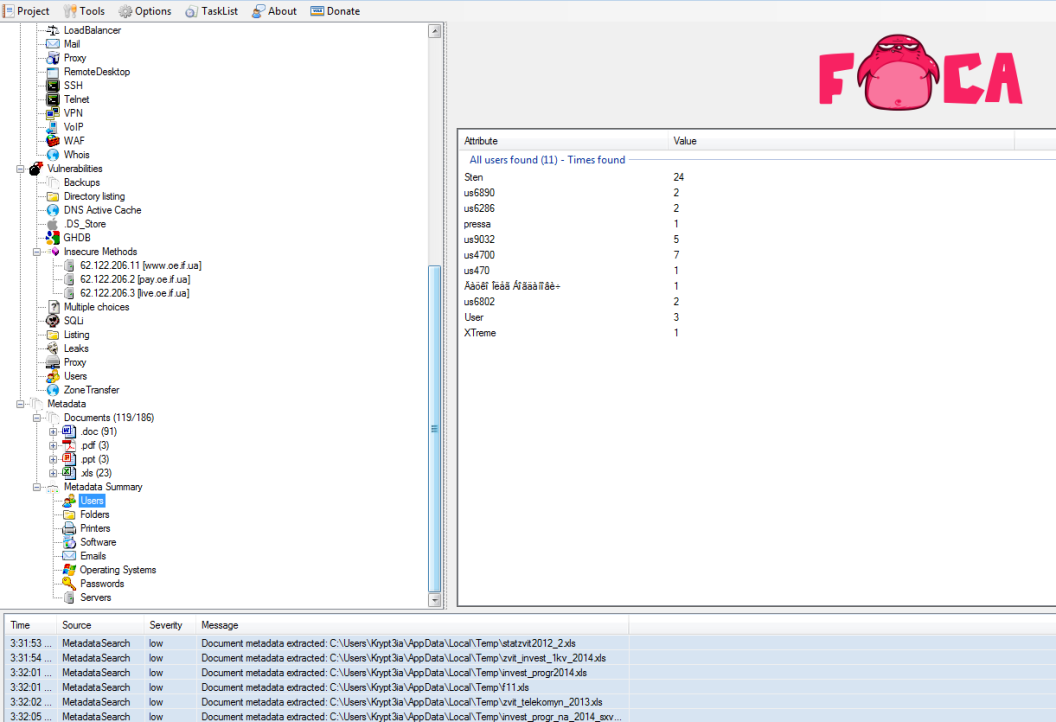

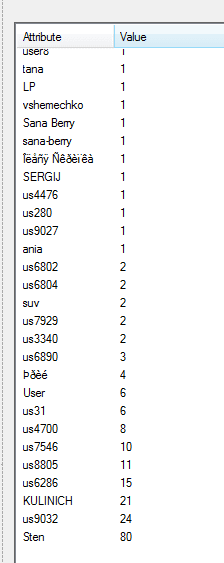

Рисунок 1: Соглашения об именах и пользователях

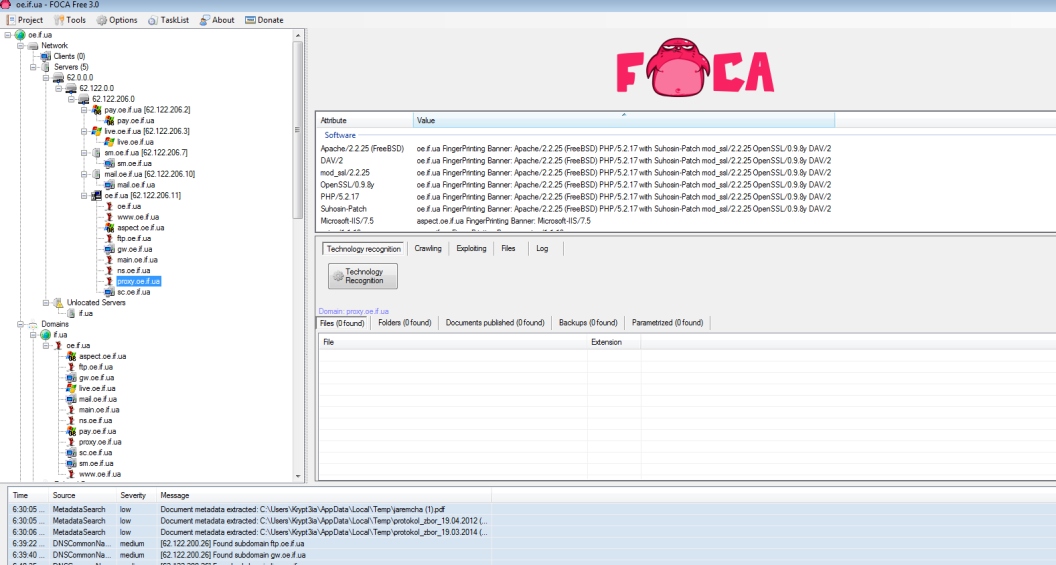

Рисунок 2: Системные типы и уязвимости

Рисунок 3: Через Google загружено 186 документов с метаданными

Рисунок 4: Пользователи

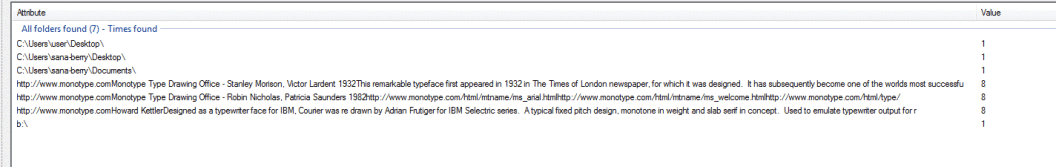

Рисунок 5: Файловая структура и папки

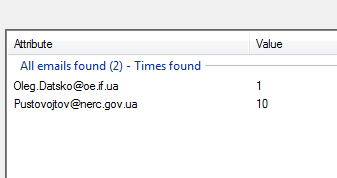

Рисунок 6: Email адреса

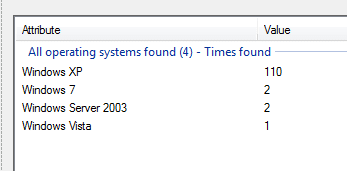

Рисунок 7: Используемые операционные системы (обратите внимание на количество систем с ОС XP)

Лишь при помощи утилиты Foca я смог получить представление о том, что находится в сети, и набросать примерный план будущей атаки. Подобного рода информацию можно найти в интернете, например, в социальных сетях и других открытых источниках.

Общедоступные отчеты об этой атаке

Помимо своего расследования я нашел множество отчетов в открытых источниках с описанием используемых вредоносных программ и IP-адресами управляющих серверов. Ничего нового. Вредонос был переупакован с целью обновления хешей и затруднения детектирования. Людям рассылались Word и Excel документы, которые мы ежедневно получаем по электронной почте. Атаку можно было легко предотвратить при помощи запрета на запуск макросов и снятия с обычных пользователей административных прав.

Ссылки на ресурсы с анализом вредоноса

http://www.welivesecurity.com/2016/01/03/blackenergy-sshbeardoor-details-2015-attacks-ukrainian-news-media-electric-industry/

https://www.virustotal.com/en/file/11b7b8a7965b52ebb213b023b6772dd2c76c66893fc96a18a9a33c8cf125af80/analysis/

https://www.virustotal.com/en/file/b924f6fad16fa48d9c0f0a91f427d75db09415d592922bd0f5dacafe24bd4357/analysis/

https://www.virustotal.com/en/file/f6e239b6ecbeb4e727df0cc7221407595cf897fb9be282022b1da94a0a1060b3/analysis/

https://www.hybrid-analysis.com/sample/11b7b8a7965b52ebb213b023b6772dd2c76c66893fc96a18a9a33c8cf125af80?environmentId=2

Хеши

FileHash-SHA1 c7e919622d6d8ea2491ed392a0f8457e4483eae9

FileHash-SHA1 a427b264c1bd2712d1178912753bac051a7a2f6c

FileHash-SHA1 166d71c63d0eb609c4f77499112965db7d9a51bb

FileHash-SHA1 be319672a87d0dd1f055ad1221b6ffd8c226a6e2

FileHash-SHA1 502bd7662a553397bbdcfa27b585d740a20c49fc

FileHash-SHA1 f3e41eb94c4d72a98cd743bbb02d248f510ad925

FileHash-SHA1 b05e577e002c510e7ab11b996a1cd8fe8fdada0c

FileHash-SHA1 069163e1fb606c6178e23066e0ac7b7f0e18506b

FileHash-SHA1 e5a2204f085c07250da07d71cb4e48769328d7dc

FileHash-SHA1 20901cc767055f29ca3b676550164a66f85e2a42

FileHash-SHA1 84248bc0ac1f2f42a41cfffa70b21b347ddc70e9

FileHash-SHA1 16f44fac7e8bc94eccd7ad9692e6665ef540eec4

FileHash-SHA1 4c424d5c8cfedf8d2164b9f833f7c631f94c5a4c

FileHash-SHA1 1cbe4e22b034ee8ea8567e3f8eb9426b30d4affe

FileHash-SHA1 1a716bf5532c13fa0dc407d00acdc4a457fa87cd

FileHash-SHA1 4bc2bbd1809c8b66eecd7c28ac319b948577de7b

FileHash-SHA1 2c1260fd5ceaef3b5cb11d702edc4cdd1610c2ed

FileHash-SHA1 e40f0d402fdcba6dd7467c1366d040b02a44628c

FileHash-SHA1 a9aca6f541555619159640d3ebc570cdcdce0a0d

FileHash-SHA1 bd87cf5b66e36506f1d6774fd40c2c92a196e278

FileHash-SHA1 e1c2b28e6a35aeadb508c60a9d09ab7b1041afb8

FileHash-SHA1 1a86f7ef10849da7d36ca27d0c9b1d686768e177

FileHash-SHA1 2d805bca41aa0eb1fc7ec3bd944efd7dba686ae1

FileHash-SHA1 6d6ba221da5b1ae1e910bbeaa07bd44aff26a7c0

FileHash-SHA1 72d0b326410e1d0705281fde83cb7c33c67bc8ca

FileHash-SHA1 cd07036416b3a344a34f4571ce6a1df3cbb5783f

FileHash-SHA1 896fcacff6310bbe5335677e99e4c3d370f73d96

FileHash-SHA1 672f5f332a6303080d807200a7f258c8155c54af

FileHash-SHA1 aa67ca4fb712374f5301d1d2bab0ac66107a4df1

FileHash-SHA1 0b4be96ada3b54453bd37130087618ea90168d72

FileHash-SHA1 d91e6bb091551e773b3933be5985f91711d6ac3b

FileHash-SHA1 8ad6f88c5813c2b4cd7abab1d6c056d95d6ac569

IP-адреса управляющих серверов (C2)

IPv4 5.9.32.230

IPv4 31.210.111.154

IPv4 5.149.254.114

IPv4 188.40.8.72

IPv4 88.198.25.92

IPv4 146.0.74.7

Вы и сами можете убедиться в том, уровень исполнения не дотягивает до Stuxnet, если повнимательнее изучите IP-адреса серверов и вредоносные PE-файлы. Я уже провел эту работу и повторюсь еще раз, что в более менее защищенной среде у злоумышленников ничего бы не получилось. На момент атаки IP-адреса уже находились в черном списке и имели нехорошую историю. Вывод: злоумышленники не потребовалось особых усилий и навыков, чтобы проникнуть в систему.

Кто стоит за атакой?

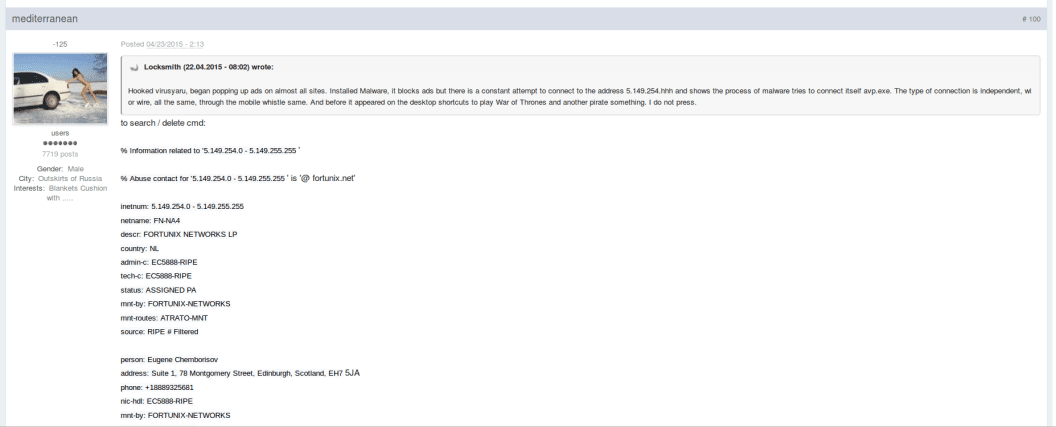

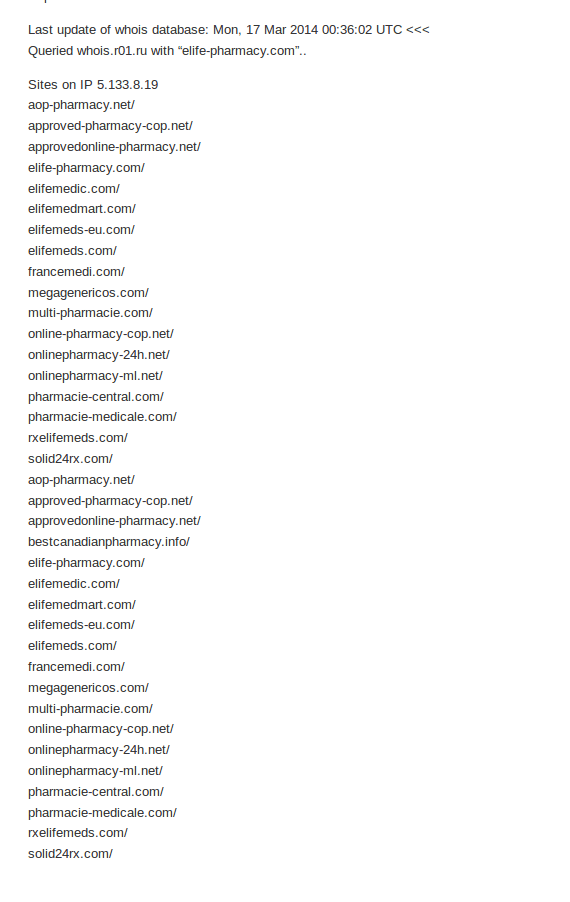

Эта фаза расследования обычно привлекает особое внимание. После исследования IP-адресов и других данных, имеющих отношение к этим серверам, совершенно очевидно, что кто-то либо заплатил денег за взлом, либо сразу купил доступ у спамеров или фишеров. На эти мысли наталкивает тот факт, что пару IP-адресов уже были замечены сетевых махинациях, связанных со знакомствами и лекарствами.

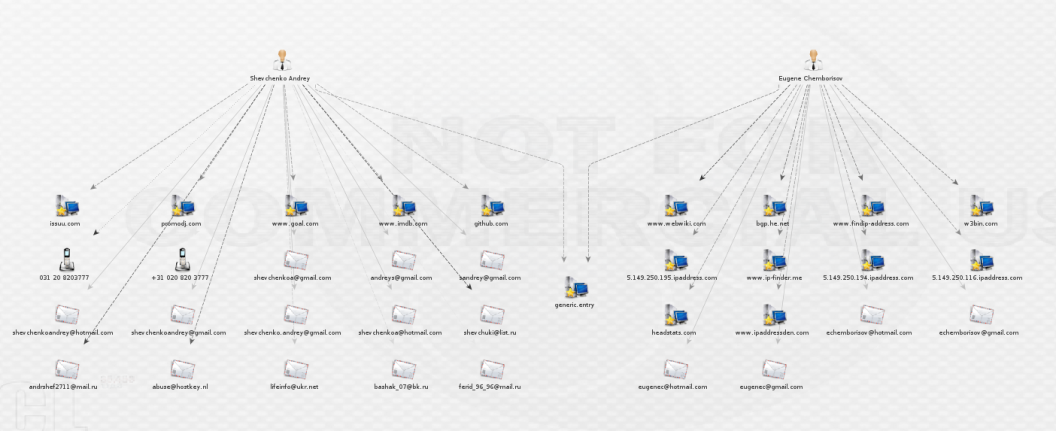

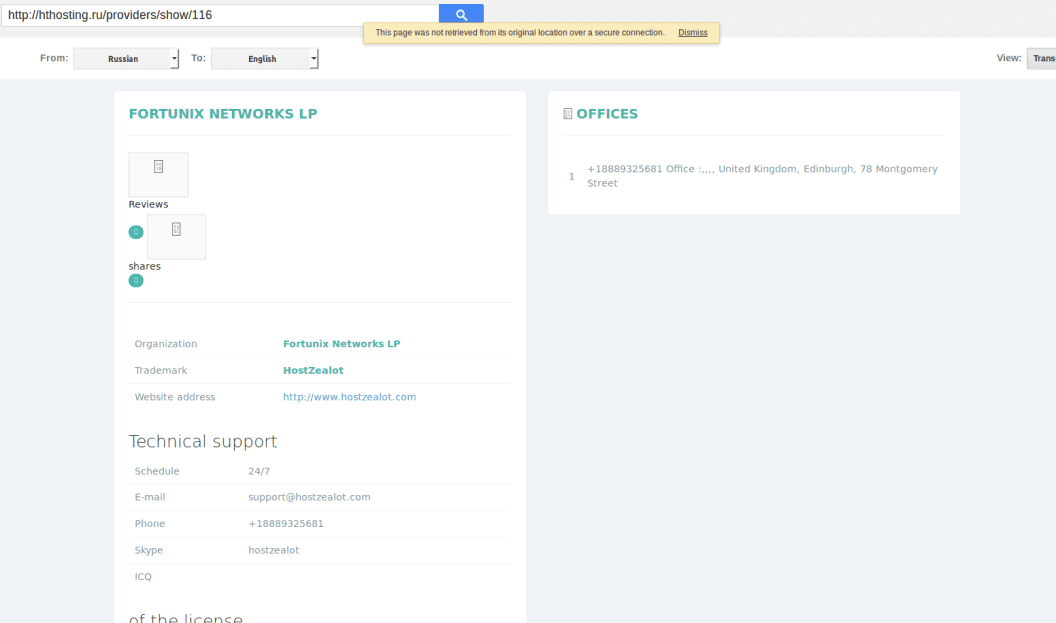

Рисунок 8: Евгений и Андрей (оба псевдонима) зарегистрировали сайты за пределами Соединенного Королевства

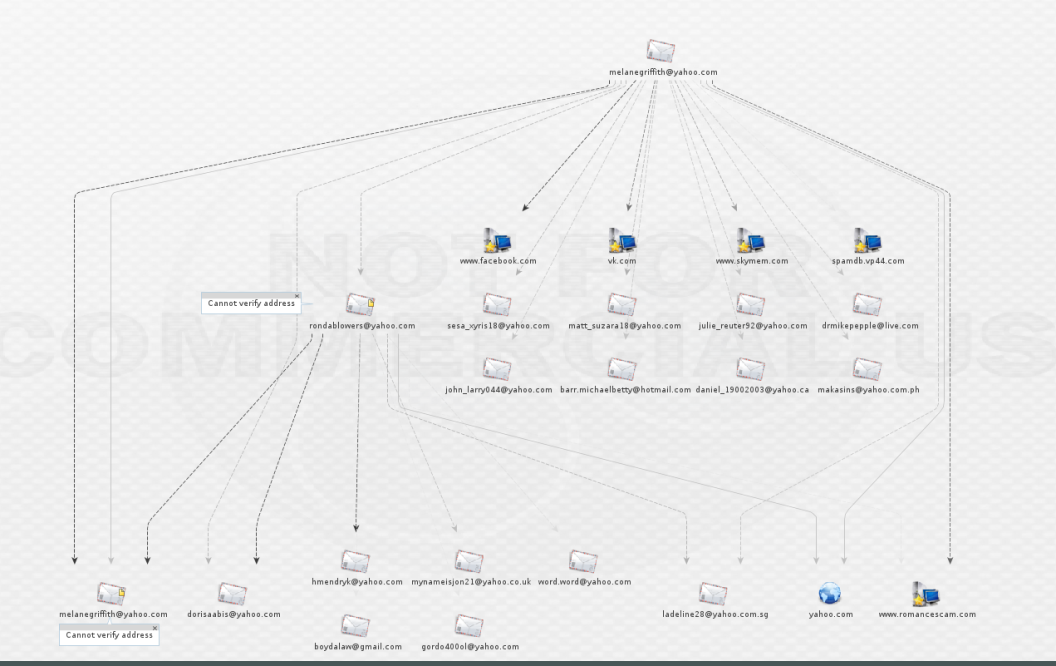

Рисунок 9: Электронные адреса, используемые мошенниками, связанными с сетевыми знакомствами, примерно в 2012 году

Рисунок 10: Все домены, связанные с фарма-индустрией, привязаны к Евгению

Рисунок 11: Адреса Евгения указывают на особняк, находящийся в Соединенном Королевстве

Рисунок 12: Информация о вредоносе и подсети, где располагается управляющий сервер

Рисунок 13: Бедный бродяга попал в поле зрения мошенников в VK

Вся информация, приведенная выше, намекает на то, что заказчик этой диверсии находится в России. Но это лишь мои частные заключения и выводы, а не железобетонные доказательства.

Заключение

Какие же уроки можно извлечь из этой ситуации? Я не узнал ничего нового и также мог бы нанять команду квалифицированных специалистов, чтобы осуществить аналогичную задачу. Скорее всего, за этой атакой стоит государство или состоятельный человек. Поскольку многие читатели этой статьи имеют непосредственно отношение к сетевой безопасности, скорее всего, вы сможете провести то же самое расследование, что и я. Повторюсь еще раз, данный коллапс произошел потому, что в системе безопасности были серьезные проблемы.

Вот некоторые реальные уроки, которые можно извлечь:

-

В целом безопасность инфраструктурных объектов находится на низком уровне.

-

Серьезные последствия маловероятны, поскольку подобные системы сегментированы и могут управляться вручную.

-

Необходимо иметь план действий на случай отключения электричества. Особенно если в вашей местности часто происходят природные катаклизмы.

Кажется, многие взбудоражены кибер войной и, честно сказать, блеск в глазах многих людей относительно этой темы навивает на меня тревогу. Впоследствии я еще немного поразмышлял и пришел к выводу, что вне зависимости от того, какие технологии на данный момент популярны, люди всегда будут искать способы, чтобы насолить соседу. Собственно, главный наш враг – это мы сами, поскольку по собственной глупости или некомпетентности создаем уязвимости в корпоративных системах, а другие используют эти бреши в личных, политических или коммерческих целях. Именно поэтому окружающий мир всегда будет несовершенен.