Критическая уязвимость в компьютерах Dell позволяет хакерам получать доступ практически к любым данным: Как защититься

Критическая уязвимость в компьютерах Dell позволяет хакерам получать доступ практически к любым данным: Как защититься

Alexander Antipov

22 ноября 2015 года в сеть попала информация о критической уязвимости, которой подвержен целый ряд продуктов компании Dell.

Автор: Positive Technologies

22 ноября 2015 года в сеть попала информация о критической уязвимости, которой подвержен целый ряд продуктов компании Dell. Первым на ошибку обратил внимание программист Джо Норд, который описал ее в своем блоге. Разработчик сообщил, что приобрел ноутбук Dell Inspiron 5000, на котором был предустановлен корневой сертификат безопасности под названием eDellRoot

Проблема заключается в том, что закрытый ключ этого корневого сертификата хранится на самом компьютере, что открывает злоумышленникам широкие возможности по проведению атак типа «человек посередине» (man in the middle).

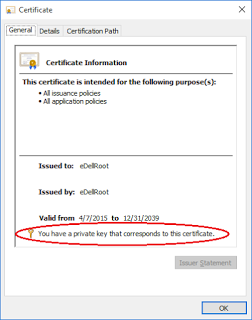

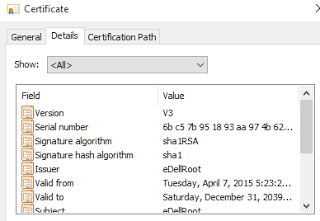

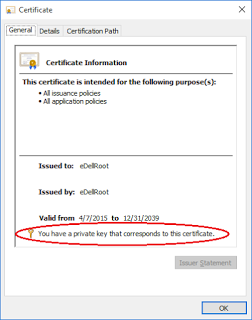

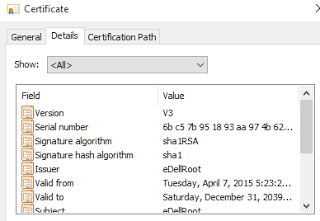

Как выяснил Норд, сертификат eDellRoot по умолчанию является доверенным в системе и предназначен для «любых» целей — то есть сертификат является более «мощным», чем полностью легитимный сертификат от DigiCert. Срок его действия ограничен 2039 годом. Кроме того, в описании сертификата значится, что у пользователя есть для него секретный ключ — чего обычно у него быть не должно.

Таким образом, злоумышленник, который получит доступ к этому секретного ключа для сертификата, может подделывать другие сертификаты для доступа к любым сайтам, при этом компьютер будет воспринимать их в качестве доверенных — все это открывает возможности для проведения атаки вида «человек посередине», характеризующейся подменой легитимных ресурсах их вредоносными копиями.

При этом получить доступ к этому ключу не составляет никакого труда, поскольку он установлен на множестве новых компьютеров Dell моделей XPS, Precision и Inspirion, и хранится локально на каждом таком устройстве.

Dell начала поставлять устройства с предустановленным eDellRoot с августа нынешнего года.

Что делать

Таким образом, злоумышленник, который получит доступ к этому секретного ключа для сертификата, может подделывать другие сертификаты для доступа к любым сайтам, при этом компьютер будет воспринимать их в качестве доверенных — все это открывает возможности для проведения атаки вида «человек посередине», характеризующейся подменой легитимных ресурсах их вредоносными копиями.

При этом получить доступ к этому ключу не составляет никакого труда, поскольку он установлен на множестве новых компьютеров Dell моделей XPS, Precision и Inspirion, и хранится локально на каждом таком устройстве.

Dell начала поставлять устройства с предустановленным eDellRoot с августа нынешнего года.

Что делать

Представители производителя устройств заявили о том, что сертификат eDellRoot не является вредоносным («malware или adware»), с его помощью компания не собирала никакой персональной информации, а лишь хотела иметь возможность быстро идентифицировать модель устройства при обращении его владельца в службу поддержки.

По словам представителя Dell Лауры Томас (Laura Thomas), компания лишь хотела повысить уровень сервиса и сократить время ожидания решения службой поддержки.

«Иногда благие намерения, такие как более быстрый доступ к машинам клиентов для ускорения обслуживания, могут иметь страшные последствия с точки зрения защищенности системы, если реализация таких мер может нести в себе риски безопасности».

Кроме того, компания также опубликовала инструкцию по удалению сертификата с компьютера. Из этой инструкции, в частности, ясно, что удалить сертификат просто так не получится — включенный в него плагин .DLL после удаления файла инсталлирует его заново. Поэтому для полного удаления сертификата необходимо удалить саму .DLL – Dell.Foundation.Agent.Plugins.eDell.dll – и сам сертификат eDellRoot.

В заявлении на своем сайте Dell также пообещала в дальнейшем не использовать небезопасные сертификаты.

Проверить компьютер на наличие сертификата можно по адресу edell.tlsfun.de.

Заключение

Очевидно, что корневой сертификат и доступный для всех private ключ — это серьёзная лазейка, открывающая путь в систему. Эта ошибка безопасности позволяет потенциально перехватывать даже защищённые соединения некоторых приложений, подменять данные, устанавливать приложения в обход защитных средств и так далее.

В этой связи заявления представителей вендора о том, что они не рассматривали и не могли учесть возможных злонамеренный действий с помощью этого сертификата и внесения изменений в систему. Можно с большой долей уверенности утверждать, что уже в ближайшее время этим воспользуются злоумышленники.

Эксперты Positive Technologies рекомендуют пользователям провести проверку своей системы, и в случае необходимости воспользоваться приведенными выше рекомендациями и удалить сертификат и сопутствующие модули. Подобную проверку рекомендуется пройти не только «счастливым» обладателям указанных ноутбуков, поскольку другие модели Dell также могут содержать эту брешь.

Напомним, что Dell оказалась не единственной ИТ-компанией, попавшей в скандал из-за ненадлежащего обеспечения безопасности пользователей своих продуктов. Многие пользователи сети и журналисты сравнили текущую ситуацию с тем, в которую зимой прошлого года попала компания Lenovo.

Тогда «шпионская» функциональность программы Superfish, поставляемой вместе с компьютерами Lenovo стала причиной серьезного скандала зимой 2015 года. После шквала критики Lenovo признала наличие проблемы и представила различные способы удаления утилиты. Однако, это не спасло компанию от мести со стороны хакеров из Lizard Squad, которые взломали сайт Lenovo.com.