Удаленное выполнение кода на Wired-side серверах через беспроводной доступ

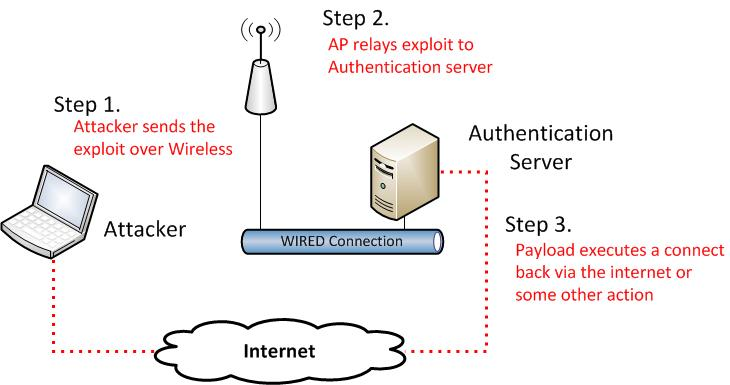

Эта уязвимость позволяет удаленно выполнять код через беспроводной доступ (стандарт 802.11) для компрометирования wired-side сервера. Злоумышленнику нет необходимости получать какую-либо информацию или доступ к беспроводной сети для осуществления атаки.

Автор: Брэд Антониевич (Brad Antoniewicz)

Эта уязвимость позволяет удаленно выполнять код через беспроводной доступ (стандарт 802.11) для компрометирования wired-side сервера. Злоумышленнику нет необходимости получать какую-либо информацию или доступ к беспроводной сети для осуществления атаки. Эксплоит работает на старых версиях Cisco ACS. В данный момент компания Cisco проводит расследование на предмет присутствия уязвимости в новых версиях продуктов. На видео ниже демонстрируется схема эксплуатации уязвимости через беспроводную сеть.

Некоторые справочные сведения

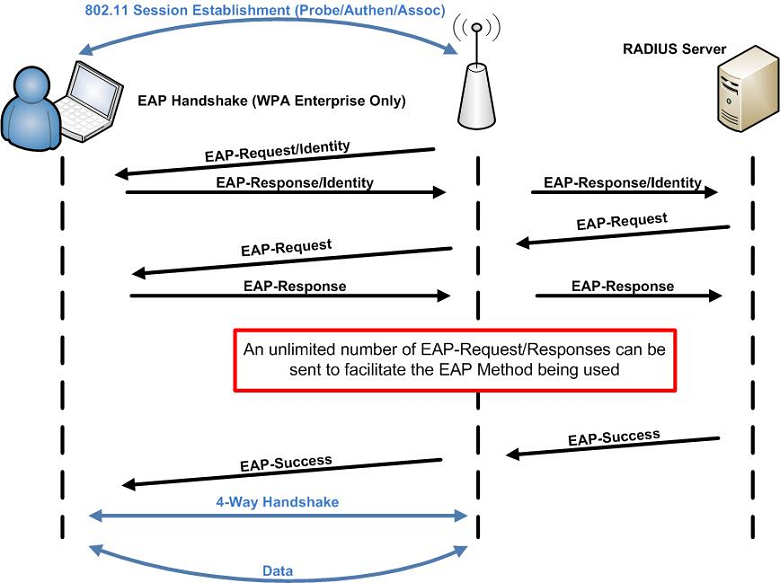

IEEE 802.1x – это стандарт, описывающий схему аутентификации пользователей перед «соединением» с сетью. Это происходит на уровне 2 перед тем, как системе назначается IP-адрес. В основном, запрашивающая система, которая взаимодействует с сервером RADIUS (сервер аутентификации), делает это через свитч или точку доступа (аутентификатор). Запрашивающая система и сервер аутентификации общаются между собой при помощи протокола EAP для обмена аутентификационными сообщениями. Если все прошло гладко, и пользователь корректно прошел процесс аутентификации, сервер аутентификации посылает сообщение «EAP-Success», и аутентификатор открывает пользователю доступ к сети.

В проводных сетях все это происходит после того, как пользователь подсоединил Ethernet-кабель, в то время как в беспроводных сетях с WPA Enterprise весь процесс происходит после установления сессии по стандарту 802.11.

Нижняя стрелка показывает, что и в проводных и в беспроводных сетях неавторизованный пользователь взаимодействует с сервером аутентификации.

Подробная информация об уязвимости

Основное, на что следует обратить внимание, - найденная мной уязвимость, которая позволяет удаленно выполнять код, существует в старой версии Cisco Secure Access Control Server (ACS). Вполне возможно, что и в новых версиях она присутствует тоже. В данный момент в компании Cisco проводят расследование (PSIRT-1771844416 и bugID CSCui57636).

Уязвимость можно использовать перед тем, как пользовать пройдет процесс аутентификации. В случае с беспроводной сетью с WPA Enterprise это означает, что злоумышленнику необходим лишь физический доступ к самой сети для того, чтобы полностью скомпрометировать ACS-сервер.

Хотя и существует коммуникационный канал между злоумышленником и сервером аутентификации во время использования уязвимости, этот канал очень трудно использовать для злонамеренных действий (т.е. после эксплуатации уязвимости). Более реалистичный сценарий: злоумышленник может использовать эту уязвимость для получения обратного shell-доступа через интернет. Также возможно перенаправления потока выполнения для отсылки сообщения "EAP-Success" (или реализации множества других действий). На видео выше демонстрируется только выполнение кода. Обратите внимание, что на видео показано проводное соединение между злоумышленником и сервером аутентификации. Это сделано для того, чтобы показать на схеме позицию наблюдателя (откуда записывалось видео) и возможную схему обратного shell-доступа. В случае с WPA Enterprise злоумышленнику не нужен проводной доступ для эксплуатации уязвимости.

Возможные последствия

Помимо самых очевидных случаев (компрометация сервера), сервера аутентификация являются особенно критическими узлами системы. Обычно они находятся в привилегированных сегментах сети, интегрированных с Active Directory, которые также могут отвечать за VPN-аутентификацию. В частности ACS также поддерживает семейство протоколов TACACS, которое может позволить злоумышленнику скомпрометировать сетевые устройства (роутеры, свитчи и фаерволы). Подводя итог, следует отметить, что компрометация сервера аутентификации – серьезная угроза для всей системы.

Дополнительная информация

Как упоминалось ранее, компания Cisco уже проводит расследования по факту обнаружения этой уязвимости. Сотрудникам компании уже отправлен полностью рабочий эксплоит. Также сотрудники были чрезвычайно любезны и отзывчивы. Сам эксплоит и любая другая информация не будут опубликованы до окончания расследования.

Оставайтесь на связи.

Мой твиттер: @brad_anton