Индикаторы проникновения в систему при экспертизе памяти

Во время реакции на инцидент экспертиза памяти предоставляет ценную информацию для расследования киберугроз.

Сертификация GIAC (GCFE) Gold

Автор: Чэд Робертсон (Chad Robertson), chad@rocacon.com

Консультант: Тим Проффитт (Tim Proffitt)

Введение

Во время реакции на инцидент экспертиза памяти предоставляет ценную информацию для расследования киберугроз. Предоставляя механизмы для подтверждения угрозы с использованием уже известных индикаторов, а также методы по открытию дополнительных индикаторов, экспертиза памяти может быть использована более эффективно для идентификации, отслеживания, изолирования и устранения последствий проникновения в систему.

1.0 Введение

За последнее время произошло заметное увеличение доступной информации в отношении вредоносных программ. Часто выкладываются в общий доступ новые IP-адреса, имена хостов, MD5-хэши, значения мьютексов (объектов с функцией взаимного исключения) и другая информация о злоумышленниках. Существует много централизованных и сетевых систем для использования этой информации: системы обнаружения/предотвращения угроз, фаерволы, антивирусы и списки достоверных файлов. У этих решений есть свои преимущества, однако они могут потерпеть неудачу при подтверждении заражения системы.

К примеру, рассмотрим антивирус. В статье, опубликованной 11 июля 2012, MIT

Technology Review смело провозгласил «Эпоха антивирусов закончилась». Микко Хиппонен (Mikko Hypponen), главный исследователь компании F-Secure, написал: «блистательный провал нашей компании и антивирусной индустрии в целом» (Hypponen, 2012, см. раздел Ссылки). В распоряжении компании оказались образцы Flame, одного из наиболее изощренных вредоносов когда-либо попадавших к ним в руки и существовавшего как минимум в течение двух лет (Hypponen, 2012, см. раздел Ссылки). Далее в той же статье, мистер Хиппонен заявляет: «Вся правда в том, что популярные антивирусы не могут защитить против специфических вредоносов, созданных государствами с квалифицированными кадрами и огромными бюджетами». Подобные антивирусы могут защитить вас против заурядных вредоносов: банковских троянов, кейлоггеров, почтовых червей. Однако при целенаправленных атаках делается все возможное, чтобы избежать обнаружения антивирусами. Также эксплоиты нулевого дня, используемые во время этих атак, не известны антивирусным компаниям (Hypponen, 2012, см. раздел Ссылки). В статье журнала SC Magazine Том Кросс (Tom Cross) утверждает: «Хотя базовые средства защиты, как и антивирусы, всегда будут пользоваться спросом, они не смогут защитить системы от целенаправленных, изощренных атак» (Cross, 2012, см. раздел Ссылки) «Необходимо вручную анализировать искусные и часто непредсказуемые схемы нападений. Таким образом, наилучшая стратегия заключается в вооружении аналитиков инструментами для мониторинга и предотвращения адресных атак» (Cross, 2012, см. раздел Ссылки).

«Так каков же должен быть инструмент следующего поколения? В будущем необходимо делать упор на исследование поведения вредоносных программ», - говорит Деннис Поллатро (Dennis Pollutro), президент и основатель компании Taasera, разрабатывающей продукты для безопасности облачных вычислений. В то время как «сканирование по сигнатурам всегда будет в моде», решения в области безопасности должны двигаться в сторону детектирования вредоносных программ по их поведению, а не по внешнему виду (то бишь сигнатурам)» (Rashid, 2012, см. раздел Ссылки).

- Перед нарушением работы зараженного компьютера или кражей данных должно произойти несколько вещей, что дает обороняющемуся на мониторинг «пару сотен процессов», - добавляет Поллатро. Во время атаки администратор может обнаружить типичное поведение: создание директорий или соединение с IP-адресом, который ранее был помечен как подозрительный» (Rashid, 2012, см. раздел Ссылки).

Вредоносную программу можно идентифицировать по использованию распространённых инструментов, техник и процедур во время разработки и инфицирования. Эти взаимосвязи помогают аналитику лучше понять противника и составить его портрет, после чего мы можем сделать определенные выводы для более эффективного противодействия атакам.

У разных исследователей отличаются способы ранжирование техник. Дэвид Френч (David French), старший исследователь CERT, предлагает подход, ориентированный на вредоносы. – Для выражения взаимосвязей между файлами, мы используем концепцию «семейство вредоносов», которая приблизительно означает «набор файлов связанных объективным критерием, проистекающим от самих файлов». Используя это определение, мы можем применять различные критерии к различным наборам файлов для образования семейства» (French, 2012, см. раздел Ссылки).

Майкл Клопперт (Michael Cloppert) старший член группы по расследованию компьютерных происшествий компании Lockheed Martin предлагает подход, больше ориентированный на злоумышленника. – Наилучший способ – поведенческое описание атакующего, как он или она выполняет свою работу, работу по компрометированию данных. Таким образом, мы описываем анатомию атаки (Cloppert, 2009, см. раздел Ссылки). Мы, как аналитики, ищем наиболее статические из всех показателей [которые ближе всего к нападающему], однако часто довольствуемся теми показателями, имеют мало отношения к атакующему до тех пор, пока те ключевые элементы помогают выявлять угрозы (Cloppert, 2009, см. раздел Ссылки).

Грег Хеглунд (Greg Hoglund), основатель HBGary, говорит: «Не имеет смысла разделять человека и созданный им вредонос. Это противоположные границы одного и того же спектра, а не черная и белая наука; это работает, потому что человечество несовершенно со своими привычками и склонностью использовать то, что ему знакомо. Люди используют одни и те же утилиты каждый день и не переписывают вредоносные программы каждое утро. Их способы сокрытия действий несовершенны. Уже давно они оставили цифровые отпечатки в Интернете, и найти их – дело нескольких кликов. Каждое вторжение является отражением его автора. Это необходимо учитывать (Greg Hoglund, 2011, см. раздел Ссылки).

По заявлению организации MITRE Corporation: «для упреждения атак защитникам киберпространства необходимо полностью изменить модели и начать действовать на опережение перед тем, как злоумышленники начнут использовать эксплоиты. Требуется перейти от защитной стратегии, основанной реакции и расследовании по факту возникновения инцидента, к активным разведывательным действиям киберугроз» (The MITRE Corporation, 2012, см. раздел Ссылки).

Идентификация индивидуальных характеристик вредоносных программ в будущем поможет автоматизировать задачи по их детектированию. Часто вредоносы одного семейства разделяют эти характеристики, что помогает аналитикам опознавать соответствующие файлы. Эти характеристики могут использоваться аналитиками для организации вредоносов в репозитории, вылечивать компьютеры в сети или находить новые версии вредоносных программ.

Экспертиза памяти позволяет аналитикам «воссоздавать состояние первоначальной системы, например, какие приложения были запущены, какие файлы были использованы, какие сетевые подключения были активными и многие другие признаки» (Michael Ligh, 2010, см. раздел Ссылки). Аналитику доступны многие свободно распространяемые утилиты для создания образа локальной памяти, а также несколько корпоративных решений для удаленного создания образов. Одновременно с этим экспертизу памяти не следует рассматривать как замену любой другой технологии в области безопасности. Конечно, это ценный инструмент, однако он является лишь частью Поваренной Книги Вирусного Аналитика и «чрезвычайно важен во время реакции на инцидент» (Michael Ligh, 2010, см. раздел Ссылки). В этом документе рассказывается об анализе вредоносных программ. Здесь не описывается разработка безопасной и эффективной рабочей среды вирусного аналитика. Если это новая для вас область, и вы хотите попробовать примеры, описанные в этом документе, потратьте некоторое время на выяснение того, как это сделать безопасно.

2.0 Цели и допущения настоящего документа

В данном исследовании в основном рассказывается о создании сигнатур, чтобы помочь ускорить анализ памяти во время реакции на инцидент. Эти сигнатуры не следует использовать в централизованных средствах защиты, поскольку может быть много ложных срабатываний. Если стоит задача разработки сигнатур для систем, защищающих все клиентские машины, - каждое правило следует тщательно проверить, поскольку любое ложное срабатывание может оказать негативное влияние на пользователя. В этом исследовании сигнатуры создаются аналитиками для аналитиков и помогают ускорить идентификацию, локализацию и ликвидацию угрозу.

Мы коснемся многих тем, имеющих отношение к анализу вредоносных программ и экспертизе памяти. Для ограничения рамок в этой статье не рассматриваются специфические техники, используемые вирусными аналитиками. Мы будем опираться на общедоступные материалы, которые помогут лучше понять нашу тему. Если вирусная аналитика вам интересна, в разделе Ссылки и Приложении А приводятся дополнительные ресурсы.

В настоящем документе упоминается много утилит. Детальное их описание выходит за рамки статьи, однако ссылки на эти инструменты включены в Приложение А.

3.0 Нахождение индикаторов

Индикаторы можно найти в различных источниках. Существует множество блогов, посвященных исследованию и анализу вредоносных программ: «Malwaremustdie», «Joe Security LLC»,

и «Hooked on Mnemonics worked for me» и т. д. (см. Приложение А). Также многие компании рассказывают общественности о своих находках. Такие организации как Mandiant, Fireeye и Dell Secureworks являются отличными источниками подробных отчетов, содержащих индикаторы.

Еще одни источник получения индикаторов: образцы вредоносных программ. Предприимчивые и активные аналитики могут доставать подобные образцы в Интернете. Существует ряд сайтов (см. Приложение А), упоминающих об источниках активности вредоносов, которые могут быть загружены вручную или через скрипт (например, maltrieve, см. Приложение А) для автоматического пополнения коллекции. В качестве альтернативы можно установить ловушку-ханипот (например, Dionea, см. Приложение А) для получения актуальных версий вредоносов через Интернет, позволив злоумышленникам получить доступ к якобы уязвимым службам.

Еще один способ: множество веб-сайтов, предоставляющих доступ к скачиванию вредоносных программ. Например, virusshare.com, malwr.com, malware.lu, offensivecomputing.net,

и contagiodump.blogspot.com предоставляют доступ к миллионам примеров (см. Приложение А).

3.1 YARA

Чтобы упростить поиск индикаторов нападения в образцах памяти, мы будем использовать утилиту под названием YARA. «YARA – инструмент, помогающий вирусным аналитикам опознавать и классифицировать примеры вредоносных программ. При помощи YARA вы можете описывать семейства вредоносов, основанные на текстовых и бинарных паттернах, содержащихся в примерах этих семейств. Каждое описание содержит набор строк и булево выражение, которое определяет логику его работы» (YARA in a nutshell, 2013, см. Приложение А).

У YARA есть механизмы, которые позволяют сверять индикаторы (строки или шестнадцатеричные значения) внутри участков памяти.

3.2 Классификация индикаторов

Майкл Клопперт написал гениальный пост в 2009 году в блоге о компьютерной криминалистике компании SANS. Заголовок поста был следующим: «Security Intelligence: Attacking the Kill Chain». В посте приводилась классификация индикаторов: элементарные, вычисляемые и поведенческие.

Ниже приводится трактовка Майкла для каждой категории:

«Элементарные индикаторы – отдельные единицы данных, характеризующие деятельность злоумышленника: IP-адреса, адреса электронной почты, статическая строка канала передачи засекреченных команд и управления (C2-канал) или полностью определенные доменные имена (Fully Qualified Domain Name, FQDN). С элементарными индикаторами могут возникнуть проблемы, поскольку они могут не полностью характеризовать деятельность атакующего» (Cloppert, 2009, см. раздел Ссылки).

«Вычисляемые индикаторы – индикаторы, которые, конечно же, являются вычисленными. Наиболее распространенные из которых – хэши вредоносных файлов. Сюда же попадают индикаторы, содержащие специфические данные после расшифровки специальных C2-протоколов и т п. Более сложные IDS-сигнатуры также могут относиться к этой категории» (Cloppert, 2009).

«Поведенческие индикаторы сочетают в себе другие индикаторы, включая другие аспекты поведения, формирующих портрет злоумышленника» (Cloppert, 2009).

Рассмотрим сложный поведенческий индикатор на следующем примере. Атакующий склонен использовать «направленные целевые фишинговые» вложения в электронных письмах. Письма присылаются из определенного диапазона IP-адресов. При открытии вложения вредоносный код дроппера пытается записать информацию в определенные ключи реестра, а затем устанавливает одну из версий бэкдора PoisonIvy. Затем злоумышленник использует Windows Credential Editor для перемещения внутри сети. Еще один интересный момент: для упаковки файлов использовался Winrar, после чего происходила постепенная передача архивов по набору IP-адресов. Эти индикаторы могли быть выявлены во время отдельных реакций на инцидент и поодиночке имели бы мало смысла. Однако в совокупности эти индикаторы формируют более сложные поведенческие индикаторы, по которым уже можно судить об особенностях атакующего. В этой статье мы будем рассматривать нахождение элементарных и вычисляемых индикаторов, а создание поведенческих индикаторов оставим читателю.

Нахождение элементарных и вычисляемых артефактов – самый простой шаг при анализе вредоносных программ. Источников великое множество: уникальные строки, IP-адреса, ключи реестра, местонахождения файлов и все остальное, что имеет отношение к вредоносам.

3.2.1 Избегание малоинформативных индикаторов

Как говорилось раньше – не все индикаторы равны между собой. Некоторые артефакты могут быть легко изменены злоумышленником. К примеру, рассмотрим GhostRat, весьма популярный бэкдор (или утилита для удаленного доступа), используемая во многих недавно задокументированных атаках. Вот как описывается GhostRat: «наиболее характерный индикатор GhostRat – один из параметров сетевой коммуникации. Каждый раз сетевое соединение начинается с магического слова Gh0st, которое прописано по умолчанию в настройках утилиты» (Norman, 2012, см. раздел Ссылки). Однако исходные тексты Gh0stRAT находятся в свободном доступе, и модифицировать магическое слово проще простого.

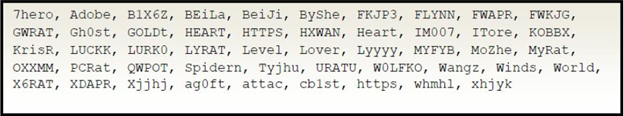

Рисунок 1

Несколько известных вариантов магического слова Gh0stRAT – Источник: http://download01.norman.no/documents/ThemanyfacesofGh0stRat.pdf

4.0 Написание правил для YARA, основанных на индикаторах

Рассмотрим различия между сигнатурами централизованных систем, например, используемыми антивирусами и правилами для YARA, которые используются во время реакции на инциденты. Поскольку многие антивирусные платформы работают в режиме реального времени, то подобные системы должны постоянно мониторить файловую систему и память на наличие, как статических, так и эвристических сигнатур. Таким образом, на производительность системы оказывает влияние простая установка антивируса, вне зависимости от качества сигнатур. Если сигнатуры антивирусной платформы являются нечеткими, в результате этого появляются дополнительные издержки, которые добавляют головной боли пользователю. В лучшем случае происходит просто замедление системы, а в худшем – некорректная идентификация вредоносных файлов, помещение их на карантин и запрета доступа пользователю до тех пор, пока не будет установлен патч.

YARA-сигнатуры, особенно используемые при экспертизе памяти, затрагивают только моментальный снимок памяти в определенный момент времени и не зависимы от хост-машины. Таким образом, ни о какой работе в режиме реального времени говорить не имеет смысла. Также, поскольку расследования инцидентов обычно проходят на небольшом количестве систем, допускается сверка менее точных характеристик, а в некоторых случаях, подобная сверка даже является более предпочтительной.

Исходя из этого, как только мы создадим сигнатуры для YARA, мы будем тестировать их на целом ряде вредоносов для оценки доли ложных срабатываний. Мы увидим, что в некоторых случаях определение сигнатур, основанных на характеристиках, которые могут быть не столь информативны для антивирусных платформ, являются более допустимыми при анализе памяти.

4.1 Python и IDA

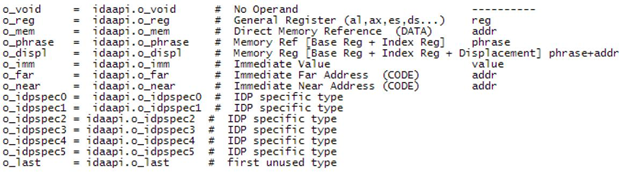

Для ускорения процесса создания правил для YARA на основе дизассемблированного вредоноса мы будем прибегать к IDA и Python. В файле idc.py, плагине IDA, написанном на Python, константы o_* позволяют идентифицировать адреса переменных в памяти внутри вредоносной программы. Адреса предусматривают использование специальных символов в YARA. Например, при помощи скрипта, написанного Кейсом Барнсом (Case Barnes) из компании Accuvant (Barnes, 2012, см. раздел Ссылки) можно автоматизировать замену адресов переменных в памяти с использованием шаблона «??». В скрипте используются следующие операнды (определены в файле idc.py): o_mem, o_phase, o_displ, o_far, o_near

Рисунок 2

Операнды, используемые в плагине idc.py – Источник: Создал автор

5.0 Примеры использования

В качестве опытных образцов для поиска индикаторов и создания на основе них сигнатур для поиска тех же или похожих образцов вредоносных программ среди многочисленных дампов памяти мы будем использовать следующие вредоносы: Stabuniq, X0rb0t и пример из APT1. Для каждого примера будут созданы индикаторы, а затем при помощи YARA мы будем сканировать несколько образов памяти для проверки эффективности созданных правил.

5.1 Stabuniq

Stabuniq не рассматривается APT, однако из-за его доступности и интересных характеристик бэкдор является прекрасным примером для наших исследований. Я буду ссылаться на индикаторы, указанные в следующих статьях:

1. http://quequero.org/2013/01/stabuniq-financial-infostealer-trojan-analysis/

2. http://www.symantec.com/connect/blogs/trojanstabuniq-found-financialinstitution-servers

По словам представителей Symantec, впервые Stabuniq был замечен в 2011 году на серверах финансовых учреждений, банков и кредитных союзов (Gutierrez, 2012, см. раздел Ссылки). Компания Symantec опубликовала анализ в декабре 2012 года. В том же месяце Мила Паркор (Mila Parkor) из Contagio Malware Dump выложила ссылки на образцы Stabuniq (см. Приложение А).

Первоначальный исполняемый файл содержит еще один исполняемый файл, который декодируется и размещается в режиме реального времени. Поскольку нас интересует только то, что происходит в памяти, первоначальный файл нам малоинтересен. Для идентификации необходимых индикаторов мы должны исследовать именно второй исполняемый файл, помещаемый в систему.

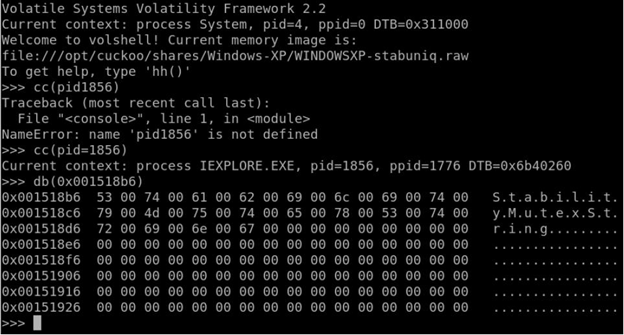

После того как вредонос запустился и получен последующий образ памяти, похожие артефакты на те, которые были указаны в вышеупомянутых анализах, можно увидеть при помощи Volatility. Для начала мы должны найти идентификатор инжектируемого процесса:

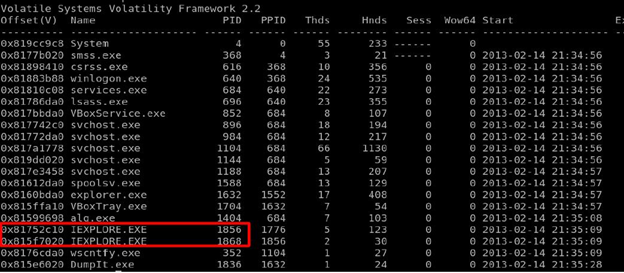

Рисунок 3

Инжектируемые процессы – Источник: Создал автор

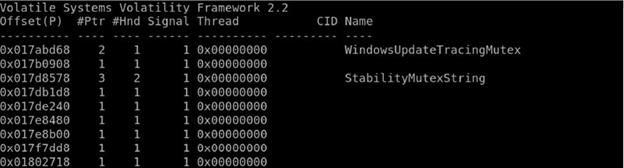

Вредонос использует StabililtyMutexString в качестве мьютекса, что можно увидеть, используя mutantscan, плагин Volatility.

Рисунок 4

Результат работы плагина mutantscan – Источник: создал автор

Чтобы создать правило для опознавания этого примера по мьютексу мы должны посмотреть, как данные расположены в памяти. Один из способов – использовать volshell для отображения содержимого памяти:

Рисунок 5

Расположение мьютекса в памяти процесса – Источник: создал автор

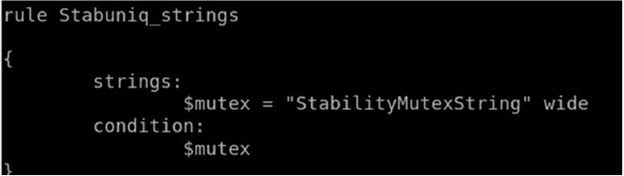

Как видите, строка закодирована двумя байтами на символ. В YARA мы должны использовать модификатор «wide»:

Рисунок 6

YARA-правило для нахождения мьютекса в Stabuniq – Источник: создал автор

Проверка поиска по сигнатуре:

![]()

Рисунок 7

Результаты поиска по сигнатуре – Источник: создал автор

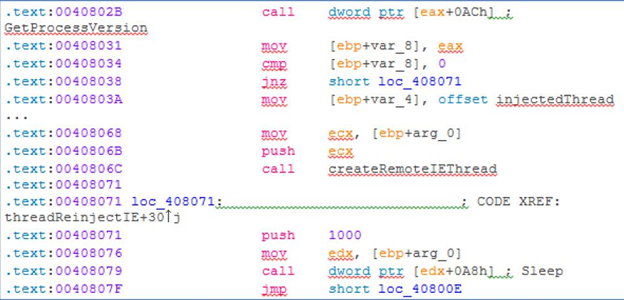

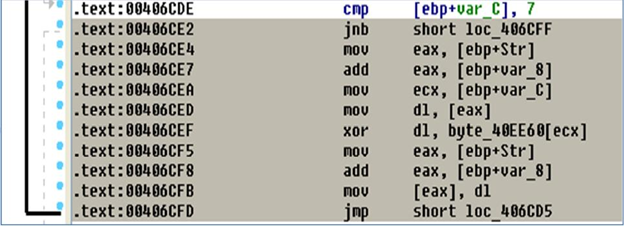

Поскольку имя мьютекса легко поменять, мы вновь обратимся к исследованию на сайте quequero.org для нахождения более предпочтительного индикатора. В анализе также упоминается участок кода, используемый для повторного инжектирования Internet Explorer. Весьма вероятно, что эту функцию сложнее изменить, и, следовательно, мы можем создать более оптимальную сигнатуру.

Рисунок 8

Интересующий нас участок кода из Stabuniq – Источник: http://quequero.org/2013/01/stabuniqfinancial-infostealer-trojan-analysis/

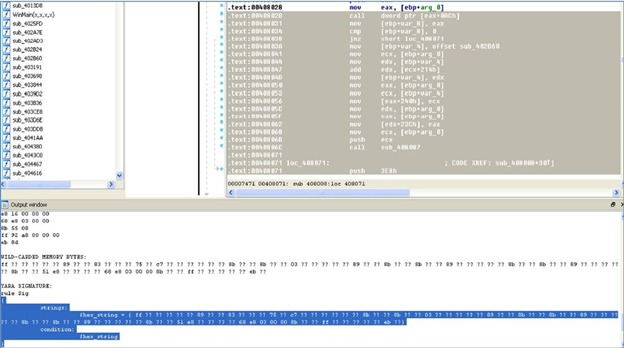

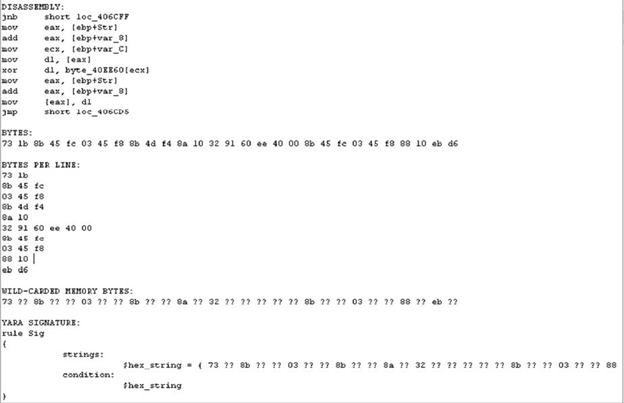

Используя Python-скрипт, упомянутый выше, мы используем этот участок кода для создания YARA-правила:

Рисунок 9

Использование Python для создания YARA-правила – Источник: создал автор

Можно, конечно, все сделать вручную, однако скрипт автоматически, где это необходимо, вставляет шаблоны (wildcards) для соответствия адресации в памяти.

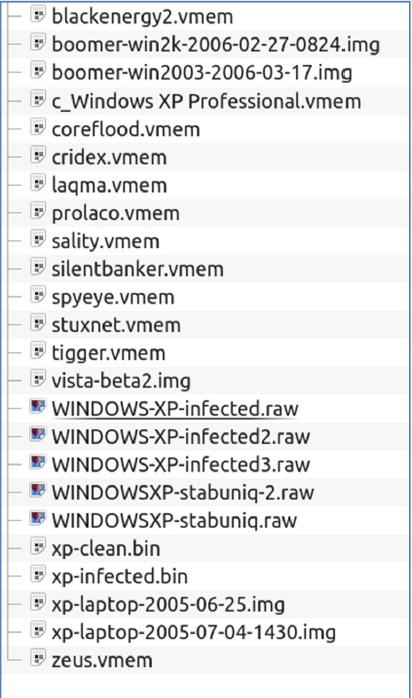

Для проверки правила я буду использоваться общедоступные образы памяти, включая все, на которые есть ссылка с веб-сайта Volatility. Также сюда включены некоторые инфицированные образы, полученные во время исследования. Все дампы памяти перечислены ниже:

Рисунок 10

Список примеров образов памяти – Источник: создал автор

Результаты показаны ниже:

![]()

Рисунок 11

Результаты поиска по сигнатуре – Источник: создал автор

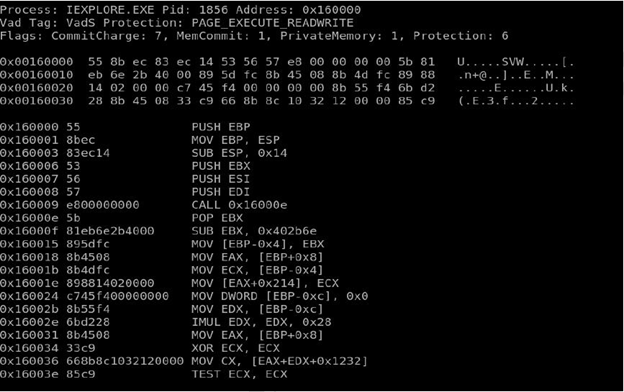

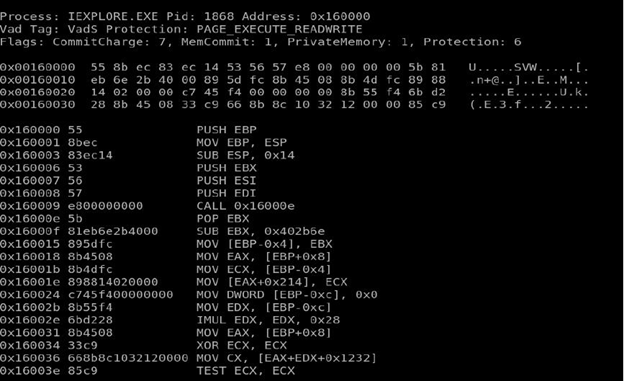

Как видно из скриншота, найдено только два образа, инфицированных Stabuniq. Для дальнейшего тестирования правила, мы можем извлечь вредонос из памяти, используя команду в Volatility malfind:

Рисунок 12

IEXPLORE.EXE, инжектируемый процесс #1 – Источник: создал автор

Рисунок 13

IEXPLORE.EXE, инжектируемый процесс #2 – Источник: создал автор

После сканирования выгруженных бинарных файлов, видим те же самые результаты:

![]()

Рисунок 14

Результат сканирования бинарных файлов -- Источник: создал автор

Последняя проверка: сканирование корпуса вредоносов от Virus Share. Просканировано 131073 примеров. Ничего не обнаружено.

5.2 X0rb0t

Теперь рассмотрим общедоступный анализ, опубликованный Malware.lu с именем X0rb0t. Сам анализ можно найти здесь:

1. http://code.google.com/p/malware-lu/wiki/en_x0rb0t_analysis

Пример этого вредоноса использует XOR-шифрование. Рассмотрим функцию шифрования для создания и тестирования YARA-правила.

Функция показана ниже:

Рисунок 15

XOR-функция – Источник: создал автор

Итоговое YARA-правило:

Рисунок 16

Результат работы Python-скрипта в IDA – Источник: создал автор

При тестировании того же самого набора дампов, какие использовались при тестировании правил для Stabuniq, с добавлением дампа, инфицированного X0rb0t, YARA-правило опознает только дамп, инфицированный X0rb0t:

![]()

Рисунок 17

Результат работы YARA-правила – Источник: создал автор

Во время сканирования 131073 файлов правило сработало 8 раз. При более внимательном рассмотрении результатов совпадений (503783a11080777a35b6349099fb3c3d) выяснилось, что используется та же самая функция.

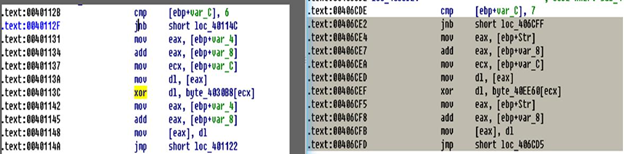

Ниже справа показан участок кода X0rb0t, а слева – тот же самый участок из 503783a11080777a35b6349099fb3c3d:

Рисунок 18

Результат работы Python-скрипта в IDA – Источник: создал автор

Как и ожидалось, одни и те же инструкции присутствуют в обоих бинарных файлах.

5.3 APT1

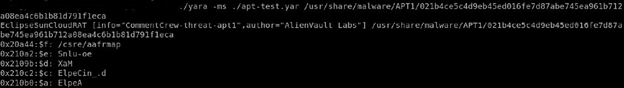

Вскоре после того, как компания Mandiant выпустила отчет о APT1 (см. Приложение А), в компании Alienvault создали несколько YARA-сигнатур для идентификации вредоносов, которые, по-видимому, связаны с этой группой. И YARA-сигнатуры и примеры вредоносных программ можно легко найти в сети (см. Приложение А). Для тестирования эффективности YARA-правил по идентификации активности APT1 в памяти, из набора был выбран и запущен пример (8934aeed5d213fe29e858eee616a6ec7), а затем сделан образ памяти.

Для начала протестируем правила на вредоносных бинарных файлах, чтобы удостовериться, что все работает:

Рисунок 19

Проверка работы правила на известном вредоносном бинарном файле – Источник: создал автор

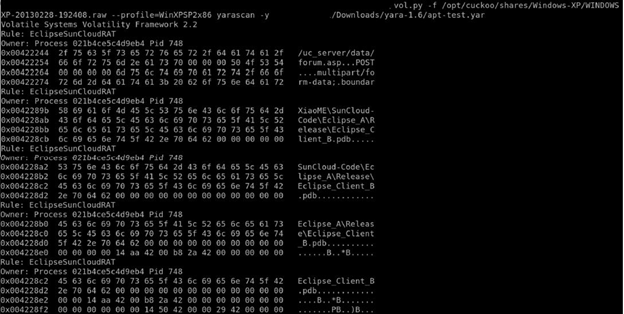

Как и ожидалось, правило опознает вредонос. Теперь, вредонос запускается на тестовой системе, а затем делает дамп памяти. Далее то же самое YARA-правило используется для сканирования этого дампа:

Рисунок 20

При помощи YARA-правила осуществляется поиск внутри дампа – Источник: создал автор

Затратив лишь небольшие усилия, мы смогли взять общедоступные индикаторы, которые содержатся в YARA-правилах и использовать их на тестовой машине. Те же самые техники можно использовать при идентификации скомпрометированных систем в рабочей среде во время реакции на инцидент.

Вывод

Механизм реакции на инцидент эволюционирует. Авторы вредоносов постоянно создаются новые способы компрометирования систем. Вредоносные программы быстро адаптируются к новым условиям и часто обходят наши неповоротливые, основанные на поиске по сигнатурам, устаревшие системы безопасности. Соответственно, нам необходимо подумать, как достичь такой же скорости во время во время реакции на инциденты. Возможно, наилучший способ противодействия современным угрозам – меньше полагаться на эти устаревшие инструменты и начать фокусировать внимание на аналитике, человеческих ресурсах для систематизации артефактов, используемых вредоносными программами.

Цель исследования, которое было проведено во время написания этой статьи, - показать, как экспертиза памяти может помочь во время реакции на инцидент. Мы начали с обсуждения ограничений стандартных платформ, обеспечивающих безопасность. Далее, мы обсуждали, как создать поведенческие индикаторы на основе утилит, техник и процедур, используемых злоумышленниками. Затем, мы дискутировали на тему, как можно найти данные для использования их в индикаторах, как нам могут помочь YARA-правила, и как мы можем группировать найденные артефакты. В конце концов, мы коротко рассмотрели два образца вредоносных программ и способы использования общедоступных исследований для их идентификации при помощи YARA.

Используя техники, описанные здесь, аналитик может начать аккумуляцию и использование индикаторов, как из общедоступных, так и закрытых исследований. Затем эти индикаторы можно группировать для создания поведенческих индикаторов с целью вывода разведки киберугроз на новый уровень. Утилита Volatility предоставляет огромные возможности по анализу дампов памяти и получению всей необходимой информации. В конце концов, инструмент YARA можно использовать для опознавания тех индикаторов среди бинарных файлов или образов памяти, тем самым повышая скорость реакции на инциденты.

Ссылки

Barnes, C. (2012). Retrieved from Accuvant: http://blog.accuvantlabs.com/blog/case-b/makingida- 1-part-one-%E2%80%93-yara-signature-creation-1

Cloppert, M. (2009). Security Intelligence: Attacking the Kill Chain. Retrieved from SANS.org: http://computer-forensics.sans.org/blog/2009/10/14/security-intelligence-attackingthe- kill-chain/

Cross, T. (2012, November 20). Is the era of anti-virus over? Retrieved from SC Magazine: http://www.scmagazine.com/is-the-era-of-anti-virus-over/article/269210/

French, D. (2012). Writing Effective YARA Signatures to Identify Malware. Retrieved from Software Engineering Institute - Carnegie Mellon: http://blog.sei.cmu.edu/post.cfm/writing-effective-yara-signatures-to-identify-malware

Gutierrez, F. (2012, Dec). Trojan.Stabuniq Found on Financial Institution Servers. Retrieved from http://www.symantec.com: http://www.symantec.com/connect/blogs/trojanstabuniqfound- financial-institution-servers

Hoglund, G. (2011). Is APT really about the person and not the malware? Retrieved from Fast Horizon: http://fasthorizon.blogspot.com/2011/04/is-apt-really-about-person-andnot.html

Honig, M. S. (2012). Practical Malware Analysis. No Starch Press.

Hypponen, M. (2012, June 2). Why antivirus companies like mine failed to catch Flame and Stuxnet. Retrieved from Arstechnica: http://arstechnica.com/security/2012/06/whyantivirus- companies-like-mine-failed-to-catch-flame-and-stuxnet/

Michael Ligh, S. A. (2010). Malware Analyst's Cookbook and DVD: Tools and Techniques for Fighting Malicious Code. Wiley.

Norman. (2012, August). The many faces of Gh0st Rat. Retrieved from norman.com: download01.norman.no/documents/ThemanyfacesofGh0stRat.pdf

Rashid, F. Y. (2012, Nov). How To Detect Zero-Day Malware And Limit Its Impact. Retrieved from Dark Reading: http://www.darkreading.com/advancedthreats/ 167901091/security/attacks-breaches/240062798/how-to-detect-zero-daymalware- and-limit-its-impact.html

The MITRE Corporation. (2012). Standardizing Cyber Threat Intelligence Information with the Structured Threat INformation eXpression (STIX(tm) ).

YARA in a nutshell. (2013). Retrieved from yara-project: http://code.google.com/p/yara-project/

Приложение А

Блоги, компании и утилиты, упомянуты в этой статье:

http://malwaremustdie.blogspot.jp/ - Malware Must Die!

http://joe4security.blogspot.ch - Joe Security LLC

http://hooked-on-mnemonics.blogspot.com - Hooked on Mnemonics worked for me

http://www.mandiant.com/ - Mandiant

http://www.fireeye.com/ - FireEye

http://www.secureworks.com/cyber-threat-intelligence/blog - Dell Secureworks

https://github.com/technoskald/maltrieve - Maltrieve

http://dionaea.carnivore.it – Malware honeypot

http://virusshare.com/ - Virus Share

http://malwr.com/ - Malwr

http://offensivecomputing.net/ - Offensive Computing / Open Malware

http://contagiodump.blogspot.com/ - Contagio Malware Dump

http://code.google.com/p/yara-project/ - YARA Project

https://www.mandiant.com/blog/mandiant-exposes-apt1-chinas-cyber-espionage-unitsreleases- 3000-indicators/ - Mandiant’s APT1 Report

http://www.threatexpert.com/ Threat Expert automated threat analysis