Новый пароль по умолчанию в SAP

Пароли по умолчанию в SAP давно не новость. Пятерка общеизвестных стандартных паролей опубликована уже во многих книгах и статьях по безопасности. Казалось бы, что по данной теме можно найти нового?

Positive Research

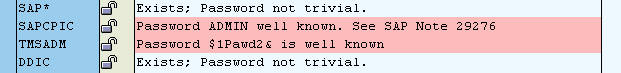

Проводя аудит безопасности SAP у одного из клиентов, мы наткнулись на неизвестный пароль пользователя TMSADM. Этот пароль продемонстрировала нам сама система: при анализе стандартных учетных записей в известном отчете RSUSR003 были получены следующие результаты.

Стандартный пароль для TMSADM — PASSWORD — действительно широко известен, но про пароль $1Pawd2& я слышу впервые. Давайте разбираться...

Первое, что приходит на ум, — поискать в Интернете. Google дает только две ссылки, на сайте компании SAP — 6 ссылок. Ни одна из этих ссылок не вносит ясности в наш вопрос: в основном загадочный пароль встречается в опубликованных фрагментах ABAP-кода.

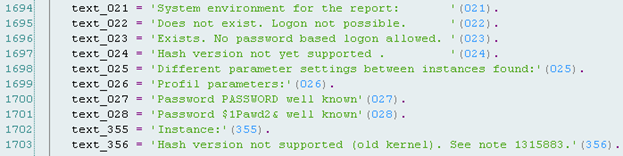

Ну что ж, видимо и нам ответы следует искать в коде. Открыв исходный код отчета RSUSR003, без труда находим текст того сообщения, которое мы видели ранее на экране (номер сообщения — 028).

Также находим хэши всех паролей по умолчанию, которые «зашиты» в исходном тексте программы. Интересно, что пользователю TMSADM соответствуют две группы хэшей: одна для пароля PASSWORD и другая для $1Pawd2&. Приведем эти хэши (думаю, кому-то они могут пригодиться для проведения аудитов, пентестов и проч.).

* EARLYWATCH

'

lc_ewa TYPE xucode VALUE '13C810002A147DEE',

lc_ewb TYPE xucode VALUE 'BD5E494D3ECBF5E2',

lc_ewd TYPE xucode VALUE '573822832DF89B9C',

lc_ewe TYPE xucode VALUE 'B3ADDFE95DCD036F',

lc_ewf1 TYPE hash160x VALUE '924127D88EE3C1820A2C88495EC4825E819C9249',

lc_ewf2 TYPE hash160x VALUE '760293CCD7AC111298A7AC70D3304242E442320F',

* CPIC

lc_cpa TYPE xucode VALUE 'FC49DBF6F3FDCF36',

lc_cpb TYPE xucode VALUE '7D806C248F03813D',

lc_cpd TYPE xucode VALUE '35C7AB28316EA22F',

lc_cpe TYPE xucode VALUE '5A5F45726821A147',

lc_cpf1 TYPE hash160x VALUE '57CF364A7D83FA563025C7BCFFFB3B579DFB23F3',

lc_cpf2 TYPE hash160x VALUE '38AE55102813F3BBBC3B3BCA09285ED5A9E0423F',

* DDIC

lc_dda TYPE xucode VALUE '5FA752863FB70BA9',

lc_ddb TYPE xucode VALUE '61D26428640DBAB5',

lc_ddd TYPE xucode VALUE 'DCA44BB71C073A05',

lc_dde TYPE xucode VALUE '08FA7683A46D9AA9',

lc_ddf TYPE hash160x VALUE '905F5E6CE67B7C60D0F7BA9C4063AAF0D8602B45',

* SAP*

lc_saa TYPE xucode VALUE 'C75E6D9600AB5710',

lc_sab TYPE xucode VALUE 'D0BFF4276DA1E208',

lc_sad TYPE xucode VALUE 'A83ECB9EC4D34C08',

lc_sae TYPE xucode VALUE '95984B6A25BA20E9',

lc_saf TYPE hash160x VALUE '8948310AF768FA9061598E8F68FD144CE65B7480',

* TMSADM (PW1)

lc_tms1a TYPE xucode VALUE '7671D2F2729F27F0',

lc_tms1b TYPE xucode VALUE '942B9DC0F2394D85',

lc_tms1d TYPE xucode VALUE '7C6433CE69099272',

lc_tms1e TYPE xucode VALUE '940BAB0E12A36DC2',

lc_tms1 TYPE hash160x VALUE 'C9AA19DA354DC8397D7AC8EA8B4C04DF49CB58FF',

* TMSADM (PW2)

lc_tms2a TYPE xucode VALUE '05CB79BE189802A0',

lc_tms2b TYPE xucode VALUE 'B7E2F82C0A3E54C4',

lc_tms2d TYPE xucode VALUE '4DD4438D3C19138C',

lc_tms2e TYPE xucode VALUE 'D527A90BC0CAF484',

lc_tms2 TYPE hash160x VALUE 'A6BF38EE57F90B78C8D88A5212BBF1BA9A966ABB

Примечание. Для каждой учетной записи, приведены 5 хэшей: по одному для каждого используемого в SAP алгоритма хэширования (A, B, D, E, F). Некоторые учетные записи пользователей (CPIC, EARLYWATCH) имеют по два хэш-значения пароля для алгоритма F — для паролей в верхнем и нижнем регистрах.

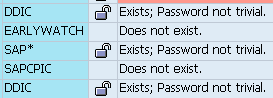

Теперь вспомним, что в старых версиях отчета RSUSR003 вообще не было информации о пользователе транспортной системы TMSADM. Как можно видеть, такая учетная запись вообще отсутствует при выводе результатов анализа.

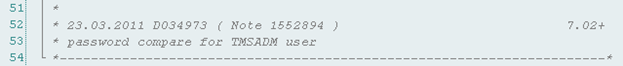

Данный отчет был, очевидно, сравнительно недавно переработан, и в новых его версиях появилась информация о паролях по умолчанию и паролях для TMSADM. Переработали... и сразу же возник новый, неизвестный общественности пароль. Проверяем: обратимся к началу исходного кода отчета, обычно там присутствует информация о внесенных доработках и изменениях.

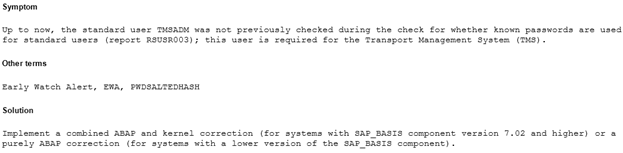

Самое последнее обновление исходного кода посвящено именно добавлению проверок для пользователя. Для более полной информации обратимся к тексту ноты (выпущена через месяц после изменения кода, 27 апреля 2011 года).

Все подтверждается. В начале 2011 года разработчики SAP внесли изменения в свой отчет RSUSR003, добавив в него проверки для пользователя TMSADM, причем учитывая два возможных варианта пароля: PASSWORD и $1Pawd2&.

Какие можем сделать выводы:

- При анализе безопасности SAP-систем следует учитывать, что существует еще один пароль по умолчанию для пользователя TMSADM. Необходимо проверять, что используемый в системе пароль отличен от двух предустановленных вариантов. (Пароль $1Pawd2& обнаружен на двух наших тестовых стендах, а также на стенде у одного из заказчиков, т. е. легко может оказаться и в вашей системе).

- Специалисты, отвечающие за безопасность собственных SAP-систем, должны применять ноту 1552894, чтобы удостовериться в смене стандартных паролей системных пользователей, в том числе и пользователя TMSADM.