Анонимный веб-сёрфинг – польза и вред анонимайзеров (часть2)

В настоящей статье автор описывает, как анонимайзер или анонимизирующий прокси позволяет обойти политики межсетевого экрана и поставить под угрозу три главных свойства информационной безопасности сети предприятия: конфиденциальность, доступность и целостность. Но с другой стороны, анонимайзер может приносить и пользу: он помогает скрывать ваш IP-адрес при веб-сёрфинге.

GIAC (GSEC) Gold Certification

Автор: Питер Чоу (Peter Chow), chow_pete@yahoo.com

Консультант: Хамед Киабани (Hamed Khiabani)

Первую часть статьи можно посмотреть здесь.

3. Анонимайзеры – Хороший, плохой, злой

3.1. Хороший

Существует множество преимуществ, из-за которых обычные и продвинутые пользователи прибегают к помощи анонимайзера. Обычные пользователи посредством анонимайзера скрывают свой настоящий IP-адрес и местоположение, чтобы иметь возможность незамеченными путешествовать по сети. Для продвинутых пользователей анонимайзер повышает безопасность работы за стенами предприятия или в пути. При подключении к незащищенной сети или к публичному Wi-Fi анонимайзер добавляет дополнительный уровень шифрования и защиты. Если же пользователь установил VPN-соединение с корпоративной сетью, то уровень защиты станет еще выше.

Еще одно преимущество, полезное, как для обычных, так и для продвинутых пользователей, это возможность использования анонимайзеров для обхода ограничений, запретов и цензуры, наложенных правительством или местными органами власти. Как отмечает Каролина Пирсон в своем докладе, посвященном Великому китайскому файерволу: “Прокси–“обманщики” наподобие Anonymiser.com позволяют пользователям получить доступ к сайтам, заблокированным их правительством” (Pearson, 2004).

3.2. Плохой

Хитрые пользователи прибегают к помощи анонимайзеров и прокси-серверов, чтобы обойти политики допустимого использования (Acceptable Usage Policies-AUP) и политики межсетевого экранирования, установленные администраторами. Такое поведение пользователей ставит в непростую ситуацию людей, контролирующих выполнение корпоративных политик безопасности и следящих за сохранением конфиденциальности, доступности и целостности информации в сетевой инфраструктуре организации. Контролерам необходимо ограничить права пользователей на корпоративные активы, запретить установку, модификацию и настройку корпоративных систем и предотвратить использование анонимайзеров. Поскольку компания не имеет права контролировать компьютеры, владельцами которых являются сами пользователи, AUP должны ограничивать использование частных компьютеров, подключающихся к сети предприятия.

3.3. Злой

Хакеры всех мастей пожинают плоды своей славы, вооружившись анонимайзерами и прокси-серверами. Вся польза от анонимайзеров может с легкостью обратится во вред. Обход механизмов защиты, подмена IP-адреса, сокрытие своего местоположения – все это превращается в мощный инструмент в руках тех, кто замыслил недоброе. Список возможных злодеяний слишком длинный, и поэтому он останется за рамками настоящей статьи.

4. Меры противодействия

Первый рубеж обороны в сражении с анонимайзерами – это осведомленность. Знание и понимание принципов работы приложений и/или сервисов-анонимайзеров – вот что помогает воздвигнуть защиту. В статье мы уже показали, как можно легко и просто пробить брешь в системе безопасности сети, обойти политики межсетевого экрана и получить доступ к нежелательным или запрещенным сайтам. Хотя решений, блокирующих использование анонимайзера внешними нарушителями, пока не существует, решения, ограничивающие внутренних пользователей, все-таки есть. Решений довольно много, но действительно хорошее решение начинается с четко сформулированных и строго соблюдаемых политик безопасности и политик допустимого использования. Можно также запретить пользователям устанавливать сторонние приложения и предотвратить изменение настроек веб-браузера. Нужно создать внутренний прокси-сервер, к которому необходимо будет подключаться пользователям для доступа в Интернет. В независимости от того, какое именно решение вы будете использовать, дополнительно с пользователями должны проводиться тренинги. Обучение пользователей призвано повысить их осведомленность и добросовестность и ввести в исполнение передовые практики по соблюдению политики безопасности. Тем не менее, если использования анонимайзеров все же избежать не удалось, сетевым администраторам следует знать, какими способами можно обнаружить аномалии в трафике, свидетельствующие об активности анонимайзера.

5. Обнаружение

5.1. Общепринятая практика

Из-за огромного числа доступных прокси-анонимайзеров достаточно трудно предложить какой-либо универсальный способ детектирования всех без исключения анонимайзеров. Тем не менее, существуют стратегии (включающие занесение в черные списки или запрет подключения к PHP- или CGI-прокси-серверам), которые предотвращают использование анонимайзеров.

В следующем разделе обыгрываются два сценария. В первом хост попытается получить доступ к заблокированному веб-сайту без анонимайзера. Во втором сценарии на хосте для доступа к сайту будет включен анонимайзер. Наша задача будет заключаться в том, чтобы определить, можно ли посредством сравнения и анализа трафика из двух вышеописанных сценариев обнаружить активность анонимайзера.

5.2. Сниффер Wireshark

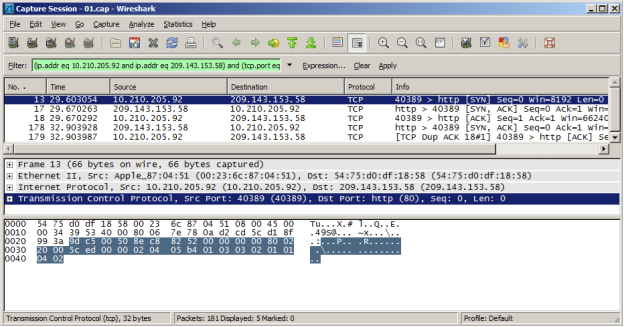

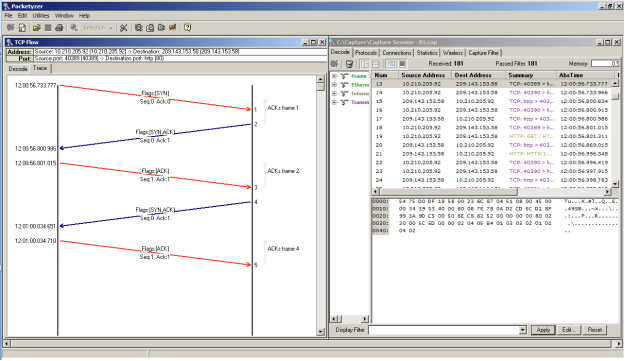

Wireshark – это open-source анализатор трафика. (Wireshark, 2012). В первом сценарии хост пытается получить доступ к веб-сайту (www.anonymizer.com), но его попытка блокируется межсетевым экраном. Благодаря Wireshark мы видим, что, начиная с кадра №13, хост (адрес источника 10.210.205.92, порт 40389) пытается установить TCP-соединение (SYN-запрос) с анонимайзером (адрес получателя 209.143.153.58, порт 80), см. Рисунок 16.

Рисунок 16. Wireshark перехватывает трафик между хостом и anonymizer.com

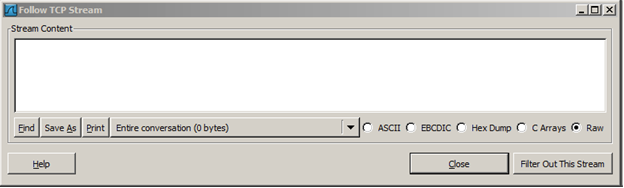

Если мы кликнем правой клавишей мыши по кадру №13 (штамп времени 29.603.54) и выберем опцию “Follow TCP Stream”, то увидим, что после SYN-запроса никакие данные обратно хосту не возвратились, как показано в поле “Stream Content”, см. Рисунок 17.

Рисунок 17. Окно “Follow TCP Session”, никаких данных не получено в ответ на SYN-запрос

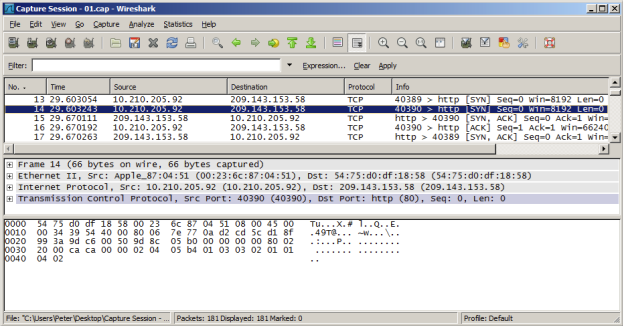

Взглянем теперь на следующий кадр №14: хост отправляет еще один SYN-запрос, но уже с порта 40390. И далее хост продолжает слать SYN-запросы, пытаясь соединиться с заблокированным сайтом, см. Рисунок 18.

Рисунок 18. Последовательность SYN-запросов

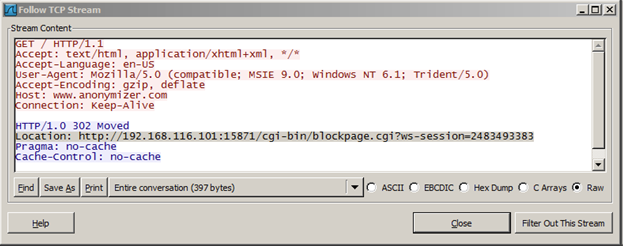

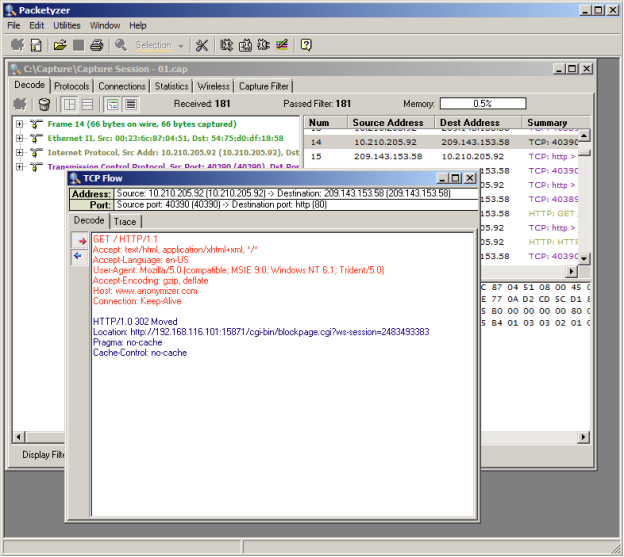

Если мы снова кликнем правой клавишей мыши по кадру №14 и откроем “Follw TCP Stream”, то теперь увидим, что поток содержит запрос GET / HTTP 1.1, исходящий из источника к получателю (www.anonymizer.com). Запрос был перехвачен и перенаправлен на адрес http://192.168.116.101:15871/cgi-bin/blockpage.cgi?ws-session=2483493383, см. Рисунок 19.

Рисунок 19. Содержимое кадра №14 (штамп времени 10.210.205.92)

Дело в том, что межсетевой экран работает на устройстве V-series компании Websense (IP-адрес 192.168.116.101). Устройства компании Websense призваны обеспечить безопасность сети и безопасность электронной почты (Websense, 2012). Межсетевой экран блокирует доступ к запрещенному веб-сайту и отображает в браузере хоста-источника сообщение “Security risk blocked for your protection”. Именно это сообщение и захватил Wireshark в кадре №14, см. Рисунок 20.

Рисунок 20. Содержимое кадра №14 (штамп времени 10.210.205.92)

5.3. Сниффер Packetyzer

Иногда к анализу трафика полезно бывает подойти с другой точки зрения и использовать другой сниффер. Сохраните сессию, захваченную Wireshark’ом, и откройте ее в сниффере Network Chemistry’s Paketyzer – сетевой утилите, которая захватывает, анализирует трафик и предоставляет полезную информацию о различных протоколах (GoToAssist, 2012 and Informer Technologies, 2012).

На Рисунке 21 показано, как сессия, захваченная Wireshark’ом, выглядит в Packetyzer. Обратите внимание, что в кадре №13 адрес хоста-источника (10.210.205.92) и адрес получателя (209.143.153.58) точно такие же, как и в Wireshark’е.

Рисунок 21. Сессия, захваченная Wireshark’ом и открытая в Paketyzer

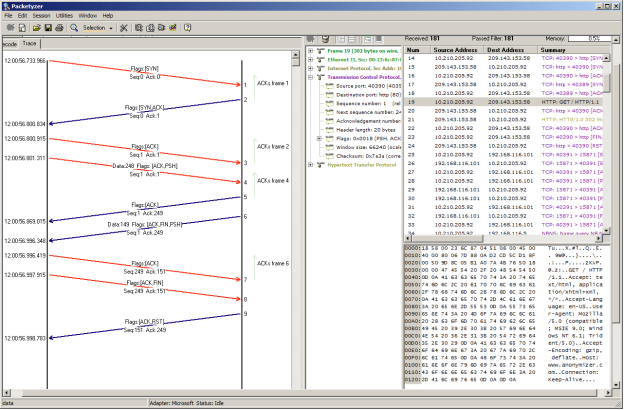

Но в отличие от Wireshark, если мы правой клавишей мыши кликнет по кадру №13, выберем “Follow TCP Stream”, то Packetyzer отобразит информацию о содержимом потока (вкладки “Decode” и “Trace”). Paketyzer позволяет визуализировать поток данных и провести более подробный его анализ, см. Рисунок 22.

Рисунок 22. Захват трафика Packetyzer’ом, кадр №13.

На рисунке выше изображено трехшаговое установление TCP-сессии, называемое также “рукопожатием”. Каждый шаг имеет соответствующие флаги. Ниже следует описание всех возможных флагов протокола TCP, см. Рисунок 23 (Microsoft Support, 2012).

|

Рисунок 23. TCP флаги

Рассмотрим, какие флаги передаются во время трехшагового рукопожатия. Начиная с кадра №13 в штамп времени 12:00:56.733.77 хост отправляет SYN-сегмент для инициализации соединения с получателем. В дальнейшем, хотя получатель и отвечает с флагами SYN, ACK в кадре №17 и получает подтверждение ACK в кадре №18, никакие данные от получателя к хосту не отправляются. Получатель с отправителем продолжают обмениваться рукопожатиями, но никаких данных так и не передают. Заметьте, что взаимодействие началось в 12:00:56:733.777 (конвертированный штамп времени 2012-07-30 12:00:56:733777) в кадре №13, а закончилось в 12:01:00:034.710 (конвертированный штамп времени 2012-07-30 12:01:00:034710) в кадре №179. В итоге прошло примерно три с половиной секунды, и в течение этого периода хост установил еще одну сессию (а, следовательно, и еще одно трехшаговое рукопожатие), с тем же веб-сайтом. Кадр №14 начался в 12:00:56.733.966, в нем указан тот же IP-адрес источника, но номер порта уже другой: 40390.

Обратите внимание, что, в конце рукопожатия (начавшегося с кадра №14) получатель отправляет SYN, ACK-сегмент, а хост-источник делает ACK, PSH-запрос получателю в кадре №19, см. Рисунок 24.

Рисунок 24. Packetyzer, кадр №14

ACK, PSH-запрос позволяет хосту получить данные. Тем не менее, трафик перехватывается межсетевым экраном Websense, запрашиваемый сайт (www.anonymizer.com) блокируется и браузер хоста получает соответствующее уведомление. Кликнув по вкладке “Decode”, мы увидим, что запрос был перенаправлен на http://192.168.116.101:15871/cgi-bin/blockpage.cgi?ws-session=2483493383.

Первый запрос к сайту www.anonymizer.com состоялся в кадре №13, но поскольку в кадре №14 хост отправил еще один запрос, запрос из кадра №13 был заблокирован и перенаправлен в кадре №19 (кадр №19 входит в TCP-рукопожатие, начавшееся с кадра №14). Поэтому все последующие кадры (т.е. кадр №178), принадлежащие к TCP-рукопожатию, начавшемуся с кадра №13, также будут заблокированы. Более того, все запросы к www.anonymizer.com будут блокироваться межсетевым экраном, см. Рисунок 25.

Рисунок 25. Packetyzer, кадр №14 - TCP Flow

5.4. Перехват трафика анонимайзера

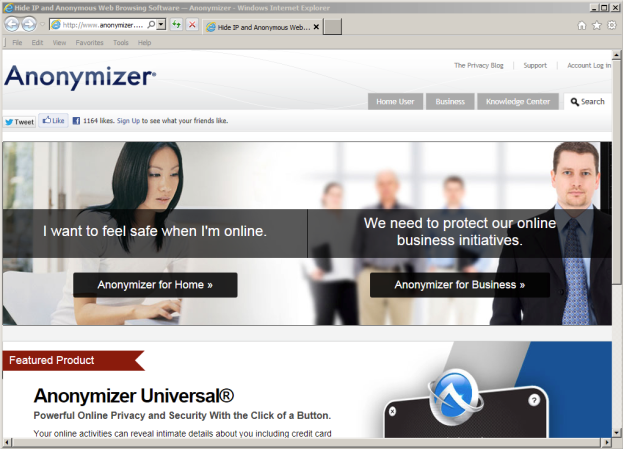

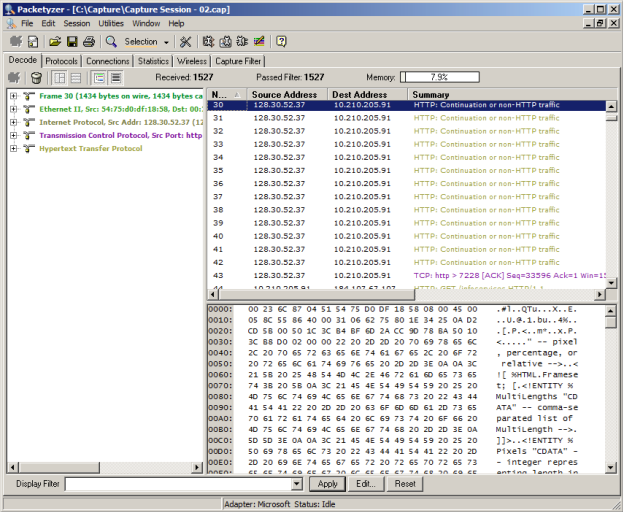

Теперь мы знаем, как выглядит трафик, когда хост запрашивает соединение с заблокированным веб-сайтом. А теперь посмотрим, что будет, когда на хосте запущено приложение JAP и браузер хоста (10.210.205.91) теперь обращается к анонимизирующим прокси-серверам. Давайте еще раз перехватим Network Chemistry Packetyzer’ом трафик, возникающий при установлении соединения хоста с веб-сайтом www.anonymizer.com. На Рисунке 26 видно, что хост все-таки получил доступ к запрещенному сайту.

Рисунок 26. Обход правил межсетевого экрана и получение доступа к заблокированному веб-сайту

Рисунок 27 показывает, что Packetzer удачно перехватил данные, передаваемые при доступе хоста к заблокированному сайту. Просматривая и анализируя перехваченный трафик, можно обнаружить множество пакетов типа “Continuation and non-HTTP traffic”. Пакеты такого типа очень часто встречаются в HTTP-трафике, и они лишь содержат в себе дополнительный контент, который просто не поместился в одном пакете. Следовательно, пакеты типа “Continuation and non-HTTP traffic” нельзя считать свидетелями активности анонимайзера.

Рисунок 27. Трафик, перехваченный Packetyzer'ом, "Continuation or non-HTTP traffic"

Тем не менее, мы должны насторожиться и еще раз проверить, почему сгенерировалось так много “Continuation and non-HTTP traffic” пакетов. После еще одного просмотра можно заметить, что адрес заблокированного веб-сайта нам ни разу не встретился, но очень часто встретились адреса 128.30.52.37, 72.55.137.241 и 88.198.24.24.

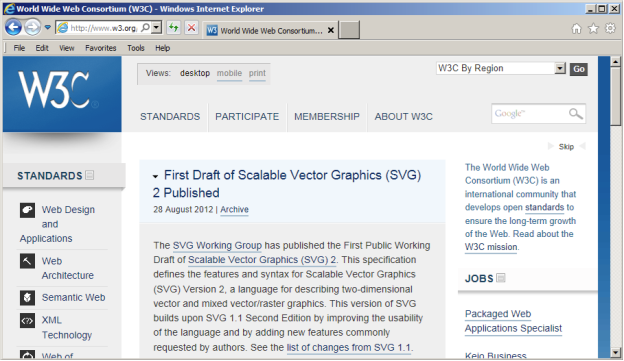

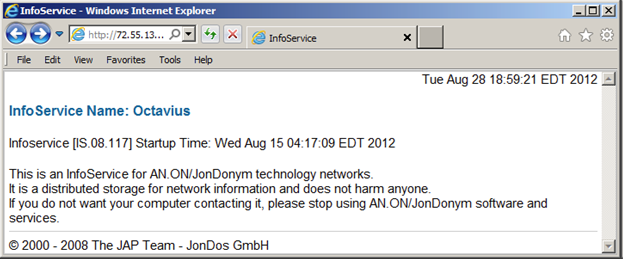

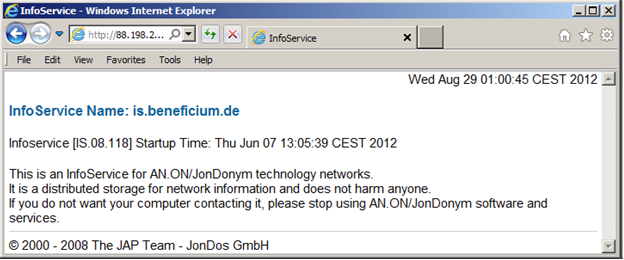

Разрешив IP-адреса в веб-браузере, мы узнаем, что IP-адрес 128.30.52.37 указывает на www.w3.org (см. Рисунок 28), IP-адрес 72.55.137.241 указывает на InfoService Name: Octavius (см. Рисунок 29), а IP-адрес 88.198.24.24 указывает на InfoService Name: is.beneficium.de (см. Рисунок 30).

Рисунок 28. 128.30.52.37 указывает на www.w3.org

Рисунок 29. 72.55.137.241 указывает на InfoService Name: Octavius

Рисунок 30. 88.198.24.24 указывает на InfoService Name: is.beneficium.de

Оба IP-адреса, 72.55.137.241 и 88.198.24.24, указывают на анонимизирующие сервисы InfoService для AN.ON/JonDonym. Хотя в трафике, перехваченном сниффером, и не содержится прямого указания на анонимайзер, трафик все равно является подозрительным и требует дальнейшего изучения.

Наличие пакетов типа “Continuation or non-HTTP traffic” само по себе не свидетельствует об использовании анонимайзера, но указывает на аномальный трафик. Можно настроить правила межсетевого экрана так, чтобы аномальный трафик детектировался, а после его обнаружения проводить дополнительные проверки. Понимание того, какой именно трафик в сети будет считаться “нормальным” окажет большую помощь в борьбе с анонимайзерами. Дополнительные меры, включающие в себя создание черных списков, запрет PHP- и CGI-прокси серверов и скриптов, также уменьшат риск использования анонимайзеров и добавят еще один уровень безопасности.

5.5. Блокирование обнаруженного трафика анонимайзера

Хотя целью настоящее статьи было рассказать о плюсах и минусах анонимайзеров (Хороший, плохой, злой), но разумно было бы еще и упомянуть, как заблокировать трафик анонимайзера после его обнаружения. Существует множество способов противодействия анонимайзерам, но в статье мы не будем рассматривать конкретные техники и способы их использования. Далее в статье последует лишь краткий обзор способов обнаружения и блокирования трафика анонимайзера.

5.5.1. Обнаружение

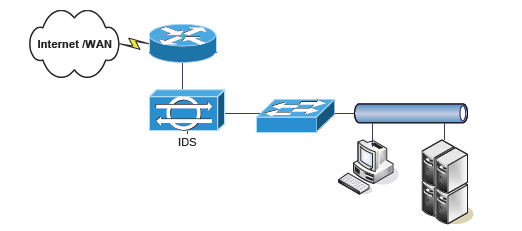

Wireshark и Packetyzer идеально подходят для установки и перехвата трафика на отдельных рабочих станциях. Но для корпоративных сетей – снифферы не самое лучшее решение. Лучший способ обнаружения и анализа трафика – это внедрение специализированных устройств и приложений, комплексно контролирующих сетевую инфраструктуру. В качестве аппаратных платформ можно предложить Cisco’s IPS 4200 Series Sensors (Cisco, 2012) или компьютер серверного класса с усиленной защитой (операционная система которого имеет малую поверхность атаки). После выбора аппаратной платформы необходимо установить ряд приложений, таких как Snort, Bro и Suricata. После выбора программной и аппаратной платформ остается только решить один вопрос: как именно внедрить решение. Обычно решение внедряется в сетевую инфраструктуру, как сетевая система обнаружения вторжений (Network-Based Intrusion Detection System, NIDS) и встраивается в сеть внутриполосно (in-band, см. Рисунок 31), либо внеполосно (out-of-band, см. Рисунок 32), в зависимости от архитектуры сети.

Рисунок 31. Внутриполосная NIDS

Рисунок 32. Внеполосная NIDS

Компания Nevis Network произвела сравнение внутриполосного и внеполосного размещения NIDS (Nevis Network, 2007). Результаты сравнения представлены на Рисунке 33.

|

Признак сравнения |

Внутриполосное расположение |

Внеполосное расположение |

Преимущество |

|

Контроль конечных узлов и аутентификация пользователей |

Не требует дополнительных промежуточных VLAN |

Контроль и аутентификация должны проводиться в выделенной VLAN, после чего трафик перенаправляется либо в карантинную VLAN, либо в назначенную VLAN. Угрозы могут распространятся внутри VLAN. |

От клиента никогда не требуется заново получать IP-адрес. Повторное получение адреса вызывает задержки при входе пользователя в систему |

|

Управление доступом на основе идентификационной информации |

Политики внутреннего межсетевого экрана с контролем состояния соединений основываются на адресе источника/получателя и на содержимом трафика |

Пользователи с различными ролями должны помещаться в различные VLAN. Требуются дополнительные межсетевые экраны. |

Внутриполосное расположение обеспечивает детальное управление доступом на основе идентификационной информации в качестве базовой функции безопасности |

|

Обнаружение вредоносного ПО |

Непрерывная проверка на вредоносное ПО с использованием нескольких способов, в том числе сигнатурного и поведенческого анализа |

Так как NIDS располагается в стороне от потока трафика, сетевой трафик не просматривается. Требуются дополнительные устройства для детектирования вредоносного ПО |

Внутриполосное расположение обеспечивает непрерывное детектирование и защиту от вредоносного ПО в качестве базовой функции |

|

Видимость и мониторинг |

Непрерывный мониторинг и видимость всех действий пользователя. Отчеты об активности каждого пользователя |

Пользовательский трафик не виден. Требуются дополнительные сенсоры, мониторы и средства генерации отчетов для надлежащего уровня безопасности |

Внутриполосное расположение обеспечивает непрерывный мониторинг на основе ролей и видимость действий пользователей в качестве базовой функции |

|

Карантин |

Помещение на карантин осуществляется на основе политик межсетевого экрана с контролем состояния соединений; каждый отдельный пользователь огражден от других пользователей |

Инфицированные пользователи помещаются в отдельный карантинный VLAN |

Внутриполосное расположение защищает уязвимых и инфицированных клиентов друг от друга |

|

Стоимость |

Нет скрытых расходов на внедрение и переконфигурацию. Не требует обновления существующей инфраструктуры. |

Более низкие начальные капитальные затраты на устройства и контроллеры, но более высокие операционные расходы, плюс возможные затраты на обновление оборудования |

Внутриполосное расположение имеет меньшую общую стоимость внедрения и управления |

Рисунок 33. Сравнение внеполосных и внутриполосных NIDS-решений

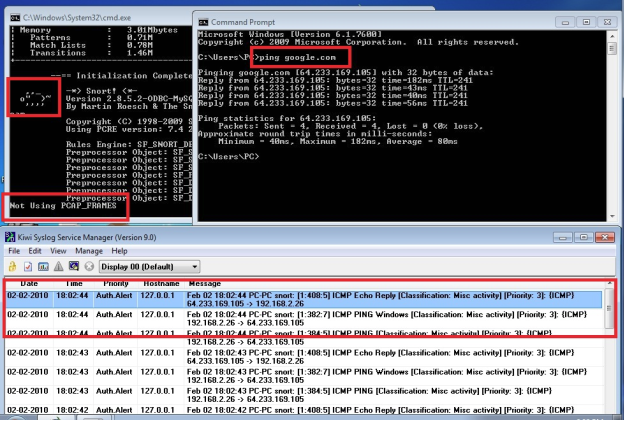

Один из основных факторов, влияющих на выбор NIDS – это стоимость. Snort – это open-source система обнаружения и предотвращения вторжений (IDS/IPS), разработанная компанией Sourcefire. Snort объединяет в себе все преимущества сигнатурного анализа, анализа по аномалиям и протоколам; распространяется бесплатно и работает под управлением как Windows, так и Linux. Все вышеперечисленные особенности делают Snort наилучшим выбором для специалистов по сетевой безопасности. Для получения более подробной информации об установке, настройке Snort’a и создании правил обратитесь к официальному пользовательскому руководству по адресу http://www.snort.org/docs. На Рисунке 34 показано, как Snort выводит предупреждения в Kiwi Syslog-сервер (рисунок из документа Каси Эфо (Kasey Efaw), http://www.snort.org/assets/135/Installing_Snort_2.8.5.2_on_Windows_7.pdf).

Рисунок 34. Snort выводит предупреждения в Kiwi Syslog-сервер

5.5.2 Блокирование (предотвращение)

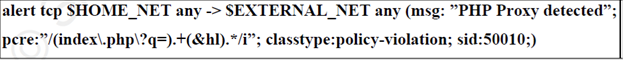

После настройки правил (сигнатур) Snort будет направлять предупреждение в журнал событий (например, в Kiwi Syslog-сервер) каждый раз, когда происходит событие, соответствующее имеющимся правилам. Но Snort будет только предупреждать. Дальнейшие действия по запрету доступа к анонимайзеру администраторы должны предпринять сами. Правило Snort’а, позволяющее обнаружить активность прокси-анонимайзера, показано ниже, на Рисунке 35 (Brozycki, 2008).

Рисунок 35. Правило Snort’а

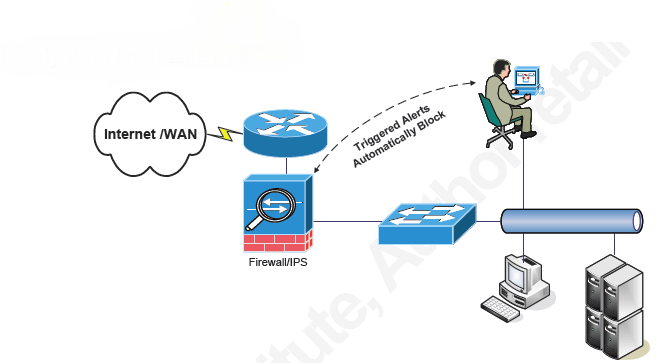

Другая альтернатива NIDS – это сетевая система предотвращения вторжений (Network-Based Intrusion Prevention System, NIPS). Когда NIDS только предупреждает (пассивная система: мониторинг и оповещение), NIPS (или IPS) сможет предпринять немедленные действия (активная система: мониторинг и автоматическая защита), заранее установленные администратором. В зависимости от существующей сетевой инфраструктуры (внеполосное или внутриполосное расположение) и типа сетевых устройств (отдельные или встроенные межсетевые экраны/IPS), требуется различная настройка NIPS. О том, как внедрять IPS и IDS можно прочесть в статье Николаса Паппаса (Nicholas Pappas) “Network IDS & IPS Deployment Strategies” (Pappas, 2008).

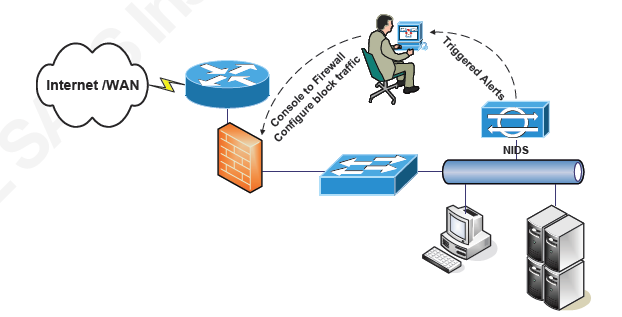

5.5.3 Внеполосные (Out-of-band, OOB) NIDS

Сетевые системы обнаружения вторжений обычно устанавливаются внеполосно и пассивно ищут сигнатуры эксплойтов (в нашем случае сигнатуры трафика анонимайзера). В такой конфигурации устройства NIDS задействуют всего одну сетевую карту (NIC) и подключаются непосредственно к сети, как показано на Рисунке 36. Сетевая карта работает в режиме приема всех сетевых пакетов и только получает трафик. NIDS анализирует трафик и при срабатывании правила отправляет предупреждение администратору, который, в свою очередь, должен предпринять необходимые действия (например, вручную настроить межсетевой экран) для блокирования трафика. Внеполосное расположение NIDS выигрывает тем, что на сетевую карту оказывается меньшая нагрузка, меньше используется память и меньше загружен CPU. Кроме вышеперечисленных преимуществ, внеполосной NIDS не является критическим узлом сети, и сеть не упадет, если NIDS перестанет работать.

Рисунок 36. Внеполосной NIDS

5.5.4 Внутриполосные (in-band, in-line) NIPS

Сетевые системы предотвращения вторжений (Network-Based Intrusion Prevention Systems) устанавливаются внутриполосно и задействуют две сетевые карты для пропускания трафика через себя. Следовательно, внутриполосные NIPS более требовательны к загрузке NIC, используют больше памяти и сильнее загружают CPU. При внутриполосном расположении NIPS является критическим узлом сети, и при выходе его из строя, один из сегментов сети может упасть (см. Рисунок 37). При срабатывании правила NIPS может не только отправить предупреждение администратору, но и автоматически отбрасывать нежелательные пакеты или блокировать трафик. Хотя внутриполосный NIPS быстрее реагирует на события, возможны также и ложные срабатывания, в результате которых NIPS ошибочно отбросит нормальные пакеты.

Рисунок 37. Внутриполосные NIPS

6. Заключение

Цель настоящей статьи заключалась в том, чтобы объяснить, что такое анонимайзеры и прокси-серверы и как используются. Дано краткое описание и пример работы приложения-анонимайзера. Пример наглядно показывает, что пользователю не требуется больших технических знаний, чтобы обойти правила корпоративного межсетевого экрана и получить доступ к веб-сайту, который обычно блокируется. Но для специалиста по безопасности анонимайзеры могут представлять большую проблему. Проведение технической экспертизы и профессиональное внедрение наиболее оптимального и защищенного решения требует больших затрат как денежных, так и временных. И наоборот, людям, которые используют анонимайзер, практически не нужно никаких профессиональных знаний и затрат.

Существуют бесплатные прокси-сервисы, и они прекрасно подходят для большинства обычных пользователей, желающих только добавить еще один уровень конфиденциальности. А профессиональному коммивояжеру, находящемуся вне корпоративной сети, не лишним будет подумать о платной ежемесячной подписке на сервисы анонимизации.

“Хорошие, плохие и злые” анонимайзеры различаются лишь результатами, к которым их использование приводит. Результаты могут различаться кардинально. Знание опасностей анонимайзера будет держать настороже сетевых инженеров, специалистов по безопасности и системных администраторов, напоминая им, что простого списка правил межсетевого экрана недостаточно для предотвращения нежелательного трафика. Поэтому в корпоративной среде должны проводиться тренинги, которые воспитывали бы в пользователях исполнительность; необходимо также надлежащим образом разработать и внедрить на предприятии политики безопасности и политики безопасного использования и обозначить санкции за нарушение политик. Чтобы подчеркнуть серьезность нарушения политик, они должны регулироваться и поддерживаться на высшем исполнительном уровне предприятия. Когда анонимайзеры используются “для добра” и лишь повышают уровень защищенности и конфиденциальности пользователя во время путешествия по сети – то они полезнейшая вещь. В независимости от того, кто именно, как именно и какие именно анонимайзеры использует сейчас, в будущем они не исчезнут, их будут разрабатывать дальше, и точно так же люди будут использовать анонимайзеры для хороших, плохих и злых целей.

Ссылки

- Lance Cottrell, From Wikipedia, the free encyclopedia, (October 2, 2011). Retrieved from http://en.wikipedia.org/wiki/Lance_Cottrell

- EC-Council Press, Ethical Hacking and Countermeasures, Cengage Learning (2010) Livinginternet.com, How Anonymizers Work Retrieved from http://www.livinginternet.com/i/is_anon_work.htm (2012)

- Anonymizer.com, knowledgecenter, Retrieved from http://www.anonymizer.com/knowledgecenter (2012)

- Fred Hapgood, Web Monitoring: Anonymizers vs. Anti-Anonymizers, Retrieved from http://www.csoonline.com/article/221589/web-monitoring-anonymizers-vs.-antianonymizers (2008)

- JAP, Protection of Privacy on the Internet, Retrieved from http://anon.inf.tudresden. de/index_en.html (2012)

- JonDonym, Private and Secure Web Surfing, Retrieved from http://anonymous-proxyservers. net/ (2012)

- What is My IP, Shows Your IP Address, Retrieved from http://whatismyip.com (2012) Proxify, Proxify® anonymous proxy protects your online privacy, Retrieved from http://proxify.com (2012)

- Carolyn Pearson, The “Great Firewall” of China, A Real National Strategy to Secure Cyberspace?, GIAC practical repository (2004)

- Wireshark, The world’s foremost network protocol analyzer, Retrieved from http://www.wireshark.org/ (2012)

- Websense, V-Series appliance, Retrieved from http://www.websense.com/content/appliances.aspx (2012)

- Network Chemistry, Inc., Packetyzer Software, Retrieved from http://www.gotoassist.com (2012)

- Informer Technologies, Inc., Software.informer, Network Chemistry Packetyzer, Retrieved from http://network-chemistry-packetyzer.software.informer.com (2012)

- Microsoft Support, The Basics of Reading TCP/IP Trace, Retrieved from http://support.microsoft.com/kb/169292 (2012)

- Cisco, Cisco IPS 4200 Series Sensors, Retrieved from http://www.cisco.com/en/US/prod/collateral/vpndevc/ps5729/ps5713/ps4077/ps9157/pro duct_data_sheet09186a008014873c_ps4077_Products_Data_Sheet.html (2012)

- Nevis Network, An Architectural View of LAN Security: In-Band versus Out-of-Band Solutions, Retrieved from http://www.nevisnetworks.com/content/white_papers/Inband% 20vs%20Out-of-band.pdf (2007)

- Sourcefire, Snort, Retrieved from http://www.snort.org/ (2012)

- John Brozycki, Detecting and Preventing Anonymous Proxy Usage, http://Sans.org, Reading Room (2008)

- Nicholas Pappas, Network IDS & IPS Deployment Strategies, Retrieved from http://www.sans.org/reading_room/whitepapers/detection/network-ids-ips-deploymentstrategies_2143 (2008)